hur man förhindrar Brute Force-attacker med 8 Easy Tactics

ta en sekund och svara på denna till synes enkla fråga – hur många lösenord har du? Inte så lätt att räkna, eller hur?

cirka 81% av bekräftade dataintrång beror på svaga eller stulna lösenord. Se till att ditt lösenord är starkt och unikt!

i den här artikeln dyker vi in i brute force — attacker-vad de är, hur hackare använder dem och förebyggande tekniker.

Vad är en Brute Force Attack

en brute force attack är bland de enklaste och minst sofistikerade hackningsmetoderna. Som namnet antyder är brute force-attacker långt ifrån subtila. Teorin bakom en sådan attack är att om du tar ett oändligt antal försök att gissa ett lösenord, är du skyldig att vara rätt så småningom.

angriparen syftar till att kraftfullt få tillgång till ett användarkonto genom att försöka gissa användarnamn/e-post och lösenord. Vanligtvis är motivet bakom det att använda det brutna kontot för att utföra en storskalig attack, stjäla känslig data, stänga av systemet eller en kombination av de tre.

att skapa kod som utför denna typ av attack kräver inte mycket fantasi eller kunskap, och det finns till och med allmänt tillgängliga automatiserade verktyg som skickar flera tusen lösenordsförsök per sekund.

hur man identifierar Brute Force attacker

en brute force attack är lätt att identifiera och undersöka. Du kan upptäcka dem genom att titta i din Apache access log eller Linux loggfiler. Attacken kommer att lämna en serie misslyckade inloggningsförsök, som ses nedan:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.fungerar låsning av konton?

att låsa ut konton efter ett visst antal felaktiga lösenordsförsök är en vanlig praxis att hantera brute force-försök. Tyvärr är det inte alltid tillräckligt.

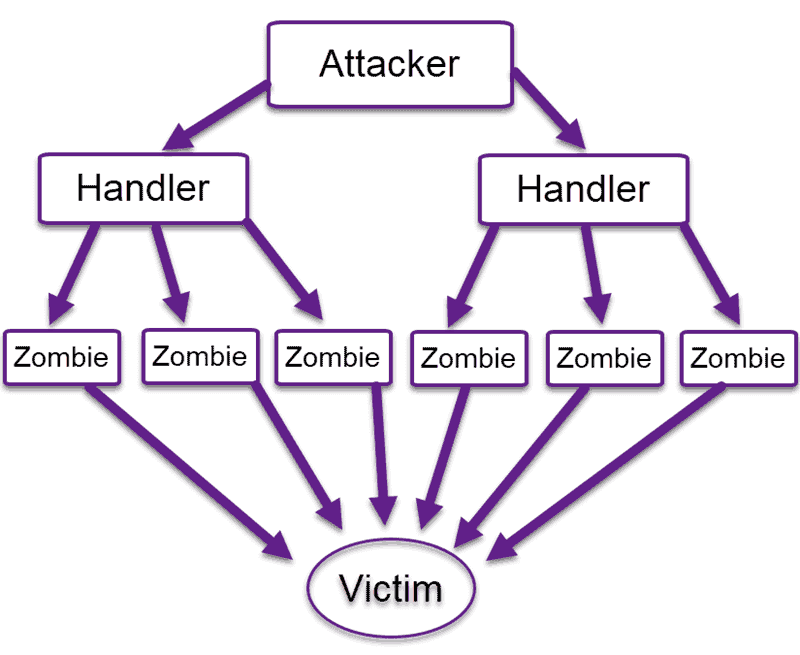

hackare kan starta storskaliga attacker genom att prova ett enda lösenord på flera tusen servrar. I motsats till att försöka många lösenord på en enda server, utlöser den här metoden inte kontoutlåsningen, och den kringgår Smart denna defensiva mekanism.

till exempel, om en server var under attack ofta, flera hundra användarkonton kan låsas ut hela tiden. Din server skulle vara lätt byte för denial-of-service. Var proaktiv för att upptäcka och stoppa DDoS-attacker.

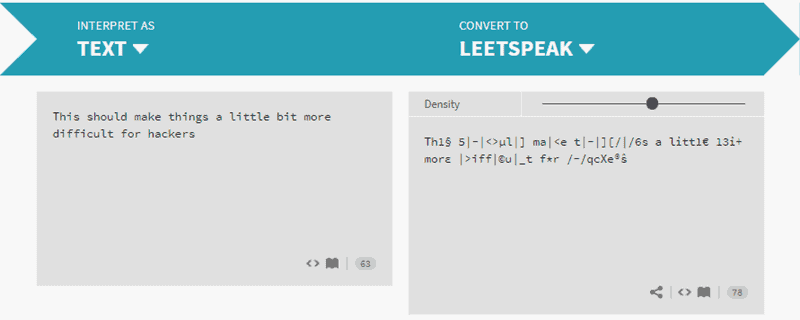

hjälper det att använda ”LEET-speak”?

”Leetspeak” är ett internetspråk som kodar någon text genom att översätta till ASCII-tecken.

under en tid var Leetspeak ett effektivt sätt att lägga till ett annat ”säkerhetslager” i din lösenordshantering. Hackare har dock tagit på sig och börjat använda ordböcker som ersätter bokstäver med vanliga Leet-tecken. Detsamma gäller för andra vanliga krypteringsmetoder, såsom SHA-1.

Brute Force Attack förebyggande tekniker

det finns många metoder för att stoppa eller förhindra brute force attacker.

det mest uppenbara är en stark lösenordspolicy. Varje webbapplikation eller offentlig server bör genomdriva användningen av starka lösenord. Till exempel bör vanliga användarkonton ha minst åtta bokstäver, ett tal, stora och små bokstäver och ett specialtecken. Dessutom bör servrar kräva frekventa lösenordsändringar.

Låt oss undersöka andra sätt att förhindra en brute force attack.

- begränsa misslyckade inloggningsförsök

- gör root-användaren otillgänglig via SSH genom att redigera sshd_config-filen

- använd inte en standardport, redigera portlinjen i din sshd_configfil

- använd

- begränsa inloggningar till en viss IP-adress eller ett visst intervall

- tvåfaktorsautentisering

- unika inloggningsadresser

- övervaka serverloggar

konto Lockouts efter misslyckade försök

som nämnts ovan, genomföra ett konto lockout efter flera misslyckade inloggningsförsök är ineffektivt eftersom det gör din server lätt byte för denial-of-service attacker. Men om den utförs med progressiva förseningar blir denna metod mycket effektivare.

konto lockouts med progressiva förseningar låser ett konto endast under en viss tid efter ett visst antal misslyckade inloggningsförsök. Detta innebär att automatiserade verktyg för brute force attack inte kommer att vara lika användbara. Dessutom behöver administratörer inte ta itu med att låsa upp flera hundra konton var 10: e minut eller så.

gör rotanvändaren otillgänglig via SSH

SSH brute force-försök utförs ofta på rotanvändaren på en server. Se till att göra root-användaren otillgänglig via SSH genom att redigera sshd_config-filen. Ställ in alternativen’ DenyUsers root ’och’ PermitRootLogin no’.

ändra standardporten

de flesta automatiska SSH-attacker försöks på standardporten 22. Så att köra sshd på en annan port kan visa sig vara ett användbart sätt att hantera brute force-attacker.

för att växla till en icke-standardport, redigera portlinjen i din sshd_config-fil.

använd

vi blev alla vana vid att se på internet. Ingen gillar att försöka förstå något som ser ut som om det har skrivits av en tvååring, men verktyg som gör automatiserade bots ineffektiva.

det enda kravet att ange ett ord, eller antalet katter på en genererad bild, är mycket effektivt mot bots, även om hackare har börjat använda optiska teckenigenkänningsverktyg för att komma förbi denna säkerhetsmekanism.

Tänk på att användningen av verktyg som negativt påverkar användarupplevelsen.

begränsa inloggningar till en angiven IP-adress eller intervall

om du bara tillåter åtkomst från en angiven IP-adress eller ett visst intervall måste brute force-angripare arbeta hårt för att övervinna det hindret och kraftfullt få åtkomst.

det är som att placera en säkerhetsomkrets runt dina mest värdefulla data, och alla som inte kommer från rätt IP-adress får inte åtkomst.

du kan ställa in detta genom att scoping en fjärråtkomstport till en statisk IP-adress. Om du inte har en statisk IP-adress kan du konfigurera en VPN istället. En nackdel är att detta kanske inte är lämpligt för varje användningsfall.

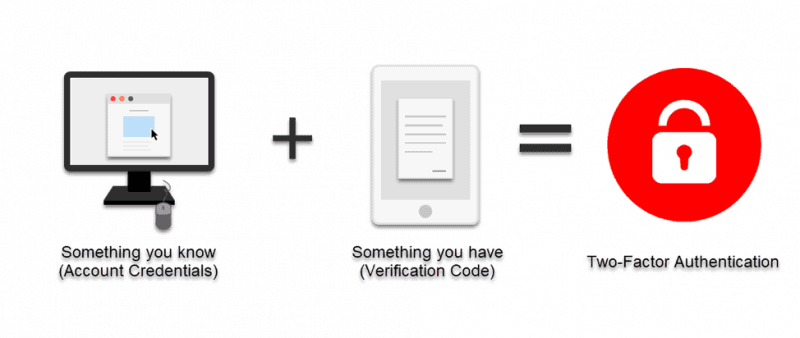

anställa 2-faktor autentisering (2FA)

tvåfaktorsautentisering anses av många vara den första försvarslinjen mot brute force attacker. Att implementera en sådan lösning minskar risken för ett potentiellt dataintrång.

det fantastiska med 2FA är att lösenordet ensam inte räcker. Även om en angripare spricker lösenordet måste de ha tillgång till din smartphone eller e-postklient. Mycket ihållande angripare kan försöka övervinna det hindret, men de flesta kommer att vända sig och söka efter ett enklare mål.

tvåfaktorsautentisering är mycket effektiv mot många typer av attacker, inklusive keylogger-attacker. Många säkerhetsriktlinjer föreskriver användning av 2FA (t.ex. HIPAA och PCI), och myndigheter, som FBI, kräver det för inloggningar utanför platsen. Om du använder WordPress, lär dig här hur du ställer in tvåfaktorsautentisering för WordPress.

Använd unika Inloggningsadresser

skapa unika inloggningsadresser för olika användargrupper. Detta kommer inte att stoppa en brute force attack, men att införa den ytterligare variabeln gör saker lite mer utmanande och tidskrävande för en angripare.

övervaka dina serverloggar

var noga med att analysera dina loggfiler noggrant. Administratörer vet att loggfiler är viktiga för att upprätthålla ett system.

Logghanteringsapplikationer, som Logwatch, kan hjälpa dig att utföra dagliga kontroller och kan automatiskt generera dagliga rapporter.

starta aktivt förebyggande& skydd mot Brute Force-attacker idag

en skicklig och ihållande angripare kommer alltid att hitta ett sätt att så småningom bryta in.

ändå minimerar implementeringen av en kombination av de metoder som beskrivs ovan chansen att du blir offer för en brute force attack. Brute force angripare som lätt byte, och är mest sannolikt att vända sig bort och söka efter ett annat mål om du kastar en skiftnyckel i sina verk.