hogyan lehet megakadályozni a Brute Force támadásokat 8 Easy Tactics segítségével

várjon egy másodpercet, és válaszoljon erre a látszólag egyszerű kérdésre – hány jelszava van? Nem olyan könnyű megszámolni, igaz?

a megerősített adatsértések körülbelül 81% – át gyenge vagy ellopott jelszavak okozzák. Győződjön meg róla, hogy jelszava erős és egyedi!

ebben a cikkben belemerülünk a brute force támadásokba — mik azok, hogyan használják őket a hackerek, és megelőzési technikák.

a brute force támadás a legegyszerűbb és legkevésbé kifinomult hackelési módszerek közé tartozik. Ahogy a neve is mutatja, a brute force támadások messze nem finomak. Az ilyen támadás mögött az az elmélet áll, hogy ha végtelen számú kísérletet tesz a jelszó kitalálására, akkor végül igaza lesz.

a támadó arra törekszik, hogy erőszakkal hozzáférjen egy felhasználói fiókhoz a felhasználónév/E-mail és jelszó kitalálásával. Általában az a motívum, hogy a megsértett fiókot nagyszabású támadás végrehajtására, érzékeny adatok ellopására, a rendszer leállítására vagy a három kombinációjára használják.

az ilyen típusú támadásokat végrehajtó kód létrehozása nem igényel sok képzeletet vagy tudást, sőt széles körben elérhető automatizált eszközök is vannak, amelyek másodpercenként több ezer jelszókísérletet nyújtanak be.

hogyan lehet azonosítani a Brute Force támadásokat

a brute force támadást könnyű azonosítani és kivizsgálni. Felismerheti őket az Apache hozzáférési napló vagy a Linux naplófájlok megtekintésével. A támadás sikertelen bejelentkezési kísérleteket hagy maga után, amint az alább látható:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.működik-e a fiókok lezárása?

a fiókok zárolása bizonyos számú helytelen jelszókísérlet után a brute force kísérletek kezelésének általános gyakorlata. Sajnos ez önmagában nem mindig elegendő.

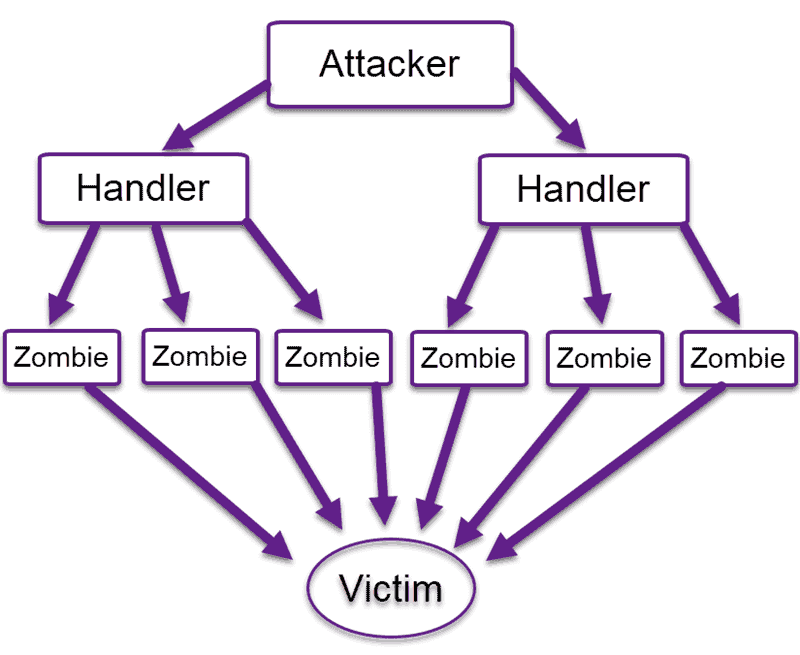

a hackerek széles körű támadásokat indíthatnak, ha egyetlen jelszót próbálnak ki több ezer szerveren. Ellentétben azzal, hogy sok jelszót próbál meg egyetlen szerveren, ez a módszer nem indítja el a fiók zárolását, és ügyesen megkerüli ezt a védekező mechanizmust.

például, ha egy szervert gyakran támadnak, több száz felhasználói fiókot lehet folyamatosan zárolni. A szervere könnyű préda lenne a szolgáltatás megtagadása miatt. Legyen proaktív a DDoS támadások észlelésében és leállításában.

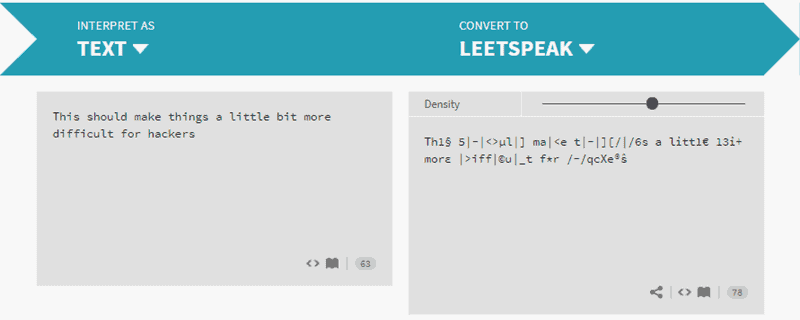

segít a “LEET-speak” használata?

a”Leetspeak” egy internetes nyelv, amely bármilyen szöveget ASCII karakterekre fordítva kódol.

egy ideig a Leetspeak hatékony módja volt egy újabb “biztonsági réteg” hozzáadásának a jelszókezeléshez. A hackerek azonban elkapták és elkezdték használni a szótárakat, amelyek a betűket közös Leet karakterekkel helyettesítik. Ugyanez vonatkozik más általános titkosítási módszerekre, például az SHA-1-re.

Brute Force Támadásmegelőzési technikák

számos módszer létezik a brute force támadások megállítására vagy megelőzésére.

a legnyilvánvalóbb az erős jelszó-házirend. Minden webalkalmazásnak vagy nyilvános kiszolgálónak érvényesítenie kell az erős jelszavak használatát. Például a szokásos felhasználói fiókoknak legalább nyolc betűvel, számmal, nagy-és kisbetűvel, valamint speciális karakterrel kell rendelkezniük. Ezenkívül a szervereknek gyakori jelszóváltást kell igényelniük.

vizsgáljuk meg a brute force támadás megelőzésének más módjait.

- sikertelen bejelentkezési kísérletek korlátozása

- a root felhasználó hozzáférhetetlenné tétele SSH-n keresztül az sshd_config fájl szerkesztésével

- ne használjon alapértelmezett portot, szerkessze az sshd_configfile portsorát

- használja a

- korlátozza a bejelentkezéseket egy meghatározott IP-címre vagy tartományra

- kétfaktoros hitelesítés

- egyedi bejelentkezési URL-ek

- szervernaplók figyelése

fiókzárolás sikertelen próbálkozások után

mint fentebb említettük, a fiókzárolás végrehajtása több sikertelen bejelentkezési kísérlet után hatástalan, mivel a szervert könnyű áldozatává teszi a szolgáltatásmegtagadási támadásoknak. Ha azonban progresszív késéssel hajtják végre, ez a módszer sokkal hatékonyabbá válik.

fiókzárolás progresszív késéssel zárolja a fiókot csak meghatározott ideig, meghatározott számú sikertelen bejelentkezési kísérlet után. Ez azt jelenti, hogy az automatizált brute force támadási eszközök nem lesznek olyan hasznosak. Ezenkívül az adminisztrátoroknak nem kell foglalkozniuk több száz fiók feloldásával 10 percenként.

tegye elérhetetlenné a Root felhasználót SSH-n keresztül

SSH brute force kísérleteket gyakran végeznek egy szerver root felhasználóján. Az sshd_config fájl szerkesztésével győződjön meg arról, hogy a root felhasználó nem érhető el SSH-n keresztül. Állítsa be a ‘denyusers root’ és a ‘PermitRootLogin no’ opciókat.

Az alapértelmezett Port módosítása

a legtöbb automatizált SSH támadást az alapértelmezett 22 porton kísérlik meg. Tehát az sshd más porton történő futtatása hasznos módszernek bizonyulhat a brute force támadások kezelésében.

nem szabványos portra való váltáshoz szerkessze a port sort az sshd_config fájlban.

használat

mindannyian megszoktuk, hogy látjuk az interneten. Senki sem szereti megpróbálni megérteni valamit, ami úgy néz ki, mintha egy kétéves írta volna, de az olyan eszközök, mint például az automatizált botok hatástalanná tétele.

ez az egyetlen követelmény, hogy beírjon egy szót, vagy a macskák számát egy generált képen, rendkívül hatékony a botok ellen, annak ellenére, hogy a hackerek optikai karakterfelismerő eszközöket kezdtek használni, hogy túllépjenek ezen a biztonsági mechanizmuson.

ne feledje, hogy az olyan eszközök használata, mint például, negatívan befolyásolja a felhasználói élményt.

korlátozza a bejelentkezéseket egy meghatározott IP-címre vagy tartományra

ha csak egy kijelölt IP-címről vagy tartományról engedélyezi a hozzáférést, a brute force támadóknak keményen kell dolgozniuk, hogy leküzdjék ezt az akadályt, és erőteljesen hozzáférjenek.

ez olyan, mintha biztonsági területet helyeznénk el a legértékesebb adataink körül, és mindenki, aki nem a megfelelő IP-címről származik, nem férhet hozzá.

ezt úgy állíthatja be, hogy a távoli hozzáférési portot egy statikus IP-címre hatókörbe helyezi. Ha nincs statikus IP-címe, ehelyett konfigurálhat egy VPN-t. Az egyik hátránya, hogy ez nem feltétlenül megfelelő minden felhasználási esetre.

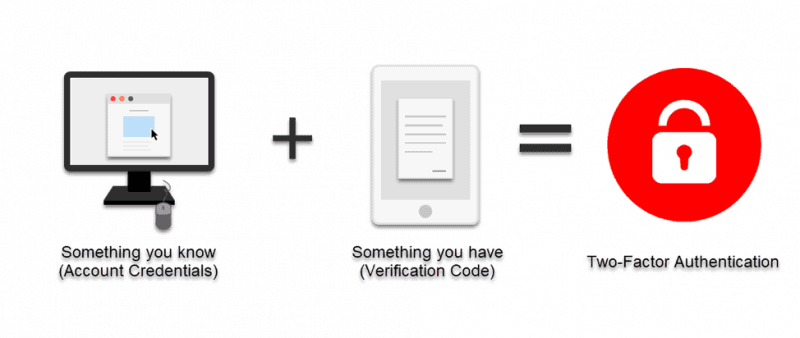

2faktoros hitelesítés (2FA) alkalmazása

a kétfaktoros hitelesítést sokan a brute force támadások elleni első védelmi vonalnak tekintik. Egy ilyen megoldás megvalósítása nagymértékben csökkenti az adatok esetleges megsértésének kockázatát.

a 2FA nagyszerű tulajdonsága, hogy a jelszó önmagában nem elég. Még akkor is, ha a támadó feltöri a jelszót, hozzáférnie kell az okostelefonhoz vagy az e-mail klienshez. A nagyon kitartó támadók megpróbálhatják legyőzni ezt az akadályt, de a legtöbb megfordul, és könnyebb célpontot keres.

megjegyzés: a kétfaktoros hitelesítés nagyon hatékony sokféle támadás ellen, beleértve a keylogger támadásokat is. Számos biztonsági irányelv előírja a 2FA használatát (például HIPAA és PCI), és a kormányzati szervek, mint például az FBI, megkövetelik az off-site bejelentkezésekhez. Ha WordPress-t használ, itt megtudhatja, hogyan állíthat be kétfaktoros hitelesítést a WordPress számára.

egyedi bejelentkezési URL-ek használata

egyedi bejelentkezési URL-ek létrehozása különböző felhasználói csoportok számára. Ez nem állítja meg a brute force támadást, de ennek a kiegészítő változónak a bevezetése kissé kihívást jelent és időigényes a támadó számára.

figyelje a szerver naplóit

ügyeljen arra, hogy gondosan elemezze a naplófájlokat. A rendszergazdák tudják, hogy a naplófájlok elengedhetetlenek a rendszer fenntartásához.

a naplókezelő alkalmazások, mint például a Logwatch, segítenek a napi ellenőrzések elvégzésében, és automatikusan generálhatják a napi jelentéseket.

kezdje el az aktív megelőzést & védelem a Brute Force támadásokkal szemben ma

egy képzett és kitartó támadó mindig megtalálja a módját, hogy végül betörjön.

ennek ellenére a fent vázolt módszerek kombinációjának végrehajtása minimalizálja annak esélyét, hogy brute force támadás áldozatává váljon. Brute force támadók, mint a könnyű préda, és a legvalószínűbb, hogy elfordul, és keressen egy másik cél, ha dobja a csavarkulcs a műveiket.