cum să preveniți atacurile de forță brută cu 8 tactici ușoare

luați o secundă și răspundeți la această întrebare aparent simplă – câte parole aveți? Nu este atât de ușor de numărat, nu-i așa?

aproximativ 81% din încălcările de date confirmate se datorează parolelor slabe sau furate. Asigurați-vă că parola dvs. este puternică și unică!

în acest articol, ne scufundăm în atacuri de forță brută — ce sunt, cum le folosesc hackerii și tehnici de prevenire.

ce este un atac de forță brută

un atac de forță brută este printre cele mai simple și mai puțin sofisticate metode de hacking. După cum sugerează și numele, atacurile cu forță brută sunt departe de a fi subtile. Teoria din spatele unui astfel de atac este că, dacă luați un număr infinit de încercări de a ghici o parolă, sunteți obligat să aibă dreptate în cele din urmă.

atacatorul își propune să obțină acces forțat la un cont de utilizator încercând să ghicească numele de utilizator/e-mailul și parola. De obicei, motivul din spatele acestuia este de a utiliza contul încălcat pentru a executa un atac la scară largă, a fura date sensibile, a opri sistemul sau o combinație a celor trei.

Crearea codului care execută acest tip de atac nu necesită multă imaginație sau cunoștințe și există chiar și instrumente automate disponibile pe scară largă care trimit câteva mii de încercări de parolă pe secundă.

cum se identifică atacurile de forță brută

un atac de forță brută este ușor de identificat și investigat. Le puteți detecta prin căutarea în Jurnalul de acces Apache sau fișierele jurnal Linux. Atacul va lăsa o serie de încercări de conectare nereușite, după cum se vede mai jos:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.funcționează conturile de blocare?

blocarea conturilor după un anumit număr de încercări incorecte de parolă este o practică obișnuită de a face față încercărilor de forță brută. Din păcate, acest lucru nu este întotdeauna suficient.

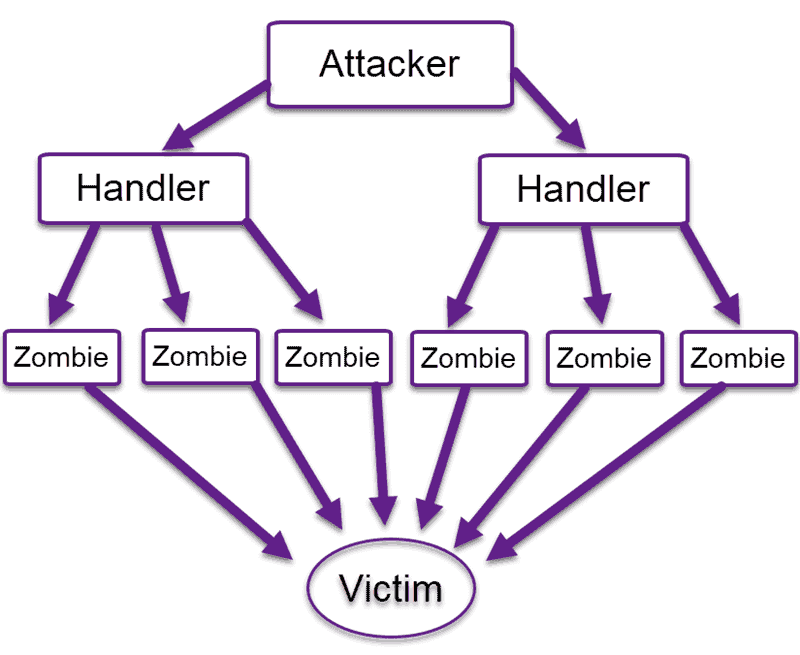

hackerii pot lansa atacuri la scară largă încercând o singură parolă pe câteva mii de servere. Spre deosebire de încercarea mai multor parole pe un singur server, această metodă nu declanșează blocarea contului și ocolește inteligent acest mecanism defensiv.

de exemplu, dacă un server ar fi atacat frecvent, câteva sute de conturi de utilizator ar putea fi blocate în mod constant. Serverul dvs. ar fi o pradă ușoară pentru negarea serviciului. Fii proactiv pentru a detecta și opri atacurile DDoS.

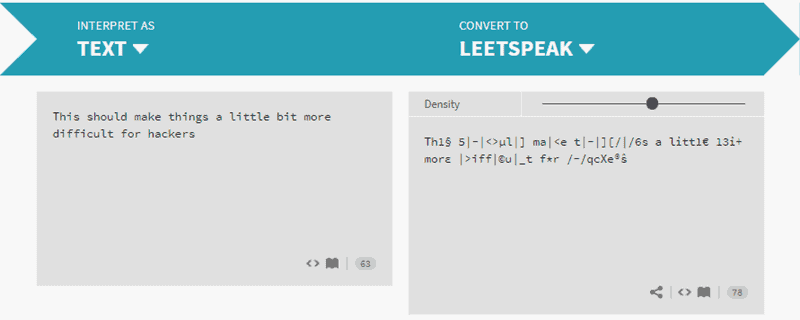

folosirea „LEET-speak” ajută?

„Leetspeak” este un limbaj de internet care codifică orice text prin traducerea în caractere ASCII.

de ceva timp, Leetspeak a fost o modalitate eficientă de a adăuga un alt „strat de securitate” la gestionarea parolei. Cu toate acestea, hackerii au prins și au început să folosească dicționare care înlocuiesc literele cu caractere comune Leet. Același lucru este valabil și pentru alte metode comune de criptare, cum ar fi SHA-1.

tehnici de prevenire a atacurilor cu forță brută

există multe metode de oprire sau prevenire a atacurilor cu forță brută.

cea mai evidentă este o politică puternică de parolă. Fiecare aplicație web sau server public ar trebui să impună utilizarea parolelor puternice. De exemplu, conturile de utilizator standard ar trebui să aibă cel puțin opt litere, un număr, litere mari și mici și un caracter special. Mai mult, serverele ar trebui să necesite modificări frecvente ale parolei.

să investigăm alte modalități de a preveni un atac de forță brută.

- limitați încercările de conectare eșuate

- Faceți utilizatorul rădăcină inaccesibil prin SSH editând fișierul sshd_config

- nu utilizați un port implicit, editați linia de port din fișierul sshd_configfile

- utilizați

- limitați conectările la o adresă IP sau un interval specificat

- autentificare cu doi factori

- URL-uri unice de conectare

- jurnalele serverului de monitorizare

blocarea contului după încercări eșuate

după cum sa menționat mai sus, implementarea unui blocaj de cont după mai multe încercări de conectare nereușite este ineficientă, deoarece face ca serverul dvs. să fie ușor pradă atacurilor de negare a serviciului. Cu toate acestea, dacă este efectuată cu întârzieri progresive, această metodă devine mult mai eficientă.

blocarea contului cu întârzieri progresive blocați un cont numai pentru o perioadă de timp stabilită după un număr desemnat de încercări de conectare nereușite. Aceasta înseamnă că instrumentele automate de atac cu forță brută nu vor fi la fel de utile. În plus, administratorii nu vor trebui să se ocupe de deblocarea a câteva sute de conturi la fiecare 10 minute.

Faceți utilizatorul rădăcină inaccesibil prin SSH

încercările de forță brută SSH sunt adesea efectuate pe utilizatorul rădăcină al unui server. Asigurați-vă că faceți utilizatorul root inaccesibil prin SSH editând fișierul sshd_config. Setați opțiunile ‘DenyUsers root’ și ‘PermitRootLogin no’.

modificați portul implicit

cele mai multe atacuri SSH automate sunt încercate pe portul implicit 22. Deci, rularea sshd pe un port diferit s-ar putea dovedi a fi o modalitate utilă de a face față atacurilor de forță brută.

pentru a comuta la un port non-standard, editați linia de port din fișierul sshd_config.

utilizați

cu toții ne-am obișnuit să vedem pe internet. Nimănui nu-i place să încerce să înțeleagă ceva care pare că a fost mâzgălit de un copil de doi ani, dar instrumente precum fac ca roboții automatizați să fie ineficienți.

această cerință unică de a introduce un cuvânt sau numărul de pisici pe o imagine generată este extrem de eficientă împotriva roboților, chiar dacă hackerii au început să utilizeze instrumente optice de recunoaștere a caracterelor pentru a trece de acest mecanism de siguranță.

rețineți că utilizarea unor instrumente precum impactul negativ asupra experienței utilizatorului.

limitați conectările la o adresă IP specificată sau la un interval

dacă permiteți accesul numai de la o adresă IP desemnată sau dintr-un interval, atacatorii brute force vor trebui să muncească din greu pentru a depăși acel obstacol și pentru a obține acces forțat.

este ca și cum ai plasa un perimetru de securitate în jurul celor mai prețioase date și tuturor celor care nu provin de la adresa IP corectă nu li se permite accesul.

puteți configura acest lucru prin definirea domeniului unui port de acces la distanță la o adresă IP statică. Dacă nu aveți o adresă IP statică, puteți configura în schimb un VPN. Un dezavantaj este că acest lucru ar putea să nu fie adecvat pentru fiecare caz de utilizare.

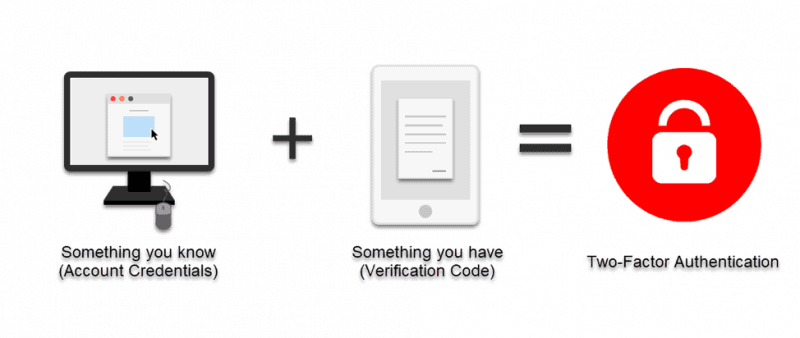

folosește autentificarea cu 2 factori (2FA)

autentificarea cu doi factori este considerată de mulți ca fiind prima linie de apărare împotriva atacurilor cu forță brută. Implementarea unei astfel de soluții reduce foarte mult riscul unei potențiale încălcări a datelor.

mare lucru despre 2FA este că parola singur nu este suficient. Chiar dacă un atacator sparge parola, ar trebui să aibă acces la smartphone-ul sau clientul dvs. de e-mail. Atacatorii foarte persistenți ar putea încerca să depășească acel obstacol, dar majoritatea se vor întoarce și vor căuta o țintă mai ușoară.

notă: autentificarea cu doi factori este foarte eficientă împotriva multor tipuri de atacuri, inclusiv a atacurilor keylogger. Multe linii directoare de securitate stipulează utilizarea 2FA (de exemplu, HIPAA și PCI), iar agențiile guvernamentale, cum ar fi FBI, o solicită pentru conectări în afara site-ului. Dacă utilizați WordPress, aflați aici cum să configurați autentificarea cu doi factori pentru WordPress.

utilizați URL-uri unice de conectare

creați URL-uri unice de conectare pentru diferite grupuri de utilizatori. Acest lucru nu va opri un atac de forță brută, dar introducerea acelei variabile suplimentare face lucrurile un pic mai provocatoare și consumatoare de timp pentru un atacator.

monitorizați jurnalele serverului

asigurați-vă că analizați cu atenție fișierele jurnal. Administratorii știu că fișierele jurnal sunt esențiale pentru menținerea unui sistem.

aplicațiile de gestionare a Jurnalului, cum ar fi Logwatch, vă pot ajuta să efectuați verificări zilnice și pot genera automat rapoarte zilnice.

începeți prevenirea activă & protecția împotriva atacurilor cu forță brută astăzi

un atacator calificat și persistent va găsi întotdeauna o modalitate de a intra în cele din urmă.

cu toate acestea, implementarea unei combinații a metodelor prezentate mai sus minimizează șansele de a deveni victima unui atac de forță brută. Atacatorii cu forță brută le plac prada ușoară și sunt cel mai probabil să se întoarcă și să caute o altă țintă dacă arunci o cheie în lucrările lor.