Hvordan Forhindre Brute Force Angrep Med 8 Easy Tactics

ta et sekund og svar på dette tilsynelatende enkle spørsmålet – hvor mange passord har du? Ikke så lett å telle, er det?

omtrent 81% av bekreftede databrudd skyldes svake eller stjålne passord. Pass på at passordet ditt er sterkt og unikt!

I denne artikkelen dykker vi inn i brute force-angrep — hva de er, hvordan hackere bruker dem og forebyggende teknikker.

Hva Er Et Brute Force Angrep

et brute force angrep er blant de enkleste og minst sofistikerte hackingsmetodene. Som navnet antyder, er brute force-angrep langt fra subtile. Teorien bak et slikt angrep er at hvis du tar et uendelig antall forsøk på å gjette et passord, er du bundet til å ha rett til slutt.

angriperen har som mål å tvinge tilgang til en brukerkonto ved å forsøke å gjette brukernavn / e-post og passord. Vanligvis er motivet bak det å bruke den krenkede kontoen til å utføre et stort angrep, stjele sensitive data, slå av systemet eller en kombinasjon av de tre.

Å Lage kode som utfører denne typen angrep tar ikke mye fantasi eller kunnskap, og det er til og med allment tilgjengelige automatiserte verktøy som sender flere tusen passordforsøk per sekund.

Hvordan Identifisere Brute Force Angrep

et brute force angrep er lett å identifisere og undersøke. Du kan oppdage dem ved å se På Apache access log eller Linux loggfiler. Angrepet vil etterlate en rekke mislykkede påloggingsforsøk, som vist nedenfor:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.Fungerer Låsing Av Kontoer?

Å Låse ut kontoer etter et visst antall feil passordforsøk er en vanlig praksis for å håndtere brute force-forsøk. Dessverre er det alene ikke alltid tilstrekkelig.

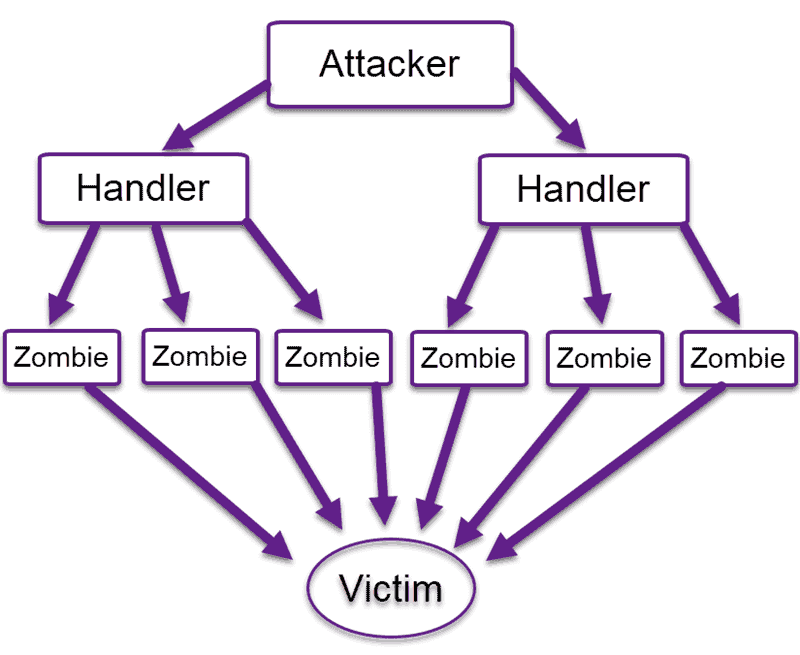

Hackere kan starte store angrep ved å prøve et enkelt passord på flere tusen servere. I motsetning til å forsøke mange passord på en enkelt server, utløser denne metoden ikke konto lockout, og det går smart om denne defensive mekanismen.

for eksempel, hvis en server ble angrepet ofte, kunne flere hundre brukerkontoer låses ut hele tiden. Serveren din ville være lett bytte for denial-of-service. Vær proaktiv for å oppdage Og stoppe DDoS-angrep.

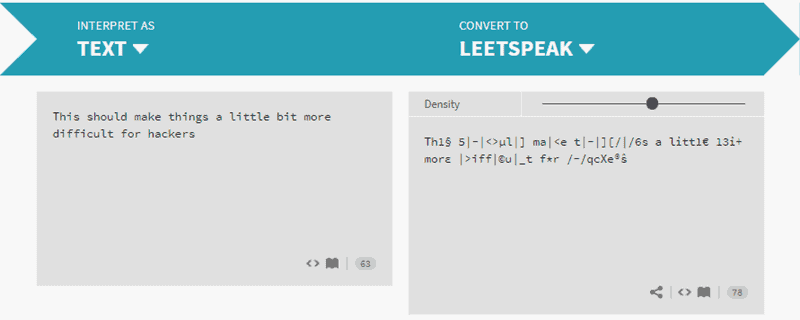

Bruker «LEET-speak» Hjelp?

«Leetspeak» er et internett-språk som koder for tekst ved å oversette TIL ASCII-tegn.

I noen tid var Leetspeak en effektiv måte å legge til et annet «sikkerhetslag» til passordadministrasjonen din. Imidlertid har hackere fanget på og begynt å bruke ordbøker som erstatter bokstaver med vanlige Leet-tegn. Det samme gjelder for andre vanlige krypteringsmetoder, for EKSEMPEL SHA-1.

Brute Force Attack Prevention Techniques

det er mange metoder for å stoppe eller forhindre brute force angrep.

det mest åpenbare er en sterk passordpolicy. Hver webapplikasjon eller offentlig server bør håndheve bruken av sterke passord. Standard brukerkontoer bør for eksempel ha minst åtte bokstaver, et tall, store og små bokstaver og et spesialtegn. Videre bør servere kreve hyppige passordendringer.

la oss undersøke andre måter å forhindre et brute force-angrep på.

- Begrens mislykkede påloggingsforsøk

- Gjør rotbrukeren utilgjengelig VIA SSH ved å redigere sshd_config-filen

- Ikke bruk en standardport, rediger portlinjen i sshd_configfile

- Bruk

- Begrens pålogginger til en angitt IP-adresse eller område

- tofaktorautentisering

- unike påloggingsadresser

- overvåk serverlogger

Konto Lockout Etter Mislykkede Forsøk

som nevnt ovenfor, implementere en konto lockout etter flere mislykkede påloggingsforsøk er ineffektiv som det gjør serveren lett bytte for denial-of-service angrep. Men hvis det utføres med progressive forsinkelser, blir denne metoden mye mer effektiv.

konto lockout med progressive forsinkelser låse en konto bare for en viss tid etter et angitt antall mislykkede påloggingsforsøk. Dette betyr at automatiserte brute force angrep verktøy ikke vil være like nyttig. I tillegg vil admins ikke trenger å forholde seg til å låse opp flere hundre kontoer hvert 10. minutt eller så.

Gjør Rotbrukeren Utilgjengelig VIA SSH

SSH brute force-forsøk utføres ofte på rotbrukeren av en server. Sørg for å gjøre rotbrukeren utilgjengelig VIA SSH ved å redigere sshd_config-filen. Angi alternativene ‘DenyUsers root’ og ‘PermitRootLogin no’.

Endre Standardporten

de fleste automatiserte SSH-angrep blir forsøkt på standardporten 22. Så, kjører sshd på en annen port kan vise seg å være en nyttig måte å håndtere brute force angrep.

for å bytte til en ikke-standard port, rediger portlinjen i sshd_config-filen.

Bruk

Vi ble alle vant til å se på internett. Ingen liker å prøve å forstå noe som ser ut som det er blitt skriblet av en to år gammel, men verktøy som gjør automatiserte bots ineffektive.

det eneste kravet om å skrive inn et ord, eller antall katter på et generert bilde, er svært effektivt mot bots, selv om hackere har begynt å bruke optiske tegngjenkjenningsverktøy for å komme forbi denne sikkerhetsmekanismen.

Husk at bruk av verktøy som negativt påvirker brukeropplevelsen.

Begrens Pålogginger Til En Spesifisert IP-Adresse Eller Område

hvis du bare tillater tilgang fra en angitt IP-adresse eller område, må brute force-angripere jobbe hardt for å overvinne den hindringen og få tilgang med kraft.

Det er som å plassere en sikkerhetsperimeter rundt dine mest verdifulle data, og alle som ikke kommer fra riktig IP-adresse, får ikke tilgang.

du kan sette opp dette ved å scoping en ekstern tilgangsport til en statisk IP-adresse. Hvis DU ikke har en statisk IP-adresse, kan DU konfigurere EN VPN i stedet. En ulempe er at dette kanskje ikke passer for hver brukstilfelle.

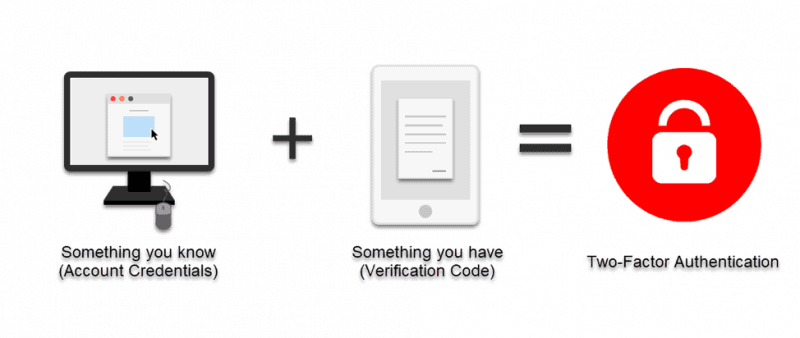

Bruk 2-Faktor Autentisering (2FA)

tofaktor autentisering anses av mange å være den første forsvarslinjen mot brute force-angrep. Implementering av en slik løsning reduserer risikoen for et potensielt datainnbrudd.

det flotte MED 2FA ER at passordet alene ikke er nok. Selv om en angriper sprekker passordet, må de ha tilgang til smarttelefonen eller e-postklienten. Svært vedvarende angripere kan prøve å overvinne den hindringen, men de fleste vil vende seg og søke etter et lettere mål.

Merk: tofaktorautentisering er svært effektiv mot mange typer angrep, inkludert keylogger-angrep. MANGE sikkerhetsretningslinjer fastsetter bruk AV 2FA (F.EKS. HIPAA og PCI), og offentlige etater, som FBI, krever det for pålogginger utenfor nettstedet. Hvis Du bruker WordPress, lær her hvordan du konfigurerer tofaktorautentisering For WordPress.

Bruk Unike Påloggingsadresser

Opprett unike påloggingsadresser For ulike brukergrupper. Dette vil ikke stoppe et brute force-angrep, men å introdusere den ekstra variabelen gjør ting litt mer utfordrende og tidkrevende for en angriper.

Overvåk Serverloggene Dine

sørg for å analysere loggfilene dine flittig. Administratorer vet at loggfiler er avgjørende for å opprettholde et system.

Loggadministrasjonsprogrammer, For Eksempel Logwatch, kan hjelpe deg med å utføre daglige kontroller og kan automatisk generere daglige rapporter.

Start Aktiv Forebygging& Beskyttelse Mot Brute Force Angrep I Dag

en dyktig og vedvarende angriper vil alltid finne en måte å til slutt bryte inn.

likevel, å implementere en kombinasjon av metodene som er skissert ovenfor, minimerer sjansene for at du blir offer for et brute force-angrep. Brute force angripere som lett bytte, og er mest sannsynlig å vende seg bort og søke etter et annet mål hvis du kaster en skiftenøkkel i sine verk.