Cómo Prevenir Ataques de Fuerza Bruta Con 8 Tácticas Fáciles

Tómese un segundo y responda a esta pregunta aparentemente sencilla: ¿Cuántas contraseñas tiene? No es tan fácil de contar, ¿verdad?

Aproximadamente el 81% de las filtraciones de datos confirmadas se deben a contraseñas débiles o robadas. ¡Asegúrate de que tu contraseña sea segura y única!

En este artículo, nos adentramos en los ataques de fuerza bruta: qué son, cómo los utilizan los hackers y las técnicas de prevención.

Qué es un Ataque de Fuerza Bruta

Un ataque de fuerza bruta es uno de los métodos de hackeo más simples y menos sofisticados. Como su nombre indica, los ataques de fuerza bruta están lejos de ser sutiles. La teoría detrás de tal ataque es que si tomas un número infinito de intentos para adivinar una contraseña, estás obligado a tener razón eventualmente.

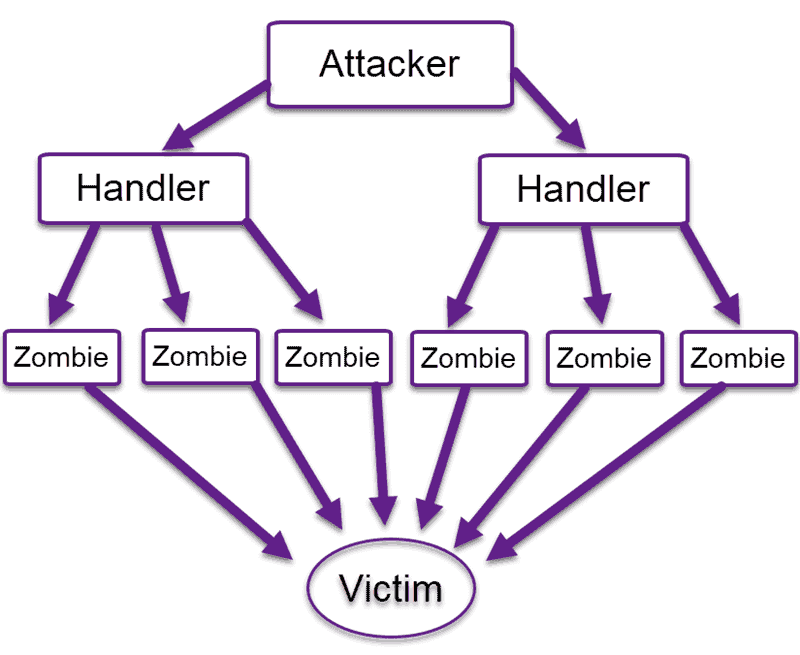

El atacante intenta obtener acceso a una cuenta de usuario intentando adivinar el nombre de usuario / correo electrónico y la contraseña. Por lo general, el motivo detrás de esto es usar la cuenta violada para ejecutar un ataque a gran escala, robar datos confidenciales, apagar el sistema o una combinación de los tres.

Crear código que ejecute este tipo de ataque no requiere mucha imaginación o conocimiento, e incluso hay herramientas automatizadas ampliamente disponibles que envían varios miles de intentos de contraseña por segundo.

Cómo identificar ataques de Fuerza Bruta

Un ataque de fuerza bruta es fácil de identificar e investigar. Puede detectarlos mirando en su registro de acceso de Apache o archivos de registro de Linux. El ataque dejará una serie de intentos de inicio de sesión fallidos, como se ve a continuación:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.¿Funciona El Bloqueo De Cuentas?

Bloquear cuentas después de un cierto número de intentos de contraseña incorrectos es una práctica común de tratar con intentos de fuerza bruta. Lamentablemente, eso por sí solo no siempre es suficiente.

Los hackers pueden lanzar ataques a gran escala probando una sola contraseña en varios miles de servidores. A diferencia de intentar muchas contraseñas en un solo servidor, este método no activa el bloqueo de la cuenta y evita hábilmente este mecanismo defensivo.

Por ejemplo, si un servidor estuviera bajo ataque con frecuencia, varios cientos de cuentas de usuario podrían bloquearse constantemente. Su servidor sería una presa fácil para la denegación de servicio. Sea proactivo para detectar y detener los ataques DDoS.

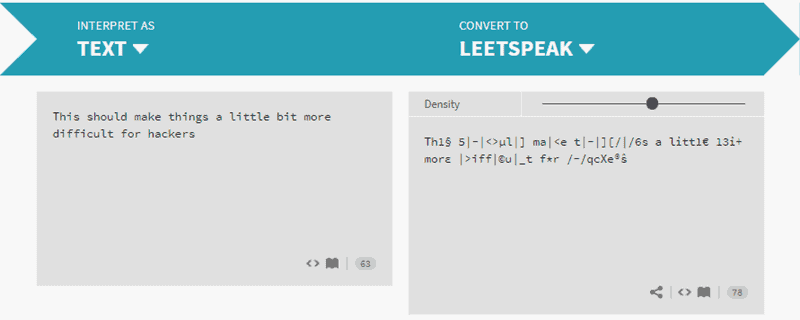

¿Usar «LEET-speak» Ayuda?

«Leetspeak» es un lenguaje de Internet que codifica cualquier texto traduciéndolo a caracteres ASCII.

Durante algún tiempo, Leetspeak fue una forma efectiva de agregar otra «capa de seguridad» a la administración de contraseñas. Sin embargo, los hackers se han dado cuenta y han comenzado a usar diccionarios que sustituyen letras con caracteres Leet comunes. Lo mismo ocurre con otros métodos de cifrado comunes, como SHA-1.

Técnicas de Prevención de Ataques de Fuerza Bruta

Existen muchos métodos para detener o prevenir ataques de fuerza bruta.

Lo más obvio es una política de contraseñas seguras. Cada aplicación web o servidor público debe imponer el uso de contraseñas seguras. Por ejemplo, las cuentas de usuario estándar deben tener al menos ocho letras, un número, letras mayúsculas y minúsculas y un carácter especial. Además, los servidores deben requerir cambios frecuentes de contraseña.

Investiguemos otras formas de prevenir un ataque de fuerza bruta.

- Limitar los intentos de inicio de sesión fallidos

- Hacer que el usuario root sea inaccesible a través de SSH editando el archivo sshd_config

- No utilice un puerto predeterminado, edite la línea de puerto en su archivo sshd_config

- Use

- Limite los inicios de sesión a una 1533>

- Autenticación de dos factores

- Url de inicio de sesión únicas

- Supervisar registros del servidor

Bloqueos de cuenta Después de Intentos fallidos

Como se indicó anteriormente, implementar un bloqueo de cuenta después de varios intentos de inicio de sesión fallidos no es efectivo, ya que hace que su servidor sea presa fácil de ataques de denegación de servicio. Sin embargo, si se realiza con retrasos progresivos, este método se vuelve mucho más efectivo.

Los bloqueos de cuentas con retrasos progresivos bloquean una cuenta solo durante un período de tiempo determinado después de un número determinado de intentos de inicio de sesión fallidos. Esto significa que las herramientas de ataque de fuerza bruta automatizadas no serán tan útiles. Además, los administradores no tendrán que lidiar con el desbloqueo de varios cientos de cuentas cada 10 minutos aproximadamente.

Hacer que el Usuario Root sea inaccesible a través de SSH

Los intentos de fuerza bruta SSH a menudo se llevan a cabo en el usuario root de un servidor. Asegúrese de que el usuario root sea inaccesible a través de SSH editando el archivo sshd_config. Establece las opciones ‘DenyUsers root’ y ‘PermitRootLogin no’.

Modificar el puerto predeterminado

La mayoría de los ataques SSH automatizados se intentan en el puerto predeterminado 22. Por lo tanto, ejecutar sshd en un puerto diferente podría ser una forma útil de lidiar con ataques de fuerza bruta.

Para cambiar a un puerto no estándar, edite la línea de puerto en su archivo sshd_config.

Use

Todos nos acostumbramos a ver en Internet. A nadie le gusta tratar de darle sentido a algo que parece haber sido garabateado por un niño de dos años, pero herramientas como renderizar bots automatizados es ineficaz.

Ese requisito único de introducir una palabra, o el número de gatos en una imagen generada, es altamente efectivo contra los bots, a pesar de que los hackers han comenzado a usar herramientas de reconocimiento óptico de caracteres para superar este mecanismo de seguridad.

Tenga en cuenta que el uso de herramientas como, por ejemplo, afecta negativamente la experiencia del usuario.

Limite los inicios de sesión a una Dirección o rango IP especificado

Si permite el acceso solo desde una dirección o rango IP designado, los atacantes de fuerza bruta tendrán que trabajar duro para superar ese obstáculo y obtener acceso con fuerza.

Es como colocar un perímetro de seguridad alrededor de sus datos más valiosos, y no se permite el acceso a todos los que no se originan desde la dirección IP correcta.

Puede configurar esto ubicando un puerto de acceso remoto en una dirección IP estática. Si no tiene una dirección IP estática, puede configurar una VPN en su lugar. Un inconveniente es que esto podría no ser apropiado para todos los casos de uso.

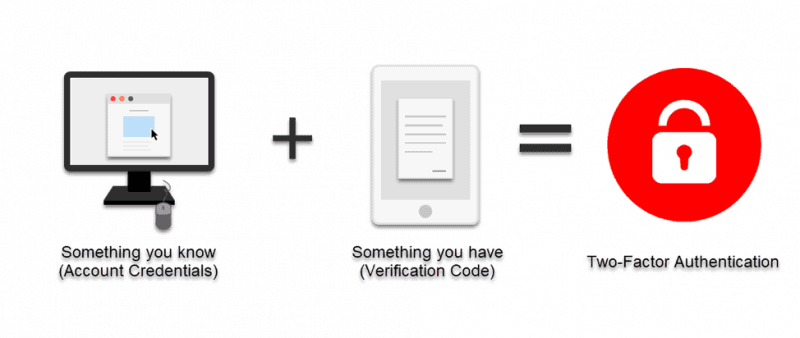

Emplear autenticación de 2 factores (2FA)

La autenticación de dos factores es considerada por muchos como la primera línea de defensa contra ataques de fuerza bruta. La implementación de una solución de este tipo reduce en gran medida el riesgo de una posible filtración de datos.

Lo bueno de 2FA es que la contraseña por sí sola no es suficiente. Incluso si un atacante rompe la contraseña, tendría que tener acceso a su teléfono inteligente o cliente de correo electrónico. Los atacantes muy persistentes pueden intentar superar ese obstáculo, pero la mayoría se darán la vuelta y buscarán un objetivo más fácil.

Nota: La autenticación de dos factores es muy efectiva contra muchos tipos de ataques, incluidos los ataques de keylogger. Muchas pautas de seguridad estipulan el uso de 2FA (por ejemplo, HIPAA y PCI), y las agencias gubernamentales, como el FBI, lo requieren para inicios de sesión fuera del sitio. Si está utilizando WordPress, aprenda aquí cómo configurar la autenticación de dos factores para WordPress.

Use URLs de inicio de sesión únicas

Cree URLs de inicio de sesión únicas para diferentes grupos de usuarios. Esto no detendrá un ataque de fuerza bruta, pero la introducción de esa variable adicional hace que las cosas sean un poco más difíciles y consuman más tiempo para un atacante.

Supervise los registros de su servidor

Asegúrese de analizar sus archivos de registro con diligencia. Los administradores saben que los archivos de registro son esenciales para mantener un sistema.

Las aplicaciones de administración de registros, como Logwatch, pueden ayudarlo a realizar chequeos diarios y generar automáticamente informes diarios.

Comience la Prevención Activa & Protección contra Ataques de Fuerza Bruta Hoy

Un atacante experto y persistente siempre encontrará la manera de irrumpir eventualmente.

Sin embargo, implementar una combinación de los métodos descritos anteriormente minimiza las posibilidades de que seas víctima de un ataque de fuerza bruta. A los atacantes de fuerza bruta les gusta la presa fácil, y es más probable que se alejen y busquen otro objetivo si les lanzas una llave inglesa.