Miten estää Brute Force iskut 8 Easy Tactics

ota toinen ja vastaa tähän näennäisen suoraviivaiseen kysymykseen – montako salasanaa sinulla on? Sitä ei ole helppo laskea.

noin 81 prosenttia vahvistetuista tietomurroista johtuu heikoista tai varastetuista salasanoista. Varmista, että salasanasi on vahva ja ainutlaatuinen!

tässä artikkelissa sukelletaan brute force — iskuihin-mitä ne ovat, miten hakkerit niitä käyttävät, ja ennaltaehkäisytekniikoihin.

mikä on Brute Force Attack

brute force attack on yksinkertaisimpia ja vähiten kehittyneitä hakkerointimenetelmiä. Kuten nimikin kertoo, raa ’ at ylivoimahyökkäykset ovat kaikkea muuta kuin hienovaraisia. Teoria tällaisen hyökkäyksen takana on, että jos otat ääretön määrä yrityksiä arvata salasana, olet varmasti lopulta oikeassa.

hyökkääjä pyrkii väkisin pääsemään käyttäjätilille yrittämällä arvata käyttäjätunnuksen/sähköpostin ja salasanan. Yleensä motiivina on käyttää murrettua tiliä laajamittaisen hyökkäyksen toteuttamiseen, arkaluontoisten tietojen varastamiseen, järjestelmän sulkemiseen tai näiden kolmen yhdistelmään.

tämän tyyppisen hyökkäyksen suorittavan koodin luominen ei vaadi paljon mielikuvitusta tai tietoa, ja on jopa laajalti saatavilla automatisoituja työkaluja, jotka lähettävät useita tuhansia salasanayrityksiä sekunnissa.

miten tunnistaa Brute Force Attacks

brute force attack on helppo tunnistaa ja tutkia. Voit tunnistaa ne katsomalla Apache access loki tai Linux lokitiedostot. Hyökkäys jättää joukon epäonnistuneita kirjautumisyrityksiä, kuten alla on nähty:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.toimiiko tilien lukitseminen?

tilien lukitseminen ulos tietyn määrän virheellisiä salasanayrityksiä jälkeen on yleinen tapa käsitellä raakaa voimankäyttöä. Valitettavasti se ei yksin aina riitä.

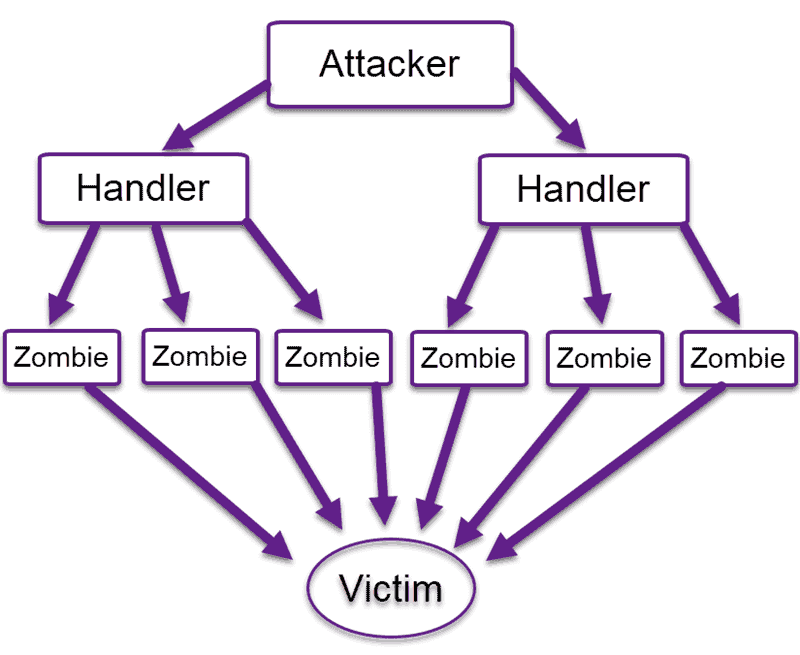

hakkerit voivat käynnistää laajamittaisia hyökkäyksiä kokeilemalla yhtä salasanaa useilla tuhansilla palvelimilla. Toisin kuin yrittää useita salasanoja yhdellä palvelimella, tämä menetelmä ei laukaise tilin työsulku, ja se ovelasti ohittaa tämän puolustusmekanismi.

esimerkiksi, jos palvelimeen hyökättiin usein, useita satoja käyttäjätilejä voitiin lukita jatkuvasti. Palvelimesi olisi helppo saalis palvelunestohyökkäykselle. Ole ennakoiva DDoS-hyökkäysten havaitsemiseksi ja lopettamiseksi.

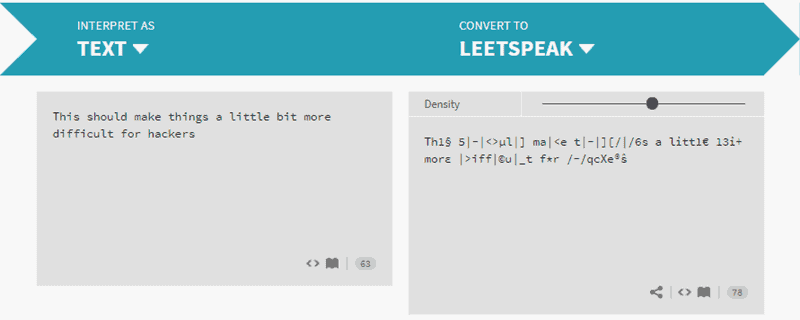

auttaako ”LEET-speak” – sanan käyttö?

”Leetspeak” on internet-kieli, joka koodaa minkä tahansa tekstin kääntämällä ASCII-merkeille.

jonkin aikaa Leetspeak oli tehokas tapa lisätä salasanojen hallintaan toinen ”tietoturvakerros”. Hakkerit ovat kuitenkin tarttuneet toimeen ja alkaneet käyttää sanakirjoja, jotka korvaavat kirjaimet tavallisilla Leet-merkeillä. Sama koskee myös muita yleisiä salausmenetelmiä, kuten SHA-1: tä.

Brute Force Attack Prevention Techniques

brute force Attackien pysäyttämiseen tai estämiseen on monia menetelmiä.

ilmeisin on vahva salasanakäytäntö. Jokaisen verkkosovelluksen tai julkisen palvelimen tulisi valvoa vahvojen salasanojen käyttöä. Esimerkiksi tavallisissa käyttäjätileissä tulisi olla vähintään kahdeksan kirjainta, numero, isot ja pienet kirjaimet sekä erikoismerkki. Lisäksi palvelimien tulisi vaatia usein salasanojen vaihtamista.

tutkitaan muita keinoja brute force-hyökkäyksen estämiseksi.

- Raja epäonnistuneet kirjautumisyritykset

- tee pääkäyttäjä saavuttamattomissa SSH: n kautta muokkaamalla sshd_config-tiedostoa

- Älä käytä oletusporttia, muokkaa porttiriviä sshd_config-tiedostossasi

- käytä

- Rajoita kirjautuminen tiettyyn IP-osoitteeseen tai alueelle

- kaksivaiheinen todennus

- yksilölliset kirjautumistunnukset

- monitoripalvelimen lokit

tilin sulkemiset epäonnistuneiden yritysten jälkeen

kuten edellä todettiin, tilin sulkemisen toteuttaminen useiden epäonnistuneiden kirjautumisyritysten jälkeen on tehotonta, koska se tekee palvelimestasi helpon saaliin palvelunestohyökkäyksille. Kuitenkin, jos suoritetaan progressiivisia viivästyksiä, tämä menetelmä tulee paljon tehokkaampi.

tilin sulkemiset, joissa on progressiivisia viiveitä, sulkevat tilin vain määrätyksi ajaksi sen jälkeen, kun on ilmoitettu määrä epäonnistuneita kirjautumisyrityksiä. Tämä tarkoittaa sitä, että automatisoidut brute force-hyökkäystyökalut eivät ole yhtä hyödyllisiä. Lisäksi, Ylläpitäjät ei tarvitse käsitellä lukituksen useita satoja tilejä 10 minuutin välein tai niin.

tee pääkäyttäjä saavuttamattomiin SSH

SSH: n brute force-yritykset kohdistuvat usein palvelimen pääkäyttäjään. Varmista, että pääkäyttäjä on saavuttamattomissa SSH: n kautta muokkaamalla sshd_config-tiedostoa. Aseta ”DenyUsers root” ja ”PermitRootLogin no” – asetukset.

muokkaa oletusporttia

useimmat automatisoidut SSH-hyökkäykset yritetään tehdä oletusporttiin 22. Sshd: n pyörittäminen eri portilla voi osoittautua hyödylliseksi tavaksi käsitellä raakoja voimahyökkäyksiä.

jos haluat vaihtaa epätyypilliseen porttiin, muokkaa sshd_config-tiedoston porttiriviä.

Use

me kaikki totuimme näkemään internetissä. Kukaan ei halua yrittää saada tolkkua jotain, joka näyttää se on raapustettu kaksi vuotta vanha, mutta työkaluja, kuten tehdä automatisoitu botit tehottomia.

tuo yksittäinen vaatimus sanan syöttämisestä eli kissojen määrä luodussa kuvassa on erittäin tehokas botteja vastaan, vaikka hakkerit ovat alkaneet käyttää optisia merkintunnistusvälineitä päästäkseen tämän turvamekanismin ohi.

kannattaa muistaa, että esimerkiksi työkalujen käyttö vaikuttaa negatiivisesti käyttökokemukseen.

Rajoita kirjautumiset määrättyyn IP-osoitteeseen tai alueelle

jos sallit pääsyn vain määrätyltä IP-osoitteelta tai-alueelta, brute force-hyökkääjien on työskenneltävä kovasti voittaakseen tämän esteen ja päästäkseen voimakkaasti käsiksi.

se on kuin asettaisi turva-alueen arvokkaimpien tietojesi ympärille, ja kaikille, jotka eivät ole peräisin oikeasta IP-osoitteesta, ei sallita pääsyä.

voit määrittää tämän etsimällä etäkäyttöportin staattiseen IP-osoitteeseen. Jos sinulla ei ole staattista IP-osoitetta, voit määrittää VPN: n. Yksi huono puoli on, että tämä ei välttämättä sovi jokaiseen käyttötapaukseen.

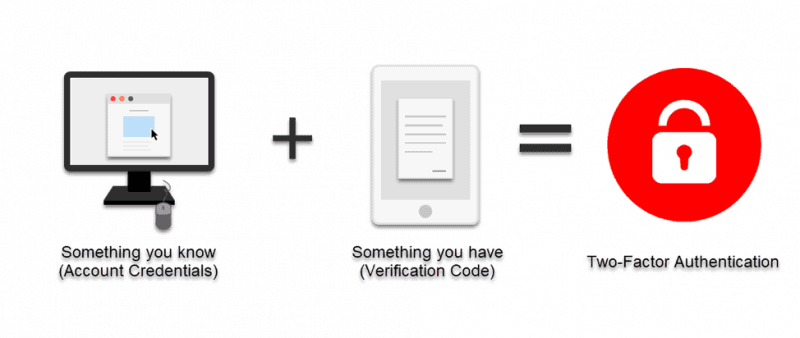

Employ 2-Factor Authentication (2fa)

Two-factor authentication on monien mielestä ensimmäinen puolustuslinja brute force-hyökkäyksiä vastaan. Tällaisen ratkaisun toteuttaminen vähentää huomattavasti mahdollisen tietomurron riskiä.

hienoa 2FA: ssa on se, että pelkkä salasana ei riitä. Vaikka hyökkääjä murtaisi salasanan, hänellä olisi oltava pääsy älypuhelimeen tai sähköpostiohjelmaan. Hyvin sinnikkäät hyökkääjät saattavat yrittää voittaa tuon esteen, mutta useimmat kääntyvät ja etsivät helpomman kohteen.

Huomautus: kahden tekijän todennus on erittäin tehokas vastaan monenlaisia hyökkäyksiä, kuten keylogger hyökkäyksiä. Monissa turvallisuusohjeissa määrätään 2FA: n käytöstä (esim.HIPAA ja PCI), ja valtion virastot, kuten FBI, vaativat sitä off-site-kirjautumiseen. Jos käytät WordPress, oppia täällä, miten perustaa kaksivaiheinen todennus WordPress.

käytä uniikkeja Kirjautumissivuja

luo uniikkeja Kirjautumissivuja eri käyttäjäryhmille. Tämä ei pysäytä raakaa ylivoimahyökkäystä, mutta tuon lisämuuttujan käyttöönotto tekee asioista hyökkääjälle hieman haastavampia ja aikaa vieviä.

seuraa Palvelinlokeja

muista analysoida lokitiedostoja ahkerasti. Ylläpitäjät tietävät, että lokitiedostot ovat välttämättömiä järjestelmän ylläpitämiseksi.

Lokinhallintasovellukset, kuten Logwatch, voivat auttaa päivittäisten tarkistusten tekemisessä ja luoda päivittäisiä raportteja automaattisesti.

Start Active Prevention & Protection from Brute Force Attacks Today

taitava ja sinnikäs hyökkääjä löytää aina keinon murtautua lopulta sisään.

kuitenkin edellä mainittujen menetelmien yhdistelmä minimoi mahdollisuudet joutua raa ’ an voimahyökkäyksen uhriksi. Brute force hyökkääjät kuten helppo saalis, ja ovat todennäköisesti kääntyä pois ja etsiä toisen kohteen, jos heittää jakoavain töissään.