jak zapobiegać atakom Brute Force za pomocą 8 Easy Tactics

poświęć chwilę i odpowiedz na to pozornie proste pytanie – ile masz haseł? Nie tak łatwo policzyć, prawda?

około 81% potwierdzonych naruszeń danych wynika ze słabych lub skradzionych haseł. Upewnij się, że Twoje hasło jest mocne i niepowtarzalne!

w tym artykule zajmujemy się atakami brute force — czym są, jak hakerzy ich używają i technikami zapobiegania.

co to jest atak Brute Force

atak brute force jest jedną z najprostszych i najmniej wyrafinowanych metod hakerskich. Jak sama nazwa wskazuje, ataki brute force są dalekie od subtelności. Teoria takiego ataku polega na tym, że jeśli podejmiesz nieskończoną liczbę prób odgadnięcia hasła, na pewno w końcu będziesz miał rację.

atakujący ma na celu wymuszone uzyskanie dostępu do konta użytkownika, próbując odgadnąć nazwę Użytkownika/adres e-mail i hasło. Zwykle motywem jest użycie naruszonego konta do przeprowadzenia ataku na dużą skalę, kradzieży poufnych danych, zamknięcia systemu lub kombinacji tych trzech.

Tworzenie kodu wykonującego tego typu ataki nie wymaga zbyt wiele wyobraźni ani wiedzy, a istnieją nawet powszechnie dostępne zautomatyzowane narzędzia, które przesyłają kilka tysięcy prób haseł na sekundę.

Jak zidentyfikować ataki Brute Force

atak brute force jest łatwy do zidentyfikowania i zbadania. Możesz je wykryć, przeglądając dziennik dostępu Apache lub pliki dziennika Linuksa. Atak spowoduje serię nieudanych prób logowania, jak pokazano poniżej:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.czy blokowanie kont działa?

blokowanie kont po pewnej liczbie błędnych prób haseł jest powszechną praktyką radzenia sobie z próbami brutalnej siły. Niestety samo to nie zawsze wystarcza.

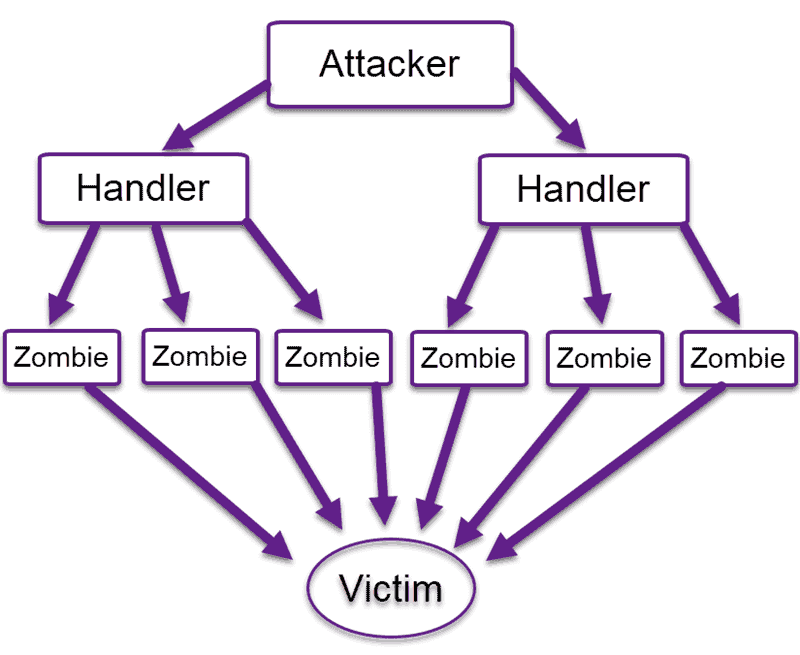

hakerzy mogą uruchamiać ataki na szeroką skalę, próbując jednego hasła na kilku tysiącach serwerów. W przeciwieństwie do próbowania wielu haseł na jednym serwerze, ta metoda nie uruchamia blokady konta i sprytnie omija ten mechanizm obronny.

na przykład, jeśli serwer był często atakowany, kilkaset kont użytkowników mogło być stale blokowanych. Twój serwer byłby łatwym łupem dla denial-of-service. Bądź proaktywny w wykrywaniu i zatrzymywaniu ataków DDoS.

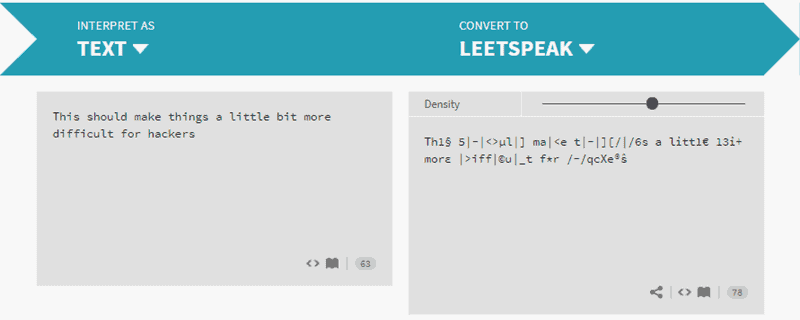

czy używanie „LEET-speak” pomaga?

„Leetspeak” jest językiem internetowym, który koduje dowolny tekst, tłumacząc go na znaki ASCII.

przez pewien czas Leetspeak był skutecznym sposobem na dodanie kolejnej „warstwy bezpieczeństwa” do zarządzania hasłami. Jednak hakerzy złapali się i zaczęli używać słowników, które zastępują litery zwykłymi znakami Leet. To samo dotyczy innych popularnych metod szyfrowania, takich jak SHA-1.

techniki zapobiegania atakom Brute Force

istnieje wiele metod powstrzymywania lub zapobiegania atakom brute force.

najbardziej oczywista jest silna Polityka haseł. Każda aplikacja internetowa lub serwer publiczny powinien wymuszać stosowanie silnych haseł. Na przykład standardowe konta użytkowników powinny mieć co najmniej osiem liter, cyfrę, wielkie i małe litery oraz znak specjalny. Ponadto serwery powinny wymagać częstych zmian haseł.

zbadajmy inne sposoby zapobiegania atakowi brute force.

- Ogranicz nieudane próby logowania

- Zablokuj użytkownika root przez SSH, edytując plik sshd_config

- nie używaj domyślnego portu, edytuj linię portu w pliku sshd_configfile

- użyj

- Ogranicz logowania do określonego adresu IP lub zakresu

- uwierzytelnianie dwuskładnikowe

- unikalne adresy URL logowania

- monitoruj dzienniki serwera

blokada konta po nieudanych próbach

jak wspomniano powyżej, implementacja blokady konta po kilku nieudanych próbach logowania jest nieskuteczna, ponieważ sprawia, że serwer jest łatwym łupem dla ataków typu denial-of-service. Jednak, jeśli wykonywane z progresywnymi opóźnieniami, metoda ta staje się znacznie bardziej skuteczna.

blokady konta z progresywnymi opóźnieniami blokują konto tylko na określony czas po określonej liczbie nieudanych prób logowania. Oznacza to, że zautomatyzowane narzędzia do ataku brute force nie będą tak przydatne. Dodatkowo administratorzy nie będą musieli zajmować się odblokowywaniem kilkuset kont co około 10 minut.

sprawia, że użytkownik Root jest niedostępny przez SSH

próby SSH brute force są często wykonywane na użytkowniku root serwera. Upewnij się, że użytkownik root jest niedostępny przez SSH, edytując plik sshd_config. Ustaw opcje 'DenyUsers root’ i 'PermitRootLogin no’.

Zmień domyślny Port

większość automatycznych ataków SSH jest próbowana na domyślnym porcie 22. Tak więc uruchomienie sshd na innym porcie może okazać się użytecznym sposobem radzenia sobie z atakami brute force.

aby przełączyć się na niestandardowy port, edytuj linię portów w pliku sshd_config.

użyj

wszyscy przyzwyczailiśmy się do oglądania w Internecie. Nikt nie lubi próbować zrozumieć czegoś, co wygląda, jakby zostało nabazgrane przez dwulatka, ale narzędzia takie jak renderowanie automatycznych botów są nieskuteczne.

ten pojedynczy wymóg wprowadzenia słowa lub liczby kotów na wygenerowanym obrazie jest bardzo skuteczny przeciwko botom, mimo że hakerzy zaczęli używać narzędzi do optycznego rozpoznawania znaków, aby ominąć ten mechanizm bezpieczeństwa.

pamiętaj, że korzystanie z takich narzędzi negatywnie wpływa na wrażenia użytkownika.

Ogranicz logowania do określonego adresu IP lub zakresu

jeśli zezwalasz na dostęp tylko z wyznaczonego adresu IP lub zakresu, atakujący brute force będą musieli ciężko pracować, aby pokonać tę przeszkodę i siłą uzyskać dostęp.

to jest jak umieszczenie obwodu bezpieczeństwa wokół najcenniejszych danych, a każdy, kto nie pochodzi z właściwego adresu IP, nie ma dostępu.

możesz to ustawić, ustawiając port zdalnego dostępu na statyczny adres IP. Jeśli nie masz statycznego adresu IP, możesz skonfigurować VPN. Jedną z wad jest to, że może to nie być odpowiednie dla każdego przypadku użycia.

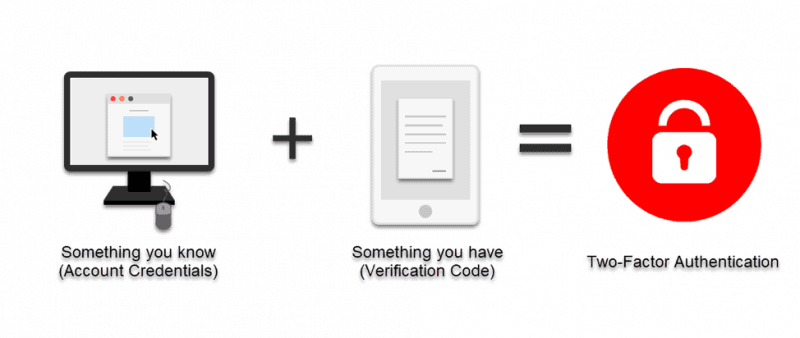

Użyj uwierzytelniania dwuskładnikowego (2FA)

uwierzytelnianie dwuskładnikowe jest uważane przez wielu za pierwszą linię obrony przed atakami brute force. Wdrożenie takiego rozwiązania znacznie zmniejsza ryzyko potencjalnego naruszenia danych.

najlepsze w 2FA jest to, że samo hasło nie wystarczy. Nawet jeśli atakujący złamie hasło, musiałby mieć dostęp do smartfona lub klienta poczty e-mail. Bardzo uporczywi napastnicy mogą próbować pokonać tę przeszkodę, ale większość z nich odwraca się i szuka łatwiejszego celu.

Uwaga: uwierzytelnianie dwuskładnikowe jest bardzo skuteczne w przypadku wielu rodzajów ataków, w tym ataków keyloggerów. HIPAA i PCI), a agencje rządowe, takie jak FBI, wymagają tego do logowania poza siedzibą. Jeśli używasz WordPress, dowiedz się tutaj, jak skonfigurować uwierzytelnianie dwuskładnikowe dla WordPress.

użyj unikalnych adresów URL logowania

twórz unikalne adresy URL logowania dla różnych grup użytkowników. Nie powstrzyma to ataku brute force, ale wprowadzenie tej dodatkowej zmiennej sprawia, że atakujący staje się nieco trudniejszy i bardziej czasochłonny.

Monitoruj dzienniki serwera

pamiętaj, aby pilnie analizować pliki dziennika. Administratorzy wiedzą, że pliki dziennika są niezbędne do utrzymania systemu.

aplikacje do zarządzania dziennikami, takie jak Logwatch, mogą pomóc w wykonywaniu codziennych kontroli i mogą automatycznie generować codzienne raporty.

rozpocznij aktywną profilaktykę & Ochrona przed atakami Brute Force dzisiaj

wykwalifikowany i wytrwały napastnik zawsze znajdzie sposób, aby w końcu się włamać.

mimo to, zastosowanie kombinacji opisanych powyżej metod minimalizuje szanse, że staniesz się ofiarą ataku brute force. Atakujący brutalną siłą lubią łatwą zdobycz i najprawdopodobniej odwrócą się i poszukają innego celu, jeśli rzucisz kluczem w ich dzieła.