8つの簡単な戦術でブルートフォース攻撃を防ぐ方法

この一見簡単な質問に答えてください。 数えるのは簡単ではありませんか?

確認されたデータ侵害の約81%は、弱いまたは盗まれたパスワードによるものです。 あなたのパスワードが強く、ユニークであることを確認してください!

この記事では、ブルートフォース攻撃とは何か、ハッカーがどのようにそれらを使用しているか、および予防技術について説明します。

ブルートフォース攻撃とは

ブルートフォース攻撃は、最も単純で洗練されていないハッキング方法の一つです。 名前が示すように、ブルートフォース攻撃は微妙なものではありません。 このような攻撃の背後にある理論は、あなたがパスワードを推測しようとする試みの無限の数を取る場合、あなたは最終的に右にバインドされている

攻撃者は、ユーザー名/電子メールとパスワードを推測しようとすることにより、ユーザーアカウントに強制的にアクセスすることを目的としています。 通常、その背後にある動機は、侵害されたアカウントを使用して大規模な攻撃を実行したり、機密データを盗んだり、システムをシャットダウンしたり、3つの組み合わせを使用したりすることです。

この種の攻撃を実行するコードを作成することは、想像力や知識をあまり必要とせず、毎秒数千回のパスワード試行を送信する広く利用可能な自動化

ブルートフォース攻撃の識別方法

ブルートフォース攻撃の識別と調査は簡単です。 ApacheのアクセスログまたはLinuxのログファイルを調べることで、それらを検出できます。 この攻撃は、以下に示すように、一連のログイン試行が失敗したままになります:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.アカウントのロックアウトは機能しますか?

一定数のパスワードの不正な試行の後にアカウントをロックアウトすることは、ブルートフォースの試行に対処する一般的な方法です。 残念ながら、それだけでは必ずしも十分ではありません。

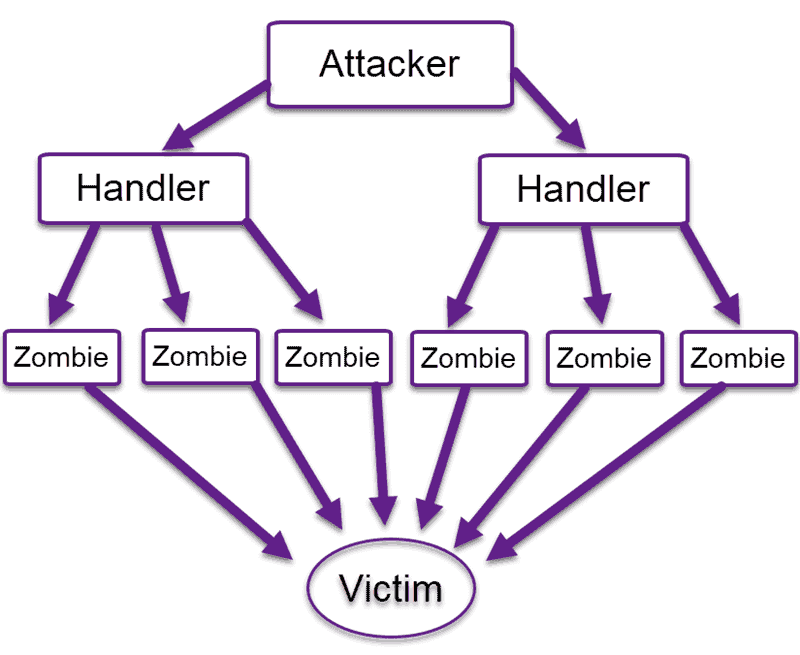

ハッカーは、数千のサーバー上で単一のパスワードを試すことによって、大規模な攻撃を開始することができます。 単一のサーバー上で多くのパスワードを試みるのとは対照的に、この方法はアカウントロックアウトをトリガーせず、この防御メカニズムを巧みにバイパス

たとえば、サーバーが頻繁に攻撃を受けている場合、数百のユーザーアカウントが常にロックアウトされる可能性があります。 あなたのサーバーは、サービス拒否のための簡単な餌食になります。 積極的にDDoS攻撃を検出し、阻止します。

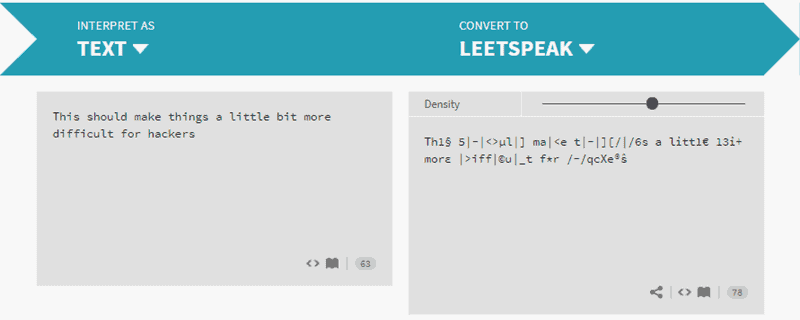

“LEET-speak”を使用すると助けになりますか?

“Leetspeak”はASCII文字に変換することによって任意のテキストをエンコードするインターネット言語です。

しばらくの間、Leetspeakはパスワード管理に別の”セキュリティ層”を追加する効果的な方法でした。 しかし、ハッカーは上にキャッチし、一般的なLeet文字で文字を置き換える辞書を使用し始めています。 SHA-1などの他の一般的な暗号化方法についても同じことが言えます。

ブルートフォース攻撃防止技術

ブルートフォース攻撃を停止または防止するための多くの方法があります。

最も明白なのは強力なパスワードポリシーです。 各webアプリケーションまたは公開サーバーは、強力なパスワードの使用を強制する必要があります。 たとえば、標準ユーザーアカウントには、少なくとも8文字、数字、大文字と小文字、および特殊文字を含める必要があります。 また、サーバーは頻繁にパスワードを変更する必要があります。

ブルートフォース攻撃を防ぐための他の方法を調査しましょう。

- 失敗したログイン試行を制限する

- sshd_configファイルを編集して、ROOTユーザーにSSH経由でアクセスできないようにする

- デフォルトのポートを使用しないで、sshd_configfile

- 使用

- 指定されたIPアドレスまたは範囲へのログインを制限する

- 二要素認証

- 一意のログインurl

- サーバーログの監視

失敗した試行後のアカウントロックアウト

上記のように、いくつかのログイン試行が失敗した後にアカウントロックアウトを実装することは、サー しかし、漸進的な遅延で実行すると、この方法ははるかに効果的になります。

プログレッシブ遅延を伴うアカウントロックアウト指定された回数のログイン失敗後、一定の時間のみアカウントをロックします。 これは、自動化されたブルートフォース攻撃ツールが有用ではないことを意味します。 さらに、管理者は10分ごとに数百のアカウントのロックを解除することに対処する必要はありません。

SSH経由でRootユーザーにアクセスできないようにする

SSHブルートフォースの試みは、多くの場合、サーバーのrootユーザーに対して実行されます。 Sshd_configファイルを編集して、ROOTユーザーにSSH経由でアクセスできないようにしてください。 オプション’DenyUsers root’と’PermitRootLogin no’を設定します。

デフォルトポートの変更

ほとんどの自動化されたSSH攻撃は、デフォルトポート22で試行されます。 そのため、別のポートでsshdを実行することは、ブルートフォース攻撃に対処するための有用な方法であることが証明される可能性があります。

非標準ポートに切り替えるには、sshd_configファイルのport行を編集します。

を使ってインターネットで見ることに慣れました。 誰もそれが二歳によって走り書きされているように見える何かを理解しようとするのが好きではありませんが、自動化されたボットを無効にする

ハッカーがこの安全機構を乗り越えるために光学式文字認識ツールを使用し始めたにもかかわらず、単語を入力するという単一の要件、または生成された画像上の猫の数は、ボットに対して非常に効果的です。

などのツールの使用は、ユーザーエクスペリエンスに悪影響を与えることに注意してください。

ログインを指定されたIPアドレスまたは範囲に制限

指定されたIPアドレスまたは範囲からのアクセスのみを許可する場合、ブルートフォース攻撃者はその障害を克服し、強制的にアクセスを得るために懸命に働く必要があります。

それはあなたの最も貴重なデータの周りにセキュリティ境界を置くようなものであり、正しいIPアドレスから発信されていないすべての人はアクセ

リモートアクセスポートを静的IPアドレスにスコープすることで、これを設定できます。 静的IPアドレスがない場合は、代わりにVPNを設定できます。 欠点の1つは、これがすべてのユースケースに適していない可能性があることです。

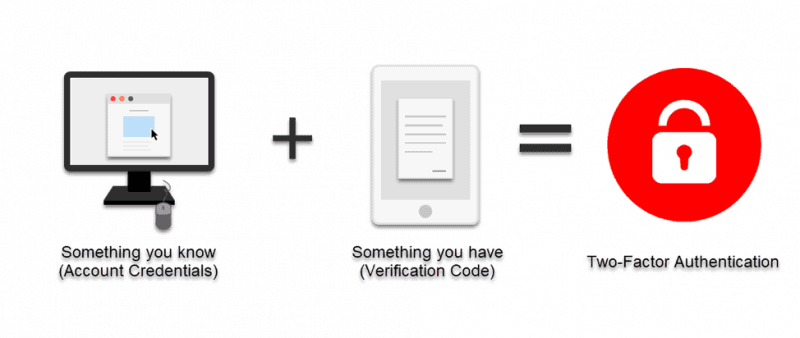

2要素認証(2FA)を採用

2要素認証は、ブルートフォース攻撃に対する最初の防衛線であると多くの人が考えています。 このようなソリューションを実装することで、潜在的なデータ侵害のリスクが大幅に軽減されます。

2FAの素晴らしいところは、パスワードだけでは十分ではないということです。 攻撃者がパスワードを解読した場合でも、スマートフォンや電子メールクライアントにアクセスする必要があります。 非常に永続的な攻撃者はその障害を克服しようとするかもしれませんが、ほとんどは向きを変えてより簡単なターゲットを検索します。

注:二要素認証は、キーロガー攻撃を含む多くの種類の攻撃に対して非常に効果的です。 多くのセキュリティガイドラインでは、2FA(HIPAAやPCIなど)の使用が規定されており、FBIなどの政府機関ではオフサイトのログインに2FAが必要です。 WordPressを使用している場合は、ここでWordPressの2要素認証を設定する方法を学びます。

一意のログインUrlの使用

異なるユーザーグループの一意のログインUrlを作成します。 これはブルートフォース攻撃を止めることはありませんが、その追加の変数を導入すると、攻撃者にとって少し難しく時間がかかります。

サーバーログを監視

ログファイルを慎重に分析するようにしてください。 管理者は、ログファイルがシステムを維持するために不可欠であることを知っています。

Logwatchなどのログ管理アプリケーションは、毎日のチェックアップを実行したり、毎日のレポートを自動生成したりするのに役立ちます。

アクティブな予防を開始&ブルートフォース攻撃からの保護今日

熟練した永続的な攻撃者は、常に最終的に侵入する方法を見つけるでしょう。

それにもかかわらず、上記で概説した方法の組み合わせを実装すると、ブルートフォース攻撃の犠牲者になる可能性が最小限に抑えられます。 簡単な獲物のようなブルートフォースの攻撃者は、あなたが彼らの作品にレンチを投げる場合、背を向けると、別のターゲットを検索する可能性が最も高