como evitar ataques de Força bruta com 8 táticas fáceis

pegue um segundo e Responda a esta pergunta aparentemente direta – quantas senhas você tem? Não é tão fácil de contar, pois não?

aproximadamente 81% das violações de dados confirmadas são devidas a senhas fracas ou roubadas. Certifique-se de que sua senha é forte e única!

neste artigo, mergulhamos em ataques de Força bruta-o que são, como os hackers os estão usando e técnicas de prevenção.

o Que é um Ataque de Força Bruta

Um ataque de força bruta é entre o mais simples e menos sofisticados métodos de hackers. Como o nome indica, os ataques de Força bruta estão longe de ser sutis. A teoria por trás de tal ataque é que se você tomar um número infinito de tentativas de adivinhar uma senha, você é obrigado a estar certo eventualmente.

o invasor tem como objetivo obter acesso à força a uma conta de usuário tentando adivinhar o nome de usuário/e-mail e a senha. Normalmente, o motivo por trás disso é usar a conta violada para executar um ataque em grande escala, roubar dados confidenciais, desligar o sistema ou uma combinação dos três.Criar código que executa esse tipo de ataque não requer muita imaginação ou conhecimento, e existem ferramentas automatizadas amplamente disponíveis que enviam vários milhares de tentativas de senha por segundo.

como identificar ataques de Força bruta

um ataque de Força bruta é fácil de identificar e investigar. Você pode detectá-los olhando para o seu log de acesso Apache ou arquivos de log Linux. O ataque deixará uma série de tentativas de login malsucedidas, como visto abaixo:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.as contas de bloqueio funcionam?Bloquear contas após um certo número de tentativas incorretas de senha é uma prática comum de lidar com tentativas de Força bruta. Infelizmente, isso por si só nem sempre é suficiente.

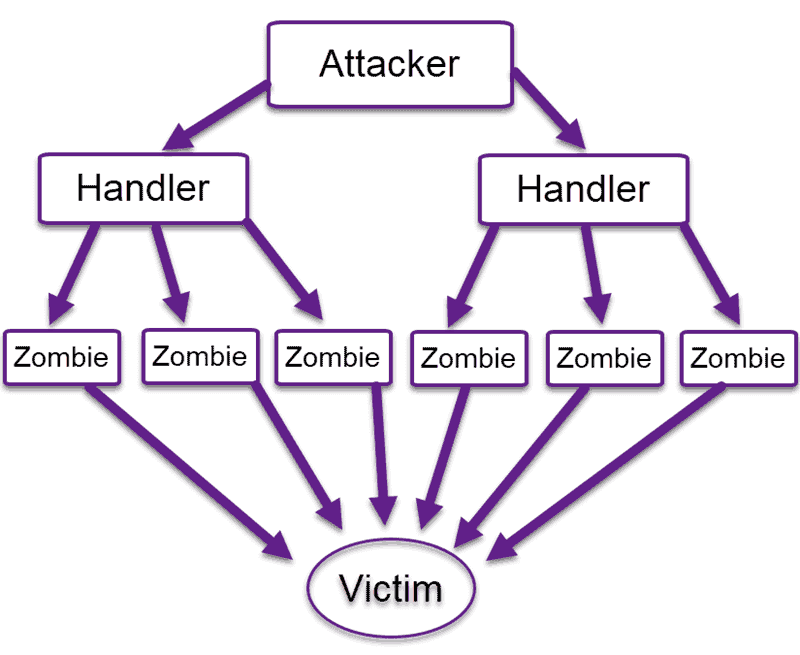

Hackers podem lançar ataques em larga escala, tentando uma única senha em vários milhares de servidores. Em vez de tentar muitas senhas em um único servidor, esse método não aciona o bloqueio da conta e ignora habilmente esse mecanismo defensivo.

por exemplo, se um servidor estivesse sob ataque com frequência, várias centenas de contas de usuário poderiam ser bloqueadas constantemente. Seu servidor seria presa fácil para negação de serviço. Seja proativo para detectar e parar ataques DDoS.

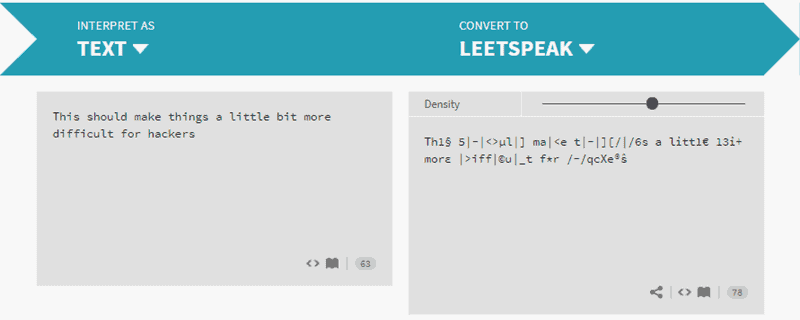

o uso de “LEET-speak” ajuda?

“Leetspeak” é uma linguagem da internet que codifica qualquer texto traduzindo em caracteres ASCII.

por algum tempo, o Leetspeak foi uma maneira eficaz de adicionar outra “camada de segurança” ao seu gerenciamento de senhas. No entanto, os hackers pegaram e começaram a usar dicionários que substituem letras por caracteres Leet comuns. O mesmo vale para outros métodos comuns de criptografia, como SHA-1.

Ataque de Força Bruta Técnicas de Prevenção de

Existem muitos métodos para parar ou evitar ataques de força bruta.

o mais óbvio é uma política de senha forte. Cada aplicativo da web ou Servidor Público deve impor o uso de senhas fortes. Por exemplo, as contas de usuário padrão devem ter pelo menos oito letras, um número, letras maiúsculas e minúsculas e um caractere especial. Além disso, os servidores devem exigir alterações frequentes de senha.Vamos investigar outras maneiras de evitar um ataque de Força bruta.

- Limite de tentativas de login

- Tornar o usuário root inacessível via SSH editando o arquivo sshd_config

- não usar uma porta padrão, editar a linha de porta em seu sshd_configfile

- Use

- Limite de logins para um endereço IP específico ou faixa de

- autenticação de Dois fatores

- login Único URLs

- Monitor do servidor de logs

bloqueios de Conta após tentativas fracassadas

conforme declarado acima, implementar um bloqueio de conta após várias tentativas de login malsucedidas é ineficaz, pois torna seu servidor fácil presa para ataques de negação de serviço. No entanto, se realizado com atrasos progressivos, esse método se torna muito mais eficaz.

bloqueios de conta com atrasos progressivos bloqueiam uma conta apenas por um determinado período de tempo após um número designado de tentativas de login malsucedidas. Isso significa que as ferramentas automatizadas de ataque de Força bruta não serão tão úteis. Além disso, os administradores não terão que lidar com o desbloqueio de várias centenas de contas a cada 10 minutos ou mais.

tornar o usuário Root inacessível via SSH

tentativas de Força bruta SSH são frequentemente realizadas no usuário root de um servidor. Certifique-se de tornar o usuário root inacessível via SSH editando o arquivo sshd_config. Defina as opções’ DenyUsers root ‘e’ PermitRootLogin no’.

modifique a porta padrão

a maioria dos ataques SSH automatizados são tentados na porta padrão 22. Portanto, executar o sshd em uma porta diferente pode ser uma maneira útil de lidar com ataques de Força bruta.

para mudar para uma porta não padrão, edite a linha de porta em seu arquivo sshd_config.

Use

todos nós nos acostumamos a ver na internet. Ninguém gosta de tentar entender algo que parece ter sido rabiscado por uma criança de dois anos, mas ferramentas como tornar os bots automatizados ineficazes.

esse único requisito para inserir uma palavra, ou o número de gatos em uma imagem gerada, é altamente eficaz contra bots, embora os hackers tenham começado a usar ferramentas ópticas de reconhecimento de caracteres para superar esse mecanismo de segurança.

tenha em mente que o uso de ferramentas, como impacta negativamente a experiência do Usuário.

limite os Logins a um endereço IP ou intervalo especificado

se você permitir o acesso apenas a partir de um endereço IP ou intervalo designado, os invasores de Força bruta precisarão trabalhar duro para superar esse obstáculo e obter acesso com força.

é como colocar um perímetro de segurança em torno de seus dados mais preciosos, e todos que não se originam do endereço IP certo não têm acesso permitido.

você pode configurar isso selecionando uma porta de acesso remoto para um endereço IP estático. Se você não tiver um endereço IP estático, poderá configurar uma VPN. Uma desvantagem é que isso pode não ser apropriado para todos os casos de uso.

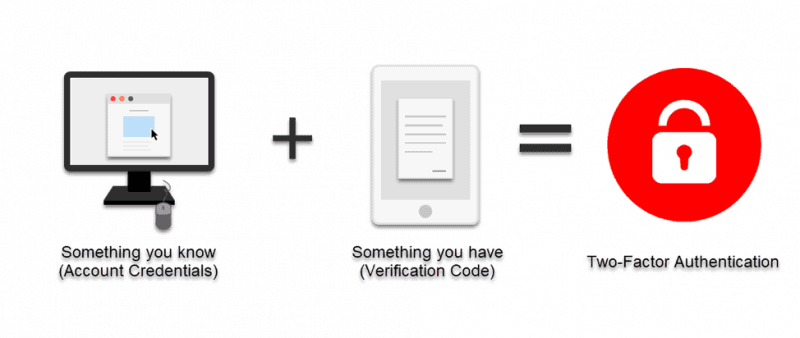

empregar autenticação de 2 fatores(2FA)

a autenticação de dois fatores é considerada por muitos como a primeira linha de defesa contra ataques de Força bruta. Implementar essa solução reduz muito o risco de uma possível violação de dados.

a grande coisa sobre 2FA é que a senha por si só não é suficiente. Mesmo que um invasor quebre a senha, ele terá que ter acesso ao seu smartphone ou cliente de E-mail. Atacantes muito persistentes podem tentar superar esse obstáculo, mas a maioria vai se virar e procurar um alvo mais fácil.

Nota: a autenticação de Dois fatores é muito eficaz contra vários tipos de ataques, incluindo o keylogger ataques. Muitas diretrizes de segurança estipulam o uso de 2FA (por exemplo, HIPAA e PCI), e agências governamentais, como o FBI, exigem isso para logins fora do local. Se você estiver usando o WordPress, aprenda aqui como configurar a autenticação de dois fatores para o WordPress.

use URLs de Login exclusivos

crie URLs de login exclusivos para diferentes grupos de usuários. Isso não impedirá um ataque de Força bruta, mas introduzir essa variável adicional torna as coisas um pouco mais desafiadoras e demoradas para um invasor.

Monitore seus Logs do servidor

certifique-se de analisar seus arquivos de log diligentemente. Os administradores sabem que os arquivos de log são essenciais para manter um sistema.

aplicativos de gerenciamento de Log, como o Logwatch, podem ajudá-lo a realizar check-ups diários e gerar automaticamente relatórios diários.

inicie a prevenção ativa & proteção contra ataques de Força bruta hoje

um invasor habilidoso e persistente sempre encontrará uma maneira de eventualmente invadir.No entanto, implementar uma combinação dos métodos descritos acima minimiza as chances de você se tornar vítima de um ataque de Força bruta. Atacantes de Força bruta gostam de presas fáceis e são mais propensos a se afastar e procurar outro alvo se você jogar uma chave inglesa em suas obras.