Comment Prévenir les Attaques par Force Brute Avec 8 Tactiques Faciles

Prenez une seconde et répondez à cette question apparemment simple – combien de mots de passe avez-vous? Pas si facile à compter, n’est-ce pas?

Environ 81 % des violations de données confirmées sont dues à des mots de passe faibles ou volés. Assurez-vous que votre mot de passe est solide et unique!

Dans cet article, nous nous penchons sur les attaques par force brute — ce qu’elles sont, comment les pirates les utilisent et les techniques de prévention.

Qu’est-ce qu’une attaque par force brute

Une attaque par force brute fait partie des méthodes de piratage les plus simples et les moins sophistiquées. Comme son nom l’indique, les attaques par force brute sont loin d’être subtiles. La théorie derrière une telle attaque est que si vous tentez un nombre infini de tentatives pour deviner un mot de passe, vous aurez forcément raison.

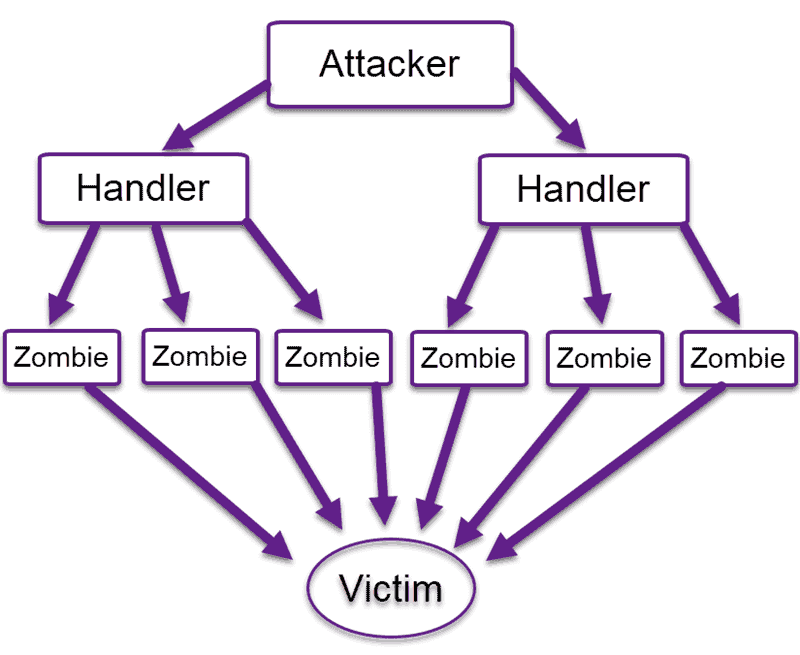

L’attaquant vise à accéder de force à un compte d’utilisateur en essayant de deviner le nom d’utilisateur / e-mail et le mot de passe. Habituellement, le motif derrière cela est d’utiliser le compte violé pour exécuter une attaque à grande échelle, voler des données sensibles, fermer le système ou une combinaison des trois.

Créer du code qui exécute ce type d’attaque ne demande pas beaucoup d’imagination ou de connaissances, et il existe même des outils automatisés largement disponibles qui soumettent plusieurs milliers de tentatives de mot de passe par seconde.

Comment identifier les attaques par force brute

Une attaque par force brute est facile à identifier et à enquêter. Vous pouvez les détecter en consultant votre journal d’accès Apache ou vos fichiers journaux Linux. L’attaque laissera une série de tentatives de connexion infructueuses, comme on le voit ci-dessous:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.Les Comptes De Verrouillage Fonctionnent-Ils ?

Le verrouillage des comptes après un certain nombre de tentatives de mot de passe incorrectes est une pratique courante pour traiter les tentatives de force brute. Malheureusement, cela seul n’est pas toujours suffisant.

Les pirates informatiques peuvent lancer des attaques à grande échelle en essayant un seul mot de passe sur plusieurs milliers de serveurs. Contrairement à la tentative de plusieurs mots de passe sur un seul serveur, cette méthode ne déclenche pas le verrouillage du compte et contourne intelligemment ce mécanisme de défense.

Par exemple, si un serveur était fréquemment attaqué, plusieurs centaines de comptes d’utilisateurs pourraient être verrouillés en permanence. Votre serveur serait une proie facile pour le déni de service. Soyez proactif pour détecter et arrêter les attaques DDoS.

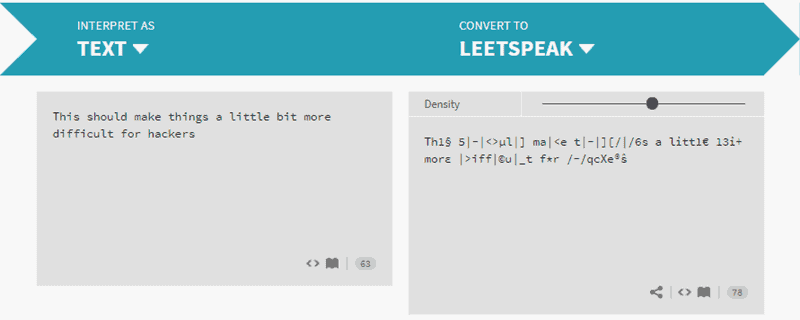

L’utilisation De « LEET-speak » Aide-t-Elle?

« Leetspeak » est un langage Internet qui code n’importe quel texte en le traduisant en caractères ASCII.

Pendant un certain temps, Leetspeak était un moyen efficace d’ajouter une autre » couche de sécurité » à votre gestion des mots de passe. Cependant, les pirates informatiques se sont emparés et ont commencé à utiliser des dictionnaires qui remplacent les lettres par des caractères de Leet communs. Il en va de même pour d’autres méthodes de chiffrement courantes, telles que SHA-1.

Techniques de prévention des attaques par force brute

Il existe de nombreuses méthodes pour arrêter ou prévenir les attaques par force brute.

Le plus évident est une politique de mot de passe forte. Chaque application web ou serveur public doit imposer l’utilisation de mots de passe forts. Par exemple, les comptes d’utilisateurs standard doivent comporter au moins huit lettres, un chiffre, des lettres majuscules et minuscules et un caractère spécial. De plus, les serveurs devraient nécessiter des changements fréquents de mot de passe.

Étudions d’autres moyens d’empêcher une attaque par force brute.

- Limiter les tentatives de connexion échouées

- Rendre l’utilisateur root inaccessible via SSH en éditant le fichier sshd_config

- N’utilisez pas de port par défaut, modifiez la ligne de port dans votre fichier sshd_configfile

- Utilisez

- Limiter les connexions à une adresse IP ou une plage spécifiée

- Authentification à deux facteurs

- URL de connexion uniques

- Surveiller les journaux du serveur

Lock-out de compte Après des tentatives infructueuses

Comme indiqué ci-dessus, la mise en œuvre d’un lock-out de compte après plusieurs tentatives de connexion infructueuses est inefficace car elle rend votre serveur facile à attaquer par déni de service. Cependant, si elle est réalisée avec des retards progressifs, cette méthode devient beaucoup plus efficace.

Les verrouillages de compte avec des retards progressifs ne verrouillent un compte que pendant une durée déterminée après un nombre désigné de tentatives de connexion infructueuses. Cela signifie que les outils automatisés d’attaque par force brute ne seront pas aussi utiles. De plus, les administrateurs n’auront pas à débloquer plusieurs centaines de comptes toutes les 10 minutes environ.

Rendre l’utilisateur Root inaccessible via SSH

Des tentatives de force brute SSH sont souvent effectuées sur l’utilisateur root d’un serveur. Assurez-vous de rendre l’utilisateur root inaccessible via SSH en éditant le fichier sshd_config. Définissez les options ‘DenyUsers root’ et ‘PermitRootLogin no’.

Modifier le port par défaut

La plupart des attaques SSH automatisées sont tentées sur le port par défaut 22. Ainsi, l’exécution de sshd sur un port différent pourrait s’avérer un moyen utile de traiter les attaques par force brute.

Pour passer à un port non standard, modifiez la ligne de port dans votre fichier sshd_config.

Utilisez

Nous nous sommes tous habitués à voir sur Internet. Personne n’aime essayer de donner un sens à quelque chose qui semble avoir été griffonné par un enfant de deux ans, mais des outils tels que rendent les robots automatisés inefficaces.

Cette seule exigence d’entrer un mot, ou le nombre de chats sur une image générée, est très efficace contre les robots, même si les pirates ont commencé à utiliser des outils de reconnaissance optique de caractères pour dépasser ce mécanisme de sécurité.

Gardez à l’esprit que l’utilisation de tels outils a un impact négatif sur l’expérience utilisateur.

Limitez les connexions à une adresse IP ou à une plage spécifiée

Si vous n’autorisez l’accès qu’à partir d’une adresse IP ou d’une plage désignée, les attaquants de force brute devront travailler dur pour surmonter cet obstacle et y accéder de force.

C’est comme placer un périmètre de sécurité autour de vos données les plus précieuses, et tous ceux qui ne proviennent pas de la bonne adresse IP ne sont pas autorisés à y accéder.

Vous pouvez configurer cela en définissant la portée d’un port d’accès distant sur une adresse IP statique. Si vous n’avez pas d’adresse IP statique, vous pouvez configurer un VPN à la place. Un inconvénient est que cela pourrait ne pas convenir à tous les cas d’utilisation.

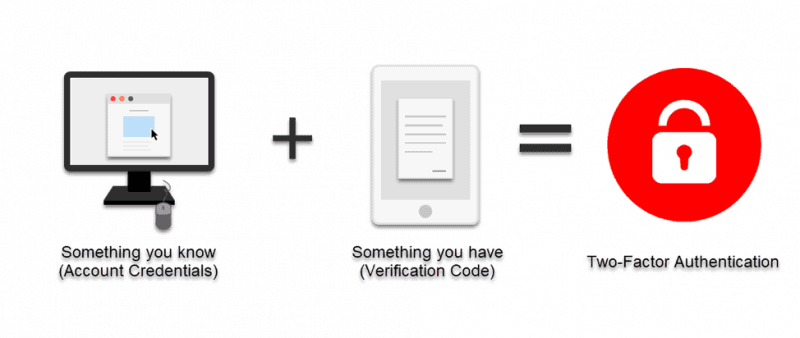

Utiliser l’authentification à 2 facteurs (2FA)

L’authentification à deux facteurs est considérée par beaucoup comme la première ligne de défense contre les attaques par force brute. La mise en œuvre d’une telle solution réduit considérablement le risque de violation potentielle des données.

La grande chose à propos de 2FA est que le mot de passe seul ne suffit pas. Même si un attaquant craque le mot de passe, il devrait avoir accès à votre smartphone ou à votre client de messagerie. Les attaquants très persistants pourraient essayer de surmonter cet obstacle, mais la plupart se retourneront et chercheront une cible plus facile.

Remarque : L’authentification à deux facteurs est très efficace contre de nombreux types d’attaques, y compris les attaques de keylogger. De nombreuses directives de sécurité stipulent l’utilisation de 2FA (par exemple, HIPAA et PCI), et les agences gouvernementales, telles que le FBI, l’exigent pour les connexions hors site. Si vous utilisez WordPress, découvrez ici comment configurer l’authentification à deux facteurs pour WordPress.

Utilisez des URL de connexion uniques

Créez des URL de connexion uniques pour différents groupes d’utilisateurs. Cela n’arrêtera pas une attaque par force brute, mais l’introduction de cette variable supplémentaire rend les choses un peu plus difficiles et prend du temps pour un attaquant.

Surveillez les journaux de votre serveur

Assurez-vous d’analyser vos fichiers journaux avec diligence. Les administrateurs savent que les fichiers journaux sont essentiels à la maintenance d’un système.

Les applications de gestion des journaux, telles que Logwatch, peuvent vous aider à effectuer des vérifications quotidiennes et à générer automatiquement des rapports quotidiens.

Commencez La Prévention active & Protection contre les attaques par force brute Dès aujourd’hui

Un attaquant expérimenté et persistant trouvera toujours un moyen de s’introduire par effraction.

Néanmoins, la mise en œuvre d’une combinaison des méthodes décrites ci-dessus minimise les chances que vous soyez victime d’une attaque par force brute. Les attaquants de force brute aiment les proies faciles et sont plus susceptibles de se détourner et de chercher une autre cible si vous lancez une clé dans leurs œuvres.