So verhindern Sie Brute-Force–Angriffe mit 8 einfachen Taktiken

Nehmen Sie sich eine Sekunde Zeit und beantworten Sie diese scheinbar einfache Frage – wie viele Passwörter haben Sie? Nicht so leicht zu zählen, oder?

Ungefähr 81% der bestätigten Datenschutzverletzungen sind auf schwache oder gestohlene Passwörter zurückzuführen. Stellen Sie sicher, dass Ihr Passwort stark und einzigartig ist!

In diesem Artikel befassen wir uns mit Brute—Force-Angriffen – was sie sind, wie Hacker sie einsetzen und Präventionstechniken.

Was ist ein Brute-Force-Angriff?

Ein Brute-Force-Angriff gehört zu den einfachsten und am wenigsten ausgefeilten Hacking-Methoden. Wie der Name schon sagt, sind Brute-Force-Angriffe alles andere als subtil. Die Theorie hinter einem solchen Angriff ist, dass Sie, wenn Sie unendlich viele Versuche unternehmen, ein Passwort zu erraten, letztendlich Recht haben werden.

Der Angreifer zielt darauf ab, gewaltsam Zugriff auf ein Benutzerkonto zu erhalten, indem er versucht, den Benutzernamen / die E-Mail-Adresse und das Kennwort zu erraten. Normalerweise besteht das Motiv dahinter darin, das verletzte Konto zu verwenden, um einen groß angelegten Angriff auszuführen, sensible Daten zu stehlen, das System herunterzufahren oder eine Kombination der drei.

Das Erstellen von Code, der diese Art von Angriff ausführt, erfordert nicht viel Vorstellungskraft oder Wissen, und es gibt sogar weit verbreitete automatisierte Tools, die mehrere tausend Passwortversuche pro Sekunde senden.

So identifizieren Sie Brute-Force-Angriffe

Ein Brute-Force-Angriff ist leicht zu identifizieren und zu untersuchen. Sie können sie erkennen, indem Sie in Ihre Apache-Zugriffsprotokoll- oder Linux-Protokolldateien schauen. Der Angriff wird eine Reihe von erfolglosen Anmeldeversuchen hinterlassen, wie unten zu sehen:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.Funktioniert das Sperren von Konten?

Das Sperren von Konten nach einer bestimmten Anzahl falscher Kennwortversuche ist eine gängige Praxis im Umgang mit Brute-Force-Versuchen. Leider reicht das allein nicht immer aus.

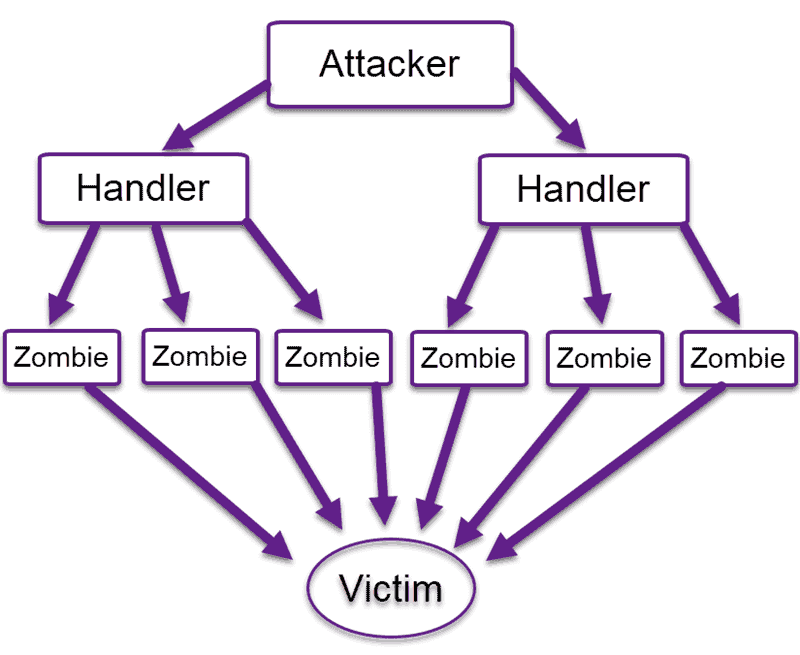

Hacker können groß angelegte Angriffe starten, indem sie ein einziges Passwort auf mehreren tausend Servern ausprobieren. Im Gegensatz zum Versuch, viele Kennwörter auf einem einzelnen Server zu verwenden, löst diese Methode die Kontosperrung nicht aus und umgeht diesen Abwehrmechanismus geschickt.

Wenn beispielsweise ein Server häufig angegriffen würde, könnten mehrere hundert Benutzerkonten ständig gesperrt werden. Ihr Server wäre eine leichte Beute für Denial-of-Service. Seien Sie proaktiv, um DDoS-Angriffe zu erkennen und zu stoppen.

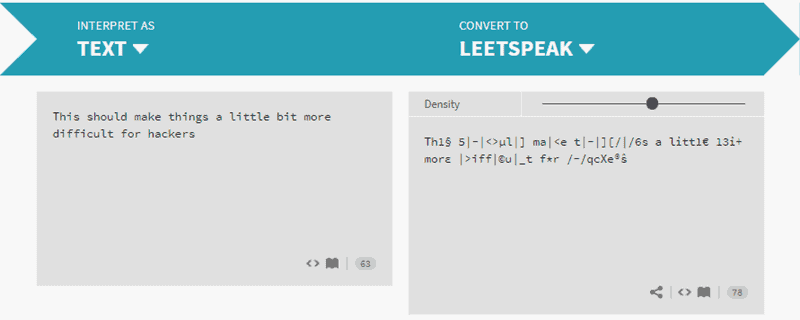

Hilft die Verwendung von „LEET-speak“?

„Leetspeak“ ist eine Internetsprache, die beliebigen Text durch Übersetzung in ASCII-Zeichen kodiert.

Für einige Zeit war Leetspeak eine effektive Möglichkeit, Ihrer Passwortverwaltung eine weitere „Sicherheitsebene“ hinzuzufügen. Hacker haben sich jedoch durchgesetzt und Wörterbücher verwendet, die Buchstaben durch gängige Leet-Zeichen ersetzen. Gleiches gilt für andere gängige Verschlüsselungsmethoden wie SHA-1.

Techniken zur Verhinderung von Brute-Force-Angriffen

Es gibt viele Methoden, um Brute-Force-Angriffe zu stoppen oder zu verhindern.

Am offensichtlichsten ist eine starke Kennwortrichtlinie. Jede Webanwendung oder jeder öffentliche Server sollte die Verwendung sicherer Kennwörter erzwingen. Standardbenutzerkonten sollten beispielsweise mindestens acht Buchstaben, eine Zahl, Groß- und Kleinbuchstaben sowie ein Sonderzeichen enthalten. Darüber hinaus sollten Server häufige Kennwortänderungen erfordern.

Lassen Sie uns andere Möglichkeiten untersuchen, um einen Brute-Force-Angriff zu verhindern.

- Begrenzung fehlgeschlagener Anmeldeversuche

- Machen Sie den Root-Benutzer über SSH unzugänglich, indem Sie die Datei sshd_config bearbeiten

- Verwenden Sie keinen Standardport, bearbeiten Sie die Portzeile in Ihrer sshd_configdatei

- Verwenden Sie

- Beschränken Sie Anmeldungen auf eine bestimmte IP-Adresse oder einen bestimmten Bereich

- Zwei-Faktor-Authentifizierung

- Eindeutige Anmelde-URLs

- Serverprotokolle überwachen

Kontosperrungen nach fehlgeschlagenen Versuchen

Wie oben erwähnt, ist die Implementierung einer Kontosperrung nach mehreren erfolglosen Anmeldeversuchen unwirksam, da sie Ihren Server zur leichten Beute für Denial-of-Service-Angriffe macht. Wenn diese Methode jedoch mit fortschreitenden Verzögerungen durchgeführt wird, wird sie viel effektiver.

Kontosperrungen mit progressiven Verzögerungen Sperren Sie ein Konto nach einer bestimmten Anzahl erfolgloser Anmeldeversuche nur für einen festgelegten Zeitraum. Dies bedeutet, dass automatisierte Brute-Force-Angriffstools nicht so nützlich sind. Darüber hinaus müssen Administratoren nicht alle 10 Minuten mehrere hundert Konten entsperren.

Den Root-Benutzer über SSH unzugänglich machen

SSH-Brute-Force-Versuche werden häufig am Root-Benutzer eines Servers durchgeführt. Stellen Sie sicher, dass der Root-Benutzer über SSH nicht zugänglich ist, indem Sie die Datei sshd_config bearbeiten. Legen Sie die Optionen ‚DenyUsers root‘ und ‚PermitRootLogin no‘ fest.

Ändern Sie den Standardport

Die meisten automatisierten SSH-Angriffe werden auf dem Standardport 22 versucht. Das Ausführen von sshd auf einem anderen Port könnte sich daher als nützliche Methode für den Umgang mit Brute-Force-Angriffen erweisen.

Um zu einem nicht standardmäßigen Port zu wechseln, bearbeiten Sie die Portzeile in Ihrer sshd_config-Datei.

Verwenden

Wir haben uns alle daran gewöhnt, im Internet zu sehen. Niemand mag es, etwas zu verstehen, das aussieht, als wäre es von einem Zweijährigen gekritzelt worden, aber Tools wie automatisierte Bots machen es unwirksam.

Diese einzige Anforderung, ein Wort oder die Anzahl der Katzen auf einem generierten Bild einzugeben, ist sehr effektiv gegen Bots, obwohl Hacker begonnen haben, optische Zeichenerkennungstools zu verwenden, um diesen Sicherheitsmechanismus zu umgehen.

Bedenken Sie, dass die Verwendung von Tools wie negative Auswirkungen auf die Benutzererfahrung hat.

Beschränken Sie Anmeldungen auf eine bestimmte IP-Adresse oder einen bestimmten Bereich

Wenn Sie den Zugriff nur von einer bestimmten IP-Adresse oder einem bestimmten Bereich aus zulassen, müssen Brute-Force-Angreifer hart arbeiten, um dieses Hindernis zu überwinden und gewaltsam Zugriff zu erhalten.

Es ist, als würde man einen Sicherheitsbereich um Seine wertvollsten Daten legen, und jeder, der nicht von der richtigen IP-Adresse stammt, darf nicht darauf zugreifen.

Sie können dies einrichten, indem Sie einen RAS-Port auf eine statische IP-Adresse festlegen. Wenn Sie keine statische IP-Adresse haben, können Sie stattdessen ein VPN konfigurieren. Ein Nachteil ist, dass dies möglicherweise nicht für jeden Anwendungsfall geeignet ist.

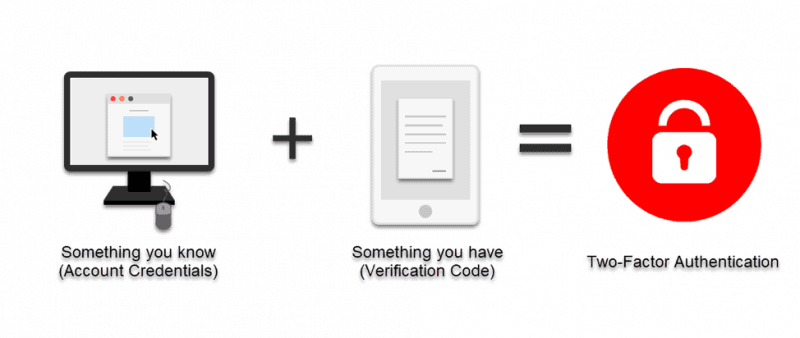

2-Faktor-Authentifizierung (2FA) einsetzen

Die Zwei-Faktor-Authentifizierung wird von vielen als erste Verteidigungslinie gegen Brute-Force-Angriffe angesehen. Die Implementierung einer solchen Lösung reduziert das Risiko einer potenziellen Datenverletzung erheblich.

Das Tolle an 2FA ist, dass Passwort allein nicht ausreicht. Selbst wenn ein Angreifer das Passwort knackt, müsste er Zugriff auf Ihr Smartphone oder Ihren E-Mail-Client haben. Sehr hartnäckige Angreifer könnten versuchen, dieses Hindernis zu überwinden, aber die meisten werden sich umdrehen und nach einem einfacheren Ziel suchen.

Hinweis: Die Zwei-Faktor-Authentifizierung ist sehr effektiv gegen viele Arten von Angriffen, einschließlich Keylogger-Angriffen. Viele Sicherheitsrichtlinien schreiben die Verwendung von 2FA (z. B. HIPAA und PCI) vor, und Regierungsbehörden wie das FBI verlangen dies für externe Anmeldungen. Wenn Sie WordPress verwenden, erfahren Sie hier, wie Sie die Zwei-Faktor-Authentifizierung für WordPress einrichten.

Verwenden Sie eindeutige Anmelde-URLs

Erstellen Sie eindeutige Anmelde-URLs für verschiedene Benutzergruppen. Dies wird einen Brute-Force-Angriff nicht stoppen, aber die Einführung dieser zusätzlichen Variablen macht die Dinge für einen Angreifer etwas herausfordernder und zeitaufwändiger.

Überwachen Sie Ihre Serverprotokolle

Stellen Sie sicher, dass Sie Ihre Protokolldateien sorgfältig analysieren. Administratoren wissen, dass Protokolldateien für die Wartung eines Systems unerlässlich sind.

Protokollverwaltungsanwendungen wie Logwatch können Ihnen bei der Durchführung täglicher Überprüfungen helfen und tägliche Berichte automatisch generieren.

Aktive Prävention starten & Schutz vor Brute-Force-Angriffen heute

Ein erfahrener und hartnäckiger Angreifer wird immer einen Weg finden, um schließlich einzubrechen.

Die Implementierung einer Kombination der oben beschriebenen Methoden minimiert jedoch die Wahrscheinlichkeit, dass Sie Opfer eines Brute-Force-Angriffs werden. Brute-Force-Angreifer mögen leichte Beute und wenden sich höchstwahrscheinlich ab und suchen nach einem anderen Ziel, wenn Sie ihnen einen Schraubenschlüssel in die Hand geben.