Jak zainstalować certyfikat SSL Na Apache dla CentOS 7

wprowadzenie

Certyfikaty SSL to małe pliki danych, które poświadczają własność publicznego klucza kryptograficznego. Urzędy certyfikacji gwarantują, że klucz należy do organizacji, serwera lub innego podmiotu wymienionego w certyfikacie.

gdy użytkownik za pośrednictwem przeglądarki uzyskuje dostęp do certyfikowanej strony internetowej, informacje są szyfrowane unikalnym kluczem publicznym. Dane mogą być odszyfrowane tylko za pomocą unikalnego klucza prywatnego znajdującego się na serwerze hosta. Ten wysoki poziom szyfrowania zapobiega nieautoryzowanym próbom dostępu do informacji.

w tym samouczku dowiedz się, jak zainstalować certyfikat SSL na CentOS 7.

wymagania wstępne

- użytkownik z uprawnieniami sudo

- dostęp do wiersza poleceń (Ctrl-Alt-T)

- maszyna CentOS 7

- Prawidłowa nazwa domeny z DNS wskazanym na serwer

jak uzyskać certyfikat SSL

istnieją kilka sposobów uzyskania certyfikatów:

- Korzystanie z zautomatyzowanego i bezpłatnego urzędu certyfikacji, takiego jak projekt Let ’ s Encrypt.

- komercyjne urzędy certyfikacji udostępniają certyfikaty za opłatą (Comodo, DigiCert, GoDaddy)

- Alternatywnie można utworzyć certyfikat z własnym podpisem. Ten typ certyfikatu jest przydatny do celów testowych lub do użytku w środowisku programistycznym.

jeśli nadal zastanawiasz się, jakiego typu certyfikatu potrzebujesz lub który urząd certyfikacji wybrać, przygotowaliśmy obszerny przewodnik po certyfikatach SSL, kluczach prywatnych i CSR, który pomoże Ci w tym procesie.

Uwaga: zaufane urzędy certyfikacji nie weryfikują certyfikatów podpisanych samodzielnie. Użytkownicy nie mogą używać go do automatycznego sprawdzania tożsamości serwera.

Zainstaluj certyfikat SSL za pomocą Let 's Encrypt

Let’ s Encrypt to bezpłatny, otwarty i zautomatyzowany urząd certyfikacji. Wykorzystuje narzędzie oprogramowania certbot do automatycznego administrowania certyfikatami.

Certbot jest wysoce zautomatyzowanym narzędziem. Upewnij się, że instalacja Apache jest prawidłowa i że masz skonfigurowany wirtualny host dla swojej domeny/domen. Powinieneś najpierw przeczytać nasz samouczek na temat instalacji Apache na CentOS 7, jeśli potrzebujesz pomocy w konfigurowaniu zapory sieciowej i wirtualnych hostów.

Instalacja Certbot

1. Użyj terminala poleceń, aby zainstalować repozytorium EPEL i yum-utils:

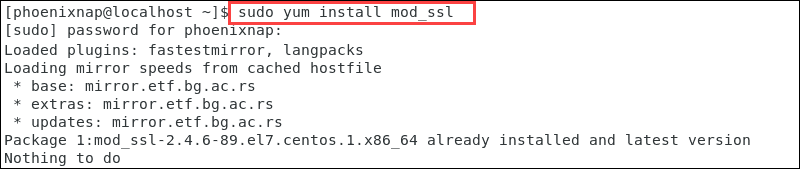

sudo yum –y install epel-release yum-utils2. Następnie zainstaluj moduł obsługujący SSL dla Apache:

sudo yum -y install mod_sslw tym przykładzie dostępna jest już najnowsza wersja modułu.

3. Możemy teraz zainstalować certbot dla Apache:

sudo yum –y install python-certbot-apache4. Po uruchomieniu instalacji możesz rozpocząć proces uzyskiwania certyfikatu, wpisując:

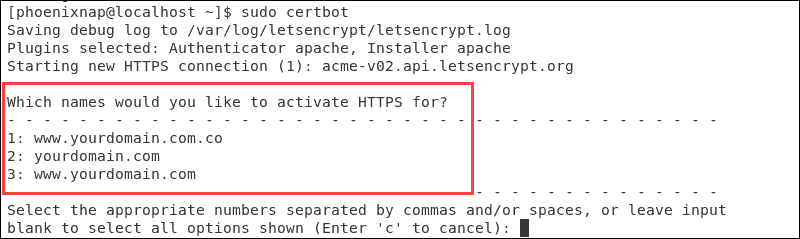

sudo certbot –apache –d yourdomain.commożesz też uruchomić certbot, wpisując:

sudo certbot5. Klient prosi o podanie adresu e-mail oraz zapoznanie się i akceptację Regulaminu. Następnie Certbot wyświetla listę domen dostępnych na twoim serwerze. Aktywuj HTTPS dla określonych domen lub wszystkich z nich, pozostawiając pole puste.

następny monit pozwala wymusić wszystkie żądania, aby zabezpieczyć dostęp HTTPS.

po dokonaniu wyboru komunikat na terminalu potwierdza włączenie szyfrowania domeny.

automatyczne odnawianie certyfikatów

certyfikaty wydane przez Let ’ s Encrypt są ważne przez 90 dni. Polecenie certbot renew sprawdza zainstalowane certyfikaty i próbuje je odnowić, jeśli są one krótsze niż 30 dni od daty wygaśnięcia. Aby zautomatyzować ten proces, Utwórz zadanie cron, aby okresowo wykonywać polecenie.

użyj preferowanego edytora tekstu, aby określić częstotliwość wykonywania polecenia Odnów:

sudo crontab -ewpisz ten wiersz i zapisz crontab:

* */12 * * * /usr/bin/certbot renew >/dev/null 2>&1Jak zainstalować certyfikat SSL za pomocą Comodo

1. Pierwszym krokiem jest złożenie wniosku o podpisanie certyfikatu do urzędu certyfikacji. Nasz szczegółowy przewodnik na temat generowania wniosku o podpisanie certyfikatu (CSR) z OpenSSL jest doskonałym źródłem, jeśli potrzebujesz pomocy w tym procesie.

2. Gdy urząd certyfikacji potwierdzi twoje żądanie, otrzymasz kopię certyfikatu SSL. Możesz teraz zainstalować certyfikat na serwerze CentOS 7.

ten przykład pokazuje, jak zainstalować certyfikat od płatnego dostawcy SSL, Comodo.

3. Gdy Comodo zweryfikuje żądanie CSR, pobierz pliki SSL. Skopiuj je (ComodoRSACA.crt) oraz certyfikat podstawowy (yourdomain.crt), do katalogu serwera Apache. Klucz prywatny wygenerowany podczas procesu CSR (certificate Signing Request) musi znajdować się na tym samym serwerze.

Konfigurowanie wirtualnych hostów dla SSL

po pomyślnym certyfikowaniu domeny i umieszczeniu kluczowych plików na serwerze następnym krokiem będzie skonfigurowanie wirtualnych hostów w celu wyświetlenia certyfikatu.

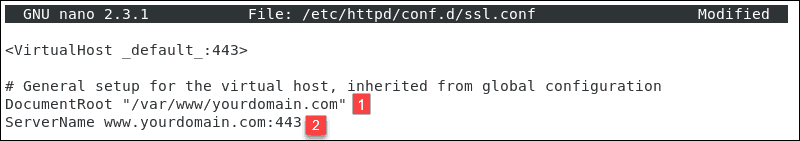

1. Dostęp do pliku konfiguracyjnego SSL:

sudo nano /etc/httpd/conf.d/ssl.conf2. Edytuj plik konfiguracyjny, aby wskazać właściwe pliki na serwerze.

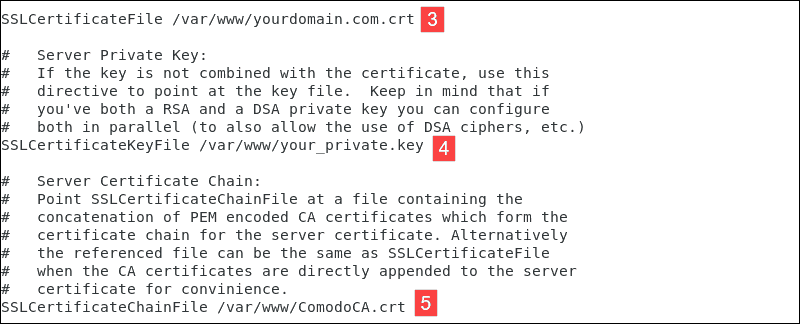

Rozpakuj następujące linie w sekcji < VirtualHost_default_: 443> i wprowadź poprawne ścieżki plików:

- DocumentRoot”/var/www / yourdomain.com ”

- Nazwa serwera yourdomain.com: 443

- SSLEngine on

- SSLCertificateFile – ścieżka do pliku certyfikatu.

- SSLCertificateKeyFile – ścieżka do pliku klucza.

- SSLCertificateChainFile– pośredni plik certyfikatu COMODO.

3. Po dokonaniu niezbędnych zmian, zamknij plik (Ctrl + X)i naciśnij y, aby zapisać zmiany.

4. Przetestuj konfigurację Apache przed ponownym uruchomieniem. Upewnij się, że składnia jest poprawna, wpisując:

sudo apachectl configtest5. Gdy system potwierdzi poprawność składni, uruchom ponownie Apache:

sudo systemctl restart httpdmasz teraz skonfigurowany serwer Apache do korzystania z certyfikatu SSL.

Jak utworzyć certyfikat SSL z podpisem własnym

certyfikat z podpisem własnym jest przydatny do testowania, w środowiskach programistycznych i w intranecie.

1. Podobnie jak w przypadku Let ’ s Encrypt, moduł mod_ssl Apache zapewnia obsługę szyfrowania SSL:

sudo yum –y install mod_ssl2. Utwórz nowy katalog do przechowywania klucza prywatnego:

sudo mkdir /etc/ssl/privatekey3. Ogranicz dostęp do tego katalogu tylko dla użytkownika root:

sudo chmod 700 /etc/ssl/privatekey4. Generowanie certyfikatu z podpisem własnym za pomocą polecenia OpenSSL:

sudo openssl req -x509 -new -newkey rsa:2048 -nodes -days 365 -keyout /etc/ssl/privatekey/ yourdomain.key -out /etc/ssl/certs/yourdomain.csrjest to szczegółowy przegląd elementów:

- openssl-aktywuje oprogramowanie OpenSSL

- req-wskazuje, że wymagamy CSR

- – x509-określa użycie żądania podpisywania X. 509

- – new-newkey-wygeneruje nowy klucz

- rsa:2048-wygenerowanie 2048-bitowego klucza matematycznego RSA

- – węzły-brak DES, co oznacza, że nie Szyfruj klucza prywatnego w pliku PKCS # 12

- –dni 365-liczba dni, w których certyfikat jest ważny dla

- – keyout-wskazuje domenę, dla której generujesz klucz

- – out-określa nazwę pliku zawierającego klucz CSR

Uwaga: Pamiętaj, aby zamienić domenę na rzeczywistą domenę.

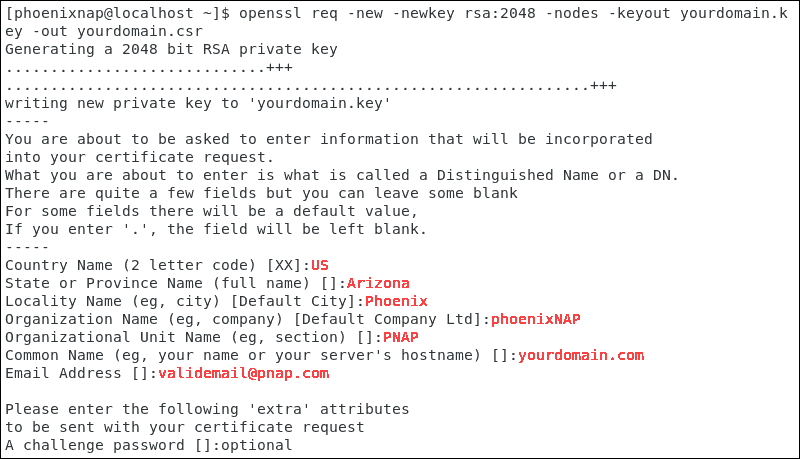

5. System uruchamia kwestionariusz do wypełnienia.

Wpisz swoje dane w Dostępne pola:

- nazwa kraju – użyj dwuliterowego kodu kraju

- Państwo-Państwo, w którym właściciel domeny jest zarejestrowany

- miejscowość – miasto, w którym właściciel domeny jest zarejestrowany

- nazwa organizacji – podmiot, który jest właścicielem domeny

- Nazwa jednostki organizacyjnej – dział lub grupa w organizacji, która współpracuje z certyfikatami

- nazwa zwyczajowa –najczęściej w pełni kwalifikowana nazwa domeny (FQDN)

- adres e – mail – kontaktowy adres e – mail

- wyzwanie hasło-określ opcjonalne hasło dla swojego para kluczy

obraz przedstawia przykładowy kwestionariusz w CentOS 7.

6. Przejdź do konfiguracji hosta wirtualnego, aby wyświetlić nowy certyfikat. Proces jest identyczny z etapami opisanymi w rozdziale 2, Konfigurowanie wirtualnych hostów dla SSL.

7. Przetestuj konfigurację Apache przed ponownym uruchomieniem. Aby upewnić się, że składnia jest poprawna, wpisz:

sudo apachectl configtest8. Gdy system potwierdzi poprawność składni, uruchom ponownie Apache:

sudo systemctl restart httpdmasz teraz skonfigurowany serwer Apache do korzystania z podpisanego samodzielnie certyfikatu SSL i powinien być w stanie odwiedzić witrynę z włączonym protokołem SSL.

Jak sprawdzić, czy certyfikat SSL jest ważny?

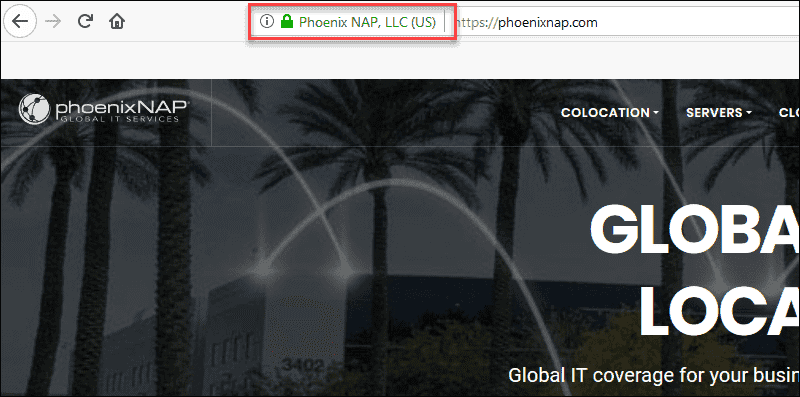

aby sprawdzić, czy certyfikat SSL jest ważny, możesz udostępnić publicznie dostępne usługi, takie jak Test serwera SSL. Potwierdź status certyfikatu i sprawdź, czy wszystkie dane są poprawne.

Możesz również uzyskać dostęp do swojej witryny za pomocą https://, aby sprawdzić, czy certyfikat SSL jest widoczny. Zielona kłódka oznacza obecność dodatkowej warstwy szyfrowania.

wniosek

postępując zgodnie z tymi instrukcjami, zabezpieczyłeś ruch na swojej stronie dystrybucyjnej CentOS Linux, wdrażając certyfikat SSL.

Twój nowy certyfikat SSL zapewnia, że wszystkie dane przesyłane między serwerem WWW a przeglądarkami pozostają prywatne i bezpieczne.