를 설치하는 방법에 SSL 인증서 아파치에 대한 CentOS7

소개

SSL 인증서 작은 데이터 파일을 증명하는 소유권의 공개 암호화 키입니다. 인증 기관은 키가 인증서에 나열된 조직,서버 또는 기타 엔터티에 속하는지 확인합니다.

사용자가 브라우저를 통해 인증된 웹사이트에 액세스하면 해당 정보는 고유한 공개 키로 암호화됩니다. 데이터는 호스트 서버에 있는 고유한 개인 키를 사용하여 암호를 해독할 수 있습니다. 이 높은 수준의 암호화는 정보에 액세스하려는 무단 시도를 방지합니다.1250>

이 자습서에서는 다음을 수행합니다.

전제조건

- 사용자 sudo 권한으로

- 액세스 명령 라인(Ctrl-Alt-T)

- CentOS7 시스템

- 유효한 도메인 이름으로 DNS 지적 서버에서

을 얻는 방법 SSL 인증서

하는 방법은 여러 가지가 있 인증서 획득:

- 를 사용하여 자동화 및 무료 인증 기관 등과 같은 하자 암호화 프로젝트입니다.

- 상업 인증 기관은 유료로 인증서를 제공(코모도,디지서트,고 대디)

- 대안으로,자체 서명 인증서를 생성 할 수있다. 이 유형의 인증서는 테스트 목적이나 개발 환경에서 사용할 때 유용합니다.

어떤 유형의 인증서가 필요한지,또는 어떤 인증서를 선택할지 여전히 고려하고 있다면,이 과정을 지원하기 위한 종합적인 안내서를 준비했습니다.

참고:신뢰할 수 있는 인증서는 자체 서명된 인증서를 확인하지 않습니다. 사용자는 자동으로 서버의 신원을 확인하는 데 사용할 수 없습니다.

암호화하자

의 암호화하자 무료,오픈,자동화 된 인증 기관입니다. 인증서 봇 소프트웨어 도구를 사용하여 인증서를 자동으로 관리합니다.

서트봇은 고도로 자동화된 도구입니다. 아파치 설치가 유효하고 도메인에 대해 가상 호스트가 구성되어 있는지 확인하십시오. 방화벽과 가상 호스트를 구성하는 데 도움이 필요한 경우 아파치를 설치하는 방법에 대한 자습서를 먼저 읽어야 합니다.

인증서 봇 설치

1. 명령 터미널을 사용하여 저장소와 유틸을 설치합니다:

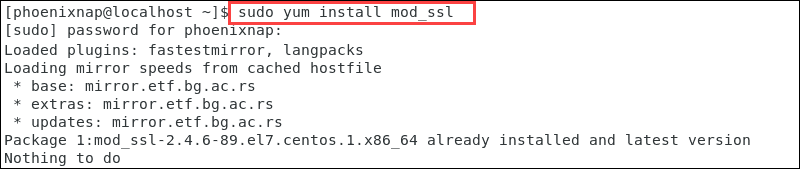

sudo yum –y install epel-release yum-utils2. 다음,아파치를 지원하는 모듈을 설치한다:

sudo yum -y install mod_ssl이 예제에서는 최신 버전의 모듈을 이미 사용할 수 있습니다.

3. 이제 아파치 용 인증서 봇을 설치할 수 있습니다:

sudo yum –y install python-certbot-apache4. 설치가 해당 과정을 실행한 후에는 다음 단계를 입력하여 인증서를 얻는 프로세스를 시작할 수 있습니다:

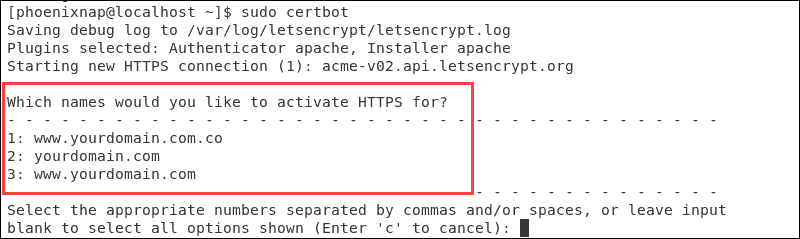

sudo certbot –apache –d yourdomain.com또는 다음을 입력하여 인증서 로봇을 시작하십시오:

sudo certbot5. 고객은 이메일 주소를 제공하고 서비스 약관을 읽고 동의하도록 요청합니다. 그러면 서버에서 사용 가능한 도메인이 나열됩니다. 특정 도메인 또는 모든 도메인에 대한

다음 프롬프트를 사용하면 모든 요청을 강제로

선택한 후 터미널의 메시지가 도메인에 대한 암호화를 사용하도록 설정했음을 확인합니다.

자동 인증서 갱신

하자 암호화에서 발급한 인증서는 90 일 동안 유효합니다. 인증서봇 갱신 명령은 설치된 인증서를 확인하고 만료로부터 30 일 미만인 경우 인증서를 갱신하려고 합니다. 이 프로세스를 자동화하려면 주기적으로 명령을 실행하는 크론 작업을 만듭니다.

원하는 텍스트 편집기를 사용하여 갱신 명령을 실행할 빈도를 정의합니다:

sudo crontab -e이 줄을 입력하고 크론탭을 저장합니다:

* */12 * * * /usr/bin/certbot renew >/dev/null 2>&1코모도

1 로 인증서를 설치하는 방법. 첫 번째 단계는 인증서 서명 요청을 인증 기관에 제출하는 것입니다. 인증서 서명 요청을 생성하는 방법에 대한 자세한 안내서는 이 프로세스에 도움이 필요한 경우 훌륭한 리소스입니다.

2. 귀하의 요청을 인증하면,귀하는 인증서의 사본을 받게 됩니다. 이제 센토스 7 서버에 인증서를 설치할 수 있습니다.

이 예제에서는 인증서를 설치 하는 방법을 보여 줍니다.

3. 이 파일을 다운로드 할 수 있습니다. 복사(코모도르사카.이 경우 인증서는 다음과 같습니다.아파치 서버 디렉토리에. 인증서 서명 요청 프로세스 중에 생성된 개인 키는 동일한 서버에 있어야 합니다.도메인을 인증하고 키 파일을 서버에 배치하면 다음 단계에서 인증서를 표시하도록 가상 호스트를 구성합니다.

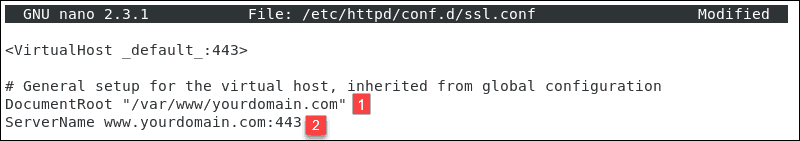

1. 구성 파일에 액세스:

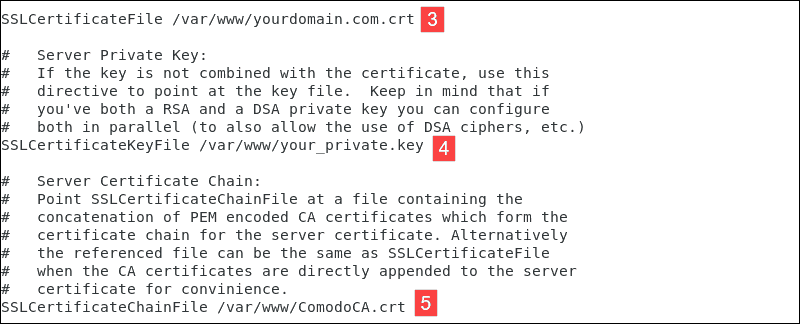

sudo nano /etc/httpd/conf.d/ssl.conf2. 구성 파일을 편집하여 서버의 올바른 파일을 가리킵니다.

섹션<가상호스트_디폴트_:443>아래의 다음 줄의 주석 처리를 제거하고 올바른 파일 경로를 입력합니다:

- 2018 년 11 월 1 일(토)~2018 년 12 월 15 일(일)~2018 년 12 월 15 일(일)yourdomain.com: 443

- 인증서 파일의 경로입니다.

- 키 파일–키 파일의 경로입니다.이 인증서에는 다음과 같은 인증서가 포함되어 있습니다.

3. 이 경우 변경 사항을 저장 한 후 파일을 엽니 다.

4. 다시 시작하기 전에 아파치 구성을 테스트하십시오. 입력 하 여 구문이 올바른지 확인 합니다:

sudo apachectl configtest5. 시스템이 구문이 올바른지 확인하면 아파치를 다시 시작하십시오:

sudo systemctl restart httpd이제 아파치 서버를 설정해 두었다.

자체 서명된 인증서를 만드는 방법

자체 서명된 인증서는 테스트,개발 환경 및 인트라넷에서 유용합니다.

1. 암호화를 지원합니다.:

sudo yum –y install mod_ssl2. 개인 키를 저장할 새 디렉터리 만들기:

sudo mkdir /etc/ssl/privatekey3. 루트 사용자에게만 해당 디렉터리에 대한 액세스 제한:

sudo chmod 700 /etc/ssl/privatekey4. 이 명령을 사용하여 자체 서명된 인증서를 생성합니다:

sudo openssl req -x509 -new -newkey rsa:2048 -nodes -days 365 -keyout /etc/ssl/privatekey/ yourdomain.key -out /etc/ssl/certs/yourdomain.csr이 요소에 대한 자세한 개요입니다:

- 509 서명 요청

- -새로 만들기-새 키-새 키 생성

- :365-인증서가

- 에 유효한 일 수-키아웃-

- 에 대한 키를 생성하는 도메인을 나타냅니다.

참고:실제 도메인으로 도메인을 교체해야합니다.

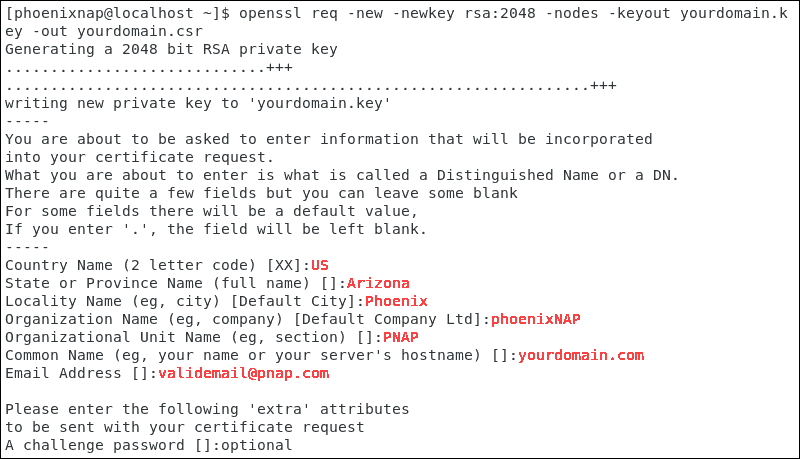

5. 이 시스템은 당신이 작성하기위한 설문지를 시작합니다.

사용 가능한 필드에 정보를 입력하십시오.:

- 국가 이름–2 글자 국가 코드 사용

- 주-도메인 소유자가

- 지역에 통합된 주–도메인 소유자가

- 에 통합된 도시 조직 이름–도메인을 소유한 엔터티

- 조직 단위 이름–인증서와 함께 작동하는 조직의 부서 또는 그룹

- 일반 이름–대부분의 경우 정규화된 도메인 이름

- 전자 메일 주소–연락처 전자 메일 주소

- 도전 암호–사용자 지정 도메인 이름에 대한 선택적 암호를 정의합니다. 키 쌍

이미지는 센토스 7 의 예제 설문지를 나타냅니다.

6. 새 인증서를 표시하도록 가상 호스트 구성을 진행합니다. 이 프로세스는 2 장.

7. 다시 시작하기 전에 아파치 구성을 테스트하십시오. 구문이 올바른지 확인하려면 다음을 입력합니다:

sudo apachectl configtest8. 시스템이 구문이 올바른지 확인하면 아파치를 다시 시작하십시오:

sudo systemctl restart httpd이제 아파치 서버가 자체 서명된 인증서를 사용하도록 설정했습니다.

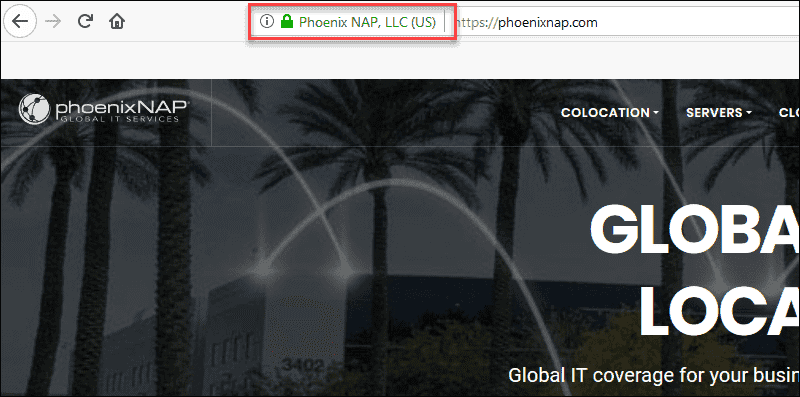

인증서가 유효한지 확인하는 방법?

인증서가 유효한지 확인하려면 다음과 같은 서비스를 공개적으로 사용할 수 있습니다. 인증서의 상태를 확인하고 모든 세부 사항이 올바른지 확인합니다.

또는

결론

이 지침에 따라,당신은 당신의 센토스 리눅스 배포판 웹 사이트에 트래픽을 확보.

새 인증서는 웹 서버와 브라우저 간에 전달되는 모든 데이터를 비공개로 안전하게 유지합니다.