SSL-varmenteen asentaminen Apache CentOS 7

Johdanto

SSL-varmenteet ovat pieniä tiedostoja, jotka todistavat julkisen salausavaimen omistuksen. Varmenneviranomaiset (CA) takaavat, että avain kuuluu varmenteessa luetellulle organisaatiolle, palvelimelle tai muulle taholle.

kun käyttäjä käyttää selaimensa kautta sertifioitua verkkosivustoa, tiedot salataan ainutlaatuisella julkisella avaimella. Tiedot voidaan purkaa vain käyttämällä isäntäpalvelimessa sijaitsevaa ainutlaatuista yksityistä avainta. Tämä korkea salaustaso estää luvattomat yritykset päästä tietoihin käsiksi.

tässä opetusohjelmassa opetellaan asentamaan SSL-varmenne CentOS 7: ään.

Edeltävät opinnot

- käyttäjä, jolla on sudo-oikeudet

- pääsy komentoriville (Ctrl-Alt-T)

- a CentOS 7-kone

- kelvollinen verkkotunnus, jonka DNS osoittaa palvelimeen

miten saada SSL-varmenne

on useita tapoja saada todistukset:

- käyttämällä automaattista ja ilmaista varmenneviranomaista, kuten Let ’ s Encrypt-projektia.

- kaupalliset varmenneviranomaiset antavat varmenteita maksua vastaan (Comodo, DigiCert, GoDaddy)

- vaihtoehtoisesti on mahdollista luoda itse allekirjoitettu varmenne. Tämän tyyppinen todistus on hyödyllinen testaustarkoituksiin tai käytettäväksi kehitysympäristössä.

jos vielä harkitset, minkä varmenteen tarvitset tai minkä varmenteiden myöntäjän valitset, olemme laatineet kattavan oppaan SSL-varmenteista, yksityisistä avaimista ja CSR-järjestelmistä auttaaksemme sinua prosessissa.

Huomautus: Luotetut varmenteet eivät vahvista itse allekirjoitettuja varmenteita. Käyttäjät eivät voi käyttää sitä vahvistaakseen palvelimensa henkilöllisyyden automaattisesti.

Asenna SSL-varmenne kanssa Let ’s Encrypt

Let’ s Encrypt on ilmainen, avoin ja automatisoitu varmenneviranomainen. Se käyttää certbot-ohjelmistotyökalua varmenteiden automaattiseen hallinnointiin.

Certbot on pitkälle automatisoitu työkalu. Varmista, että Apache-asennus on voimassa ja että verkkotunnuksellesi on määritetty virtuaalinen isäntä. Sinun pitäisi ensin lukea opetusohjelma Miten asentaa Apache CentOS 7 Jos tarvitset apua konfigurointi palomuuri ja virtuaalisia isäntiä.

Certbotin Asennus

1. Käytä komentopäätettä EPEL-arkiston ja yum-utilsin asentamiseen:

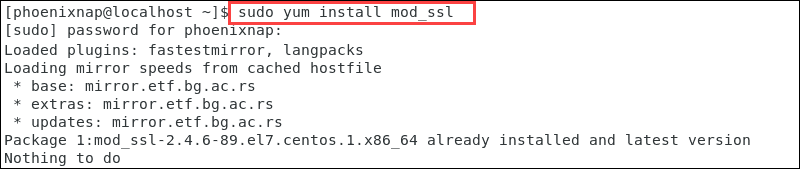

sudo yum –y install epel-release yum-utils2. Seuraava, asenna moduuli, joka tukee SSL Apache:

sudo yum -y install mod_ssltässä esimerkissä moduulin uusin versio on jo saatavilla.

3. Voimme nyt asentaa Certbot Apache:

sudo yum –y install python-certbot-apache4. Kun asennus on käynnissä, voit aloittaa prosessin varmenteen saamiseksi syöttämällä:

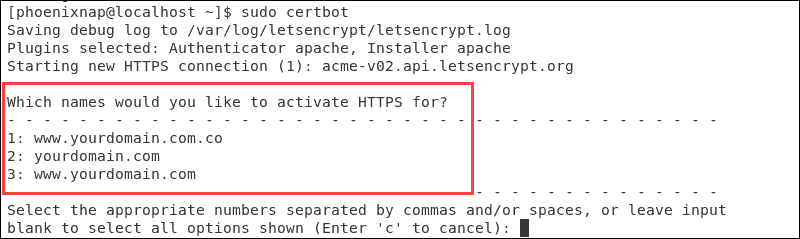

sudo certbot –apache –d yourdomain.comvaihtoehtoisesti aloita certbot kirjoittamalla:

sudo certbot5. Asiakas pyytää antamaan sähköpostiosoitteen sekä lukemaan ja hyväksymään palveluehdot. Certbot luettelee sitten palvelimellasi olevat verkkotunnukset. Aktivoi HTTPS tietyille toimialueille tai kaikille niille jättämällä kenttä tyhjäksi.

seuraavan kehotuksen avulla voit pakottaa kaikki pyynnöt HTTPS-pääsyn turvaamiseksi.

kun olet tehnyt valintasi, päätteen viesti vahvistaa, että olet ottanut käyttöön verkkotunnuksesi salauksen.

Automaattinen varmenteen uusiminen

Let ’ s Encryptin myöntämät varmenteet ovat voimassa 90 päivää. Certbot renew-komento tarkistaa asennetut varmenteet ja yrittää uusia ne, jos ne ovat alle 30 päivän päässä vanhenemisesta. Automatisoida tämän prosessin, luo cron työ suorittaa komennon määräajoin.

käytä haluamaasi tekstieditoria määrittääksesi kuinka usein renew-komento suoritetaan:

sudo crontab -eAnna tälle riville ja tallenna krontab:

* */12 * * * /usr/bin/certbot renew >/dev/null 2>&1SSL-varmenteen asentaminen Comodon kanssa

1. Ensimmäinen vaihe on toimittaa varmenteen Allekirjoituspyyntö Varmenneviranomaiselle. Yksityiskohtainen oppaamme varmenteen allekirjoituspyynnön (CSR) luomisesta OpenSSL: llä on erinomainen resurssi, jos tarvitset apua tässä prosessissa.

2. Kun CA sertifioi pyyntösi, saat kopion SSL-varmenteestasi. Voit nyt asentaa varmenteen CentOS 7-palvelimeesi.

tämä esimerkki näyttää, miten maksetun SSL-palveluntarjoajan, Comodon, varmenne asennetaan.

3. Kun Comodo on vahvistanut CSR-pyyntösi, lataa SSL-tiedostot. Kopioi ne (ComodoRSACA.crt) ja ensisijainen varmenne (yourdomain.crt), Apache-palvelinhakemistoon. CSR (Certificate Signing Request) – prosessin aikana luodun yksityisen avaimen on oltava samalla palvelimella.

Configure Virtual Hosts for SSL

Aftr you have successfully certified the domain and placed the key files on the server, the next step will be to configure the virtual hosts to display the certificate.

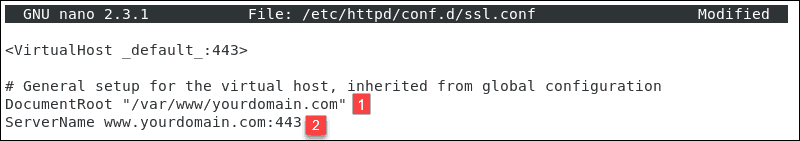

1. Käytä SSL-asetustiedostoa:

sudo nano /etc/httpd/conf.d/ssl.conf2. Muokkaa asetustiedostoa osoittaaksesi oikeat tiedostot palvelimellasi.

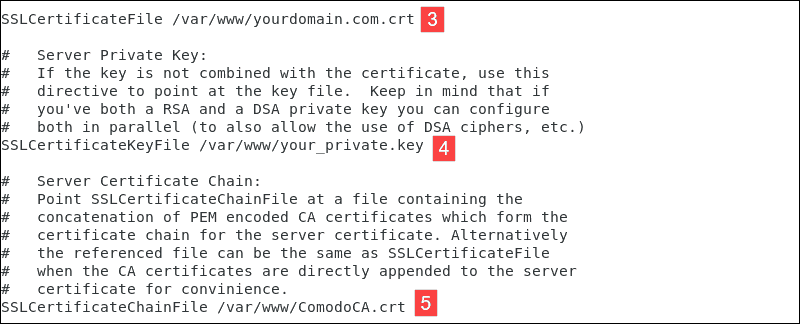

poista seuraavat rivit kohdassa <VirtualHost_default_: 443> ja anna oikeat tiedostopolut:

- DocumentRoot”/var/www / yourdomain.com ”

- ServerName yourdomain.com: 443

- sslengine on

- sslcertificatefile-varmennetiedoston polku.

- SSLCertificateKeyFile-avaintiedostosi polku.

- sslcertificatechainfile-välivaiheen COMODO-sertifikaattitiedosto.

3. Kun olet tehnyt tarvittavat muutokset, poistu tiedostosta (Ctrl + X) ja tallenna muutokset painamalla y.

4. Testaa Apache-asetuksesi ennen uudelleenkäynnistystä. Varmista, että syntaksi on oikea kirjoittamalla:

sudo apachectl configtest5. Kun Järjestelmä vahvistaa, että syntaksi on oikea, käynnistä Apache uudelleen:

sudo systemctl restart httpdolet nyt määrittänyt Apache-palvelimen SSL-varmenteen käyttöä varten.

itse allekirjoitetun SSL-varmenteen luominen

itse allekirjoitettu varmenne on hyödyllinen testauksessa, kehitysympäristöissä ja intranetissä.

1. Kuten Let ’ s Encrypt, mod_ssl Apache-moduuli tukee SSL-salausta:

sudo yum –y install mod_ssl2. Luo uusi kansio, johon yksityinen avain tallennetaan:

sudo mkdir /etc/ssl/privatekey3. Rajoita pääsy kyseiseen hakemistoon vain pääkäyttäjälle:

sudo chmod 700 /etc/ssl/privatekey4. Luo itse allekirjoitettu varmenne tällä OpenSSL-komennolla:

sudo openssl req -x509 -new -newkey rsa:2048 -nodes -days 365 -keyout /etc/ssl/privatekey/ yourdomain.key -out /etc/ssl/certs/yourdomain.csrtämä on yksityiskohtainen yleiskatsaus elementeistä:

- openssl-aktivoi OpenSSL-ohjelmiston

- req-osoittaa, että vaadimme CSR: ää

- – x509-määrittää käyttämään X. 509-allekirjoituspyyntöä

- – new-newkey-Luo uusi avain

- rsa:2048-luo 2048-bittinen RSA-matemaattinen avain

- – solmut – no DES, eli älä salaa yksityistä avainta PKCS#12-tiedostossa

- –days 365-niiden päivien lukumäärä, joina varmenne on voimassa

- – keyout-ilmaisee verkkotunnuksen, jonka luot avaimen

- -out – määrittää tiedoston nimen, joka sisältää CSR: n

Huomautus: Varmista, että vaihdat verkkotunnuksesi varsinaiseen verkkotunnukseen.

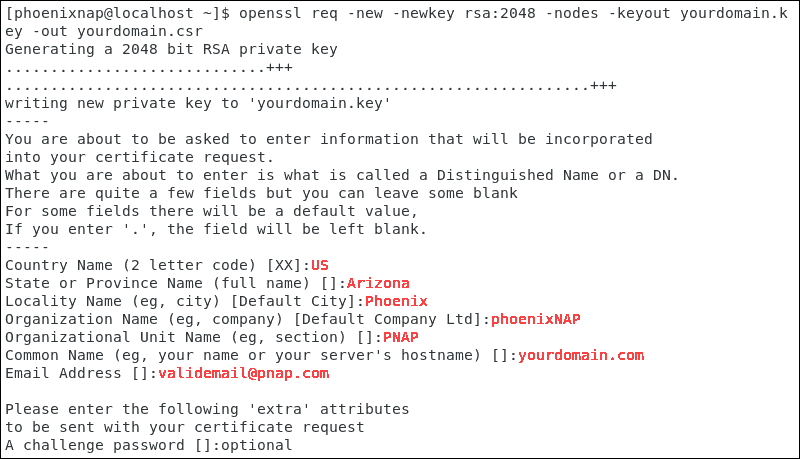

5. Järjestelmä käynnistää kyselylomakkeen, jonka voit täyttää.

syötä tietosi käytettävissä oleviin kenttiin:

- maan nimi – Käytä 2-kirjaimista maakoodia

- valtio – valtio, jossa verkkotunnuksen omistaja on rekisteröity

- paikkakunta – kaupunki, jossa verkkotunnuksen omistaja on rekisteröity

- organisaation nimi – yhteisö, joka omistaa verkkotunnuksen

- organisaatioyksikön nimi –organisaation osasto tai ryhmä, joka työskentelee todistuksilla

- yleinen nimi – useimmiten täysin pätevä verkkotunnus (FQDN)

- sähköpostiosoite – Sähköpostiosoite

- haaste salasana – määritä valinnainen salasana avainpari

kuva esittää Esimerkkilomaketta Kentos 7: ssä.

6. Voit määrittää virtuaalisen palvelimen näyttämään uuden varmenteen. Prosessi on sama kuin luvussa 2 esitetyt vaiheet, Määritä virtuaaliset isännät SSL: lle.

7. Testaa Apache-asetuksesi ennen uudelleenkäynnistystä. Varmista, että syntaksi on oikea, Kirjoita:

sudo apachectl configtest8. Kun Järjestelmä vahvistaa, että syntaksi on oikea, käynnistä Apache uudelleen:

sudo systemctl restart httpdolet nyt määrittänyt Apache-palvelimesi käyttämään itse allekirjoittamaasi SSL-varmennetta ja sinun pitäisi pystyä käymään sivustossasi SSL-käytössä.

Miten tarkistaa, onko SSL-varmenne voimassa?

jos haluat tarkistaa, onko SSL-varmenne voimassa, voit käyttää julkisesti saatavilla olevia palveluita, kuten SSL-Palvelintestiä. Vahvista varmenteen tila ja tarkista, ovatko kaikki tiedot oikein.

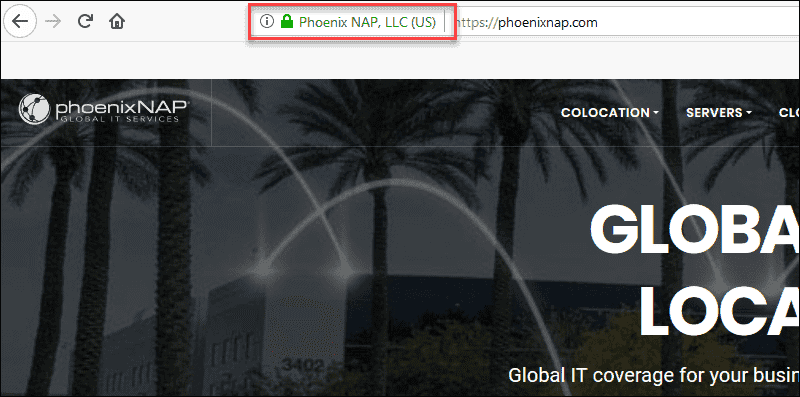

vaihtoehtoisesti voit käyttää verkkosivustoasi https:// – sivustolla nähdäksesi, onko SSL-varmenne näkyvissä. Vihreä riippulukko osoittaa, että ylimääräinen salauskerros on läsnä.

johtopäätös

näitä ohjeita noudattamalla olet suojannut liikenteen CentOS Linux-jakelusivustollasi ottamalla käyttöön SSL-varmenteen.

Uusi SSL-varmenne varmistaa, että kaikki WWW-palvelimen ja selainten välillä kulkevat tiedot pysyvät yksityisinä ja turvallisina.