10 façons de prévenir les menaces à la sécurité informatique des initiés

Le démasquage en 2001 de l’initié Robert Philip Hanssen en tant qu’espion russe a enseigné au FBI une dure leçon que la plupart des organisations n’ont pas encore apprise: il y a un grand danger de la part de ceux en qui nous avons le plus confiance.

Nous sommes assez bons pour protéger nos périmètres, mais la plupart d’entre nous font un travail moins que suffisant pour protéger nos entreprises des employés (actuels et anciens), des partenaires commerciaux, des entrepreneurs, des stagiaires et même des clients. Alors que la majeure partie de notre attention se concentre sur les attaques basées sur Internet, les initiés causent la grande majorité des incidents de sécurité et peuvent faire le plus de dégâts. Cela a du sens: ils ont une connaissance approfondie de nos configurations de réseau, de nos applications, de notre personnel et de nos pratiques commerciales.

Le laxisme institutionnel suscite des problèmes internes. Dans un rapport révélateur, le Bureau de l’Inspecteur général du Ministère de la Justice a cité non pas le brio de Hanssen en tant qu’espion, mais plutôt l’incapacité du bureau à mettre en œuvre et à appliquer de solides procédures de sécurité interne comme la principale raison de son succès sur 20 ans.

Le FBI n’est pas unique sur ce point. Les initiés sont généralement soumis à très peu de contrôles – les organisations ont tendance à se fier à la confiance plutôt qu’à toute sorte de contre-mesures techniques ou procédurales. Le résultat peut être des systèmes sabotés, des données détruites, des informations de carte de crédit volées, etc. La liste des cas d’intrusion informatique du DOJ est une litanie de travaux internes. Considérez seulement quelques-uns:

- Un travailleur du Centre de Support réseau de GTE à Tampa, en Floride., a effacé les données et causé plus de 200 000 damage de dommages.

- Un programmeur informatique de Lance, basé en Caroline du Nord, furieux d’une rétrogradation, a planté une bombe logique qui a mis les ordinateurs des représentants des ventes hors ligne pendant des jours.

- Deux employés de la Chase Manhattan Bank ont volé des numéros de carte de crédit, qu’ils ont utilisés pour voler près de 100 000 $.

Comment prévenir les menaces de sécurité internes

Ce ne sont pas seulement des acteurs malveillants non plus. Les employés peuvent saboter involontairement des systèmes et créer des menaces à la sécurité informatique par pure ignorance. Des erreurs simples telles que le fait de cliquer sur des liens truqués dans des e-mails, des applications de messagerie et des publicités invitent les pirates à surveiller les entreprises et les organisations avec des conséquences massives. Voici quelques termes clés à retenir lorsque vous envisagez de prévenir les menaces de sécurité informatique des initiés.

Votre modèle de Plan de réponse aux incidents (PIR) Modifiable

L’utilise comme point de départ pour développer un PIR adapté aux besoins de votre entreprise.

Téléchargez maintenant

Virus. Un virus informatique est un code malin qui peut voler des mots de passe, des contacts de spam, des fichiers corrompus, enregistrer des frappes au clavier et même prendre le contrôle de l’appareil infecté. Pour être infecté, quelqu’un doit volontairement ou accidentellement propager l’infection. La ville d’Akron, dans l’Ohio, a subi une attaque de virus en janvier 2019, qui remonte au ransomware déclenché après que deux employés ont ouvert de fausses factures envoyées par courrier électronique.

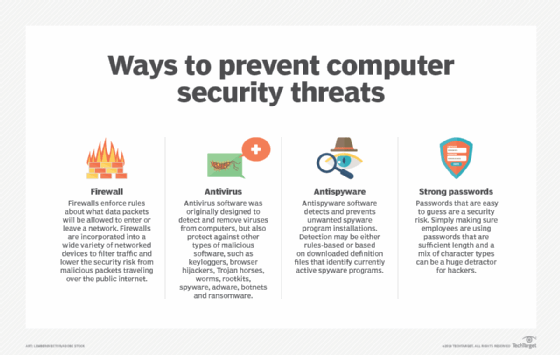

Antivirus. Un logiciel antivirus est conçu pour détecter, supprimer et prévenir les infections par des logiciels malveillants sur un appareil ou un réseau. Bien que spécialement créés pour éliminer les virus, les logiciels antivirus peuvent également aider contre les logiciels espions, les logiciels publicitaires et autres logiciels malveillants. Les programmes antivirus de base analysent les fichiers pour détecter la présence de logiciels malveillants, permettent aux utilisateurs de planifier des analyses automatiques et de supprimer tout logiciel malveillant.

Logiciels espions. Tout logiciel installé sur un appareil sans l’autorisation de l’utilisateur final est classé comme un logiciel espion, même s’il est téléchargé à des fins inoffensives. Les logiciels publicitaires, les chevaux de Troie et les enregistreurs de frappe sont tous des exemples de logiciels espions. Sans outils antispyware, les logiciels espions peuvent être difficiles à détecter. Pour empêcher les logiciels espions, les administrateurs réseau doivent exiger que les travailleurs distants accèdent aux ressources d’un réseau via un réseau privé virtuel qui comprend un composant d’analyse de sécurité.

Les utilisateurs peuvent prendre des mesures préventives en lisant les conditions générales avant d’installer le logiciel, en évitant les publicités contextuelles et en téléchargeant uniquement le logiciel à partir de sources fiables. L’année dernière, Amnesty Internal a été victime du logiciel espion Pegasus lorsqu’un employé a cliqué sur un message WhatsApp truqué. L’installation de logiciels espions qui en résulte permet de surveiller à distance l’appareil de l’employé tout en permettant aux pirates d’accéder aux messages, aux calendriers, aux contacts et à son microphone.

Malware. Les logiciels malveillants, également appelés logiciels malveillants, peuvent voler, chiffrer ou supprimer des informations privées, surveiller l’activité de l’ordinateur sans l’autorisation de l’utilisateur ou modifier la fonction informatique de base de l’appareil. Les logiciels espions et les virus sont des exemples de logiciels malveillants. En 2017, la compagnie d’assurance maladie Anthem a payé 115 millions de dollars dans un recours collectif après qu’un nombre record de données de clients ont été laissées vulnérables en raison d’une faille de sécurité. Les liens vers des logiciels malveillants dans une campagne d’e-mailing ciblée par spear phishing ont commencé en 2014 et sont passés inaperçus pendant des mois. Après qu’un employé a cliqué sur les liens, les logiciels malveillants ont fourni aux pirates un accès à distance aux ordinateurs du réseau et un accès à des informations personnellement identifiables – tous les outils nécessaires au vol d’identité.

Avec tant d’autres cas très médiatisés de systèmes d’hameçonnage dans les nouvelles, tels que le piratage du DNC en 2018 et l’ingérence des élections russes en 2016, il n’est pas étonnant que les menaces internes empêchent le personnel de sécurité de dormir la nuit. Comme le montre le cas d’Anthem insurance, il suffit d’une seule personne pour cliquer sur le mauvais lien et libérer les vannes de violation.

Votre organisation pourrait être la prochaine. Que pouvez-vous faire à ce sujet? Voici 10 conseils pour vous aider à élaborer et à mettre en œuvre une stratégie d’atténuation des menaces internes. Certaines peuvent être complexes et coûteuses à long terme, mais d’autres impliquent simplement l’examen de vos processus et politiques et l’application des meilleures pratiques. Le point principal est de tourner votre radar de sécurité de l’information vers l’intérieur.

Politique de sécurité d’abord

Au minimum, votre politique de sécurité doit inclure des procédures pour prévenir et détecter les abus, ainsi que des lignes directrices pour mener des enquêtes internes. Il devrait préciser les conséquences potentielles d’une mauvaise utilisation.

Commencez par lire vos politiques de sécurité existantes, en particulier celles concernant la gestion des incidents. Retravailler des sections qui reposent sur des initiés de confiance. Par exemple, votre plan de gestion des incidents ne devrait pas obliger votre équipe à contacter l’administrateur d’un système suspect pour y accéder ; il peut être le coupable.

Ensuite, assurez-vous que votre politique détaille les limites d’accès et de diffusion des données personnelles sur vos employés, vos employés et autres personnes susceptibles d’être la cible d’enquêtes. Une mauvaise gestion de ces données peut avoir de graves conséquences, y compris des poursuites judiciaires. Indiquez qui est autorisé à accéder à quelles données, dans quelles circonstances et avec qui il est autorisé à partager ces informations.

Enfin, pour protéger l’organisation des allégations de sanctions injustes ou appliquées de manière inégale, assurez-vous que votre politique de sécurité énonce les conséquences de l’utilisation abusive des ressources de l’entreprise.

Ne négligez pas la sécurité physique

Que vous soyez ou non « propriétaire » de la sécurité physique, considérez-la comme votre priorité numéro 1. Il suffit de tenir les gens à l’écart de votre infrastructure critique pour éviter la plupart des incidents internes.

Considérez ce qui est arrivé à Red Dot, une entreprise de chauffage et de refroidissement de la région de Seattle, où deux concierges ont passé au peigne fin des poubelles, des bureaux et des classeurs, volant des informations personnelles sur les employés et les clients. Ils ont obtenu des cartes de crédit frauduleuses et accédé illégalement à des comptes bancaires, volant des dizaines de milliers de dollars avant d’être arrêtés.

Isolez les systèmes de grande valeur dans les zones réglementées et appliquez un contrôle d’accès strict. Vous pourriez être tenté de vous fier aux cartes-clés – elles sont flexibles et peu coûteuses – mais elles ne sont qu’une authentification à facteur unique et peuvent être perdues, volées ou empruntées. Le journal d’audit peut montrer qu’Alice est entrée dans la salle informatique à 10h03h34, mais que se passe-t-il si c’était vraiment Bob qui utilisait sa clé?

L’authentification à deux facteurs – par exemple, l’utilisation d’un code PIN et d’une carte-clé – pour augmenter les cartes-clés contrecarrera les voleurs de cartes, mais les employés obligataires prêteront toujours leurs cartes et leurs codes PIN à leurs collègues.

Envisagez l’authentification biométrique. Les scanners d’empreintes digitales et les appareils similaires sont des choix populaires, bien que coûteux.

Mais sécuriser vos systèmes informatiques ne suffit pas. Les voleurs, ou collègues trop curieux, récupéreront des informations sensibles sur une copie papier non sécurisée. Assurez-vous que tous vos employés ont au moins un tiroir verrouillable dans leur bureau ou classeur pour sécuriser les informations sensibles.

Filtrer les nouveaux employés

En général, plus vous passez de temps à étudier les antécédents d’un candidat, mieux c’est. Si votre organisation considère que la vérification des antécédents prend trop de temps, envisagez d’externaliser.

La vérification des antécédents ne raconte pas toujours toute l’histoire, cependant. Par exemple, une vérification typique pourrait vérifier l’adresse actuelle du demandeur, mais ne révélerait pas que quelqu’un vivant à la même adresse est un escroc connu ou un ex-employé mécontent.

Des services tels que la Recherche sur les systèmes & La NORA (Conscience des relations non évidentes) du développement peuvent trouver de telles relations. En combinant des informations provenant de bases de données d’entreprise apparemment indépendantes, NORA peut effectuer des vérifications du personnel – sur les employés, les sous-traitants et les fournisseurs – ainsi que sur les embauches potentielles.

Utiliser une authentification forte

Les mots de passe sont passés. La technologie de craquage de mots de passe est assez avancée et des mots de passe plus forts génèrent des forêts de notes Post-it sur les moniteurs. Et de nombreux employés partagent des mots de passe.

Les alternatives sont coûteuses et le déploiement général dépasse les moyens de la plupart des organisations. Un compromis plus rentable consiste à appliquer une authentification multifactorielle forte uniquement aux applications ou systèmes particulièrement sensibles, tels que les RH ou la comptabilité.

Si vous déployez une authentification multifactorielle – combinant des identifiants d’utilisateur et des mots de passe avec des jetons, des cartes à puce ou des lecteurs d’empreintes digitales, etc. — sachez que ces méthodes peuvent ne pas boucher tous les trous. Une fois votre session établie, un initié bien informé pourra peut-être usurper de nouvelles transactions sous votre nom ou simplement utiliser votre ordinateur pendant que vous vous éloignez. Les stations Windows peuvent être configurées pour verrouiller les utilisateurs après une période d’inactivité fixe et nécessiter une nouvelle authentification.

Sécurisez vos postes de travail

Vous ne pouvez pas dépendre des utilisateurs pour être responsable de toutes leurs configurations, mais si vous utilisez le service Active Directory de Microsoft, vous pouvez utiliser des stratégies de groupe pour verrouiller les postes de travail dans toute votre entreprise.

Les stratégies de groupe permettent à un gestionnaire de sécurité de définir les détails de configuration du système d’exploitation et de ses composants (Internet Explorer, Windows Media Player, etc.), ainsi que d’autres applications. Par exemple, vous pouvez modifier les paramètres de chacune des zones de sécurité d’Internet Explorer, imposer l’utilisation du proxy Internet de filtrage de contenu de votre organisation et même interdire l’utilisation de macros tierces non signées dans les applications Microsoft Office. Windows lui-même est livré avec un certain nombre d’exemples de fichiers de modèle, et d’autres sont disponibles sur le site Web de Microsoft ou dans les kits de ressources Windows ou Office. De plus, assurez-vous que les droits d’accès aux dossiers réseau sont appliqués uniquement en fonction des besoins.

LAN à segments

Les systèmes de détection d’intrusion basés sur un hôte ou un réseau méritent une place de choix dans la liste de vos défenses internes, mais trouver de bons points de surveillance peut être difficile.

Les systèmes basés sur l’hôte déploient généralement des agents, mais les systèmes basés sur le réseau reposent sur des renifleurs de réseau local. Surveiller une seule connexion Internet est facile, mais trouver de bons emplacements – des points d’étranglement – à l’intérieur de LAN souvent chaotiques peut être plus difficile. Idéalement, vous auriez un renifleur pour chaque segment de réseau local. Dans un grand réseau, cela est lourd, peu pratique et vous submergera probablement d’alertes sans valeur.

Une meilleure solution consiste à traiter votre réseau local comme une série d’enclaves, chacune comprenant sa propre zone de confiance, séparée par des pare-feu au point où chacune se connecte à l’épine dorsale de l’entreprise.

Branchez les fuites d’informations

Les informations sensibles peuvent sortir de votre organisation par courrier électronique, par des copies imprimées, par messagerie instantanée ou simplement par des personnes parlant de choses qu’elles devraient garder pour elles. Combinez la politique de sécurité et la technologie pour endiguer l’hémorragie.

Tout d’abord, assurez-vous que votre politique détaille les restrictions sur la diffusion de données confidentielles.

La technologie peut aider, à commencer par le système de détection d’intrusion (IDS). Analysez votre plan d’affaires à la recherche de phrases uniques que vous ne vous attendriez à trouver nulle part ailleurs et configurez vos identifiants pour vous alerter chaque fois qu’il voit ces extraits révélateurs sur le réseau.

Les pare-feu e-mail peuvent numériser le texte intégral de tous les e-mails sortants.

Les outils de gestion des droits numériques limitent la distribution des documents en attribuant des droits d’accès et des autorisations.

Enquêter sur les activités anormales

Vous collectez probablement des quantités de données de journal à partir de vos serveurs connectés à Internet : journaux systèmes Unix, journaux d’événements Windows, journaux de pare-feu, alertes IDS, rapports antivirus, journaux d’accès commuté ou toute autre piste d’audit différente. Mais qu’en est-il de votre réseau local interne ?

Contrairement aux attaquants externes, les initiés ne font généralement pas attention à couvrir leurs traces. « C’est comme si l’attaquant ne s’attendait pas à être attrapé. En général, aucune des attaques d’initiés que nous avons vues n’était difficile à enquêter « , a déclaré Peter Vestergaard, ancien directeur technique du cabinet de conseil en sécurité danois Protego. « Le plus gros problème a été que les entreprises n’ont pas suffisamment d’exploitation forestière. Dans un cas, presque personne ne savait que la connexion sur un serveur NT / Win2K de contrôleur non principal était désactivée par défaut. Par conséquent, peu ou pas de matériel de journal était disponible. »

Une fois que vous avez les fichiers journaux, il vous reste la tâche souvent difficile de les trier pour détecter les activités suspectes. « Dans tout le bruit, il est difficile d’identifier une personne en particulier qui essaie d’obtenir des informations sur le réseau », a déclaré un responsable de la sécurité de l’information d’une grande société américaine d’assurance et de services financiers, qui a requis l’anonymat. Son entreprise utilise un moteur d’analyse maison qui combine des informations provenant de plusieurs journaux différents et recherche des modèles douteux.

Si vous avez l’argent, les outils d’analyse médico-légale du réseau peuvent analyser le flux d’informations sur l’ensemble de votre réseau.

Recentrer les outils et stratégies de périmètre

En appliquant vos outils de périmètre à l’intérieur de votre réseau, vous pouvez augmenter considérablement votre posture de sécurité, souvent à peu de frais. La première étape est le correctif interne. Vous ne rêveriez pas de mettre des serveurs Web ou de messagerie non corrigés sur l’Internet public, alors pourquoi devriez-vous vous en contenter sur votre réseau local?

La deuxième étape consiste à sécuriser les hôtes en éliminant les services inutilisés et en verrouillant les configurations.

Une fois les bases couvertes, vous pouvez ajouter d’autres outils externes à votre répertoire interne. Si vous utilisez déjà des outils d’évaluation de la vulnérabilité pour vos services orientés Internet, analysez votre réseau interne pour un coût supplémentaire très faible. Commencez par analyser vos serveurs les plus critiques, comme les serveurs de messagerie interne, Web et d’annuaire, puis hiérarchisez les autres systèmes et analysez-les dans l’ordre.

Surveiller les abus

Votre sécurité peut nécessiter une surveillance directe des employés – des caméras vidéo à l’enregistrement des frappes. La recherche suggère que jusqu’à un tiers de tous les employeurs effectuent une telle surveillance dans une certaine mesure.

Avant de prendre le train en marche, assurez-vous cependant de savoir quels outils sont à votre disposition et ce qui constitue une surveillance juridique dans votre juridiction.

Les filtres de contenu Web sont des outils utiles, car ils peuvent être configurés pour bloquer la pornographie, les sites Web de concurrents et les dépôts d’outils de piratage, qui figurent tous en bonne place dans les menaces de sécurité internes courantes. En général, vous pouvez les utiliser en toute sécurité comme une question de politique pour tous vos travailleurs.

Si vous avez besoin d’informations plus détaillées sur ce que font des employés spécifiques, vous devez faire preuve d’un peu plus de discrétion, mais vous disposez toujours de nombreuses options offrant l’enregistrement des frappes, l’activité de l’application et la journalisation des titres de la fenêtre, l’historique des visites d’URL et plus encore.