VoIP Hacking: Come funziona e come proteggere il tuo telefono VoIP

I sistemi telefonici VoIP differiscono dalle configurazioni tradizionali perché non è necessario il cablaggio in rame che si estende su tutto l’ufficio. Le connessioni sono effettuate praticamente utilizzando una connessione Internet. Ma che spesso causa la sicurezza una grande preoccupazione: tutto è ospitato nel cloud. L’hacking di un sistema telefonico non è così inverosimile come si potrebbe pensare.

La rivoluzione dell’Internet delle cose significa che tutto è fatto online. Il sistema telefonico rende difficile per verificare i chiamanti e può trampolino di lancio in nuove violazioni dei dati. Quindi, l’ingegneria sociale è comune.

Se qualcuno utilizza il VoIP per eseguire un attacco, può accedere ai dati sensibili dei clienti.

In questa guida, condivideremo:

- Che cosa è l’hacking VoIP?

- I tipi più comuni di hacking VoIP

- Come prevenire gli hack VoIP

- Come il tuo provider può prevenire l’hacking

Cos’è l’hacking VoIP?

L’hacking VoIP è un tipo di attacco che una persona utilizza per infiltrarsi nel sistema telefonico aziendale. Possono ascoltare le chiamate, accumulare bollette costose e rubare informazioni sensibili, sia sulla tua attività che sui tuoi clienti.

Gli hack di solito si verificano quando uno dei tuoi dipendenti fornisce accidentalmente informazioni a un truffatore. Questi tipi di truffe di ingegneria sociale rappresentano il 97% di tutti gli attacchi malware.

Gli hacker prendono di mira le persone che lavorano nel servizio clienti e nel Network Operations Center (NOC), agendo come qualcun altro. Il personale può inconsapevolmente dare accesso non autorizzato per l’hacker, e prendono il controllo del vostro sistema telefonico VoIP.

L’accesso al sistema telefonico della tua azienda può lanciare altri attacchi. Ad esempio, un hack VoIP potrebbe accedere alle informazioni per addebitare la carta di credito, impersonare la tua attività e accedere alle informazioni dei clienti privati.

È importante rimanere aggiornati sui modi in cui i sistemi telefonici aziendali sono compromessi e rivedere i passaggi che tu e il tuo provider potete adottare per proteggere le comunicazioni.

Cinque tipi di hacking VoIP

I sistemi telefonici VoIP hanno diversi rischi per la sicurezza della rete rispetto ad altri sistemi telefonici tradizionali a causa della loro configurazione. Qui ci sono i cinque tipi più comuni di hacking VoIP di essere a conoscenza.

Uso non autorizzato

Questo tipo di attacco è quando gli hacker utilizzano il sistema telefonico della tua azienda per effettuare telefonate.

Gli hacker possono utilizzare il sistema telefonico per utilizzare robocalling e software di composizione automatica. Le persone che rispondono al telefono al tuo ID chiamante sentiranno un messaggio preregistrato che chiede loro di fare qualcosa, come inserire il numero della carta di credito per “confermare il proprio account.”Non è il tuo business fare la chiamata, però. L’hacker ora ha accesso a tutte queste informazioni.

Gli hacker possono anche condurre attività fraudolente utilizzando il servizio telefonico aziendale legittimo. Il tuo ID chiamante mostrerà quando stanno facendo telefonate utilizzando il sistema VoIP. Possono impersonare la tua azienda per truffare i clienti dalle loro informazioni private.

La parte peggiore? L’uso non autorizzato del sistema VoIP può passare inosservato, soprattutto se si sta adottando un approccio fai da te per l’installazione. Controllare regolarmente i registri delle chiamate e la cronologia, e impostare avvisi se si va oltre un certo limite. In questo modo, riceverai una notifica di utilizzo non autorizzato prima che poi.

Toll fraud

Toll fraud si verifica quando gli hacker effettuano chiamate internazionali verso altri dispositivi. I pedaggi per questi numeri di telefono a lunga distanza possono essere costosi e saranno fatturati dal tuo account. Un incredibile billion 27 miliardi è perso a causa di frodi pedaggio, secondo Trend Micro.

Gli aggressori possono indirizzare utenti e amministratori con truffe di phishing per ottenere l’accesso non autorizzato al sistema VoIP.

Ad esempio, gli hacker lasciano al tuo team finanziario un messaggio vocale che chiede loro di verificare le loro informazioni bancarie. Il tuo dipendente non conosce la differenza, quindi restituisce la telefonata e fornisce i codici di verifica, come la password del sistema telefonico o l’indirizzo IP.

L’hacker ha quindi informazioni che possono utilizzare per hackerare il sistema telefonico VoIP e fare costose chiamate a lunga distanza.

ID chiamante spoofing

Quando il telefono squilla e appare l’ID chiamante, ti fidi del numero mostrato?

ID chiamante non è sempre un modo affidabile per verificare la persona che ti chiama. Gli aggressori possono utilizzare falsi ID chiamante e sfruttarli in coordinamento con un altro attacco, come l’ingegneria sociale.

I dipendenti spesso attribuiscono un valore elevato al numero di telefono o al nome di un chiamante. Quindi, se ricevono una chiamata da qualcuno che sembra provenire dal loro provider VoIP, potrebbero essere ingannati nell’esporre informazioni importanti.

Dare queste informazioni, spesso senza rendersi conto che non è chi ti aspettavi dall’altra parte, può dare agli hacker l’accesso al sistema VoIP della tua azienda.

Intercettazioni

Non si prende i pagamenti per telefono, o chiedere ai clienti di chiamare per dare informazioni personali? Se è così, ti consigliamo di evitare intercettazioni. Questo è quando gli hacker ascoltano sulle vostre telefonate aziendali in tempo reale o registrazioni come messaggi vocali.

L’intercettazione è possibile solo quando la connessione non è crittografata o la rete locale stessa viene violata. Le reti Wi-Fi non sicure, quelle senza Transport Layer Security (TLS) e Real-time Transport Protocol (SRTP), possono invitare gli aggressori a monitorare la rete.

L’intercettazione consente agli hacker di raccogliere informazioni sulla tua attività e sui tuoi clienti. Possono accedere a tutte le interazioni che la tua azienda ha avuto.

A seconda delle conversazioni che ascoltano, c’è il rischio di hacker:

- Vendere informazioni private dei tuoi clienti

- Vendere informazioni proprietarie ai tuoi concorrenti

- Corrompere la tua azienda o i tuoi clienti. Ad esempio, potrebbero chiedere una somma in denaro per mantenere le registrazioni private, a seconda della natura della chiamata.

Ingegneria sociale

La ricerca mostra che il 62% delle aziende ha subito un attacco di ingegneria sociale nel 2018. E ‘ un tipo comune di VoIP hack perché prede sulle persone, non la tecnologia.

Gli hacker cercano di costruire relazioni con le loro vittime in modo che pensino che sia una vera chiamata, ma non lo è. La chiamata è un hacker che impersona qualcun altro per ingannare l’utente a consegnare informazioni sensibili.

L’ingegneria sociale viene utilizzata dagli aggressori perché predano il fatto che le persone vogliono veramente essere carine. È scomodo dire di no quando qualcuno chiede qualcosa, specialmente se non hai motivo di dubitare di chi dicono di essere.

C’è anche una mancanza di consapevolezza intorno campagne di ingegneria sociale. I dipendenti sono raramente istruiti sui rischi di telefonate fraudolente da parte di aggressori che mascherano un ID chiamante.

Gli aggressori predano le persone per estrarre informazioni su un bersaglio che può essere utilizzato per dopo. Ciò può includere richieste di account falsi, come verificare il tuo account e molestare o minacciare le vittime in base ai dati che hanno acquisito.

Queste situazioni cariche di emozioni spingono il personale a fare qualcosa in questo momento, e che andare contro la procedura corretta è la cosa giusta da fare.

11 tattiche difensive per indurire VoIP

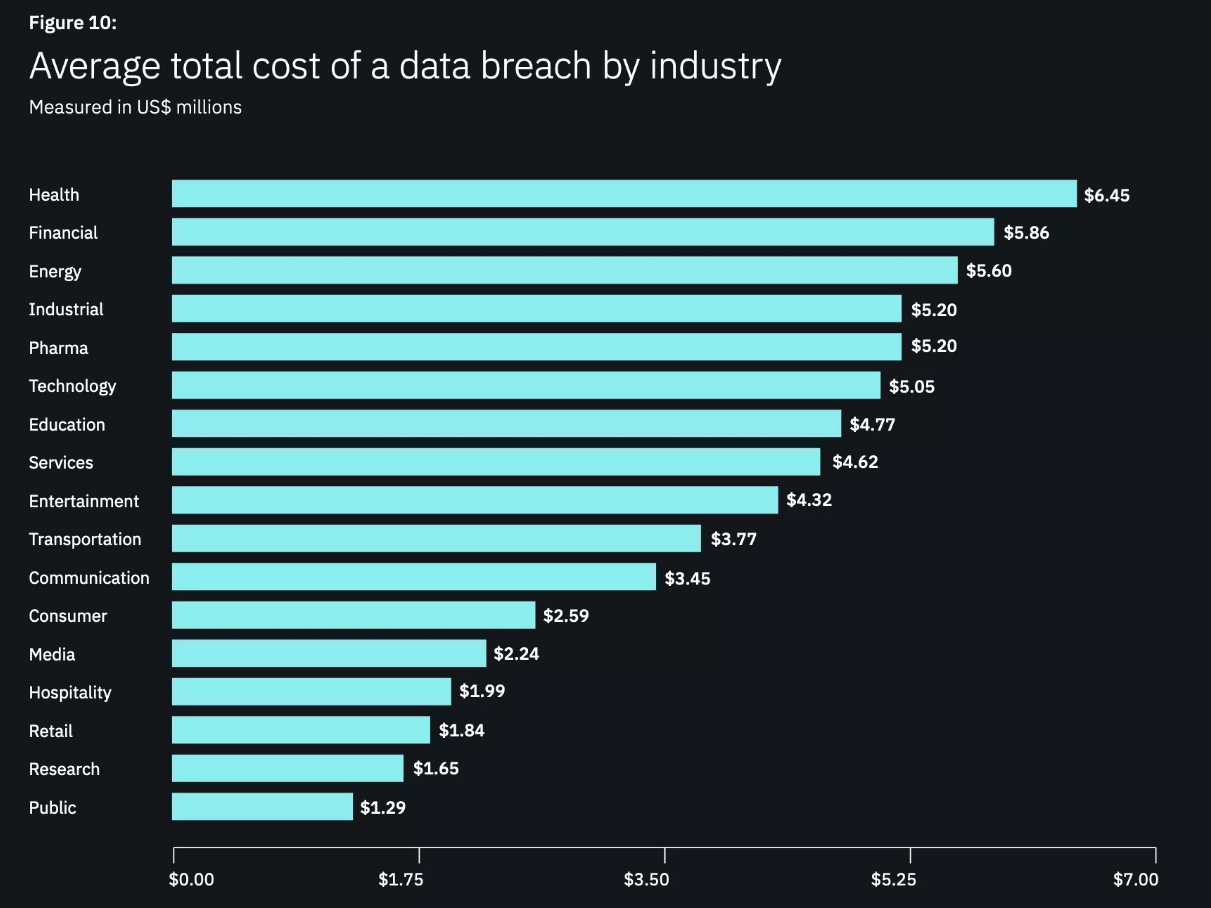

Ciascuno degli hack VoIP sopra elencati sono costosi per le imprese. Il costo medio per record rubato è di U 242 per gli Stati Uniti aziende-rendendo costoso e dannoso se si cade vittima di un hack.

Ma non sono tutte cattive notizie. La maggior parte delle vulnerabilità VoIP può essere eliminata con una migliore consapevolezza, un’istruzione regolare e passi proattivi che il tuo team interno può adottare per rafforzare le tue difese.

Qui ci sono 11 best practice da considerare per prevenire il vostro business di venire sotto attacco.

Scegli il provider VoIP giusto

Un sistema telefonico sicuro inizia con il provider che hai scelto. Un fornitore debole rende più facile per gli hacker di infiltrarsi nella rete telefonica e ottenere l’accesso alle informazioni private.

Ecco perché si dovrebbe sempre controllare la loro politica di sicurezza prima di stipulare un contratto con qualsiasi fornitore di servizi VoIP. Ti consigliamo di assicurarsi che essi:

- Condividere la loro impegni per la loro rete di sicurezza e le contromisure sono a posto

- Spiega come segnalare una vulnerabilità

- Avere un piano d’azione, se un hack accade

- Hanno accreditamenti che dimostrano di up-to-date sulla sicurezza

- Condividere un responsabile della sicurezza divulgare programma

- Dimostrare le buone pratiche di sicurezza

prendetevi del tempo per immergersi in questo, e informarsi sui vostri fornitori di certificazioni. Essi dovrebbero essere in grado di darvi queste informazioni su richiesta. Se non lo fanno, passare a un provider VoIP diverso.

Controllo accesso amministratore

Accesso amministrativo alla tua infrastruttura VoIP significa che l’utente può controllare tutto ciò che riguarda il tuo sistema telefonico aziendale. L’utente può gestire la fatturazione, partecipare a chiamate in conferenza, impostare nuove linee e portare a intrusioni più costose.

Si dovrebbe essere estremamente attenti con cui i dipendenti ottenere l’accesso amministrativo al sistema telefonico VoIP.

Dare accesso a tutti aumenta la probabilità di un attacco di ingegneria sociale. Le persone commettono errori, ma con autorizzazioni adeguate, il loro impatto è limitato. È semplice, non dare il controllo amministrativo a persone che non ne hanno bisogno.

Più dipendenti ci sono da persuadere, più a rischio sei di cadere vittima di una truffa e dare all’hacker l’accesso amministrativo alla tua rete.

Utilizzare una VPN per l’accesso remoto

Gartner riferisce che l ‘ 82% dei leader aziendali prevede di consentire al proprio personale di lavorare in remoto. Quelli personale remoto comunicare con i loro colleghi e clienti via telefono, che li rende vulnerabili al VoIP hacking.

Tuttavia, una rete privata virtuale (VPN) crittografa quelle telefonate. Il tuo team remoto installa una VPN sui propri dispositivi di lavoro, incluso il proprio smartphone o softphone.

Crea una forte connessione tra quel dispositivo e il tuo sistema telefonico, proprio come avresti in ufficio. Stanno lanciando chiamate dalla tua rete sicura, piuttosto che dalla loro rete domestica che potrebbe avere un proprio set di vulnerabilità.

Ciò rende quasi impossibile per gli hacker intercettare le chiamate che la tua forza lavoro remota sta facendo.

Usa una VPN e abilita il filtraggio degli endpoint

La VPN che stai utilizzando dovrebbe avere un’opzione per abilitare il filtraggio degli endpoint. Ciò limita la connettività a siti dannosi.

I provider VPN come Sophos e Cisco utilizzano il filtro degli endpoint per impedire alla rete di accedere a siti che potrebbero scaricare malware o di trasmettere informazioni che gli hacker possono utilizzare contro di te, ad esempio un indirizzo IP pubblico.

Ciò rafforza la connettività di rete complessiva e l’integrità del dispositivo. C’è meno rischio di personale inconsapevolmente visitare un sito web e compromettere la sicurezza del sistema telefonico.

È anche una buona idea avere una VPN di sicurezza Wi-Fi per proteggere la tua connessione dai criminali informatici. Ci sono una serie di soluzioni là fuori che forniscono questo ulteriore livello di protezione. Aura – una società VPN di sicurezza Wi-Fi-tiene traccia di programmi malware 350K ogni giorno.

Prova la tua rete

Non è insolito per le piccole imprese di impostare il loro sistema VoIP una volta e mai guardare di nuovo. Tuttavia, facendo questo ti lascia a rischio per un hack VoIP. La configurazione che stai utilizzando potrebbe non essere più sicura come una volta.

Controllare regolarmente la rete consente di individuare eventuali buchi nella vostra sicurezza VoIP. Gli amministratori dovrebbero valutare regolarmente l’accesso e le best practice per evitare compromessi.

Ad esempio, potresti vedere che:

- il Personale che ha lasciato l’azienda due anni fa ancora i conti

- il Vostro admin password non sono stati cambiati in due anni

- Il gateway di connessione non sono Transport Layer Security (TLS) o Real-time Transport Protocol (SRTP), il che significa che le chiamate VoIP non sono crittografate

Il reparto IT deve anche effettuare annuale, il controllo di sicurezza. Questo “test di penetrazione” simula un hacker e determina se la rete è sicura. Eventuali carenze potenziali dovrebbero essere riesaminate e risolte il prima possibile.

Monitora i registri delle chiamate e degli accessi

Un registro chiamate è la cronologia delle chiamate in entrata e in uscita effettuate dalla tua azienda. Non è solo utile per scopi di vendita, però. L’accesso a questi registri delle chiamate significa che sei in grado di vedere:

- La data e l’ora di ogni chiamata

- Quante chiamate stai facendo a un numero specifico

- La posizione delle chiamate, sia il lato business’ e le posizioni dei clienti.

Si può facilmente vedere se il sistema telefonico VoIP è stato violato con questi registri. Monitorare regolarmente i registri delle chiamate significa che si arriva a sapere che cosa “normale” assomiglia. Eventuali anomalie che potrebbero segnalare un hack possono essere individuati-anche prima che i limiti di chiamata li fermano.

Allo stesso modo, un registro di accesso mostra chi ha effettuato l’accesso al sistema telefonico VoIP. Se si individua un indirizzo IP insolito o si vede che l’amministratore ha effettuato l’accesso alle 23: 00 (quando dormivano), si individuerà un intruso.

Crea consapevolezza sulle password complesse

Quando stai configurando la tua soluzione VoIP, il tuo provider fornirà una password predefinita per aiutarti a iniziare. Ma è fondamentale cambiare la password dall’impostazione predefinita il prima possibile.

Ma non è sempre sufficiente per proteggere il sistema telefonico VoIP. È necessario costruire consapevolezza intorno password complesse con la vostra forza lavoro. Evita le password più comuni ed evita di ripetere le stesse combinazioni.

Ripetere l’utilizzo della password, noto come credential stuffing, significa che un hacker può accedere ad altre piattaforme se si crepa questo, e viceversa. Se riescono a capire la password di Facebook di un agente del servizio clienti, proveranno la stessa combinazione sul tuo sistema telefonico VoIP. Le password per ogni account VoIP dovrebbero essere completamente uniche.

Inoltre, mira a codici di accesso più lunghi piuttosto che a quelli contenenti elementi speciali per soddisfare il limite minimo di caratteri.

Password complesse con punti esclamativi, lettere maiuscole e caratteri speciali sono difficili da ricordare. Il personale potrebbe scriverli su note appiccicose o salvarli nella loro e—mail-entrambi i quali sono relativamente facili da trovare per gli hacker.

Tuttavia, gli esperti di sicurezza di Black Hills consigliano di creare password lunghe. È più difficile e più lungo decifrare una password di 20 caratteri di quella con otto caratteri. Ed è più facile da ricordare.

In questo modo, stai rendendo più difficile per un hacker accedere al tuo sistema VoIP. La password predefinita e non sicura non è lì in attesa di essere hackerata.

Usa l’autenticazione a due fattori

In questi giorni, una password complessa non è sufficiente come deterrente per un hacker. Non è impossibile per gli hacker esperti e intelligenti decifrare una password, quindi perché dovresti avere l’autenticazione a due fattori per il tuo sistema telefonico VoIP.

L’autenticazione a due fattori aggiunge un ulteriore livello di sicurezza alla password. Gli utenti devono autenticare il loro accesso:

- Registrazione se stessi dicendo un codice segreto

- Scansione di un codice QR con un authenticator app

- Utilizzando il loro ID di impronte digitali

Con una di queste funzionalità di autenticazione aggiuntive, gli hacker non saranno in grado di ottenere l’accesso alla soluzione VoIP—anche se hanno la password. Solo le persone con le credenziali di secondo passaggio corrette possono entrare.

Allena la tua squadra sulla sicurezza informatica

Solo un buco di sicurezza nel sistema telefonico può lasciare esposti a un hack VoIP. Lo stesso concetto si applica anche al tuo personale: uno staff non istruito potrebbe commettere un errore che causa una costosa violazione dei dati nel tuo sistema telefonico aziendale.

Ogni volta che sei onboarding il vostro personale, dare una mini-formazione sulla sicurezza informatica. Spiegare l’importanza di una password complessa, installare una VPN sul proprio dispositivo, ed educarli sui diversi tipi di HACK VoIP.

Ma ricorda: la sicurezza non è un lavoro unico. Rendi prioritario pianificare la formazione sulla sicurezza informatica per i membri del tuo team in modo che non si allentino.

Avere una politica di gestione dei dispositivi mobili

Lo sapevate che il 59% dei professionisti utilizza almeno tre dispositivi durante il lavoro? Il personale potrebbe portare i propri dispositivi personali, o un altro computer portatile, in ufficio. Ognuno di questi dispositivi devono essere up-to-par sicurezza-saggio.

Assicurati che i dispositivi personali del tuo personale non espongano un buco nel tuo sistema telefonico, specialmente se utilizzano quei dispositivi per effettuare chiamate VoIP aziendali. Puoi farlo con una politica di gestione dei dispositivi mobili con dettagli come:

- Tutto personali, dispositivi devono essere collegati alla rete Wi-Fi per la cifratura delle conversazioni vocali

- Il software sul dispositivo mobile deve essere up-a-data se si è utilizzato per scopi commerciali

- Tutti gli smartphone deve avere impronte digitali ID per sbloccare il dispositivo

- Personale deve segnalare eventuali rubati o smarriti, i dispositivi immediatamente

Avere un piano di risposta pronta, in caso di violazione

Hacker stanno diventando sempre più intelligenti, e hanno accesso a un numero crescente di strumenti per ottenere l’accesso al sistema telefonico aziendale. A volte, le tue tattiche di sicurezza interne non sono abbastanza forti da dissuaderle.

Dovresti sempre avere un piano di risposta alla violazione dei dati, indipendentemente dalla forza delle tue misure di sicurezza. Questo documento delinea cosa farai in caso di attacco. Non sarà in giro come un pollo senza testa chiedendo cosa fare-che aggiunge allo stress di tutto l’hack.

Anche un piano di preparazione alle catastrofi sarà utile. La ricerca mostra che il 40% delle piccole imprese non riesce a riaprire dopo un grave disastro. Ma prendere provvedimenti per delineare ciò che farai aiuta a ridurre al minimo le possibilità che tu vada sotto dopo una violazione dei dati.

È il vostro provider VoIP facendo la loro parte?

Come puoi vedere, ci sono diverse azioni che puoi intraprendere per rendere il tuo sistema telefonico VoIP più sicuro. Ma a volte, le violazioni dei dati si verificano a causa di errori del provider.

Ecco sette modi per confermare se il tuo provider sta facendo la loro parte.

Controlla gli accreditamenti (come la conformità HIPAA)

Il modo più semplice per creare una lista di fornitori VoIP è verificare se hanno accreditamenti. Si tratta di certificati che dimostrano che il provider scelto soddisfa gli standard di sicurezza standard del settore.

Se la tua azienda opera in settori specifici, avrai bisogno anche del tuo provider VoIP per avere accreditamenti pertinenti. Prendi l’assistenza sanitaria, ad esempio, è il settore con il maggior numero di attacchi informatici perché gli hacker avranno accesso a tonnellate di dati personali sensibili.

L’Health Insurance Portability and Accountability Act (HIPAA) mira ad aiutare le aziende a proteggere i dati relativi alla salute. Agisce come un livello di sicurezza di base che tutte le aziende devono avere se memorizzano i record dei pazienti. Il tuo provider VoIP deve essere compatibile con HIPAA se sei in questo settore.

Cercare sistemi di prevenzione delle intrusioni

Un sistema di prevenzione delle intrusioni fa quello che dice sul tin: impedisce agli hacker di hacking sistema telefonico VoIP. Controlla se il tuo provider offre questo.

Di solito viene fornito in due parti:

- VoIP traffic tracking: Il provider di telefonia VoIP dovrebbe essere in grado di monitorare il traffico sulla rete telefonica. Troppe chiamate in arrivo potrebbero essere un attacco DDoS. Il monitoraggio di questo traffico può bloccare le chiamate prima che la rete venga sopraffatta e si spenga.

- Avvisi per attività sospette: I segni premonitori di un hack VoIP possono includere un afflusso di chiamate, più chiamate internazionali o accessi da altri dispositivi. Cercare un provider VoIP che avvisa quando queste cose accadono in modo da poter rimuovere il rischio.

Cerca la crittografia delle chiamate

Gli hacker possono accedere al tuo sistema VoIP tramite connessioni Internet non sicure. Una volta entrati nella tua rete Wi-Fi, possono intercettare tutto il traffico di rete, comprese le chiamate in entrata e in uscita dal tuo ufficio.

Transport Layer Security (TLS) nasconde i dati trasferiti dal data center ai dispositivi VoIP. Si autentica anche che la persona dietro la chiamata è chi ci si aspetta che siano, il che rende più evidente quando un ID chiamante viene falsificato.

Le conversazioni vocali crittografate aggiungono un ulteriore livello di sicurezza alla tua connessione Internet. Con TLS dal provider VoIP, è quasi impossibile per un hacker di pick-up sui dati di chiamata che stai passando attraverso la rete telefonica.

Aggiorna il firmware sui dispositivi VoIP

Quasi tutti i software aziendali rilasciano aggiornamenti regolari. Questi aggiornamenti al firmware effettivo possono rilasciare nuove funzionalità, riparare i bug e, cosa più importante, correggere i buchi di sicurezza.

È fondamentale assicurarsi che il firmware fornito dal provider VoIP sia sempre aggiornato. Puoi verificare se il provider installerà questi aggiornamenti per te. Ma se non, si dovrebbe essere in grado di accedere al tuo account online e farlo manualmente.

Ricordarsi di fare questo su tutti i dispositivi VoIP, anche. Un dispositivo in esecuzione con debole, vecchio firmware potrebbe essere il buco hacker hanno bisogno di controllare il sistema telefonico.

Controllare VoIP opzioni limite di chiamata

In precedenza, abbiamo detto che uno dei più comuni HACK VoIP è ID chiamante spoofing. Succede quando un hacker ottiene l’accesso alla rete VoIP e utilizza il tuo account per effettuare costose chiamate a lunga distanza.

Tuttavia, il tuo provider VoIP può aiutare a proteggere dagli attacchi. Controlla le funzionalità che limitano le chiamate di:

- Ora del giorno

- Dispositivo

- Utente

In questo modo, un grande afflusso di chiamate viene contrassegnato immediatamente. Gli hacker che utilizzano le tue informazioni per effettuare chiamate interurbane vengono individuati (e bloccati) prima di accumulare fatture enormi.

HACK VoIP sono prevenibili

VoIP è un sistema telefonico sicuro che è più affidabile e moderno di un sistema telefonico tradizionale. Ma con tutto ciò che è memorizzato nel cloud, hai bisogno di funzionalità di sicurezza aggiuntive per assicurarti che la tua configurazione sia sicura.

Non c’è momento migliore di adesso per verificare se il sistema telefonico VoIP è ermetico. Solo il più piccolo buco di sicurezza può esporre i tuoi dati agli hacker, che possono utilizzare tali informazioni contro te e i tuoi clienti.

Ma ricorda, il provider che stai scegliendo è importante quanto le precauzioni che prendi.

Qui a Nextiva, il nostro sistema cloud PBX ha le caratteristiche di sicurezza che abbiamo menzionato e altro ancora. Inoltre, la nostra rete è supportata da otto data center di livello militare. Dire che siamo impegnati nella sicurezza è un eufemismo.

Julie Bai è product manager di Nextiva, evangelista UCaaS, comunicatore no-bull e traduttore per persone, amante dei cani e madre di un ragazzo adorabilmente attivo.