hur man upptäcker och skyddar mot uppdaterad Flashback Malware

dela

Apple har släppt uppdateringar till sina Java-bibliotek för användare av Mac OS X 10.7 Lion och 10.6 Snow Leopard (SE ”Java för OS X Lion 2012-001 och Java för Mac OS X 10.6 Update 7″, 3 April 2012). Uppdateringarna tar Java runtime engine upp till version 1.6.0_31 och fixar flera sårbarheter i Java version 1.6.0_29, ” den allvarligaste av dessa kan tillåta en otillförlitlig Java-applet att exekvera godtycklig kod utanför Java-sandlådan.”Vad dessa release notes inte säger är att sårbarheterna i fråga utnyttjades i naturen av en ny variant av Flashback malware (se ”akta

Morphing Flashback Malware,” 27 februari 2012).

betydande infektionshastigheter — en rysk antivirusutvecklare, Doctor Web, säger att deras forskning visar att mer än 550 000 Mac-datorer har smittats efter att användare besökt komprometterade webbplatser som innehåller JavaScript-kod för att aktivera en skadlig Java-applet. Sorokin Ivan från Doctor Web höjde senare den uppskattningen till över 600 000 i en tweet.

även om vi inte har sett någonting från Doctor Web tidigare, kom frågan om vem de är på pratstund, där säkerhetsanalytiker Brian McNett sa:

det första jag hörde av Doctor Web var när de refererades, och när Sorokin Ivan senare svarade via Twitter till Mikko Hypponen, Chief Research Officer på F-Secure. Jag känner och litar på Mikko. Han använder tillförlitliga källor. Doctor Web verkar vara en rysk outfit, med i stort sett ryska kundkrets, så det skulle inte vara ovanligt att deras rykte är okänt någon annanstans. Deras viktigaste upptäckt är att Flashback använder MAC-adressen för den infekterade maskinen som användaragent när du ansluter till sin kommando-och kontrollserver. Detta är ett unikt mönster som gjorde det möjligt för dem att spåra infektioner före någon annan. Att de delade detta resultat offentligt, tillsammans med deras data, ökar deras trovärdighet.

Mikko Hypponen sa i en tweet att F-Secure har talat med Doctor Web och att infektionsnumren ser riktiga ut. Och Kaspersky Labs har nu lämnat oberoende bekräftelse på att Doctor Webs nummer är rimliga och faktiskt är Mac-datorer.

enligt Mac-säkerhetsföretaget Intego visar Flashback-infekterade Mac-datorer inga symtom alls, annat än kommunikation med flashbacks kommando-och kontrollservrar som kan upptäckas av nätverksövervakningsverktyg. Även om vi inte har sett bekräftelse på detta med de senaste Flashback-varianterna, försökte tidigare versioner av Flashback fånga användarnamn och lösenord genom att injicera kod i webbläsare och andra nätverksapplikationer, som Skype. I sådana fall tenderade de drabbade programmen att krascha ofta. Säkerhetsföretaget Sophos säger att tillsammans med att stjäla lösenord kan Flashback också förgifta sökmotorresultat för att utföra

reklambedrägeri (genom att bedrägligt öka klickfrekvensen) eller att rikta offer till ytterligare skadligt innehåll (även om det verkar onödigt, om Mac redan äventyras).

mer om är att Intego säger att det har sett dussintals varianter av Flashback under de senaste veckorna, vilket indikerar att programmerarna bakom Flashback ändrar det snabbt för att undvika upptäckt och att dra nytta av nyfunna sårbarheter. Det kan göra föråldrade råd för att förhindra, upptäcka och ta bort Flashback. På en sidoanteckning säger Intego också att det har bevis för att Flashback skapades av samma personer som skapade MacDefender 2011 (se ”akta dig för falska

MACDefender antivirusprogram”, 2 maj 2011 och ”Apple svarar på allt allvarligare MacDefender-Situation”, 25 maj 2011).

Upptäck Flashback-infektion-så hur kan du se om du är infekterad? Säkerhetsföretaget F-Secure publicerade instruktioner för att upptäcka aktuella Flashback-infektioner; instruktionerna innehåller också borttagningssteg som vi skulle avskräcka någon annan än avancerade användare från att försöka.

som sagt, upptäckt kommer ner till att utfärda följande defaults read kommandon i Terminal (F-Secure föreslår bara den första och sista; de andra utökar tekniken från Safari till Google Chrome, Firefox och ICAB). I varje fall, om du ser ”existerar inte” i slutet av svaret från varje kommando, är du inte infekterad. (Kommandot defaults read är helt säkert — det försöker bara avgöra om vissa data finns i informationen.plist-fil i varje applikationspaket.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

för ett enklare tillvägagångssätt har Marc Zeedar, utgivare av Real Studio Developer magazine, skrivit ett enkelt Test4Flashback-program som inkapslar defaults read – kontrollerna och presenterar en dialogruta som berättar om du är infekterad eller inte. Det försöker inte göra någon borttagning alls.

skydda dig mot Flashback-under tiden, om du använder 10.7 Lion och ännu inte har installerat Java, vänta om du inte behöver det. Om du har installerat Java i Lion eller använder 10.6 Snow Leopard, installera omedelbart Apples Java-uppdateringar via Programuppdatering för att förhindra infektion från den här varianten av Flashback. Och även om det är svårt att avinstallera Java kan du inaktivera det, antingen systemövergripande eller i enskilda webbläsare (Flashback förlitar sig helt på webbaserade attacker, så vitt vi vet).

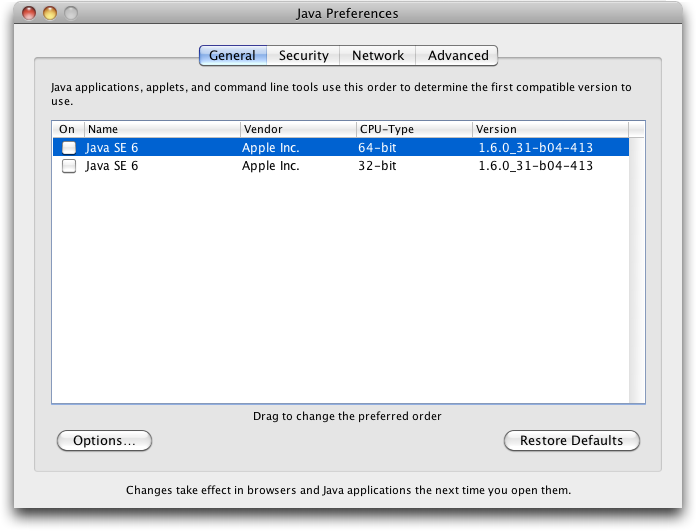

- för att inaktivera Java helt på din Mac, Öppna Java Preferences utility i

/Applications/Utilitiesoch avmarkera kryssrutorna. Gör inte detta om du använder CrashPlan eller någon annan Java-baserad programvara, inklusive vissa Adobe-program! -

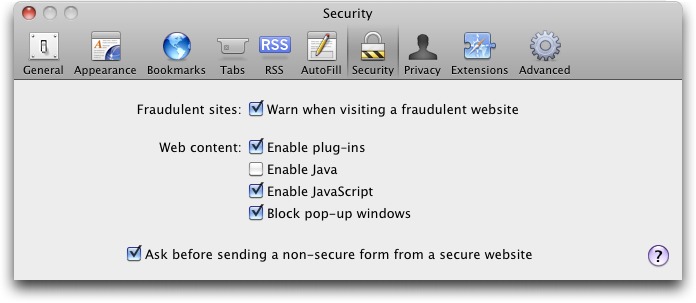

om du vill inaktivera Java i Safari väljer du Safari > Inställningar och stänger av Java i fönstret Säkerhet.

-

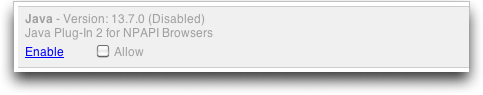

om du vill stänga av Java i Google Chrome skriver du

about:pluginsi adressfältet, bläddrar nedåt och klickar på länken Inaktivera för Java Plug-in 2 för NPAPI-webbläsare. -

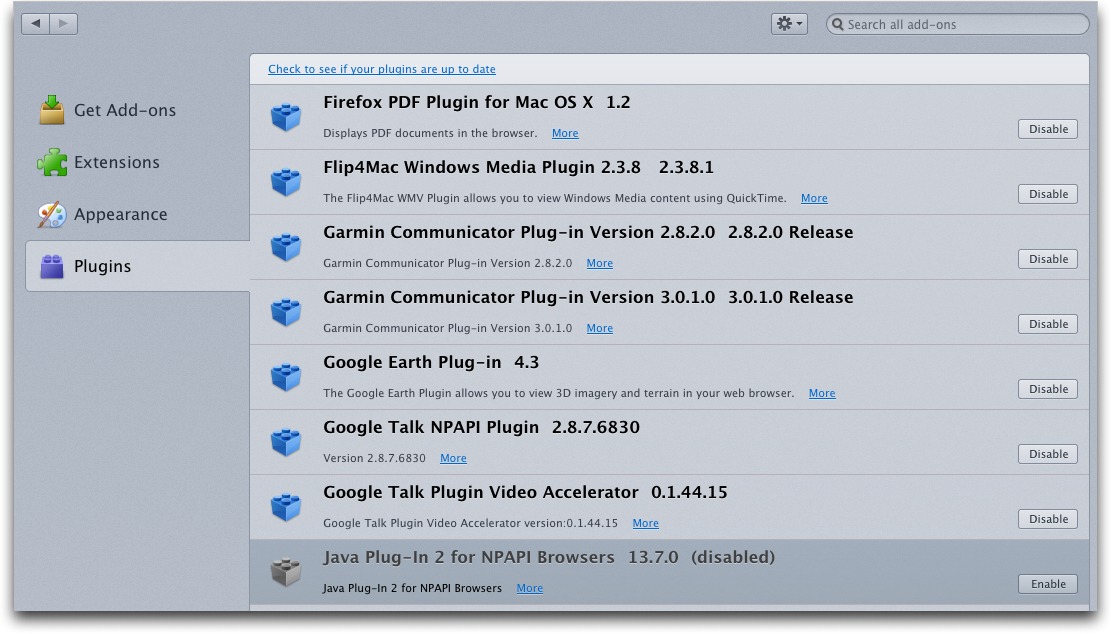

för att stänga av Java i Firefox, välj Verktyg > tillägg, klicka på fliken Plugins och inaktivera Java Plug-in 2 för NPAPI-webbläsare.

om du bara behöver använda Java ibland kan du överväga att lämna det aktiverat i en webbläsare som du sällan använder och lita på den webbläsaren för de specifika webbplatser — som Webbkonferensverktyg — som kräver Java.

installera antivirusprogram som Intego VirusBarrier kommer också att ge skydd, både från programvarans basfunktionalitet och eftersom Flashback malware inte installerar sig själv om det upptäcker vissa antivirusprogram.

slutligen är det värt att notera att vissa varianter av Flashback maskerar sig på Mac-datorer, inte genom att utnyttja Java-sårbarheter, utan genom att lura användare att ange ett administratörslösenord. Det enda sättet du kan skydda dig mot sådana knep är genom att vara misstänksam mot någon lösenordsförfrågan som inte kommer i direkt svar på en åtgärd som du just har vidtagit, till exempel att installera en ny programvara som du laddat ner avsiktligt.

var försiktig där ute.