cum să detectați și să protejați împotriva Malware-ului Flashback actualizat

distribuie

Apple a lansat actualizări ale bibliotecilor sale Java pentru utilizatorii de Mac OS X 10.7 Lion și 10.6 Snow Leopard (a se vedea „Java pentru OS X Lion 2012-001 și Java pentru Mac OS X 10.6 Update 7″, 3 aprilie 2012). Actualizările aduc Java Runtime engine până la versiunea 1.6.0_31 și remediază mai multe vulnerabilități în Java versiunea 1.6.0_29, ” dintre care cea mai gravă poate permite unui applet Java de încredere să execute cod arbitrar în afara sandbox-ului Java.”Ceea ce aceste note de lansare nu spun este că vulnerabilitățile în cauză au fost exploatate în sălbăticie de o nouă variantă a malware-ului Flashback (a se vedea” Beware

the Morphing Flashback Malware”, 27 februarie 2012).

rate semnificative de infectare-un dezvoltator rus de antivirus, Doctor Web, spune că cercetările lor arată că peste 550.000 de Mac-uri au fost infectate după ce utilizatorii au vizitat site-uri web compromise care conțin cod JavaScript pentru a activa un applet Java rău intenționat. Sorokin Ivan De La Doctor Web a ridicat ulterior această estimare la peste 600.000 într-un tweet.

deși nu am mai văzut nimic de la Doctor Web înainte, întrebarea despre cine sunt a venit pe TidBITS Talk, unde analistul de securitate Brian McNett a spus:

prima dată când am auzit de Doctor Web a fost când au fost referiți și când Sorokin Ivan a răspuns ulterior prin Twitter lui Mikko Hypponen, Chief Research Officer al F-Secure. Îl cunosc și am încredere în Mikko. El folosește surse de încredere. Doctor Web pare a fi un costum rusesc, cu clientelă în mare parte rusă, așa că nu ar fi neobișnuit ca reputația lor să fie necunoscută în altă parte. Descoperirea lor cheie este că Flashback folosește adresa MAC a mașinii infectate ca agent utilizator atunci când se conectează la serverul său de comandă și control. Acesta este un model unic care le-a permis să urmărească infecțiile înainte de oricine altcineva. Faptul că au împărtășit această constatare în mod public, împreună cu datele lor, le adaugă credibilitatea.

Mikko Hypponen a declarat într-un tweet că F-Secure a vorbit cu Doctor Web și că numerele de infecție par reale. Iar Kaspersky Labs a oferit acum o confirmare independentă că numerele Doctor Web sunt rezonabile și sunt de fapt Mac-uri.

potrivit firmei de securitate Mac Intego, Mac-urile infectate cu Flashback nu prezintă deloc simptome, altele decât comunicarea cu serverele de comandă și control Flashback care ar putea fi detectate de instrumentele de monitorizare a rețelei. Deși nu am văzut confirmarea acestui lucru cu variantele recente de Flashback, versiunile anterioare ale Flashback au încercat să capteze numele de utilizator și parolele prin injectarea de cod în browserele Web și alte aplicații de rețea, cum ar fi Skype. În astfel de cazuri, programele afectate au avut tendința de a se prăbuși frecvent. Firma de securitate Sophos spune că, împreună cu furtul parolelor, Flashback-ul poate otrăvi și rezultatele motorului de căutare pentru a efectua fraude publicitare

(prin creșterea frauduloasă a ratei de clic) sau pentru a direcționa victimele către conținut rău intenționat (deși acest lucru pare inutil, dacă Mac-ul este deja compromis).

mai îngrijorător este faptul că Intego spune că a văzut zeci de variante de Flashback în ultimele săptămâni, indicând faptul că programatorii din spatele Flashback îl modifică rapid pentru a evita detectarea și pentru a profita de vulnerabilitățile noi. Acest lucru poate face învechit orice sfat pentru prevenirea, detectarea și eliminarea Flashback-ului. Pe o notă laterală, Intego mai spune că are dovezi că Flashback-ul a fost creat de aceiași oameni care au creat MacDefender în 2011 (a se vedea „Feriți-vă fals

software Antivirus MACDefender”, 2 Mai 2011 și „Apple răspunde la situația MacDefender din ce în ce mai gravă”, 25 mai 2011).

detectați infecția Flashback – deci, cum puteți spune dacă sunteți infectat? Firma de securitate F-Secure a postat instrucțiuni pentru detectarea infecțiilor Flashback curente; instrucțiunile includ, de asemenea, pași de îndepărtare pe care i-am descuraja pe oricine, dar pe utilizatorii avansați, să încerce.

acestea fiind spuse, detectarea se reduce la emiterea următoarelor comenzi defaults read în Terminal (F-Secure sugerează doar prima și ultima; celelalte extind tehnica de la Safari la Google Chrome, Firefox și iCab). În fiecare caz, dacă vedeți „nu există” la sfârșitul răspunsului de la fiecare comandă, nu sunteți infectat. (Comanda defaults read este complet sigură — încearcă doar să determine dacă există anumite date în informații.fișier plist în cadrul fiecărui pachet de aplicații.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

pentru o abordare mai simplă, Marc Zeedar, editor al revistei Real Studio Developer, a scris o aplicație simplă Test4Flashback care încapsulează verificările defaults read și prezintă un dialog care vă spune dacă sunteți sau nu infectat. Ea nu încearcă să facă nici o eliminare la toate.

Protejați — vă împotriva Flashback-între timp, dacă utilizați 10.7 Lion și nu ați instalat încă Java, opriți-vă dacă nu aveți nevoie de el. Dacă ați instalat Java În Lion sau utilizați 10.6 Snow Leopard, instalați imediat actualizările Java ale Apple prin actualizarea Software-ului pentru a preveni infecția din această variantă specială de Flashback. Și, deși Dezinstalarea Java este dificilă, o puteți dezactiva, fie la nivel de sistem, fie în browsere web individuale (Flashback se bazează în întregime pe atacuri bazate pe Web, din câte știm).

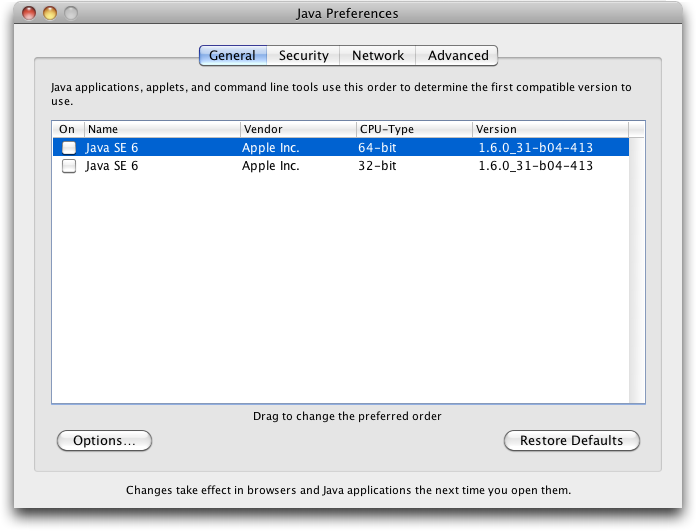

- pentru a dezactiva Java în întregime pe Mac, deschideți utilitarul Java Preferences în

/Applications/Utilitiesși debifați casetele de selectare. Nu faceți acest lucru dacă utilizați CrashPlan sau orice alt software bazat pe Java, inclusiv unele aplicații Adobe! -

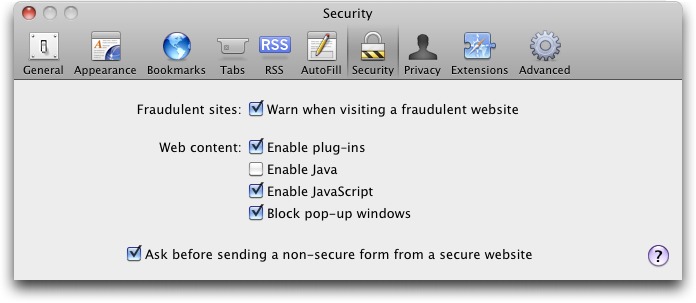

pentru a dezactiva Java în Safari, alegeți Preferințe Safari > și dezactivați Java în Panoul de securitate.

-

pentru a dezactiva Java în Google Chrome, tastați

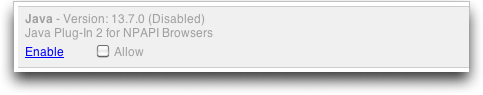

about:pluginsîn bara de adrese, derulați în jos și faceți clic pe linkul Dezactivare pentru plug-in-ul Java 2 pentru browserele NPAPI. -

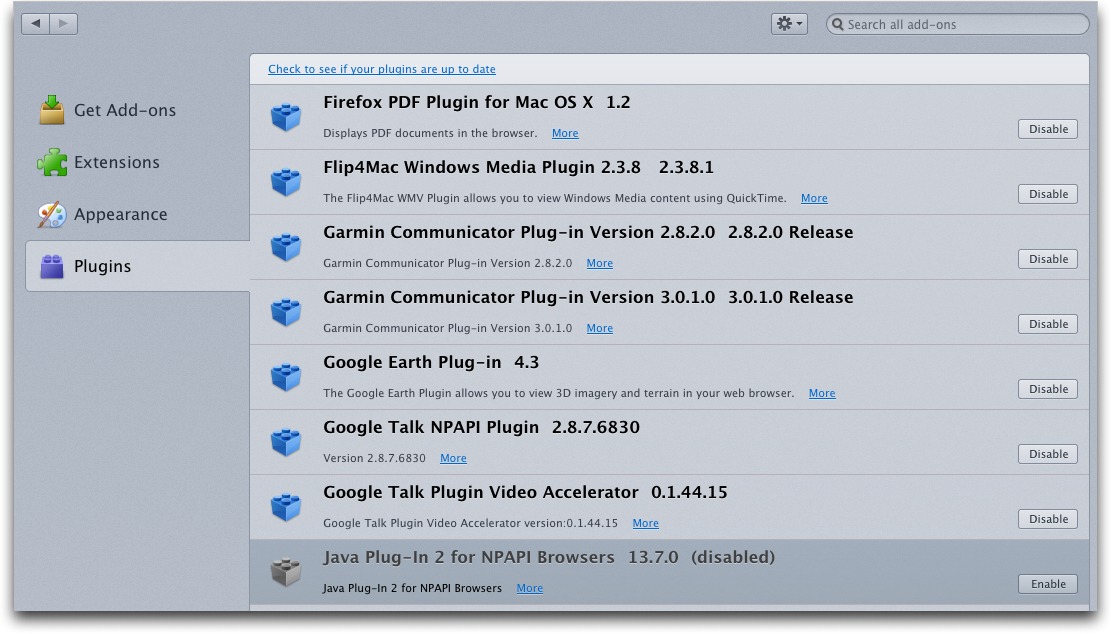

pentru a dezactiva Java în Firefox, alegeți Instrumente > suplimente, faceți clic pe fila pluginuri și dezactivați pluginul Java 2 pentru browserele NPAPI.

dacă trebuie să utilizați Java doar ocazional, luați în considerare să îl lăsați activat într — un browser pe care îl utilizați rar și să vă bazați pe acel browser pentru acele site — uri specifice-cum ar fi instrumentele de conferințe Web-care necesită Java.

instalarea software-ului antivirus precum Intego ‘ s VirusBarrier va oferi, de asemenea, protecție, atât din funcționalitatea de bază a software-ului, cât și din cauza faptului că malware-ul Flashback nu se instalează singur dacă detectează anumite programe antivirus.

în cele din urmă, este demn de remarcat faptul că unele variante de Flashback își croiesc drumul pe Mac-uri nu prin exploatarea vulnerabilităților Java, ci prin păcălirea utilizatorilor să introducă o parolă de administrator. Singurul mod în care vă puteți proteja împotriva unei astfel de înșelăciuni este să fiți suspicios cu privire la orice solicitare de parolă care nu vine ca răspuns direct la o acțiune pe care tocmai ați întreprins-o, cum ar fi instalarea unui nou software pe care l-ați descărcat intenționat.

fii atent acolo.