10 moduri de a preveni amenințările la adresa securității computerelor din partea persoanelor din interior

demascarea din 2001 a lui Robert Philip Hanssen ca spion rus a învățat FBI-ului o lecție dură pe care majoritatea organizațiilor nu au învățat-o încă: există un mare pericol din partea celor în care avem cea mai mare încredere.

am devenit destul de buni la protejarea perimetrelor noastre, dar majoritatea dintre noi facem o treabă mai puțin decât adecvată protejând întreprinderile noastre de angajați (actuali și foști), parteneri de afaceri, contractori, stagiari și chiar clienți. În timp ce cea mai mare parte a atenției noastre se concentrează asupra atacurilor bazate pe internet, persoanele din interior provoacă marea majoritate a incidentelor de securitate și pot face cele mai multe daune. Are sens: au cunoștințe intime despre aspectele rețelei, aplicațiile, personalul și practicile noastre de afaceri.

laxitatea instituțională invită probleme din interior. Într-un raport revelator, biroul inspectorului general al Departamentului de Justiție a citat nu strălucirea lui Hanssen ca spion, ci mai degrabă eșecul Biroului de a implementa și aplica proceduri puternice de securitate din interior ca motiv principal pentru succesul său de peste 20 de ani.

FBI-ul nu este unic pe acest scor. Insiderii sunt de obicei supuși la foarte puține controale-organizațiile tind să se bazeze mai degrabă pe încredere decât pe orice fel de contramăsuri tehnice sau procedurale. Rezultatul poate fi sisteme sabotate, date distruse, informații despre cardul de credit furat etc. Lista DOJ de cazuri de intruziune calculator este o litanie de locuri de muncă în interiorul. Luați în considerare doar câteva:

- un lucrător în Centrul de asistență pentru Servicii de rețea GTE Din Tampa, Fla., a șters datele și a provocat daune de peste 200.000 de dolari.

- un programator pentru lance din Carolina de Nord, înfuriat de o retrogradare, a plantat o bombă logică care a deconectat computerele reprezentanților de vânzări de teren zile întregi.

- o pereche de angajați ai Băncii Chase Manhattan au furat numere de cărți de credit, pe care le-au folosit pentru a fura aproape 100.000 de dolari.

cum să preveniți amenințările de securitate din interior

nu sunt doar actori rău intenționați. Angajații pot sabota involuntar sisteme și de a crea amenințări de securitate calculator prin ignoranță pură. Greșelile Simple, cum ar fi clic pe link-uri fraudate în e-mailuri, aplicații de mesagerie și reclame invită hackerii să supravegheze companii și organizații cu consecințe masive. Următoarele sunt câțiva termeni cheie de reținut atunci când se analizează modul de prevenire a amenințărilor de securitate a computerului din partea persoanelor din interior.

șablonul dvs. de plan de răspuns la Incidente (IRP) editabil

utilizați acest lucru ca punct de plecare pentru dezvoltarea unui IRP pentru nevoile companiei dvs.

Descărcați acum

Virus. Un virus de calculator este un cod malign care poate fura parole, contacte spam, fișiere corupte, jurnal intrarile de la tastatura și chiar să preia dispozitivul infectat. Pentru a deveni infectat, cineva trebuie să răspândească intenționat sau accidental infecția. Orașul Akron, Ohio, a suferit un atac de virus în ianuarie 2019, care a fost urmărit de ransomware declanșat după ce doi angajați au deschis facturi false trimise prin e-mailuri spam.

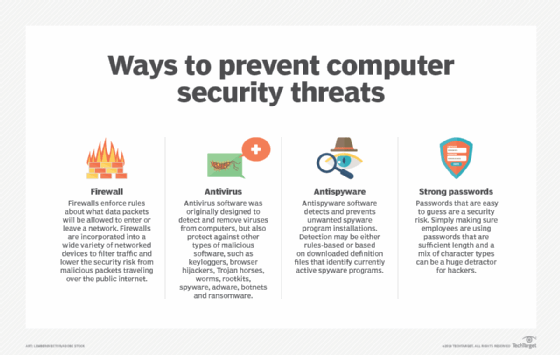

Antivirus. Software-ul Antivirus este conceput pentru a detecta, elimina și preveni infecțiile malware pe un dispozitiv sau rețea. Deși creat special pentru a elimina virușii, software-ul antivirus poate ajuta, de asemenea, împotriva programelor spyware, adware și a altor programe rău intenționate. Programele antivirus de bază scanează fișiere pentru prezența software-ului rău intenționat, permit utilizatorilor să programeze Scanări automate și să elimine orice software rău intenționat.

Spyware. Orice software instalat pe un dispozitiv fără permisiunea utilizatorului final este clasificat ca spyware, chiar dacă este descărcat într-un scop inofensiv. Adware, troieni și keystroke loggers sunt toate exemple de spyware. Fără instrumente antispyware, spyware-ul poate fi dificil de detectat. Pentru a preveni spyware-ul, administratorii de rețea ar trebui să solicite lucrătorilor la distanță să acceseze resursele dintr-o rețea printr-o rețea privată virtuală care include o componentă de scanare de securitate.

utilizatorii pot lua măsuri preventive citind termenii și condițiile înainte de a instala software-ul, evitând anunțurile pop-up și descărcând doar software-ul din surse de încredere. Anul trecut, Amnesty Internal a devenit victima spyware-ului Pegasus atunci când un angajat a făcut clic pe un mesaj WhatsApp trucat. Instalarea spyware rezultată permite dispozitivului angajatului să fie monitorizat de la distanță, acordând în același timp accesul hackerilor la mesaje, calendare, contacte și microfonul acestuia.

Malware. Software-ul rău intenționat, cunoscut și sub numele de malware, poate fura, cripta sau șterge informații private, poate monitoriza activitatea computerului fără permisiunea utilizatorului sau poate modifica funcția de calcul de bază a dispozitivului. Spyware și viruși sunt exemple de malware. În 2017, compania de asigurări de sănătate Anthem a plătit 115 milioane de dolari într-un proces colectiv, după ce un număr record de date ale clienților a rămas vulnerabil din cauza unei încălcări a securității. Link-urile către malware într-o campanie de e-mail de tip spear phishing au început în 2014 și au rămas nedetectate luni de zile. După ce un angajat a făcut clic pe link-uri, malware-ul a oferit hackerilor acces de la distanță la computerele din rețea și acces la informații de identificare personală-toate instrumentele necesare pentru furtul de identitate.

cu atât de multe alte cazuri importante de scheme de phishing în știri, cum ar fi hack-ul DNC din 2018 și amestecul în alegerile rusești din 2016, nu este de mirare că amenințările din interior țin personalul de securitate treaz noaptea. După cum arată cazul imnului de asigurare, este nevoie de o singură persoană pentru a face clic pe linkul greșit și pentru a elibera Porțile de încălcare.

organizația dvs. ar putea fi următoarea. Ce poți face în privința asta? Iată 10 sfaturi pentru a vă ajuta să dezvoltați și să implementați o strategie de atenuare a amenințărilor privilegiate. Unele pot fi complexe și costisitoare pe termen lung, dar altele implică pur și simplu revizuirea proceselor și politicilor dvs. și aplicarea celor mai bune practici. Principalul punct este să vă întoarceți radarul de securitate a informațiilor spre interior.

Politica de securitate mai întâi

cel puțin, politica dvs. de securitate ar trebui să includă proceduri pentru prevenirea și detectarea utilizării necorespunzătoare, precum și linii directoare pentru efectuarea investigațiilor privilegiate. Ar trebui să precizeze consecințele potențiale ale abuzului.

începeți prin a citi politicile de securitate existente, în special cele privind gestionarea incidentelor. Rework secțiuni care se bazează pe insideri de încredere. De exemplu, planul dvs. de gestionare a incidentelor nu ar trebui să solicite echipei dvs. să contacteze administratorul unui sistem suspect pentru a avea acces; el sau ea poate fi vinovatul.

în continuare, asigurați-vă că politica dvs. detaliază limitele privind accesul și difuzarea datelor cu caracter personal despre angajații dvs., angajații temporari și alte persoane care ar putea fi vizate de investigații. Manipularea greșită a acestor date poate avea consecințe grave, inclusiv acțiuni în justiție. Specificați cine are voie să acceseze ce date, în ce circumstanțe și cu cine li se permite să împărtășească aceste informații.

în cele din urmă, pentru a proteja organizația de acuzațiile de sancțiuni nedrepte sau aplicate inegal, asigurați-vă că politica dvs. de securitate explică consecințele utilizării abuzive a resurselor companiei.

nu neglija securitatea fizică

indiferent dacă „dețineți” securitatea fizică, considerați-o prioritatea numărul 1. Simpla păstrare a oamenilor departe de infrastructura dvs. critică este suficientă pentru a preveni majoritatea incidentelor din interior.

luați în considerare ce s-a întâmplat cu Red Dot, o companie de încălzire și răcire din zona Seattle, unde doi îngrijitori au pieptănat prin cutii de gunoi, birouri și dulapuri, furând informații personale ale angajaților și clienților. Au obținut carduri de credit frauduloase și au accesat ilegal conturi bancare, furând zeci de mii de dolari înainte de a fi arestați.

izolați sistemele de înaltă valoare în zone restricționate și aplicați un control strict al accesului. S-ar putea să fii tentat să te bazezi pe keycards-sunt flexibile și ieftine-dar sunt doar autentificare cu un singur factor și pot fi pierdute, furate sau împrumutate. Jurnalul de audit poate arăta că Alice a intrat în sala de calculatoare la 10:03: 34 A. M., dar ce se întâmplă dacă a fost într-adevăr Bob folosind cheia ei?

autentificarea cu doi factori-de exemplu, folosind un PIN și un card de acces-pentru a mări cardurile de acces va împiedica hoții de carduri, dar angajații obligați își vor împrumuta în continuare cardurile și Pinurile colegilor.

luați în considerare autentificarea biometrică. Scanerele de amprente digitale și dispozitivele similare sunt populare, deși alegeri costisitoare.

dar securizarea sistemelor computerului nu este suficientă. Hoții sau colegii excesiv de curioși vor prelua informații sensibile de pe o copie pe hârtie nesecurizată. Asigurați-vă că toți angajații dvs. au cel puțin un sertar blocabil în biroul sau dulapul de fișiere pentru a asigura informații sensibile.

Screen new hires

în general, cu cât petreceți mai mult timp investigând trecutul unui solicitant, cu atât mai bine. Dacă organizația dvs. consideră că verificările de fond consumă prea mult timp, luați în considerare externalizarea.

verificările de fond nu spun întotdeauna întreaga poveste. De exemplu, un cec tipic ar putea verifica adresa curentă a solicitantului, dar nu ar dezvălui că cineva care locuiește la aceeași adresă este un escroc cunoscut sau un fost angajat nemulțumit.

servicii precum cercetarea sistemelor & dezvoltarea Nora (Non-evident Relationship Awareness) poate găsi astfel de relații. Prin combinarea informațiilor din bazele de date corporative aparent fără legătură, NORA poate efectua verificări de personal-asupra angajaților, subcontractanților și vânzătorilor-precum și angajări potențiale.

folosiți autentificarea puternică

parolele sunt pass. Tehnologia de cracare a parolelor este destul de avansată, iar parolele mai puternice creează păduri de note Post-it pe monitoare. Și mulți angajați împărtășesc parole.

alternativele sunt scumpe, iar implementarea generală este dincolo de mijloacele majorității organizațiilor. Un compromis mai rentabil este de a aplica autentificarea multifactorială puternică numai aplicațiilor sau sistemelor deosebit de sensibile, cum ar fi resursele umane sau contabilitatea.

dacă implementați autentificarea multifactorială-combinând ID-urile de utilizator și parolele cu jetoane, carduri inteligente sau cititoare de amprente etc. — fiți conștienți de faptul că aceste metode nu pot conecta toate găurile. Odată ce sesiunea dvs. este stabilită, un insider informat poate fi capabil să falsifice noi tranzacții sub numele dvs. sau pur și simplu să vă utilizeze computerul în timp ce v-ați îndepărtat. Stațiile Windows pot fi setate pentru a bloca utilizatorii după o perioadă fixă de inactivitate și necesită reautentificare.

securizați desktopurile

nu puteți depinde de utilizatori pentru a fi responsabili pentru toate configurațiile lor, dar dacă utilizați serviciul Microsoft Active Directory, puteți utiliza politicile de grup pentru a bloca desktopurile din întreaga întreprindere.

politicile de grup permit unui manager de securitate să seteze detalii de configurare pentru sistemul de operare și componentele acestuia (Internet Explorer, Windows Media Player etc.), precum și alte aplicații. De exemplu, puteți modifica setările pentru fiecare dintre zonele de securitate ale Internet Explorer, puteți impune utilizarea proxy-ului internet de filtrare a conținutului organizației dvs. și chiar puteți interzice utilizarea macrocomenzilor terțe nesemnate în aplicațiile Microsoft Office. Windows în sine vine cu un număr de fișiere șablon eșantion și mai multe sunt disponibile de pe site-ul Microsoft sau de la kiturile de resurse Windows sau Office. În plus, asigurați-vă că drepturile de acces la folderele de rețea sunt aplicate pe o bază strictă.

segmente Lan

sistemele de detectare a intruziunilor bazate pe gazdă sau rețea merită un loc proeminent pe lista apărării dvs. interne, dar găsirea unor puncte bune de monitorizare poate fi o provocare.

sistemele bazate pe gazdă implementează de obicei agenți, dar sistemele bazate pe rețea se bazează pe sniffers LAN. Monitorizarea unei singure conexiuni la internet este ușoară, dar găsirea unor locații bune-puncte de sufocare-în interiorul LAN-urilor adesea haotice poate fi mai dificilă. În mod ideal, ai avea un sniffer pentru fiecare segment LAN. Într-o rețea mare, acest lucru este greoi, nepractic și probabil vă va copleși cu alerte fără valoare.

o abordare mai bună este să vă tratați LAN-ul ca pe o serie de enclave, fiecare dintre ele cuprinzând propria zonă de încredere, segregată de firewall-uri în punctul în care fiecare se conectează cu coloana vertebrală corporativă.

scurgeri de informații Plug

informații sensibile pot curge din organizație prin e-mail, copii tipărite, mesagerie instant sau de oameni pur și simplu vorbesc despre lucruri pe care ar trebui să păstreze pentru ei înșiși. Combina Politica de securitate și tehnologie pentru a stanch sângerare.

în primul rând, asigurați-vă că politica dvs. detaliază restricțiile privind diseminarea datelor confidențiale.

tehnologia poate ajuta, începând cu sistemul de detectare a intruziunilor (IDS). Scanează-ți planul de afaceri pentru fraze unice pe care nu te-ai aștepta să le găsești în altă parte și configurează-ți ID-urile pentru a te avertiza ori de câte ori vede aceste fragmente indicatoare în rețea.

firewall-urile de e-mail pot scana textul complet al tuturor e-mailurilor trimise.

instrumentele de gestionare a drepturilor digitale restricționează distribuirea documentelor prin atribuirea drepturilor de acces și a permisiunilor.

investigați activități anormale

probabil colectați topuri de date de jurnal de pe serverele dvs. orientate spre internet: jurnale de sistem Unix, jurnale de evenimente Windows, jurnale de firewall, alerte IDS, rapoarte antivirus, jurnale de acces dial-up sau oricare dintre alte trasee de audit diferite. Dar cum rămâne cu LAN-ul tău intern?

spre deosebire de atacatorii externi, cei din interior, în general, nu sunt atenți să-și acopere urmele. „Este ca și cum atacatorul nu se așteaptă să fie prins. În general, niciunul dintre atacurile din interior pe care le-am văzut nu a fost dificil de investigat”, a declarat Peter Vestergaard, fost manager tehnic la consultanța daneză de securitate Protego. „Cea mai mare problemă a fost că companiile nu au suficiente exploatări forestiere. Într-un caz, aproape nimeni nu știa că logarea pe un server nt/Win2K controler nondomain este dezactivată în mod implicit. Prin urmare, a fost disponibil puțin sau deloc material de jurnal.”

odată ce ați luat fișierele jurnal, sunteți plecat cu sarcina de multe ori dificil de sortare prin ele pentru activitate suspectă. „În tot zgomotul, este greu să identifici o anumită persoană care încearcă să obțină informații despre rețea”, a declarat un ofițer de securitate a informațiilor pentru o mare companie americană de asigurări și servicii financiare, care a solicitat anonimatul. Compania sa folosește un motor de analiză preparat acasă, care combină informații din mai multe jurnale diferite și caută modele discutabile.

dacă aveți bani, instrumente de analiză medico-legale de rețea poate analiza fluxul de informații în întreaga rețea.

reorientați instrumentele și strategiile perimetrale

aplicând instrumentele perimetrale în interiorul rețelei dvs., vă puteți crește foarte mult postura de securitate, adesea cu costuri reduse. Pasul unu este patch-ul intern. Tu nu ar vis de a pune unpatched web sau e-mail servere pe internet publice, așa că de ce ar trebui să se stabilească pentru ei pe LAN?

pasul doi este securizarea gazdelor prin eliminarea serviciilor neutilizate și blocarea configurațiilor.

odată ce ați luat elementele de bază acoperite, puteți adăuga mai multe instrumente externe la repertoriul intern. Dacă utilizați deja instrumente de evaluare a vulnerabilității pentru serviciile dvs. orientate spre internet, scanați-vă rețeaua internă pentru un cost suplimentar foarte mic. Începeți prin scanarea serverelor dvs. cele mai critice, cum ar fi serverele interne de e-mail, web și director, apoi prioritizați alte sisteme și scanați-le în ordine.

Monitor pentru utilizare necorespunzătoare

securitatea dvs. poate necesita monitorizarea directă a angajaților-de la camere video la înregistrarea apăsărilor de taste. Cercetările sugerează că până la o treime din toți angajatorii efectuează o astfel de monitorizare într-o anumită măsură.

înainte de a sări pe bandwagon, totuși, asigurați-vă că știți ce instrumente sunt disponibile pentru dvs. și ce constituie monitorizarea legală în jurisdicția dvs.

filtrele de conținut Web sunt instrumente utile, deoarece pot fi setate pentru a bloca pornografia, site-urile web ale concurenților și depozitele de instrumente hacker, toate figurând în mod proeminent în amenințările comune de securitate privilegiate. În general, le puteți folosi în siguranță ca o chestiune de politică pentru toți lucrătorii dvs.

dacă aveți nevoie de informații mai detaliate despre ceea ce fac angajații specifici, trebuie să exercitați un pic mai multă discreție, dar aveți în continuare o mulțime de opțiuni care oferă înregistrarea apăsării de taste, activitatea aplicației și înregistrarea titlului ferestrei, istoricul vizitelor URL și multe altele.