VoIP Hacking: como funciona e como proteger seu telefone VoIP

os sistemas de Telefonia VoIP diferem das configurações tradicionais porque você não precisa de fiação de cobre que se estende por todo o seu escritório. As conexões são feitas virtualmente usando uma conexão com a internet. Mas isso geralmente causa uma grande preocupação à segurança: tudo está hospedado na nuvem. Hackear um sistema telefônico não é tão rebuscado quanto você imagina.A revolução da Internet das coisas significa que tudo é feito online. O sistema telefônico torna difícil verificar os chamadores e pode gerar novas violações de dados. Assim, a engenharia social é comum.

se alguém usar VoIP para realizar um ataque, poderá acessar dados confidenciais do cliente.

neste guia, compartilharemos:

- O Que é VoIP hacking?

- os tipos mais comuns de hacking VoIP

- como evitar Hacks VoIP

- como seu provedor pode evitar hacking

o que é hacking VoIP?

VoIP hacking é um tipo de ataque que uma pessoa usa para se infiltrar no seu sistema de telefonia comercial. Eles podem ouvir chamadas, acumular contas caras e roubar informações confidenciais–tanto sobre sua empresa quanto sobre seus clientes.Hacks geralmente acontecem quando um de seus funcionários acidentalmente dá informações a um golpista. Esses tipos de golpes de engenharia social representam 97% de todos os ataques de malware.

Hackers visam pessoas que trabalham no atendimento ao cliente e no centro de operações de rede (NOC), atuando como outra pessoa. A equipe pode, sem saber, dar acesso não autorizado ao hacker e assumir o controle do seu sistema de telefone VoIP.

o acesso ao sistema telefônico da sua empresa pode iniciar outros ataques. Por exemplo, um hack VoIP pode acessar as informações para cobrar seu cartão de crédito, representar sua empresa e acessar informações privadas do cliente.

é importante manter-se atualizado sobre as formas como os sistemas de telefonia comercial são comprometidos e revisar as etapas que você e seu provedor podem tomar para proteger as comunicações.

cinco tipos de VoIP hacking

os sistemas de Telefonia VoIP têm diferentes riscos de segurança de rede do que outros sistemas de telefone tradicionais devido à sua configuração. Aqui estão os cinco tipos mais comuns de hacking VoIP para estar ciente.

uso não autorizado

este tipo de ataque é quando os hackers usam o sistema telefônico da sua empresa para fazer chamadas telefônicas.

Hackers podem usar seu sistema de telefone para usar robocalling e software de discagem automática. As pessoas que atenderem o telefone ao seu identificador de chamadas ouvirão uma mensagem pré—gravada solicitando que façam algo-como inserir o número do cartão de crédito para “confirmar sua conta.”No entanto, não é da sua conta fazer a ligação. O hacker agora tem acesso a todas essas informações.

Hackers também podem realizar atividades fraudulentas usando seu serviço de telefone comercial legítimo. Seu identificador de chamadas será exibido quando eles estiverem fazendo chamadas telefônicas usando seu sistema VoIP. Eles podem se passar por sua empresa para enganar os clientes de suas informações privadas.

a pior parte? O uso não autorizado do seu sistema VoIP pode passar despercebido, especialmente se você estiver adotando uma abordagem DIY para a configuração. Verifique regularmente seus registros de chamadas e histórico e defina alertas se ultrapassar um certo limite. Dessa forma, você será notificado de uso não autorizado mais cedo ou mais tarde.

fraude de pedágio

a fraude de pedágio ocorre quando os hackers fazem chamadas internacionais para outros dispositivos. As taxas de pedágio para esses números de telefone de longa distância podem ser caras e serão cobradas de sua conta. Um escalonamento de US $ 27 bilhões é perdido devido a fraude de pedágio, de acordo com a Trend Micro.

os invasores podem segmentar usuários e administradores com golpes de phishing para obter acesso não autorizado ao seu sistema VoIP.

por exemplo, hackers deixam sua equipe financeira um correio de voz que pede que eles verifiquem suas informações bancárias. Seu funcionário não sabe a diferença, então ele retorna o telefonema e fornece os códigos de verificação—como a senha do sistema telefônico ou o endereço IP.

o hacker então tem informações que eles podem usar para hackear seu sistema de telefone VoIP e fazer chamadas caras de longa distância.

identificador de chamadas spoofing

quando o telefone toca e o identificador de chamadas aparece, você confia no número mostrado?

o identificador de chamadas nem sempre é uma maneira confiável de verificar a pessoa que está ligando para você. Os invasores podem usar identificações de chamadas falsas e aproveitá-las em coordenação com outro ataque, como engenharia social.

os funcionários geralmente colocam um valor alto no número ou nome de telefone de um chamador. Então, se eles receberem uma ligação de alguém que parece vir de seu provedor de VoIP, eles podem ser enganados para expor informações importantes.

dar essa informação, muitas vezes sem perceber que não é quem você esperava do outro lado, pode dar aos hackers acesso ao sistema VoIP da sua empresa.

Espionagem

você aceita pagamentos por telefone ou pede aos clientes que liguem para fornecer informações pessoais? Se assim for, você vai querer evitar espionagem. É quando os hackers ouvem suas ligações comerciais em tempo real ou gravações como mensagens de voz.

a Espionagem só é possível quando a conexão não é criptografada ou a própria rede local é violada. Redes Wi-Fi inseguras—aquelas sem segurança da camada de transporte (TLS) e protocolo de transporte em tempo Real (SRTP)-podem convidar invasores para monitorar a rede.

a Espionagem permite que hackers coletem informações sobre sua empresa e seus clientes. Eles podem acessar todas as interações que sua empresa teve.

dependendo das conversas que ouvem, existe o risco de hackers:

- vendendo informações privadas de seus clientes

- vendendo informações proprietárias para seus concorrentes

- subornando sua empresa ou clientes. Por exemplo, eles podem pedir uma quantia em dinheiro para manter as gravações privadas, dependendo da natureza da chamada.

engenharia Social

pesquisas mostram que 62% das empresas sofreram um ataque de engenharia social em 2018. É um tipo comum de hack VoIP porque ataca as pessoas, não a tecnologia.

Hackers tentam construir relacionamentos com suas vítimas, então eles acham que é uma chamada genuína, mas não é. A chamada é um hacker se passando por outra pessoa para induzi-lo a entregar informações confidenciais.

engenharia Social é utilizado por atacantes, porque eles atacam o fato de que as pessoas realmente querem ser agradável. É desconfortável dizer não quando alguém pede algo-especialmente se você não tem razão para duvidar de quem eles dizem que são.

há também uma falta de consciência em torno de campanhas de engenharia social. Os funcionários raramente são educados sobre os riscos de telefonemas fraudulentos de atacantes disfarçando um identificador de chamadas.

atacantes atacam pessoas para extrair informações sobre um alvo que pode ser usado para mais tarde. Isso pode incluir solicitações falsas de conta, como verificar sua conta e assediar ou ameaçar vítimas com base nos dados que adquiriram.

essas situações emocionalmente carregadas pressionam a equipe a fazer algo agora, e que ir contra o procedimento adequado é a coisa certa a fazer.

11 táticas defensivas para endurecer VoIP

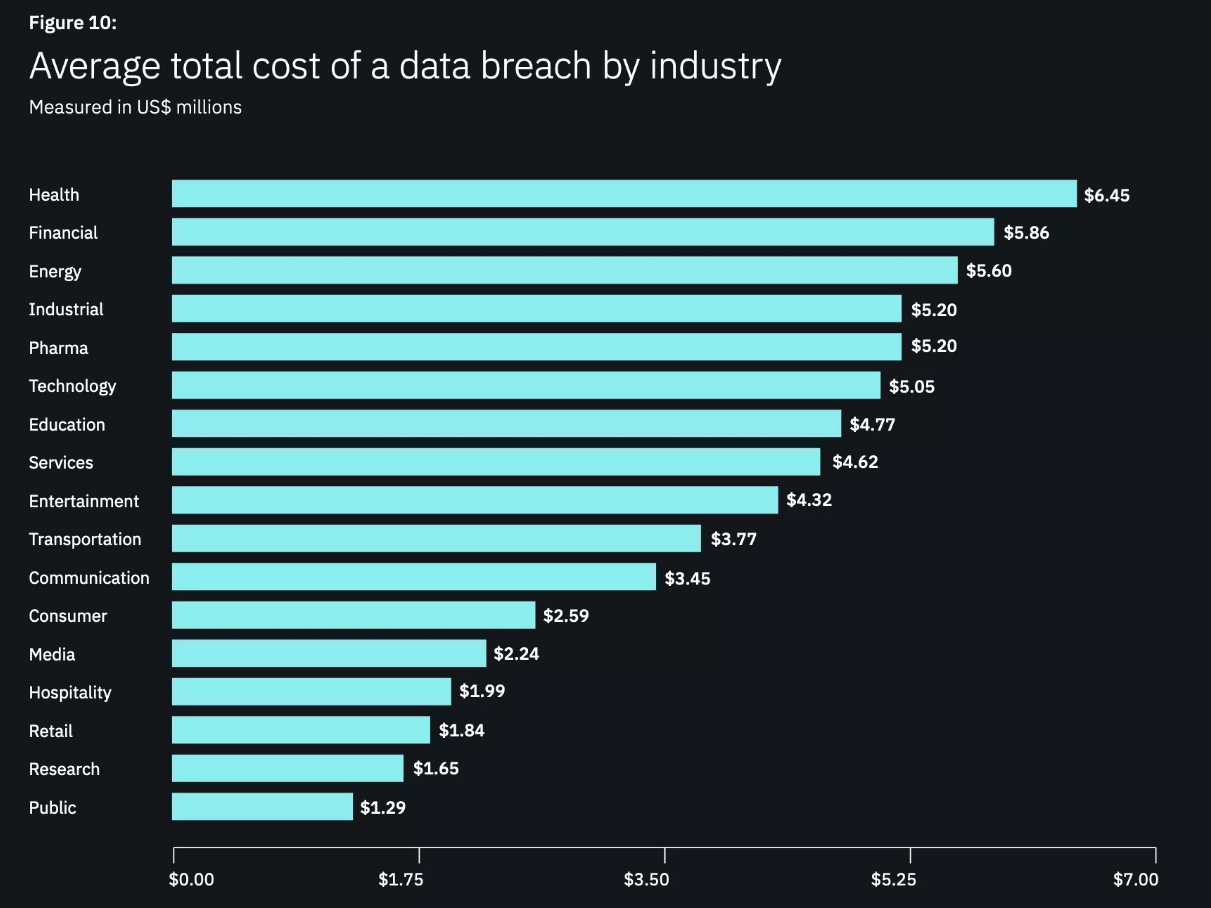

cada um dos hacks VoIP listados acima são caros para as empresas. O custo médio por registro roubado é de US $242 para os EUA. empresas – tornando-o caro e prejudicial se você for vítima de um hack.

mas nem tudo é uma má notícia. A maioria das vulnerabilidades VoIP pode ser eliminada com melhor conscientização, educação regular e etapas proativas que sua equipe interna pode tomar para fortalecer suas defesas.

Aqui estão 11 melhores práticas a serem consideradas para impedir que sua empresa seja atacada.

escolha o Provedor de VoIP certo

um sistema de telefone seguro começa com o provedor que você escolheu. Um provedor fraco torna mais fácil para os hackers se infiltrarem na rede telefônica e obter acesso a informações privadas.

é por isso que você deve sempre verificar sua política de segurança antes de fazer um contrato com qualquer provedor de serviços VoIP. Você vai querer ter certeza de que eles:

- Partilhar os seus compromissos para com a segurança da sua rede e as medidas que eles têm em lugar de

- Explicar como reportar uma vulnerabilidade

- Ter um plano de acção se um hack acontecer

- Ter acreditações que provar que é up-to-date sobre segurança

- Partilhar um responsável de segurança divulgar programa

- Demonstrar boas práticas de segurança

Levar algum tempo para mergulhar neste, e obter informações sobre seus fornecedores de certificações. Eles devem poder fornecer essas informações mediante solicitação. Se não o fizerem, passe para um provedor VoIP diferente.

Controle de acesso do administrador

o acesso administrativo à sua infraestrutura VoIP significa que o usuário pode controlar tudo relacionado ao seu sistema de telefonia comercial. O usuário pode gerenciar o faturamento, participar de chamadas em conferência, configurar novas linhas e levar a intrusões mais caras.

você deve ser extremamente cuidadoso com o qual os funcionários obtêm acesso administrativo ao seu sistema de telefone VoIP.Dar acesso a todos aumenta a probabilidade de um ataque de engenharia social. As pessoas cometem erros, mas com permissões adequadas, seu impacto é limitado. É simples, não dê controle administrativo a pessoas que não precisam.

quanto mais funcionários houver para persuadir, mais em risco você será vítima de uma fraude e dará ao hacker acesso administrativo à sua rede.

use uma VPN para acesso remoto

o Gartner relata que 82% dos líderes da empresa planejam permitir que sua equipe trabalhe remotamente. Esses funcionários remotos se comunicam com seus colegas de trabalho e clientes por telefone, o que os torna vulneráveis a hackers VoIP.No entanto, uma rede privada Virtual (VPN) criptografa essas chamadas telefônicas. Sua equipe remota instala uma VPN em seus dispositivos de trabalho—incluindo seu smartphone ou softphone.

ele cria uma forte conexão entre esse dispositivo e seu sistema de telefone, assim como você teria no escritório. Eles estão lançando chamadas de sua rede segura, em vez de sua rede doméstica que poderia ter seu próprio conjunto de vulnerabilidades.

Isso torna quase impossível para os hackers espionar as chamadas que sua força de trabalho remota está fazendo.

Use uma VPN e habilite a filtragem de endpoint

a VPN que você está usando deve ter uma opção para habilitar a filtragem de endpoint. Isso limita a conectividade a sites maliciosos.Provedores de VPN como Sophos e Cisco usam filtragem de endpoint para bloquear a rede de acessar sites que podem baixar malware ou entregar informações que hackers podem usar contra você, como um endereço IP público.

isso fortalece a conectividade geral da rede e a integridade do dispositivo. Há menos risco de a equipe, sem saber, visitar um site e comprometer a segurança do sistema telefônico.

também é uma boa ideia ter uma VPN de segurança Wi-Fi para proteger sua conexão de criminosos cibernéticos. Existem várias soluções por aí que fornecem essa camada adicional de proteção. Aura-uma empresa VPN de segurança Wi — Fi-rastreia cerca de 350k programas de malware todos os dias.

Teste sua rede

não é incomum que pequenas empresas configurem seu sistema VoIP uma vez e nunca mais olhem para ele. No entanto, fazer isso deixa você em risco de um hack VoIP. A configuração que você está usando pode não ser mais tão segura quanto antes.

verificar regularmente a sua rede permite-lhe detectar quaisquer buracos na sua segurança VoIP. Os administradores devem avaliar regularmente o acesso e as melhores práticas para evitar compromissos.

por exemplo, você pode ver que:

- Equipe, que deixou a empresa há dois anos ainda tem contas

- Suas senhas de administrador não tiver sido alterado em dois anos

- A conexão de gateway não tem Segurança de Camada de Transporte (TLS) ou Real-time Transport Protocol (SRTP), o que significa que as chamadas de VoIP não são criptografados

O departamento de TI deve também realizar uma anuais de verificação de segurança. Este “teste de penetração” simula um hacker e determina se a rede é Segura. Quaisquer fraquezas potenciais devem ser revisadas e corrigidas o mais rápido possível.

Monitore seus registros de chamadas e acesso

um registro de chamadas é o histórico de chamadas recebidas e efetuadas que sua empresa fez. Não é apenas útil para fins de vendas, no entanto. O acesso a esses registros de chamadas significa que você pode ver:

- a data e a hora de cada chamada

- quantas chamadas você está fazendo para um número específico

- a localização de suas chamadas, tanto do lado da empresa quanto dos locais dos clientes.

você pode ver facilmente se o seu sistema de telefone VoIP foi hackeado com esses logs. Monitorar regularmente seus registros de chamadas significa que você saberá como é “normal”. Quaisquer anomalias que possam sinalizar um hack podem ser detectadas – mesmo antes que seus limites de chamada os interrompam.

da mesma forma, um log de acesso mostra quem fez login no seu sistema de telefone VoIP. Se você detectar um endereço IP incomum ou ver que seu administrador fez login às 23h (quando eles estavam dormindo), você detectará um intruso.

construir consciência em torno de senhas fortes

quando você está configurando sua solução VoIP, seu provedor dará uma senha padrão para ajudá-lo a começar. Mas é crucial alterar sua senha da configuração padrão o mais rápido possível.

mas isso nem sempre é suficiente para proteger seu sistema de telefone VoIP. Você precisa aumentar a conscientização em torno de senhas fortes com sua força de trabalho. Evite as senhas mais comuns e evite repetir as mesmas combinações.

repetir o uso de senha, conhecido como preenchimento de credenciais, significa que um hacker pode acessar outras plataformas se quebrar este e vice-versa. Se eles conseguirem descobrir a senha do Facebook de um agente de atendimento ao cliente, eles tentarão a mesma combinação em seu sistema de telefone VoIP. As senhas para cada conta VoIP devem ser completamente únicas.

além disso, procure códigos de acesso mais longos em vez daqueles que contenham elementos especiais para atender ao limite mínimo de caracteres.

senhas complexas com pontos de exclamação, letras maiúsculas e caracteres especiais são difíceis de lembrar. A equipe pode anotá—los em Notas Adesivas ou salvá-los em seus e-mails-os quais são relativamente fáceis de encontrar por hackers.

no entanto, especialistas em segurança em Black Hills recomendam a criação de senhas longas. É cada vez mais difícil quebrar uma senha de 20 caracteres do que uma com oito caracteres. E é mais fácil lembrar.Dessa forma, você está tornando mais difícil para um hacker obter acesso ao seu sistema VoIP. A senha padrão e não segura não está esperando para ser hackeada.

Use autenticação de dois fatores

atualmente, uma senha forte não é um impedimento suficiente para um hacker. Não é impossível para hackers inteligentes e experientes decifrar uma senha-portanto, por que você deve ter autenticação de dois fatores para o seu sistema de telefone VoIP.

autenticação de dois fatores adiciona outra camada de segurança em cima de sua senha. Os usuários precisam se autenticar seu login usando:

- Gravação-se dizendo um código secreto

- Digitalizar um código QR com um aplicativo google authenticator

- Usando a sua impressão digital ID

Com uma dessas outras funcionalidades de autenticação, os hackers não ser capaz de ganhar acesso à sua solução VoIP—mesmo se eles têm a sua senha. Somente as pessoas com as credenciais corretas da segunda etapa podem entrar.

Treine sua equipe em segurança cibernética

apenas uma falha de segurança em seu sistema de telefone pode deixá-lo exposto a um hack VoIP. O mesmo conceito também se aplica à sua equipe: uma equipe sem instrução pode cometer um erro que causa uma violação de dados cara no seu sistema de telefonia comercial.

sempre que você estiver integrando sua equipe, faça uma minieducação sobre segurança cibernética. Explique a importância de uma senha forte, instale uma VPN em seu dispositivo e eduque-os sobre os diferentes tipos de hacks VoIP.

mas lembre – se: segurança não é um trabalho one-and-done. Torne uma prioridade agendar treinamento de segurança cibernética para os membros da sua equipe para que eles não tenham folga.

tem uma política de gerenciamento de dispositivos móveis

você sabia que 59% dos profissionais de negócios usam pelo menos três dispositivos durante o trabalho? Sua equipe pode trazer seus dispositivos pessoais, ou outro laptop, para o escritório. Cada um desses dispositivos precisa ser atualizado em termos de segurança.

certifique—se de que os dispositivos pessoais da sua equipe não estão expondo um buraco no seu sistema telefônico-especialmente se eles estiverem usando esses dispositivos para fazer chamadas VoIP comerciais. Você pode fazer isso com uma política de gerenciamento de dispositivos móveis com detalhes como:

- pessoais de Todos os dispositivos devem estar conectados à rede Wi-Fi para criptografados conversas de voz

- O software no dispositivo móvel deve ser up-to-date, se ele está sendo usado para fins comerciais

- Todos os smartphones devem ter de impressões digitais de IDENTIFICAÇÃO para desbloquear o dispositivo

- Funcionários devem relatar qualquer roubados ou extraviados os dispositivos imediatamente

Ter um plano de resposta pronta em caso de incumprimento

Hackers estão ficando mais inteligentes, e eles tem acesso a um número crescente de ferramentas para obter acesso ao seu sistema de telefone da empresa. Às vezes, suas táticas de segurança internas não são fortes o suficiente para detê-las.

você deve sempre ter um plano de resposta a violação de dados, independentemente da força de suas medidas de segurança. Este documento descreve o que você fará no caso de um ataque. Você não estará correndo como uma galinha sem cabeça se perguntando o que fazer—o que aumenta o estresse de todo o hack.

um plano de preparação para desastres também será útil. A pesquisa mostra que 40% das pequenas empresas não conseguem reabrir após um grande desastre. Mas tomar medidas para delinear o que você vai fazer ajuda a minimizar as chances de seu IR sob depois de uma violação de dados.

Seu Provedor De VoIP Está Fazendo Sua Parte?

como você pode ver, existem várias ações que você pode tomar para tornar seu sistema de telefone VoIP mais seguro. Mas, às vezes, as violações de dados acontecem como resultado dos erros do seu provedor.Aqui estão sete maneiras de confirmar se seu provedor está fazendo sua parte.

verifique se há acreditações (como conformidade HIPAA)

a maneira mais fácil de fazer uma lista restrita de provedores de VoIP é verificar se eles têm acreditações. Esses são certificados que comprovam que o provedor escolhido atende aos padrões de segurança padrão do setor.

se sua empresa opera em setores específicos, você precisará que seu provedor de VoIP também tenha credenciamentos relevantes. Tome cuidados de saúde, por exemplo, é a indústria com mais ataques cibernéticos, porque os hackers terão acesso a toneladas de dados pessoais sensíveis.

O Health Insurance Portability and Accountability Act (HIPAA) visa ajudar as empresas a proteger dados relacionados à saúde. Ele atua como um nível básico de segurança que todas as empresas devem ter se estiverem armazenando registros de pacientes. Seu provedor de VoIP deve ser compatível com HIPAA se você estiver neste setor.

procure sistemas de prevenção de intrusão

um sistema de prevenção de intrusão faz o que diz No tin: impede que hackers invadam seu sistema de Telefonia VoIP. Verifique se o seu provedor oferece isso.

geralmente vem em duas partes:

- rastreamento de tráfego VoIP: seu provedor de Telefonia VoIP deve ser capaz de rastrear o tráfego em sua rede telefônica. Muitas chamadas recebidas podem ser um ataque DDoS. Monitorar esse tráfego pode bloquear as chamadas antes que sua rede fique sobrecarregada e desligue.Alertas para atividades suspeitas: os sinais de alerta de um hack VoIP podem incluir um influxo de chamadas, mais chamadas internacionais ou logins de outros dispositivos. Procure um provedor de VoIP que o Alerte quando essas coisas acontecerem para que você possa remover o risco.

Procure por criptografia de chamadas

os Hackers podem obter acesso ao seu sistema VoIP por meio de conexões de internet inseguras. Depois de entrar na sua rede Wi-Fi, eles podem espionar todo o tráfego da rede, incluindo chamadas que entram e saem do seu escritório.

Transport Layer Security (TLS) oculta os dados que estão sendo transferidos do data center para seus dispositivos VoIP. Também autentica que a pessoa por trás da chamada é quem você espera que seja, tornando mais óbvio quando um identificador de chamadas está sendo falsificado.

conversas de voz criptografadas adicionam uma camada extra de segurança à sua conexão com a internet. Com o TLS do seu provedor de VoIP, é quase impossível para um hacker coletar dados de chamada que você está passando pela rede telefônica.

atualize o firmware em dispositivos VoIP

quase todos os softwares comerciais lançam atualizações regulares. Essas atualizações para o firmware real podem liberar novos recursos, reparar bugs—e, mais importante, corrigir falhas de segurança.

é crucial garantir que o firmware que seu provedor de VoIP fornece esteja sempre atualizado. Você pode verificar se o provedor instalará essas atualizações para você. Mas se não, você deve ser capaz de entrar em sua conta online e fazê-lo manualmente.

lembre-se de fazer isso em todos os seus dispositivos VoIP também. Um dispositivo rodando com firmware fraco e antigo pode ser o buraco que os hackers precisam para controlar o sistema do seu telefone.

verifique as opções de limite de chamadas VoIP

anteriormente, mencionamos que um dos hacks VoIP mais comuns é a falsificação de identificação de chamadas. Isso acontece quando um hacker obtém acesso à sua rede VoIP e usa sua conta para fazer chamadas caras de longa distância.

no entanto, seu provedor de VoIP pode ajudar a proteger contra ataques. Seleção para características que o limite de chamadas:

- Hora do dia

- Dispositivo

- Usuário

dessa forma, um grande afluxo de chamadas sinalizado imediatamente. Os hackers que usam suas informações para fazer chamadas de longa distância são detectados (e bloqueados) antes de acumular contas enormes.

VoIP hacks são evitáveis

VoIP é um sistema de telefone seguro que é mais confiável e moderno do que um sistema de telefone tradicional. Mas com tudo armazenado na nuvem, você precisa de recursos de segurança extras para garantir que sua configuração seja segura.

não há melhor momento do que agora para verificar se o seu sistema de telefone VoIP é hermético. Apenas a menor falha de segurança pode expor seus dados a hackers, que podem usar essas informações contra você e seus clientes.

mas lembre-se, o provedor que você está escolhendo é tão importante quanto as precauções que você toma.

aqui na Nextiva, nosso sistema de PBX em nuvem tem os recursos de segurança que mencionamos e muito mais. Além disso, nossa rede é apoiada por oito data centers de nível militar. Dizer que estamos comprometidos com a segurança é um eufemismo.

Julie Bai é gerente de produto da Nextiva, Evangelista da UCaaS, comunicadora sem Touro e tradutora para pessoas, amante de cães e mãe de um menino adoravelmente ativo.