VoIP Hacking: Jak to działa i jak chronić swój telefon VoIP

systemy telefoniczne VoIP różnią się od tradycyjnych konfiguracji, ponieważ nie potrzebujesz miedzianego okablowania, które obejmuje całe Biuro. Połączenia są wykonywane wirtualnie za pomocą połączenia internetowego. Ale to często sprawia, że bezpieczeństwo jest dużym problemem: wszystko jest hostowane w chmurze. Hakowanie systemu telefonicznego nie jest tak naciągane, jak mogłoby się wydawać.

rewolucja w Internecie rzeczy oznacza, że wszystko odbywa się online. System telefoniczny utrudnia weryfikację rozmówców i może odskoczyć do nowych naruszeń danych. Tak więc inżynieria społeczna jest powszechna.

jeśli ktoś używa VoIP do przeprowadzenia ataku, może uzyskać dostęp do poufnych danych Klienta.

w tym poradniku podzielimy się:

- co to jest VoIP hacking?

- najczęstsze rodzaje VoIP hacking

- jak zapobiec VoIP hacking

- jak Twój dostawca może zapobiec hacking

co to jest VoIP hacking?

VoIP hacking to rodzaj ataku, którego osoba używa do infiltracji systemu telefonicznego firmy. Mogą podsłuchiwać rozmowy, zbierać drogie rachunki i kraść poufne informacje–zarówno o Twojej firmie, jak i klientach.

Hacki zwykle zdarzają się, gdy jeden z pracowników przypadkowo daje informacje do oszusta. Tego typu oszustwa socjotechniczne stanowią 97% wszystkich ataków złośliwego oprogramowania.

hakerzy atakują osoby pracujące w Dziale Obsługi Klienta i w centrum operacji sieciowych (NOC), działając jako ktoś inny. Pracownicy mogą nieświadomie dać nieautoryzowany dostęp do hakera i przejąć kontrolę nad systemem telefonicznym VoIP.

dostęp do systemu telefonicznego firmy może spowodować inne ataki. Na przykład hack VoIP może uzyskać dostęp do informacji, aby obciążyć Twoją kartę kredytową, podszyć się pod Twoją firmę i uzyskać dostęp do prywatnych informacji o klientach.

ważne jest, aby być na bieżąco ze sposobami naruszenia biznesowych systemów telefonicznych i sprawdzać kroki, które ty i twój dostawca możecie podjąć, aby zabezpieczyć komunikację.

pięć rodzajów włamań VoIP

systemy telefoniczne VoIP mają inne zagrożenia bezpieczeństwa sieci niż inne tradycyjne systemy telefoniczne ze względu na ich konfigurację. Oto pięć najczęstszych rodzajów hackingu VoIP, o których należy pamiętać.

nieautoryzowane użycie

ten rodzaj ataku ma miejsce, gdy hakerzy używają systemu telefonicznego Twojej firmy do wykonywania połączeń telefonicznych.

hakerzy mogą korzystać z systemu telefonicznego do korzystania z oprogramowania do robocalling i Automatycznego Wybierania. Osoby, które odbierają telefon z identyfikatorem rozmówcy, usłyszą wcześniej nagraną wiadomość z prośbą o zrobienie czegoś-na przykład podanie numeru karty kredytowej w celu „potwierdzenia konta.”Ale to nie twoja sprawa. Haker ma teraz dostęp do wszystkich tych informacji.

hakerzy mogą również prowadzić nieuczciwe działania, korzystając z legalnej usługi telefonu służbowego. Twój identyfikator rozmówcy będzie wyświetlany podczas wykonywania połączeń telefonicznych za pomocą systemu VoIP. Mogą podszywać się pod Twoją firmę, aby oszukać klientów z ich prywatnych informacji.

najgorsze? Nieautoryzowane korzystanie z systemu VoIP może pozostać niezauważone, zwłaszcza jeśli podejmiesz podejście DIY do konfiguracji. Regularnie sprawdzaj dzienniki połączeń i historię połączeń oraz ustawiaj alerty, jeśli przekroczysz określony limit. W ten sposób wcześniej niż później zostaniesz powiadomiony o nieautoryzowanym użyciu.

oszustwo związane z opłatami drogowymi

oszustwo związane z opłatami drogowymi występuje, gdy hakerzy wykonują połączenia międzynarodowe z innymi urządzeniami. Opłaty za przejazd za te dalekobieżne numery telefoniczne mogą być drogie i będą naliczane z twojego konta. Oszałamiające 27 miliardów dolarów jest stracone z powodu oszustw opłat drogowych, według Trend Micro.

atakujący mogą atakować użytkowników i administratorów za pomocą oszustw phishingowych, aby uzyskać nieautoryzowany dostęp do systemu VoIP.

na przykład hakerzy zostawiają Twojemu zespołowi finansów pocztę głosową, która prosi ich o weryfikację informacji bankowych. Twój pracownik nie zna różnicy, więc oddzwania i daje kody weryfikacyjne – takie jak hasło do systemu telefonicznego lub adres IP.

haker ma wtedy informacje, których może użyć do włamania się do systemu telefonicznego VoIP i wykonywania drogich połączeń międzymiastowych.

fałszowanie identyfikatora dzwoniącego

kiedy dzwoni telefon i pojawia się identyfikator dzwoniącego, czy ufasz wyświetlanemu numerowi?

identyfikator dzwoniącego nie zawsze jest niezawodnym sposobem weryfikacji osoby dzwoniącej. Napastnicy mogą używać fałszywych identyfikatorów rozmówcy i wykorzystywać je w koordynacji z innym atakiem, takim jak inżynieria społeczna.

pracownicy często przywiązują dużą wagę do numeru telefonu lub nazwiska dzwoniącego. Tak więc, jeśli otrzymają telefon od kogoś, kto wydaje się pochodzić od ich dostawcy VoIP, mogą zostać oszukani, aby ujawnić ważne informacje.

podanie tych informacji, często nie zdając sobie sprawy, że nie jest to osoba, której się spodziewasz, może dać hakerom dostęp do systemu VoIP Twojej firmy.

podsłuchiwanie

przyjmujesz płatności przez telefon, czy prosisz klientów o telefon w celu podania danych osobowych? Jeśli tak, będziesz chciał zapobiec podsłuchiwaniu. To właśnie wtedy hakerzy podsłuchują Twoje biznesowe rozmowy telefoniczne w czasie rzeczywistym lub nagrania, takie jak poczta głosowa.

podsłuchiwanie jest możliwe tylko wtedy, gdy połączenie jest niezaszyfrowane lub sama sieć lokalna jest naruszona. Niebezpieczne sieci Wi-Fi-te Bez Zabezpieczeń warstwy transportowej (TLS) i protokołu transportu w czasie rzeczywistym (SRTP) – mogą zapraszać napastników do monitorowania sieci.

podsłuchiwanie pozwala hakerom zbierać informacje o Twojej firmie i Twoich klientach. Mają dostęp do każdej interakcji, jaką miała Twoja firma.

w zależności od rozmów, których słuchają, istnieje ryzyko hakerów:

- sprzedaż prywatnych informacji klientów

- sprzedaż zastrzeżonych informacji konkurencji

- przekupywanie firmy lub klientów. Na przykład mogą poprosić o sumę pieniężną, aby utrzymać nagrania w tajemnicy, w zależności od charakteru połączenia.

inżynieria społeczna

badania pokazują, że 62% firm doświadczyło ataku inżynierii społecznej w 2018 roku. Jest to powszechny rodzaj włamania VoIP, ponieważ żeruje na ludziach, a nie na technologii.

hakerzy próbują budować relacje ze swoimi ofiarami, więc myślą, że to prawdziwy telefon, ale tak nie jest. Telefon to haker podszywający się pod kogoś innego, by nakłonić cię do przekazania poufnych informacji.

Inżynieria społeczna jest używana przez napastników, ponieważ żerują na tym, że ludzie naprawdę chcą być mili. Niewygodnie jest odmówić, gdy ktoś o coś prosi—zwłaszcza jeśli nie masz powodu wątpić, kim się mówi.

jest też brak świadomości na temat kampanii socjotechnicznych. Pracownicy rzadko są informowani o ryzyku fałszywych połączeń telefonicznych ze strony napastników ukrywających identyfikator rozmówcy.

atakujący żerują na ludziach, aby wydobyć informacje o celu, które można wykorzystać później. Może to obejmować fałszywe żądania dotyczące konta, takie jak weryfikacja konta, oraz nękanie lub grożenie ofiarom na podstawie uzyskanych danych.

te emocjonalnie naładowane sytuacje zmuszają personel do zrobienia czegoś teraz, a to wbrew właściwej procedurze jest słuszne.

11 taktyki obronne do hartowania VoIP

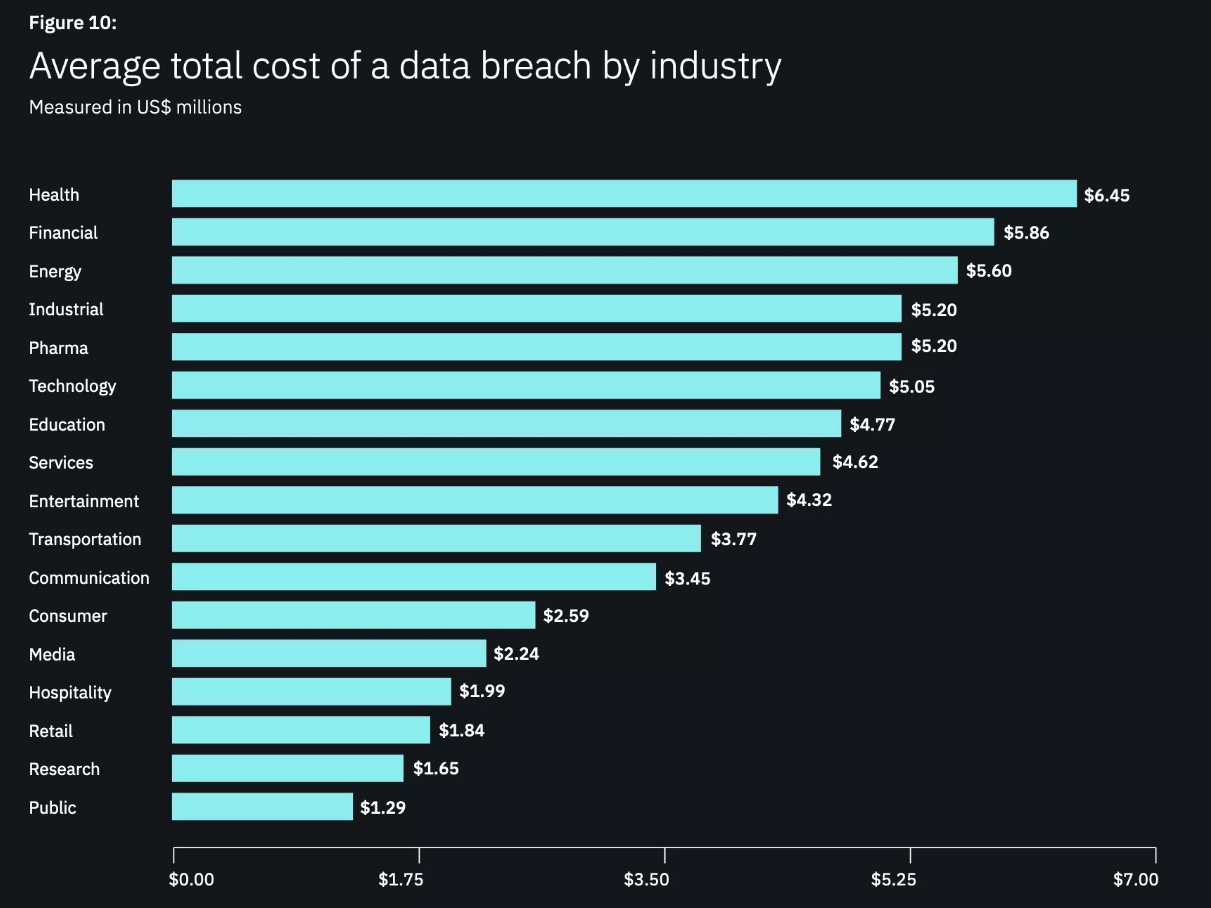

każdy z hacków VoIP wymienionych powyżej są kosztowne dla firm. Średni koszt skradzionego rekordu to $242 dla USA. firmy – co kosztowne i szkodliwe, jeśli padniesz ofiarą włamania.

ale to nie wszystkie złe wieści. Większość luk w zabezpieczeniach VoIP można wyeliminować dzięki lepszej świadomości, regularnej edukacji i proaktywnym krokom, które twój wewnętrzny zespół może podjąć, aby wzmocnić obronę.

Oto najlepsze praktyki 11 do rozważenia, aby zapobiec atakowi Twojej firmy.

wybierz odpowiedniego dostawcę VoIP

bezpieczny system telefoniczny rozpoczyna się od wybranego przez Ciebie dostawcy. Słaby dostawca ułatwia hakerom infiltrację Twojej sieci telefonicznej i uzyskanie dostępu do prywatnych informacji.

dlatego zawsze powinieneś sprawdzić ich politykę bezpieczeństwa przed zawarciem umowy z dowolnym dostawcą usług VoIP. Będziesz chciał się upewnić, że:

- podziel się swoimi zobowiązaniami w zakresie bezpieczeństwa swojej sieci i środków zaradczych, które mają na miejscu

- wyjaśnij, jak zgłosić lukę

- miej plan działania, jeśli dojdzie do włamania

- miej akredytacje, które dowodzą, że są na bieżąco z bezpieczeństwem

- Udostępnij odpowiedzialny program ujawniania bezpieczeństwa

- zademonstruj dobre praktyki bezpieczeństwa

poświęć trochę czasu na zagłębianie się w to i zapytaj o certyfikaty swoich dostawców. Powinni być w stanie udzielić ci tych informacji na żądanie. Jeśli nie, przejdź do innego dostawcy VoIP.

Kontrola dostępu administratora

dostęp administracyjny do infrastruktury VoIP oznacza, że użytkownik może kontrolować wszystko, co związane jest z systemem telefonu służbowego. Użytkownik może zarządzać rozliczeniami, dołączać do połączeń konferencyjnych, konfigurować nowe linie i prowadzić do bardziej kosztownych włamań.

powinieneś być bardzo ostrożny, z którymi pracownikami uzyskujesz dostęp administracyjny do Twojego systemu telefonicznego VoIP.

zapewnienie wszystkim dostępu zwiększa prawdopodobieństwo ataku socjotechnicznego. Ludzie popełniają błędy, ale z odpowiednimi uprawnieniami ich wpływ jest ograniczony. To proste, nie dawaj kontroli administracyjnej ludziom, którzy jej nie potrzebują.

im więcej pracowników jest do przekonania, tym bardziej ryzykujesz, że padniesz ofiarą oszustwa i dasz hakerowi administracyjny dostęp do twojej sieci.

użyj VPN do zdalnego dostępu

firma Gartner informuje, że 82% liderów firm planuje umożliwić swoim pracownikom pracę zdalną. Ci zdalni pracownicy komunikują się ze swoimi współpracownikami i klientami przez telefon, co czyni ich podatnymi na hakowanie VoIP.

jednak wirtualna sieć prywatna (VPN) szyfruje te połączenia telefoniczne. Twój zespół zdalny instaluje VPN na swoich urządzeniach roboczych—w tym smartfonie lub softphone.

tworzy silne połączenie między tym urządzeniem a systemem telefonicznym, tak jak w biurze. Uruchamiają połączenia z bezpiecznej sieci, a nie z sieci domowej, która może mieć własny zestaw luk.

to sprawia, że hakerzy prawie nie mogą podsłuchiwać połączeń, które wykonują twoi zdalni pracownicy.

Użyj sieci VPN i Włącz filtrowanie punktów końcowych

używana sieć VPN powinna mieć opcję włączania filtrowania punktów końcowych. Ogranicza to łączność ze złośliwymi witrynami.

dostawcy VPN, tacy jak Sophos i Cisco, używają filtrowania punktów końcowych, aby zablokować dostęp do stron, które mogą pobrać złośliwe oprogramowanie, lub przekazywanie informacji, których hakerzy mogą użyć przeciwko tobie, takich jak publiczny adres IP.

wzmacnia to ogólną łączność sieciową i integralność urządzeń. Istnieje mniejsze ryzyko, że personel nieświadomie odwiedzi stronę internetową i zagrozi bezpieczeństwu systemu telefonicznego.

dobrym pomysłem jest również posiadanie Wi-Fi Security VPN, aby zabezpieczyć połączenie przed cyberprzestępcami. Istnieje wiele rozwiązań, które zapewniają tę dodatkową warstwę ochrony. Aura-firma VPN zajmująca się bezpieczeństwem Wi-Fi-codziennie śledzi około 350 tys.złośliwych programów.

Przetestuj swoją sieć

nie jest niczym niezwykłym dla małych firm, aby skonfigurować swój system VoIP raz i nigdy więcej na niego nie patrzeć. Jednak w ten sposób ryzykujesz włamanie do VoIP. Konfiguracja, której używasz, może nie być już tak bezpieczna, jak kiedyś.

regularne sprawdzanie sieci pozwala wykryć wszelkie luki w zabezpieczeniach VoIP. Administratorzy powinni regularnie oceniać dostęp i najlepsze praktyki, aby uniknąć kompromisów.

na przykład możesz zobaczyć, że:

- pracownicy, którzy odeszli z firmy dwa lata temu, nadal mają konta

- Twoje hasła administratora nie zostały zmienione od dwóch lat

- Brama połączeń nie ma zabezpieczeń warstwy transportowej (TLS) ani protokołu transportu w czasie rzeczywistym (SRTP), co oznacza, że połączenia VoIP nie są szyfrowane

Twój dział IT powinien również przeprowadzać coroczną kontrolę bezpieczeństwa. Ten „test penetracyjny” symuluje hakera i określa, czy sieć jest Bezpieczna. Wszelkie potencjalne niedociągnięcia należy jak najszybciej poddać przeglądowi i naprawić.

monitoruj swoje połączenia i dzienniki dostępu

dziennik połączeń to historia połączeń przychodzących i wychodzących wykonanych przez Twoją firmę. Jest to jednak nie tylko przydatne do celów sprzedażowych. Dostęp do tych dzienników połączeń oznacza, że możesz zobaczyć:

- Data i godzina każdego połączenia

- ile połączeń wykonujesz na określony numer

- lokalizacja połączeń, zarówno po stronie firmy, jak i lokalizacji klienta.

możesz łatwo sprawdzić, czy Twój system telefoniczny VoIP został zhakowany za pomocą tych dzienników. Regularne monitorowanie dzienników połączeń oznacza, że dowiesz się, jak wygląda” normalny”. Wszelkie anomalie, które mogą sygnalizować włamanie, mogą zostać zauważone-nawet zanim limity połączeń je zatrzymają.

podobnie, dziennik dostępu pokazuje, kto zalogował się do Twojego systemu telefonicznego VoIP. Jeśli zauważysz nietypowy adres IP lub zauważysz, że administrator zalogował się o 23: 00 (kiedy spał), zauważysz intruza.

buduj świadomość wokół silnych haseł

podczas konfigurowania rozwiązania VoIP Twój dostawca poda domyślne hasło, które pomoże Ci rozpocząć pracę. Ale ważne jest, aby zmienić hasło z domyślnego ustawienia tak szybko, jak to możliwe.

ale to nie zawsze wystarczy, aby zabezpieczyć swój system telefoniczny VoIP. Musisz budować świadomość wokół silnych haseł z pracownikami. Unikaj najczęstszych haseł i unikaj powtarzania tych samych kombinacji.

powtórz użycie hasła, znane jako wypełnianie poświadczeń, oznacza, że haker może uzyskać dostęp do innych platform, jeśli złamie tę i odwrotnie. Jeśli uda im się znaleźć hasło do Facebooka agenta obsługi klienta, wypróbują tę samą kombinację w Twoim systemie telefonicznym VoIP. Hasła do każdego konta VoIP powinny być całkowicie unikalne.

ponadto, należy dążyć do dłuższych haseł, a nie tych zawierających elementy specjalne, aby osiągnąć minimalny limit znaków.

skomplikowane hasła z wykrzyknikami, dużymi literami i znakami specjalnymi są trudne do zapamiętania. Pracownicy mogą zapisać je na karteczkach lub zapisać w wiadomości e—mail-oba są stosunkowo łatwe do znalezienia przez hakerów.

jednak eksperci ds. bezpieczeństwa w Black Hills zalecają tworzenie długich haseł. Trudniej i dłużej złamać 20-znakowe hasło niż to z ośmioma znakami. I łatwiej to zapamiętać.

w ten sposób utrudniasz hakerowi uzyskanie dostępu do Twojego systemu VoIP. Domyślne, niezabezpieczone hasło nie czeka na zhakowanie.

Użyj uwierzytelniania dwuskładnikowego

w dzisiejszych czasach silne hasło nie jest wystarczającym środkiem odstraszającym dla hakera. Inteligentni, doświadczeni hakerzy nie są niemożliwi złamania hasła – dlatego powinieneś mieć uwierzytelnianie dwuskładnikowe dla swojego systemu telefonicznego VoIP.

uwierzytelnianie dwuskładnikowe dodaje kolejną warstwę zabezpieczeń do hasła. Użytkownicy muszą uwierzytelnić swoje logowanie przez:

- nagrywanie się wypowiadając tajny kod

- skanowanie kodu QR za pomocą aplikacji authenticator

- przy użyciu identyfikatora linii papilarnych

dzięki jednej z tych dodatkowych funkcji uwierzytelniania hakerzy nie będą mogli uzyskać dostępu do Twojego rozwiązania VoIP—nawet jeśli mają Twoje hasło. Tylko osoby z odpowiednimi poświadczeniami drugiego stopnia mogą się tam dostać.

Trenuj swój zespół w zakresie cyberbezpieczeństwa

tylko jedna dziura bezpieczeństwa w systemie telefonicznym może wystawić cię na włamanie VoIP. Ta sama koncepcja dotyczy również pracowników: jeden niewykształcony personel może popełnić błąd, który powoduje kosztowne naruszenie danych w systemie telefonicznym firmy.

za każdym razem, gdy wprowadzasz swoich pracowników, daj mini-edukację na temat cyberbezpieczeństwa. Wyjaśnij znaczenie silnego hasła, zainstaluj VPN na swoim urządzeniu i naucz ich różnych typów hacków VoIP.

ale pamiętajcie: bezpieczeństwo to nie robota Jednorazowa. Zaplanuj szkolenie z cyberbezpieczeństwa dla członków swojego zespołu, aby nie mieli luzu.

masz zasady zarządzania urządzeniami mobilnymi

Czy wiesz, że 59% profesjonalistów biznesowych używa co najmniej trzech urządzeń w pracy? Twoi pracownicy mogą przynieść swoje osobiste urządzenia lub inny laptop do biura. Każde z tych urządzeń musi być na najwyższym poziomie pod względem bezpieczeństwa.

upewnij się, że urządzenia osobiste pracowników nie ujawniają dziury w systemie telefonicznym—zwłaszcza jeśli używają tych urządzeń do wykonywania biznesowych połączeń VoIP. Możesz to zrobić za pomocą zasad zarządzania urządzeniami mobilnymi ze szczegółami, takimi jak:

- wszystkie urządzenia osobiste muszą być podłączone do sieci Wi-Fi w celu prowadzenia zaszyfrowanych rozmów głosowych

- oprogramowanie na urządzeniu mobilnym musi być aktualne, jeśli jest używane w celach biznesowych

- wszystkie smartfony muszą mieć identyfikator linii papilarnych, aby odblokować urządzenie

- personel musi natychmiast zgłosić wszelkie skradzione lub zagubione urządzenia

przygotuj plan reagowania w przypadku naruszenia

hakerzy stają się coraz mądrzejsi i mają dostęp do coraz większej liczby narzędzi, aby uzyskać dostęp do służbowego systemu telefonicznego. Czasami twoja wewnętrzna taktyka bezpieczeństwa nie jest wystarczająco silna, aby ich odstraszyć.

zawsze powinieneś mieć plan reagowania na naruszenia danych, niezależnie od tego, jak silne są Twoje środki bezpieczeństwa. W tym dokumencie opisano, co zrobisz w przypadku ataku. Nie będziesz biegał jak bezgłowy kurczak, zastanawiając się, co robić—co zwiększa stres całego hakowania.

przydałby się też plan gotowości na wypadek katastrofy. Badania pokazują, że 40% małych przedsiębiorstw nie otwiera się ponownie po poważnej katastrofie. Ale podjęcie kroków w celu zarysowania tego, co zrobisz, pomaga zminimalizować szanse na to, że Twoje konto spadnie po naruszeniu danych.

Czy Twój Dostawca VoIP Robi Swoje?

jak widać, istnieje kilka działań, które możesz podjąć, aby Twój system telefoniczny VoIP był bezpieczniejszy. Czasami jednak dochodzi do naruszenia danych w wyniku błędów dostawcy.

oto siedem sposobów na potwierdzenie, czy twój dostawca wykonuje swoją część.

Sprawdź akredytacje (takie jak zgodność z HIPAA)

najprostszym sposobem na krótką listę dostawców VoIP jest sprawdzenie, czy mają akredytacje. Są to certyfikaty potwierdzające, że wybrany dostawca spełnia branżowe standardy bezpieczeństwa.

jeśli Twoja firma działa w określonych branżach, musisz mieć swojego dostawcę VoIP, aby mieć odpowiednie akredytacje. Weźmy na przykład opiekę zdrowotną, to branża z największą liczbą cyberataków, ponieważ hakerzy uzyskają dostęp do ton wrażliwych danych osobowych.

Ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (Health Insurance Portability and Accountability Act, HIPAA) ma na celu pomoc firmom w zabezpieczeniu danych związanych ze zdrowiem. Działa jako podstawowy poziom bezpieczeństwa, który muszą mieć wszystkie firmy, jeśli przechowują dane pacjentów. Twój dostawca VoIP musi być zgodny z HIPAA, jeśli jesteś w tym sektorze.

poszukaj systemów zapobiegania włamaniom

system zapobiegania włamaniom robi to, co jest napisane na puszce: zapobiega hakerom przed włamaniem do systemu telefonicznego VoIP. Sprawdź, czy twój dostawca tego oferuje.

zazwyczaj składa się z dwóch części:

- śledzenie ruchu VoIP: Twój dostawca telefonii VoIP powinien mieć możliwość śledzenia ruchu w Twojej sieci telefonicznej. Zbyt wiele połączeń przychodzących może być atakiem DDoS. Monitorowanie tego ruchu może zablokować połączenia, zanim sieć zostanie przeciążona i wyłączona.

- alerty o podejrzanej aktywności: znaki ostrzegawcze włamania VoIP mogą obejmować napływ połączeń, więcej połączeń międzynarodowych lub loginy z innych urządzeń. Poszukaj dostawcy VoIP, który powiadomi Cię o takich zdarzeniach, abyś mógł usunąć ryzyko.

poszukaj szyfrowania połączeń

hakerzy mogą uzyskać dostęp do Twojego systemu VoIP poprzez niebezpieczne połączenia internetowe. Gdy już dostaną się do Twojej sieci Wi-Fi, mogą podsłuchiwać cały ruch sieciowy, w tym połączenia przychodzące i wychodzące z twojego biura.

Transport Layer Security (TLS) ukrywa dane przesyłane z centrum danych do urządzeń VoIP. Uwierzytelnia również, że osoba odpowiedzialna za połączenie jest tym, kim oczekujesz, że będzie, co czyni to bardziej oczywistym, gdy identyfikator rozmówcy jest sfałszowany.

szyfrowane rozmowy głosowe zwiększają bezpieczeństwo Twojego połączenia internetowego. Dzięki TLS od Twojego dostawcy VoIP haker prawie nie może odebrać danych podczas rozmowy, które przesyłasz przez sieć telefoniczną.

Aktualizuj oprogramowanie sprzętowe na urządzeniach VoIP

prawie każde oprogramowanie biznesowe wydaje regularne aktualizacje. Te odświeżenia do rzeczywistego oprogramowania układowego mogą uwalniać nowe funkcje, naprawiać błędy—i, co ważniejsze, naprawiać luki w zabezpieczeniach.

ważne jest, aby upewnić się, że oprogramowanie sprzętowe dostawcy VoIP jest zawsze aktualne. Możesz sprawdzić, czy dostawca zainstaluje te aktualizacje dla Ciebie. Ale jeśli nie, powinieneś być w stanie zalogować się na swoje konto online i zrobić to ręcznie.

pamiętaj, aby zrobić to również na wszystkich urządzeniach VoIP. Jedno urządzenie działające ze słabym, starym oprogramowaniem może być dziurą, której hakerzy potrzebują do kontrolowania systemu telefonicznego.

sprawdź opcje limitu połączeń VoIP

wcześniej wspomnieliśmy, że jednym z najczęstszych hacków VoIP jest fałszowanie identyfikatora dzwoniącego. Dzieje się tak, gdy haker uzyskuje dostęp do Twojej sieci VoIP i używa Twojego konta do wykonywania drogich połączeń międzymiastowych.

jednak twój dostawca VoIP może pomóc w ochronie przed atakami. Sprawdź funkcje, które ograniczają połączenia przez:

- pora dnia

- urządzenie

- użytkownik

w ten sposób duży napływ połączeń zostaje natychmiast oznaczony. Hakerzy wykorzystujący Twoje informacje do wykonywania połączeń międzymiastowych są zauważani (i blokowani) przed zebraniem ogromnych rachunków.

hackom VoIP można zapobiec

VoIP to Bezpieczny system telefoniczny, który jest bardziej niezawodny i nowoczesny niż tradycyjny system telefoniczny. Ale w przypadku wszystkiego, co jest przechowywane w chmurze, potrzebujesz dodatkowych funkcji bezpieczeństwa, aby upewnić się, że konfiguracja jest Bezpieczna.

nie ma lepszego czasu niż teraz, aby sprawdzić, czy Twój system telefoniczny VoIP jest szczelny. Tylko najmniejsza dziura w zabezpieczeniach może ujawnić Twoje dane hakerom, którzy mogą wykorzystać te informacje przeciwko tobie i Twoim klientom.

ale pamiętaj, że dostawca, który wybierasz, jest tak samo ważny, jak środki ostrożności, które podejmujesz.

tutaj w Nextiva, nasz system cloud PBX ma funkcje bezpieczeństwa, o których wspominaliśmy, i nie tylko. Ponadto nasza sieć jest wspierana przez osiem wojskowych centrów danych. Powiedzenie, że jesteśmy zaangażowani w ochronę to niedopowiedzenie.

Julie Bai jest product managerem w Nextiva, ewangelistą UCaaS, komunikatorem i tłumaczem dla ludzi, miłośnikiem psów i matką uroczo aktywnego chłopca.