10 ways to prevent computer security threats from insiders

de ontmaskering in 2001 van insider Robert Philip Hanssen als een Russische spion leerde de FBI een harde les die de meeste organisaties nog moeten leren: Er is groot gevaar van degenen die we het meest vertrouwen.

we zijn vrij goed geworden in het beschermen van onze omgeving, maar de meesten van ons doen een minder Dan adequate baan om onze ondernemingen te beschermen tegen werknemers (huidige en voormalige), zakenpartners, aannemers, stagiaires en zelfs klanten. Terwijl de meeste van onze aandacht is gericht op internet-gebaseerde aanvallen, insiders veroorzaken de overgrote meerderheid van de veiligheidsincidenten en kan de meeste schade aanrichten. Het is logisch: ze hebben een grondige kennis van onze netwerk lay-outs, applicaties, medewerkers en bedrijfspraktijken.

institutionele laksheid roept insiderproblemen op. In een onthullend rapport noemde het kantoor van de inspecteur-generaal van het Ministerie van Justitie niet Hanssen ‘ s schittering als een spion, maar eerder het falen van het bureau om sterke insider beveiligingsprocedures te implementeren en af te dwingen als een belangrijke reden voor zijn succes over 20 jaar.

de FBI is hier niet uniek in. Insiders zijn meestal onderworpen aan zeer weinig controles-organisaties hebben de neiging om te vertrouwen in plaats van enige vorm van technische of procedurele tegenmaatregelen. Het resultaat kan worden gesaboteerd systemen, vernietigde gegevens, gestolen credit card informatie, enz. Het DOJ ‘ s lijst van computer inbraak gevallen is een litanie van inside jobs. Overweeg slechts een paar:

- een werknemer in GTE ‘ s Network Service Support Center in Tampa, Fla., wiste gegevens en veroorzaakte meer dan $ 200.000 aan schade.Een computerprogrammeur voor Lance uit North Carolina, boos over een degradatie, plaatste een logische bom die de computers van veldverkopers dagenlang offline hield.Een paar medewerkers van Chase Manhattan Bank stalen creditcardnummers, waarmee ze bijna $ 100.000 stalen.

hoe insider beveiligingsbedreigingen voorkomen

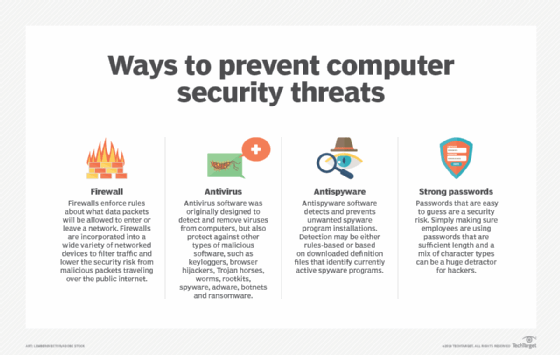

het zijn ook niet alleen kwaadaardige acteurs. Werknemers kunnen onbewust saboteren van systemen en het creëren van computer bedreigingen van de veiligheid door pure onwetendheid. Eenvoudige fouten zoals het klikken op gemanipuleerde links in e-mails, messaging apps en advertenties nodigen hackers uit om bedrijven en organisaties met enorme gevolgen te observeren. De volgende zijn enkele belangrijke termen om te onthouden bij het overwegen hoe computer beveiligingsbedreigingen van insiders te voorkomen.

uw Editable Incident Response Plan (IRP) Template

gebruik dit als startpunt voor het ontwikkelen van een IRP voor de behoeften van uw bedrijf.

Download nu

Virus. Een computervirus is kwaadaardige code die wachtwoorden kan stelen, spamcontacten, corrupte bestanden, log toetsaanslagen en zelfs de overname van het geïnfecteerde apparaat. Om besmet te raken, moet iemand opzettelijk of per ongeluk de infectie verspreiden. De stad Akron, Ohio, leed aan een virusaanval in januari 2019 die werd getraceerd terug naar ransomware verrekening na twee werknemers opende valse facturen verzonden via spam e-mails.

Antivirus. Antivirussoftware is ontworpen om malware-infecties op een apparaat of netwerk te detecteren, te verwijderen en te voorkomen. Hoewel specifiek gemaakt om virussen te elimineren, antivirussoftware kan ook helpen tegen spyware, adware en andere kwaadaardige software. Basis antivirusprogramma ‘ s scannen bestanden op de aanwezigheid van kwaadaardige software, kunnen gebruikers Automatische scans plannen en schadelijke software verwijderen.

Spyware. Alle software die op een apparaat is geïnstalleerd zonder toestemming van de eindgebruiker wordt geclassificeerd als spyware, zelfs als het voor een onschadelijk doel wordt gedownload. Adware, Trojaanse paarden en toetsaanslagen loggers zijn allemaal voorbeelden van spyware. Zonder antispywarehulpmiddelen kan spyware moeilijk te detecteren zijn. Om spyware te voorkomen, moeten netwerkbeheerders externe werknemers verplichten toegang te krijgen tot bronnen via een netwerk via een virtueel privénetwerk dat een beveiligingsscan-component bevat.

gebruikers kunnen preventieve maatregelen nemen door de Algemene voorwaarden te lezen alvorens software te installeren, pop-upadvertenties te vermijden en alleen software van vertrouwde bronnen te downloaden. Vorig jaar, Amnesty Internal werd een slachtoffer van de Pegasus spyware toen een werknemer klikte op een gemanipuleerde WhatsApp bericht. Met de resulterende spyware-installatie kan het apparaat van de werknemer op afstand worden bewaakt terwijl hackers toegang krijgen tot berichten, agenda’ s, contacten en de microfoon.

Malware. Kwaadaardige software, ook bekend als malware, kan stelen, versleutelen of verwijderen van privé-informatie, controleren computeractiviteit zonder toestemming van de gebruiker of wijzigen Core computing functie van het apparaat. Spyware en virussen zijn voorbeelden van malware. In 2017, health insurance company Anthem betaald $ 115 miljoen in een class-action rechtszaak na een record-brekend aantal gegevens van klanten werd kwetsbaar achtergelaten als gevolg van een inbreuk op de beveiliging. Links naar malware in een gerichte spear phishing e-mail campagne begon in 2014 en ging onopgemerkt voor maanden. Nadat een werknemer klikte op de links, malware voorzien hackers met toegang op afstand tot computers in het netwerk en toegang tot persoonlijk identificeerbare informatie-alle tools die nodig zijn voor identiteitsdiefstal.

met zoveel andere belangrijke gevallen van phishing in het nieuws, zoals de 2018 DNC hack en 2016 Russische verkiezingen bemoeienis, is het geen wonder dat insider bedreigingen houden beveiligingspersoneel ‘ s nachts wakker. Zoals het geval van Anthem insurance laat zien, het duurt slechts één persoon om te klikken op de verkeerde link en laat de breuk sluizen.

uw organisatie zou de volgende kunnen zijn. Wat kun je eraan doen? Hier zijn 10 tips om u te helpen bij het ontwikkelen en implementeren van een insider threat mitigation strategie. Sommige kunnen complex en duur op de lange termijn, maar andere gewoon betrekking hebben op het beoordelen van uw processen en beleid en het toepassen van best practices. Het belangrijkste punt is om uw informatiebeveiliging radar naar binnen te draaien.

beveiligingsbeleid eerst

uw beveiligingsbeleid moet ten minste procedures bevatten om misbruik te voorkomen en op te sporen, evenals richtlijnen voor het uitvoeren van insideronderzoeken. Het moet de mogelijke gevolgen van misbruik duidelijk maken.

begin met het lezen van uw bestaande beveiligingsbeleid, in het bijzonder die met betrekking tot de afhandeling van incidenten. Herwerk secties die vertrouwen op vertrouwende insiders. Uw incident-handling plan zou bijvoorbeeld niet moeten vereisen dat uw team contact opneemt met de beheerder van een verdacht systeem om toegang te krijgen; hij of zij kan de boosdoener zijn.Zorg er vervolgens voor dat uw beleid de beperkingen op de toegang tot en verspreiding van persoonsgegevens over uw werknemers, Uitzendkrachten en anderen die het doelwit van onderzoeken kunnen zijn, aangeeft. Verkeerd gebruik van deze gegevens kan ernstige gevolgen hebben, waaronder juridische stappen. Geef aan wie toegang heeft tot welke gegevens, onder welke omstandigheden, en met wie zij deze informatie mogen delen.

ten slotte moet u, om de organisatie te beschermen tegen beschuldigingen van oneerlijke of ongelijk toegepaste sancties, ervoor zorgen dat in uw beveiligingsbeleid de gevolgen van misbruik van bedrijfsmiddelen worden beschreven.

verwaarloos fysieke beveiliging

ongeacht of u fysieke beveiliging “bezit”, beschouw het als uw nummer 1 prioriteit. Mensen weghouden van uw kritieke infrastructuur is voldoende om de meeste insider-incidenten te voorkomen.

overweeg wat er gebeurde met Red Dot, een bedrijf in de buurt van Seattle, waar twee conciërges vuilnisbakken, bureaus en archiefkasten doorzochten en persoonlijke informatie van werknemers en klanten stalen. Ze verkregen frauduleuze creditcards en illegaal toegang tot bankrekeningen, het stelen van tienduizenden dollars voordat ze werden gearresteerd.

isoleer hoogwaardige systemen in beperkte gebieden en pas een strikte toegangscontrole toe. Je bent misschien geneigd om te vertrouwen op sleutelkaarten — ze zijn flexibel en goedkoop — maar ze zijn slechts single-factor authenticatie en kunnen verloren, gestolen of geleend worden. De audit log kan laten zien dat Alice de computerkamer binnenkwam om 10: 03: 34, maar wat als het echt Bob was die haar sleutel gebruikte?

twee-factor authenticatie — bijvoorbeeld, het gebruik van een pincode en een sleutelkaart — om sleutelkaarten te vergroten, zal kaartdieven dwarsbomen, maar het verplicht stellen van werknemers zal nog steeds hun kaarten en pincodes uitlenen aan collega ‘ s.

overweeg biometrische authenticatie. Vingerafdrukscanners en soortgelijke apparaten zijn populair, zij het dure keuzes.

maar het beveiligen van uw computersystemen is niet genoeg. Dieven, of overdreven nieuwsgierige collega ‘ s, zal gevoelige informatie te grijpen uit onbeveiligde harde kopie. Zorg ervoor dat al uw medewerkers ten minste één afsluitbare lade in hun bureau of archiefkast hebben voor het beveiligen van gevoelige informatie.

Screen nieuwe medewerkers

in het algemeen, hoe meer tijd u besteedt aan het onderzoeken van de achtergrond van een aanvrager, hoe beter. Als uw organisatie achtergrondcontroles te tijdrovend vindt, overweeg dan outsourcing.

achtergrondcontroles vertellen echter niet altijd het hele verhaal. Een typische controle kan bijvoorbeeld het huidige adres van de aanvrager verifiëren, maar zou niet onthullen dat iemand die op hetzelfde adres woont een bekende oplichter of een ontevreden ex-werknemer is.

diensten zoals systeemonderzoek & ontwikkeling NORA (Non-Obvious Relationship Awareness) kunnen dergelijke relaties vinden. Door informatie uit schijnbaar ongerelateerde bedrijfsdatabases te combineren, kan NORA personeelscontroles uitvoeren — op werknemers, onderaannemers en leveranciers — evenals potentiële aanwervingen.

gebruik sterke authenticatie

wachtwoorden zijn passé. Wachtwoord kraken technologie is vrij geavanceerd, en sterkere wachtwoorden paaien bossen van Post-it notities op monitoren. En veel medewerkers delen wachtwoorden.

de alternatieven zijn duur, en de meeste organisaties kunnen het algemeen niet inzetten. Een meer kosteneffectief compromis is om sterke multifactor authenticatie alleen toe te passen op bijzonder gevoelige toepassingen of systemen, zoals HR of accounting.

als u multifactor authenticatie implementeert — gebruikers-ID ‘ s en wachtwoorden combineren met tokens, smartcards of vingerafdruklezers, enz. — wees ervan bewust dat deze methoden niet alle gaten kunnen aansluiten. Zodra uw sessie is ingesteld, kan een goed geïnformeerde insider in staat zijn om nieuwe transacties te spoofen onder uw naam of gewoon gebruik maken van uw computer terwijl u weg bent. Windows-stations kunnen worden ingesteld om gebruikers te vergrendelen na een vaste periode van inactiviteit en vereisen opnieuw verificatie.

Beveilig uw bureaubladen

u kunt er niet op vertrouwen dat gebruikers verantwoordelijk zijn voor al hun configuraties, maar als u de Active Directory-service van Microsoft gebruikt, kunt u Groepsbeleid gebruiken om bureaubladen in uw hele onderneming te vergrendelen.Met het groepsbeleid van

kan een beveiligingsbeheerder configuratiedetails instellen voor het besturingssysteem en zijn componenten (Internet Explorer, Windows Media Player, enz.), evenals andere apps. U kunt bijvoorbeeld de instellingen voor elk van de beveiligingszones van Internet Explorer wijzigen, het gebruik van de internetproxy voor het filteren van inhoud van uw organisatie afdwingen en zelfs het gebruik van niet-ondertekende macro ‘ s van derden in Microsoft Office-apps verbieden. Windows zelf wordt geleverd met een aantal voorbeeldsjabloonbestanden en meer zijn beschikbaar op de website van Microsoft of op de Windows-of Office-Resourcekits. Bovendien, zorg ervoor dat toegangsrechten tot netwerkmappen worden toegepast op een strikte need-only basis.

Segmentlans

host-of netwerkgebaseerde inbraakdetectiesystemen verdienen een prominente plaats op het rooster van uw interne verdediging, maar het vinden van goede monitoringpunten kan een uitdaging zijn.

hostgebaseerde systemen gebruiken gewoonlijk agents, maar netwerkgebaseerde systemen vertrouwen op LAN-sniffers. Het monitoren van een enkele internetverbinding is eenvoudig, maar het vinden van goede locaties — choke points — in vaak chaotische LAN ‘ s kan moeilijker zijn. Idealiter heb je één sniffer voor elk LAN-segment. In een groot netwerk, Dit is log, onpraktisch en zal waarschijnlijk overweldigen u met waardeloze waarschuwingen.

een betere aanpak is om uw LAN te behandelen als een reeks enclaves, die elk een eigen vertrouwenszone hebben, gescheiden door firewalls op het punt waar elk verbinding maakt met de zakelijke backbone.

Plug information leaks

gevoelige informatie kan uit uw organisatie stromen via e-mail, gedrukte kopieën, instant messaging of door mensen die gewoon praten over dingen die ze voor zichzelf moeten houden. Combineer beveiligingsbeleid en technologie om het bloeden te stoppen.

zorg er eerst voor dat uw beleid details beperkingen op het verspreiden van vertrouwelijke gegevens.

technologie kan helpen, te beginnen met het intrusion detection system (IDs). Scan uw businessplan voor unieke zinnen die u niet verwacht ergens anders te vinden en configureer uw ID ‘ s om u te waarschuwen wanneer het ziet deze telltale fragmenten op het netwerk.

e-mail firewalls kunnen de volledige tekst van alle uitgaande e-mail Scannen.

Digital rights management tools beperken de verspreiding van documenten door toegangsrechten en machtigingen toe te kennen.

onderzoek abnormale activiteiten

u verzamelt waarschijnlijk grote hoeveelheden loggegevens van uw servers op internet: Unix-syslogs, Windows-gebeurtenislogboeken, firewalllogboeken, IDs-waarschuwingen, antivirusrapporten, inbeltoegangslogs of een van een aantal andere audittrails. Maar hoe zit het met je interne LAN?In tegenstelling tot externe aanvallers, zijn insiders over het algemeen niet voorzichtig met het wissen van hun sporen. “Het is alsof de aanvaller niet verwacht te worden gepakt. Over het algemeen waren geen van de insider-aanvallen die we hebben gezien moeilijk te onderzoeken,” zei Peter Vestergaard, voormalig technisch manager bij het Deense beveiligingsadviesbureau Protego. “Het grootste probleem is dat bedrijven niet voldoende houtkap hebben. In één geval wist bijna niemand dat het loggen op een NT/Win2K server van een nondomain controller standaard is uitgeschakeld. Daarom was er weinig of geen logmateriaal beschikbaar.”

als je de logbestanden eenmaal hebt, heb je de vaak moeilijke taak om ze te sorteren op verdachte activiteiten. “In al het lawaai, het is moeilijk om een bepaalde persoon proberen om informatie te krijgen op het netwerk te identificeren,” zei een information security officer voor een grote Amerikaanse verzekerings-en financiële dienstverlener, die gevraagd anonimiteit. Zijn bedrijf maakt gebruik van een zelf gebrouwen analyse-engine die informatie uit verschillende logs combineert en zoekt naar twijfelachtige patronen.

als u het geld hebt, kunnen forensische analysetools de informatiestroom in uw netwerk analyseren.

heroriënteren perimeterhulpmiddelen en-strategieën

door uw perimeterhulpmiddelen toe te passen op de binnenkant van uw netwerk, kunt u uw beveiligingshouding aanzienlijk verhogen, vaak tegen geringe kosten. Stap één is interne patching. Je zou niet dromen van het zetten van ongepatchte web of e-mail servers op het openbare internet, dus waarom zou je genoegen nemen met hen op uw LAN?

stap twee is hosts beveiligen door ongebruikte services te elimineren en configuraties vast te zetten.

Als u eenmaal de basis hebt, kunt u meer externe hulpmiddelen toevoegen aan uw interne repertoire. Als u al kwetsbaarheidsbeoordelingsprogramma ‘ s gebruikt voor uw internetdiensten, scant u uw interne netwerk tegen zeer weinig extra kosten. Begin met het scannen van uw meest kritieke servers, zoals interne e-mail -, web-en directoryservers, geef dan prioriteit aan andere systemen en scan ze in volgorde.

Monitor voor misbruik

uw beveiliging kan directe monitoring van werknemers vereisen — van videocamera ‘ s tot het loggen van toetsaanslagen. Uit onderzoek blijkt dat maar liefst een derde van alle werkgevers een dergelijke monitoring tot op zekere hoogte uitvoert.

voordat u op de bandwagon springt, moet u echter weten welke tools voor u beschikbaar zijn en wat wettelijk toezicht in uw rechtsgebied is.

webinhoudfilters zijn nuttige hulpmiddelen, omdat ze kunnen worden ingesteld om pornografie, websites van concurrenten en opslagplaatsen voor hackers te blokkeren, die allemaal een prominente plaats innemen in gemeenschappelijke bedreigingen voor de veiligheid van insiders. In het algemeen kunt u deze veilig gebruiken als een kwestie van beleid voor al uw werknemers.

als u meer gedetailleerde informatie nodig hebt over wat specifieke medewerkers aan het doen zijn, moet u wat meer discretie uitoefenen, maar u hebt nog steeds tal van opties die toetsaanslagopname, toepassingsactiviteit en venstertitel-logging, url-bezoekgeschiedenis en meer bieden.