Hvordan Oppdage Og Beskytte Mot Oppdatert Flashback Malware

Dele

Apple har gitt ut oppdateringer Til Sine Java-biblioteker for brukere Av Mac OS X 10.7 Lion Og 10.6 Snow Leopard (se » Java FOR OS X Lion 2012-001 og Java For Mac OS X 10.6 Update 7,» 3. April 2012). Oppdateringene bringer Java runtime engine opp til versjon 1.6.0_31 og fikser flere sårbarheter I Java versjon 1.6.0_29, » den mest alvorlige som kan tillate en uklarert Java-applet å utføre vilkårlig kode utenfor Java sandbox.»Hva disse utgivelsesnotatene ikke sier er at sårbarhetene i spørsmålet ble utnyttet i naturen av en ny variant Av Flashback malware (se» Beware

The Morphing Flashback Malware, » 27 februar 2012).

Betydelige Infeksjonsrater — En russisk antivirusutvikler, Doctor Web, sier at deres forskning viser at mer enn 550 000 Mac-Er har blitt smittet etter at brukere besøkte kompromitterte Nettsteder som inneholder JavaScript-kode for å aktivere en ondsinnet Java-applet. Sorokin Ivan Av Doctor Web senere hevet at anslaget til over 600.000 i en tweet.

selv om Vi ikke har sett Noe fra Doctor Web før, spørsmålet om hvem de er kom opp På Ting Snakk, hvor sikkerhetsanalytiker Brian McNett sa:

Den første Jeg hørte Om Doctor Web var da De ble referert, og Da Sorokin Ivan senere reagerte via Twitter til Mikko Hypponen, Sjefforsker I F-Secure. Jeg kjenner Og stoler På Mikko. Han bruker pålitelige kilder. Doctor Web ser ut til å være en russisk antrekk, med stort sett russisk klientell, så det ville ikke være uvanlig for deres rykte å være ukjent andre steder. Deres nøkkeloppdagelse er At Flashback bruker MAC-adressen til den infiserte maskinen som Brukeragent når den kobles til sin kommando-og-kontroll-server. Dette er et unikt mønster som tillot dem å spore infeksjoner før noen andre. At de delte dette funnet offentlig, sammen med deres data, legger til deres troverdighet.

Mikko Hypponen sa i en tweet At F-Secure har snakket med Doctor Web og at infeksjonstallene ser ekte ut. Og Kaspersky Labs har nå gitt uavhengig bekreftelse på At Doctor Webs tall er rimelige og faktisk Er Mac-Er.

Ifølge mac-sikkerhetsfirmaet Intego viser Flashback-infiserte Mac-maskiner ingen symptomer i det hele tatt, annet enn kommunikasjon med Flashbacks kommando-og kontrollservere som kunne oppdages av nettverksovervåkingsverktøy. Selv om vi ikke har sett bekreftelse på dette med nyere Flashback-varianter, prøvde Tidligere versjoner Av Flashback å fange brukernavn og passord ved å injisere kode i nettlesere og andre nettverksprogrammer, som Skype. I slike tilfeller har de berørte programmene en tendens til å krasje ofte. Sikkerhetsfirmaet Sophos sier at Sammen med å stjele passord, Kan Flashback også forgifte søkemotorresultater for å utføre

reklamesvindel (ved å svikaktig øke klikkfrekvensen) eller for å lede ofre til ytterligere skadelig innhold (selv om Det virker unødvendig, Hvis Macen allerede er kompromittert).

Mer om Er At Intego sier At Det har sett dusinvis av varianter Av Flashback de siste ukene, noe som indikerer at programmererne bak Flashback endrer det raskt for å unngå deteksjon og å dra nytte av nyvunne sårbarheter. Det kan gjøre foreldet noen råd for å forebygge, oppdage Og fjerne Flashback. På en side notat, Intego sier også at Det har bevis For At Flashback ble opprettet Av de samme menneskene som skapte MacDefender i 2011 (se «Beware Fake

Macdefender Antivirus Software,» 2 Mai 2011 Og «Apple Reagerer På Stadig Mer Alvorlig MacDefender Situasjon,» 25 Mai 2011).

Oppdag Flashback Infeksjon-så hvordan kan du vite om du er infisert? Sikkerhetsfirma F-Secure har lagt ut instruksjoner for å oppdage Aktuelle Flashback-infeksjoner; instruksjonene inkluderer også fjerning trinn som vi ville fraråde andre enn avanserte brukere fra å forsøke.

når det er sagt, kommer deteksjon ned til å utstede følgende defaults read kommandoer I Terminal (F-Secure foreslår bare den første og siste; de andre utvider teknikken Fra Safari Til Google Chrome, Firefox og iCab). I hvert tilfelle, hvis du ser «eksisterer ikke» på slutten av svaret fra hver kommando, er du ikke smittet. (Kommandoen defaults read er helt trygg — det forsøker bare å avgjøre om noen data eksisterer i Informasjonen.plist fil innenfor hver programpakke.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

For en enklere tilnærming Har Marc Zeedar, utgiver Av Real Studio Developer magazine, skrevet en enkel Test4Flashback-applikasjon som innkapsler defaults read sjekker og presenterer en dialog som forteller deg om du er infisert eller ikke. Det forsøker ikke å gjøre noen fjerning i det hele tatt.

Beskytt Deg Mot Flashback-i mellomtiden, hvis du bruker 10.7 Lion og ennå ikke har installert Java, hold av med mindre du trenger det. Hvis Du har Installert Java I Lion eller bruker 10.6 Snow Leopard, installer Umiddelbart Apples Java-oppdateringer via Programvareoppdatering for å forhindre infeksjon fra denne spesielle Varianten Av Flashback. Og selv om det er vanskelig å avinstallere Java, kan du deaktivere Det, enten i hele systemet eller i individuelle nettlesere(Flashback er helt avhengig Av Nettbaserte angrep, så langt vi er klar over).

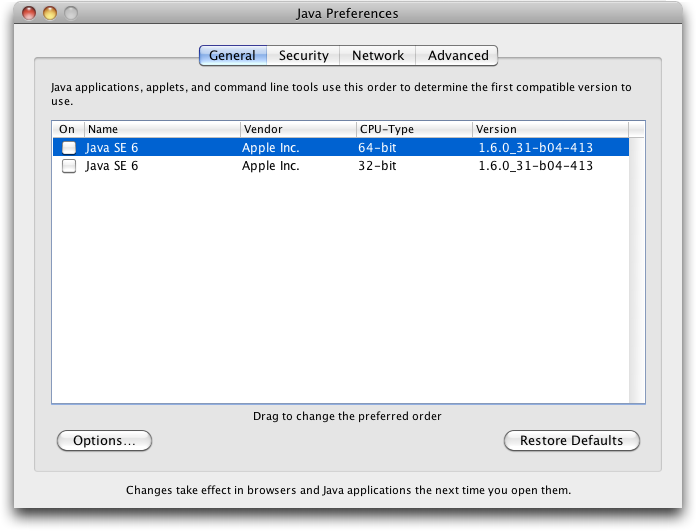

- hvis Du vil deaktivere Java helt på Mac, åpner Du Java Preferences-verktøyet i

/Applications/Utilitiesog fjerner merket i avmerkingsboksene. Ikke gjør dette hvis Du bruker CrashPlan eller Annen Java-basert programvare, inkludert Noen Adobe-programmer! -

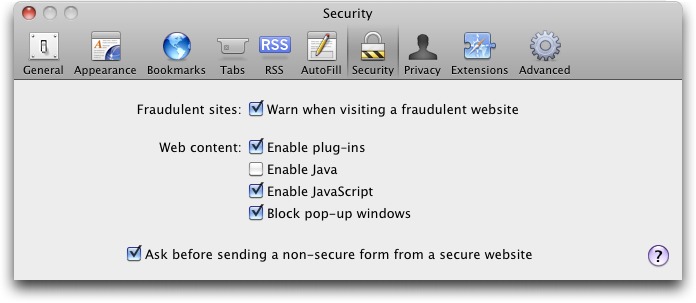

hvis Du vil deaktivere Java I Safari, velger Du Safari > Og slår Av Java i sikkerhetsruten.

-

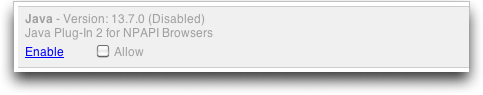

hvis Du vil slå Av Java I Google Chrome, skriver du

about:pluginsi adressefeltet, blar ned og klikker På Deaktiver-koblingen for Java Plug-In 2 for Npapi-Nettlesere. -

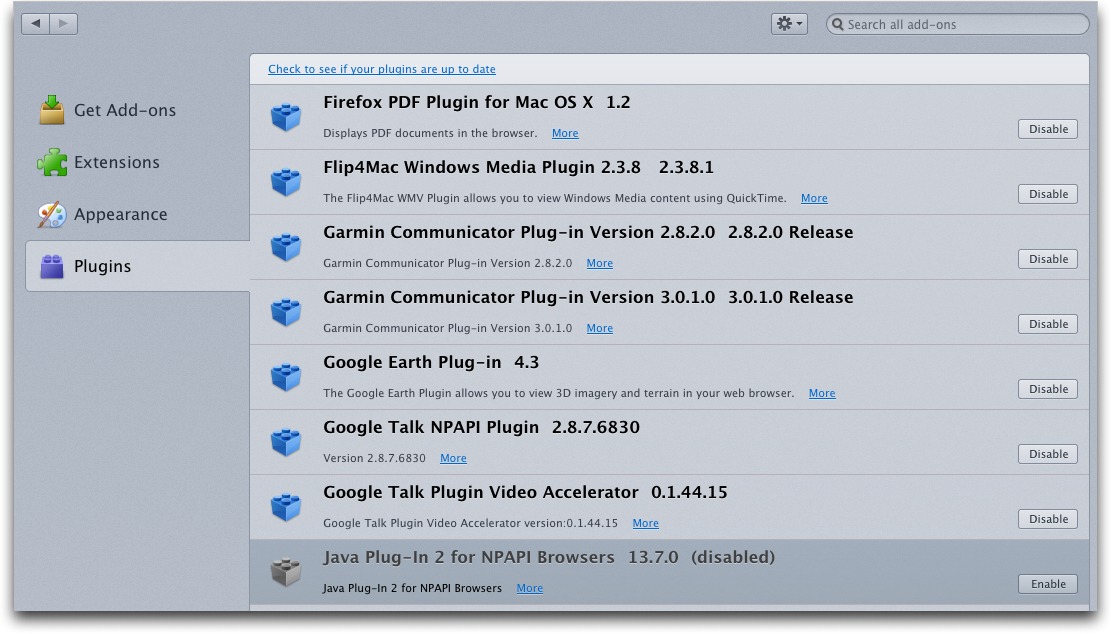

for å slå Av Java I Firefox, velg Verktøy > Add-ons, klikk På Plugins-fanen, og deaktiver Java Plug-In 2 for Npapi-Nettlesere.

hvis Du bare trenger Å bruke Java av og til, bør du vurdere å la Den være aktivert i en nettleser du sjelden bruker, og stole på den nettleseren for de spesifikke nettstedene — som webkonferanseverktøy — som krever Java.

Installering av antivirusprogramvare som Integos VirusBarrier vil også gi beskyttelse, både fra programvarens basisfunksjonalitet og fordi Flashback-malware ikke installerer seg selv hvis det oppdager visse antivirusprogrammer.

Til Slutt er det verdt å merke seg at noen varianter Av Flashback-ormen deres vei inn På Mac-Maskiner, ikke ved å utnytte Java-sårbarheter, men ved å lure brukere til å skrive inn et administratorpassord. Den eneste måten du kan beskytte deg mot slike lureri er ved å være mistenksom på passordforespørsler som ikke kommer i direkte svar på en handling du nettopp har tatt, for eksempel å installere et nytt stykke programvare som du lastet ned med vilje.

Vær forsiktig der ute.