更新されたフラッシュバックマルウェアを検出して保護する方法

シェア

Appleは、Mac OS X10.7Lionおよび10.6Snow Leopardのユーザー向けのJavaライブラリの更新をリリースしました(「JAVA for OS X Lion2012-001およびJava for Mac OS X10.6Update7、2012年4月3日」を参照)。 この更新により、Java runtime engineがバージョン1.6.0_31にアップし、Javaバージョン1.6の複数の脆弱性が修正されました。0_29、”最も深刻なのは、信頼されていないJavaアプレットがJavaサンドボックス外で任意のコードを実行することを可能にする可能性があります。”これらのリリースノートが言っていないことは、問題の脆弱性がFlashbackマルウェアの新しい変種によって野生で悪用されていたということです(”Beware

The Morphing Flashback Malware,”27February2012参照)。

重大な感染率—ロシアのウイルス対策開発者であるDoctor Webは、ユーザーが悪意のあるJavaアプレットを起動するためのJavaScriptコードを含む侵害されたWebサイトを訪問した後、550,000以上のMacが感染していることを示していると述べている。 Doctor WebのSorokin Ivanは後にツイートでその見積もりを600,000以上に上げました。

Doctor Webからは何も見たことがないが、セキュリティアナリストのBrian McNettが言ったTidBITS Talkでは、彼らが誰であるかという問題が出てきた:

私が最初にDoctor Webについて聞いたのは、それらが参照されたときであり、Sorokin Ivanが後にTwitterを介してF-Secureの最高研究責任者であるMikko Hypponenに応答したときでした。 私はミッコを知っていて信頼しています。 彼は信頼できる情報源を使用しています。 ドクターウェブは、主にロシアの顧客と、ロシアの服のように見えるので、彼らの評判が他の場所で知られていないことは珍しいことではないだろう。 彼らの重要な発見は、Flashbackがそのコマンドと制御サーバーに接続するときに感染したマシンのMACアドレスをユーザーエージェントとして使用することです。 これは、彼らが他の誰よりも前に感染を追跡することを可能にしたユニークなパターンです。 彼らがこの発見を彼らのデータとともに公に共有したことは、彼らの信頼性を高めます。

Mikko Hypponen氏はツイートで、F-SecureがDoctor Webと話し、感染数は本物に見えると述べた。 そして、Kaspersky Labsは現在、Doctor Webの番号が合理的であり、実際にはMacであることを独立した確認を提供しています。

Macのセキュリティ会社Integoによると、Flashbackに感染したMacは、ネットワーク監視ツールで検出される可能性のあるFlashbackのコマンドおよび制御サーバーとの通信以外には、何の症状も示しません。 最近のFlashbackの亜種ではこれが確認されていませんが、以前のバージョンのFlashbackは、WebブラウザやSkypeなどの他のネットワークアプリケーションにコードを注入するこ そのような場合、影響を受けたプログラムは頻繁にクラッシュする傾向がありました。 セキュリティ会社のソフォスは、パスワードを盗むとともに、Flashbackは

広告詐欺(クリックスルー率を不正に増加させることによって)を実行したり、被害者をさらなる悪意のあるコンテンツに誘導したりするために、検索エンジンの結果を毒殺する可能性があると述べている(Macがすでに侵害されている場合は不要と思われる)。

さらに重要なのは、Integoが過去数週間にFlashbackの変種を数十種類見ていると言い、Flashbackの背後にあるプログラマが検出を避け、新たに発見された脆弱性を利用す これにより、フラッシュバックを防止、検出、および削除するためのアドバイスが廃止される可能性があります。 補足として、Integoはまた、Flashbackが2011年にMacDefenderを作成したのと同じ人々によって作成されたという証拠を持っていると述べています(「Beware Fake

MACDefender Antivirus Software、2011年5月2日」と「Appleはますます深刻なMacDefenderの状況に対応しています、2011年5月25日」を参照)。

フラッシュバック感染を検出する—感染しているかどうかをどのように伝えることができますか? セキュリティ会社F-Secureは、現在のフラッシュバック感染を検出するための指示を掲載しました; 手順はまた、我々はしようとするから、誰もが、上級ユーザーを説得するだろう除去手順が含まれています。 とはいえ、検出はターミナルで次のdefaults readコマンドを発行することになります(F-Secureは最初と最後のみを提案し、他の人はSafariからGoogle Chrome、Firefox、およびiCabに技術を拡張 いずれの場合も、各コマンドからの応答の最後に「存在しません」と表示された場合、感染していません。 (defaults readコマンドは完全に安全です—情報にいくつかのデータが存在するかどうかを判断しようとしています。各アプリケーションパッケージ内のplistファイル。)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

より簡単なアプローチのために、Real Studio Developer magazineの発行者であるMarc Zeedarは、defaults readチェックをカプセル化し、感染しているかどうかを示すダイアログを表示する簡単なTest4Flashback それはすべてで任意の除去をしようとしません。

フラッシュバックから身を守る—その間、10.7Lionを使用していて、まだJavaをインストールしていない場合は、必要な場合を除いて保留してください。 LionにJavaをインストールしている場合、または10を使用している場合。6Snow Leopardは、すぐにフラッシュバックのこの特定の変種からの感染を防ぐために、ソフトウェアの更新を介してAppleのJavaの更新をイ また、Javaのアンインストールは困難ですが、システム全体または個々のWebブラウザでjavaを無効にすることができます(FlashbackはWebベースの攻撃に完全に依存して

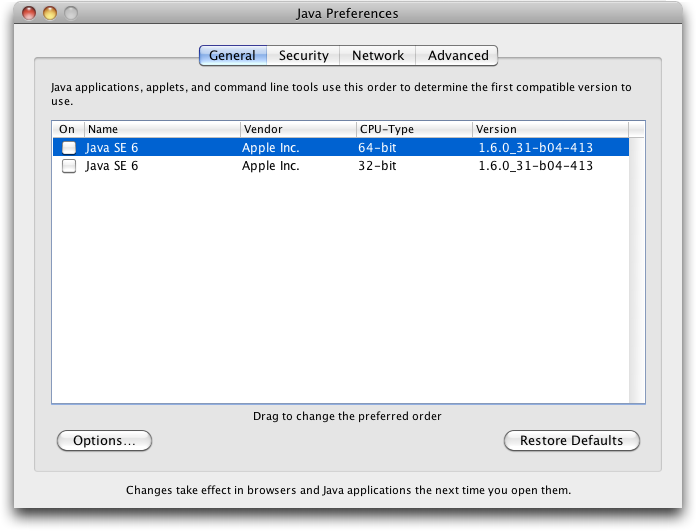

- MacでJavaを完全に無効にするには、

/Applications/UtilitiesでJava Preferencesユーティリティを開き、チェックボックスをオフにします。 CrashPlanやその他のJavaベースのソフトウェアを使用している場合は、Adobeアプリケーションを含めてこれをしないでください。 -

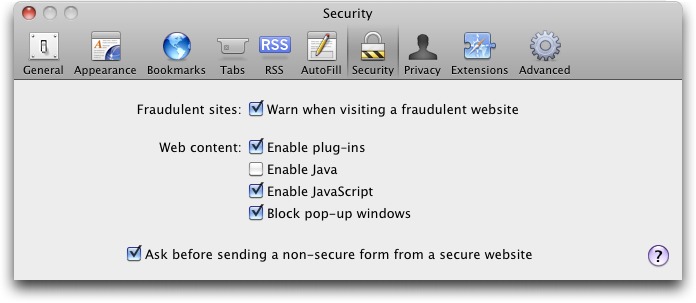

SafariでJavaを無効にするには、Safari>環境設定を選択し、セキュリティペインでJavaをオフにします。

-

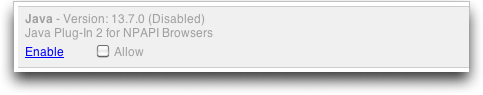

Google ChromeでJavaをオフにするには、アドレスバーに

about:pluginsと入力し、下にスクロールして、NPAPIブラウザ用のJava Plug-In2の無効化リンクをクリックします。 -

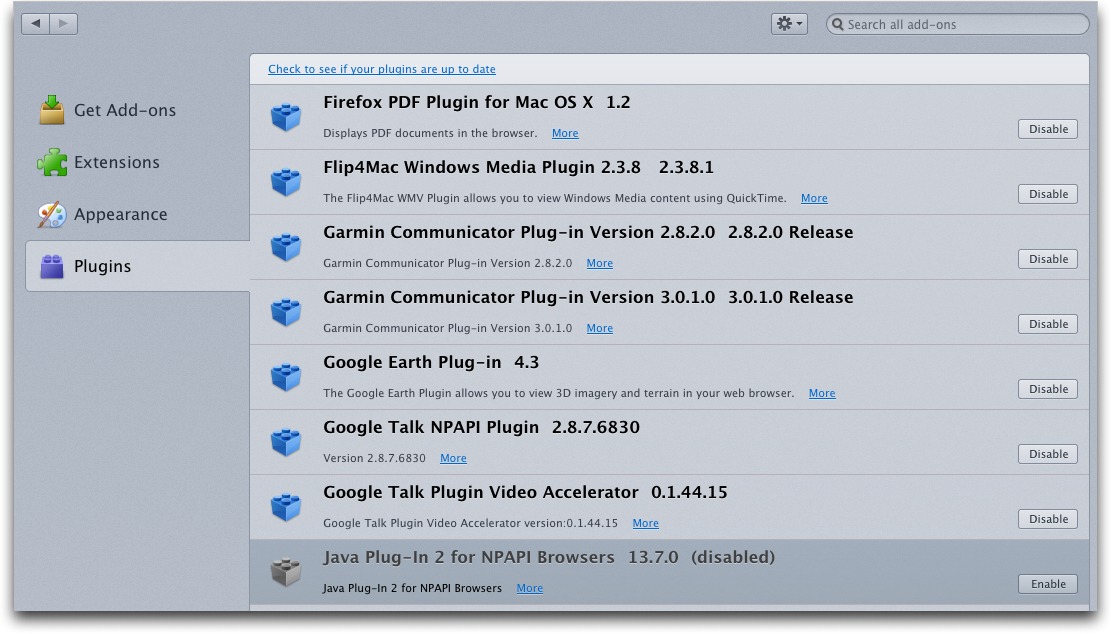

FirefoxでJavaをオフにするには、Tools>Add-onsを選択し、Pluginsタブをクリックして、NPAPIブラウザ用のJava Plug-In2を無効にします。

Javaを時折のみ使用する必要がある場合は、めったに使用しないブラウザでjavaを有効にしたままにし、Javaを必要とするWeb会議ツールなどの特定のサイ

IntegoのVirusBarrierのようなウイルス対策ソフトウェアをインストールすると、ソフトウェアの基本機能と、特定のウイルス対策プログラムを検出した場合にフラッシュバックマルウェアがインストールされないため、保護も提供されます。

最後に、Flashbackの一部の亜種は、Javaの脆弱性を悪用するのではなく、ユーザーをだまして管理者パスワードを入力することによってMacにワームを仕掛けていることに注目する価値がある。 あなたがそのような策略から身を守ることができる唯一の方法は、あなたが意図的にダウンロードした新しいソフトウェアをインストールするなど、

そこに注意してください。