hogyan lehet felismerni és megvédeni a frissített Flashback Malware

Megosztás

az Apple kiadott frissítéseket a Java könyvtárak a felhasználók számára a Mac OS X 10.7 Lion és 10.6 Snow Leopard (lásd ” Java for OS X Lion 2012-001 és Java for Mac OS X 10.6 Update 7,” április 3, 2012). A frissítések a Java runtime engine-t az 1.6.0_31-es verzióra állítják fel, és javítják a Java 1.6-os verziójának több sebezhetőségét.0_29, ” amelyek közül a legsúlyosabb lehetővé teheti egy nem megbízható Java applet számára, hogy tetszőleges kódot hajtson végre a Java sandbox-on kívül.”Amit ezek a kiadási megjegyzések nem mondanak, az az, hogy a szóban forgó sebezhetőségeket a Flashback malware új változata vadonban kihasználta (lásd: “vigyázz

The Morphing Flashback Malware”, 27 február 2012).

jelentős fertőzési arányok — egy orosz vírusirtó fejlesztő, a Doctor Web azt állítja, hogy kutatásuk szerint több mint 550 000 Mac fertőzött meg, miután a felhasználók meglátogatták a fertőzött webhelyeket, amelyek JavaScript kódot tartalmaznak egy rosszindulatú Java kisalkalmazás aktiválásához. Sorokin Ivan, a Doctor Web később ezt a becslést több mint 600 000-re emelte egy tweetben.

bár még nem láttunk semmit a Doctor Web-től, a kérdés, hogy kik ők, a TidBITS Talk-on merült fel, ahol Brian McNett biztonsági elemző mondta:

először akkor hallottam a Doctor webről, amikor hivatkoztak rájuk, és amikor Sorokin Ivan később Twitteren válaszolt Mikko Hypponennek, az F-Secure kutatási igazgatójának. Ismerem és bízom Mikkóban. Megbízható forrásokat használ. A Doctor Web orosz ruhának tűnik, nagyrészt orosz ügyfélkörrel, így nem lenne szokatlan, ha hírnevük máshol ismeretlen lenne. Legfontosabb felfedezésük az, hogy a Flashback a fertőzött gép MAC-címét használja felhasználói ügynökként, amikor csatlakozik a parancs-vezérlő szerveréhez. Ez egy egyedülálló minta, amely lehetővé tette számukra, hogy bárki más előtt nyomon kövessék a fertőzéseket. Az, hogy nyilvánosan megosztották ezt a megállapítást, adataikkal együtt, növeli hitelességüket.

Mikko Hypponen egy tweetben azt mondta, hogy az F-Secure beszélt a Doctor Web-vel, és hogy a fertőzések száma valósnak tűnik. És a Kaspersky Labs most független megerősítést adott arról, hogy a Doctor Web számai ésszerűek, és valójában Mac-ek.

az Intego Mac biztonsági cég szerint a Flashback-fertőzött Mac-ek egyáltalán nem mutatnak tüneteket, kivéve a Flashback parancs-és vezérlőszervereivel való kommunikációt, amelyet a hálózati felügyeleti eszközök észlelhetnek. Bár ezt a legutóbbi Flashback változatokkal nem láttuk megerősíteni, a Flashback korábbi verziói megpróbálták rögzíteni a felhasználóneveket és jelszavakat azáltal, hogy kódot injektáltak a böngészőkbe és más hálózati alkalmazásokba, például a Skype-ba. Ilyen esetekben az érintett programok gyakran összeomlottak. A Sophos biztonsági cég szerint a jelszavak ellopása mellett a Flashback megmérgezheti a keresőmotorok eredményeit is, hogy

hirdetési csalást hajtson végre (csalárd módon növelve az átkattintási arányt), vagy további rosszindulatú tartalmakra irányítsa az áldozatokat (bár ez szükségtelennek tűnik, ha a Mac már veszélybe került).

további érdekesség, hogy az Intego azt állítja, hogy az elmúlt hetekben több tucat Flashback változatot látott, ami azt jelzi, hogy a Flashback mögött álló programozók gyorsan módosítják, hogy elkerüljék az észlelést és kihasználják az újonnan felfedezett sebezhetőségeket. Ez elavulttá teheti a Flashback megelőzésére, észlelésére és eltávolítására vonatkozó tanácsokat. Egy oldalsó megjegyzés, Intego is azt mondja, hogy van bizonyíték arra, hogy Flashback hozta létre ugyanazok az emberek, akik létrehozták MacDefender 2011 (lásd “vigyázz hamis

MACDefender Antivirus Software,” 2 Május 2011 és “az Apple reagál egyre komolyabb MacDefender helyzet”, 25 Május 2011).

Flashback fertőzés észlelése — tehát hogyan lehet megmondani, hogy fertőzött-e? Az F-Secure biztonsági cég közzétette az aktuális Flashback fertőzések észlelésére vonatkozó utasításokat; az utasítások is eltávolítási lépéseket, hogy mi lenne lebeszélni senkit, de a fejlett felhasználók kísérlet.

ez azt jelenti, hogy az észlelés a következő defaults read parancsok kiadását jelenti a terminálon (az F-Secure csak az elsőt és az utolsót javasolja; a többiek kiterjesztik a technikát a Safaritól a Google Chrome-ig, a Firefoxig és az iCab-ig). Minden esetben, ha az egyes parancsok válaszának végén a “nem létezik” felirat látható, akkor nem fertőzött. (A defaults read parancs teljesen biztonságos — csak megpróbálja meghatározni, hogy vannak-e adatok az Infóban.plist fájl az egyes alkalmazáscsomagokon belül.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

az egyszerűbb megközelítés érdekében Marc Zeedar, a Real Studio Developer magazine kiadója írt egy egyszerű Test4Flashback alkalmazást, amely magában foglalja a defaults read ellenőrzéseket, és bemutat egy párbeszédablakot, amely megmondja, hogy fertőzött-e vagy sem. Egyáltalán nem próbál eltávolítást végezni.

védje meg magát a Flashback ellen — addig is, ha 10.7 Lion-t használ, és még nem telepítette a Java-t, várjon, amíg nincs rá szüksége. Ha telepítette a Java-t a Lion-ban, vagy 10-et használ.6 Snow Leopard, azonnal telepítse az Apple Java frissítéseit szoftverfrissítéssel, hogy megakadályozza a Flashback ezen változatának fertőzését. És bár a Java eltávolítása nehéz, letilthatja azt akár rendszerszinten, akár egyes webböngészőkben (a Flashback teljes mértékben webalapú támadásokra támaszkodik, amennyire tudjuk).

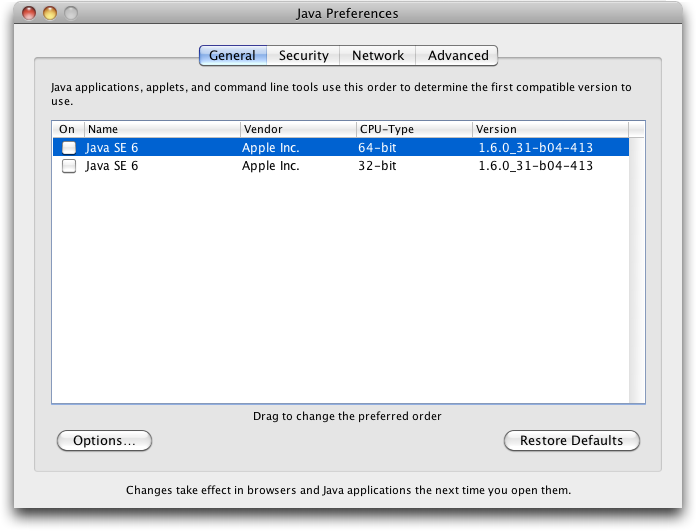

- a Java teljes letiltásához a Mac számítógépen nyissa meg a Java Beállítások segédprogramot a

/Applications/Utilitiesmenüben, és törölje a jelölőnégyzetek jelölését. Ne tegye ezt, ha CrashPlan-t vagy más Java-alapú szoftvert használ, beleértve néhány Adobe alkalmazást is! -

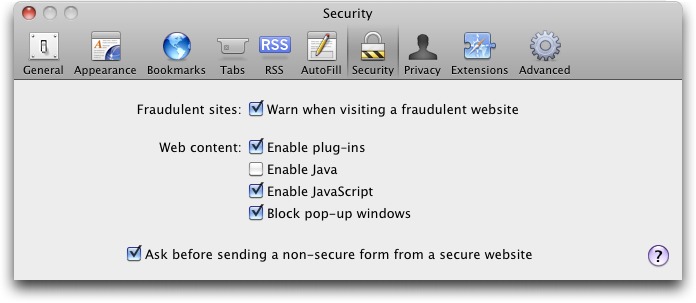

ha le szeretné tiltani a Java-t a Safariban, válassza a Safari > Beállítások lehetőséget, majd kapcsolja ki a Java-t a biztonsági ablaktáblában.

-

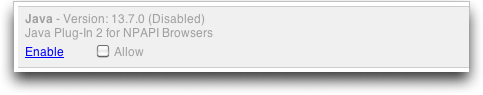

a Java kikapcsolásához a Google Chrome-ban írja be a

about:pluginsparancsot a címsorba, görgessen lefelé, majd kattintson az NPAPI böngészők Java Plug-in 2 letiltása hivatkozására. -

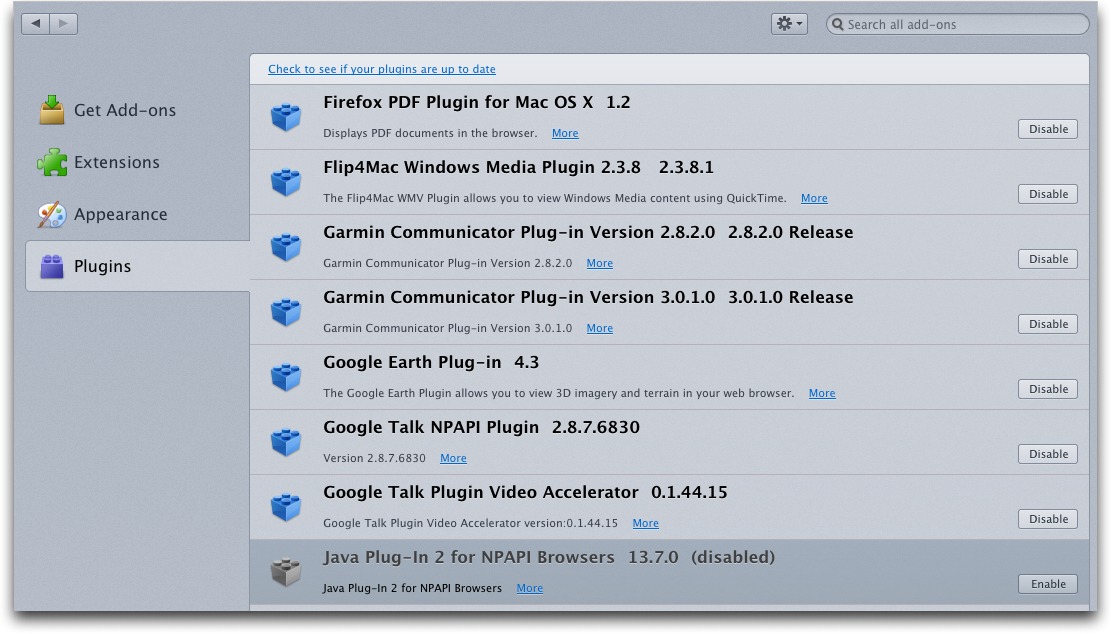

a Java Firefoxban történő kikapcsolásához válassza az eszközök > Bővítmények lehetőséget, kattintson a Bővítmények fülre, és tiltsa le a Java Plug-in 2 alkalmazást az NPAPI böngészőkhöz.

ha csak alkalmanként használja a Java-t, fontolja meg, hogy engedélyezze azt egy olyan böngészőben, amelyet ritkán használ, és támaszkodjon erre a böngészőre azokon a konkrét webhelyeken — például a webkonferencia — eszközökön -, amelyek Java-t igényelnek.

az olyan víruskereső szoftverek telepítése, mint az Intego VirusBarrier, szintén védelmet nyújt, mind a szoftver alapfunkciói ellen, mind azért, mert a Flashback malware nem telepíti magát, ha bizonyos víruskereső programokat észlel.

végül érdemes megjegyezni, hogy a Flashback féreg egyes változatai nem a Java sebezhetőségeinek kihasználásával, hanem a felhasználók adminisztrátori jelszó megadásával becsapásával jutnak el a Mac-ekbe. Az egyetlen módja annak, hogy megvédje magát az ilyen trükköktől, ha gyanakszik minden olyan jelszókérelemre, amely nem közvetlenül válaszol egy éppen végrehajtott műveletre, például egy új szoftver telepítésére, amelyet szándékosan töltött le.

légy óvatos odakint.