Comment Détecter et Protéger Contre les Logiciels Malveillants Flashback Mis à jour

Partager

Apple a publié des mises à jour de ses bibliothèques Java pour les utilisateurs de Mac OS X 10.7 Lion et 10.6 Snow Leopard (voir « Java pour OS X Lion 2012-001 et Java pour Mac OS X 10.6 Update 7 « , 3 avril 2012). Les mises à jour amènent le moteur d’exécution Java à la version 1.6.0_31 et corrigent plusieurs vulnérabilités dans la version 1.6 de Java.0_29, « dont le plus grave peut permettre à une applet Java non approuvée d’exécuter du code arbitraire en dehors du bac à sable Java. »Ce que ces notes de version ne disent pas, c’est que les vulnérabilités en question étaient exploitées dans la nature par une nouvelle variante du logiciel malveillant Flashback (voir « Attention

le logiciel malveillant Flashback Morphing », 27 février 2012).

Taux d’infection significatifs — Un développeur antivirus russe, Doctor Web, affirme que ses recherches montrent que plus de 550 000 Mac ont été infectés après que des utilisateurs ont visité des sites Web compromis contenant du code JavaScript pour activer une applet Java malveillante. Sorokin Ivan de Doctor Web a plus tard augmenté cette estimation à plus de 600 000 dans un tweet.

Bien que nous n’ayons rien vu de Doctor Web auparavant, la question de savoir qui ils sont est venue sur TidBITS Talk, où l’analyste en sécurité Brian McNett a déclaré:

La première fois que j’ai entendu parler de Doctor Web, c’est lorsqu’ils ont été référencés, et lorsque Sorokin Ivan a répondu plus tard via Twitter à Mikko Hypponen, Directeur de la recherche de F-Secure. Je connais et fais confiance à Mikko. Il utilise des sources fiables. Doctor Web semble être une tenue russe, avec une clientèle en grande partie russe, il ne serait donc pas inhabituel que leur réputation soit inconnue ailleurs. Leur découverte clé est que Flashback utilise l’adresse MAC de la machine infectée en tant qu’agent utilisateur lors de la connexion à son serveur de commande et de contrôle. C’est un modèle unique qui leur a permis de suivre les infections avant tout le monde. Le fait qu’ils aient partagé cette conclusion publiquement, ainsi que leurs données, ajoute à leur crédibilité.

Mikko Hypponen a déclaré dans un tweet que F-Secure avait parlé avec Doctor Web et que les chiffres d’infection semblaient réels. Et Kaspersky Labs a maintenant fourni une confirmation indépendante que les chiffres de Doctor Web sont raisonnables et sont en fait des Mac.

Selon la société de sécurité pour Mac Intego, les Mac infectés par le Flashback ne présentent aucun symptôme, à l’exception de la communication avec les serveurs de commande et de contrôle de Flashback qui pourraient être détectés par les outils de surveillance du réseau. Bien que nous n’ayons pas vu de confirmation de cela avec les variantes récentes de Flashback, les versions antérieures de Flashback ont essayé de capturer les noms d’utilisateur et les mots de passe en injectant du code dans les navigateurs Web et d’autres applications réseau, comme Skype. Dans de tels cas, les programmes affectés avaient tendance à planter fréquemment. La société de sécurité Sophos affirme qu’en plus de voler des mots de passe, le Flashback peut également empoisonner les résultats des moteurs de recherche pour effectuer une fraude publicitaire

(en augmentant frauduleusement le taux de clics) ou pour diriger les victimes vers d’autres contenus malveillants (bien que cela semble inutile, si le Mac est déjà compromis).

Plus préoccupant est qu’Intego dit avoir vu des dizaines de variantes de Flashback au cours des dernières semaines, indiquant que les programmeurs derrière Flashback le modifient rapidement pour éviter la détection et tirer parti des nouvelles vulnérabilités. Cela peut rendre obsolète tout conseil pour prévenir, détecter et supprimer le retour de flamme. Sur une note latérale, Intego dit également qu’il a des preuves que Flashback a été créé par les mêmes personnes qui ont créé MacDefender en 2011 (voir « Méfiez-vous des faux Logiciels antivirus MACDefender

« , 2 mai 2011 et « Apple répond à une situation MacDefender de plus en plus grave », 25 mai 2011).

Détecter une infection par Flashback — Alors, comment savoir si vous êtes infecté? La société de sécurité F-Secure a publié des instructions pour détecter les infections de retour de flamme actuelles; les instructions incluent également des étapes de suppression que nous dissuaderions quiconque, sauf les utilisateurs avancés, de tenter.

Cela dit, la détection se résume à émettre les defaults read commandes suivantes dans le Terminal (F-Secure ne suggère que la première et la dernière; les autres étendent la technique de Safari à Google Chrome, Firefox et iCab). Dans chaque cas, si vous voyez « n’existe pas » à la fin de la réponse de chaque commande, vous n’êtes pas infecté. (La commande defaults read est entièrement sûre — elle tente simplement de déterminer si certaines données existent dans les Informations.fichier plist dans chaque dossier de demande.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

Pour une approche plus simple, Marc Zeedar, éditeur du magazine Real Studio Developer, a écrit une application simple Test4Flashback qui encapsule les contrôles defaults read et présente une boîte de dialogue vous indiquant si vous êtes infecté ou non. Il ne tente pas du tout de faire de suppression.

Protégez—vous contre le Flashback – En attendant, si vous utilisez 10.7 Lion et que vous n’avez pas encore installé Java, attendez, sauf si vous en avez besoin. Si vous avez installé Java dans Lion ou utilisez 10.6 Snow Leopard, installez immédiatement les mises à jour Java d’Apple via une mise à jour logicielle pour prévenir l’infection de cette variante particulière de Flashback. Et bien que la désinstallation de Java soit difficile, vous pouvez le désactiver, à l’échelle du système ou dans des navigateurs Web individuels (Flashback repose entièrement sur des attaques basées sur le Web, à notre connaissance).

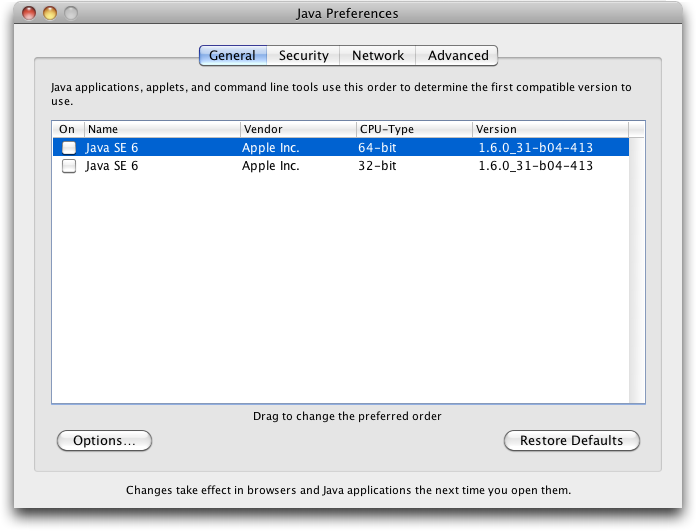

- Pour désactiver entièrement Java sur votre Mac, ouvrez l’utilitaire Préférences Java dans

/Applications/Utilitieset décochez les cases. Ne le faites pas si vous utilisez CrashPlan ou tout autre logiciel basé sur Java, y compris certaines applications Adobe! -

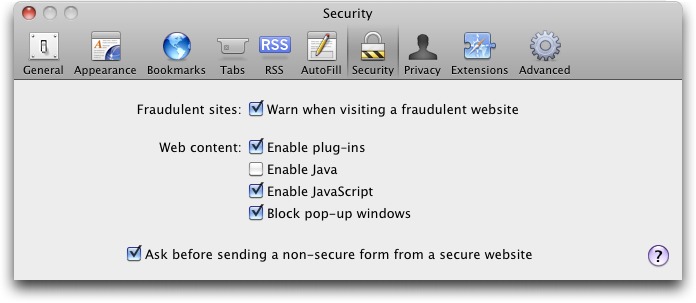

Pour désactiver Java dans Safari, choisissez Préférences Safari > et désactivez Java dans le volet Sécurité.

-

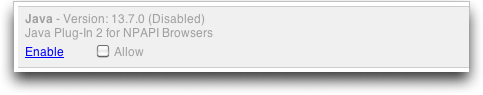

Pour désactiver Java dans Google Chrome, tapez

about:pluginsdans la barre d’adresse, faites défiler vers le bas et cliquez sur le lien Désactiver le plug-in Java 2 pour les navigateurs NPAPI. -

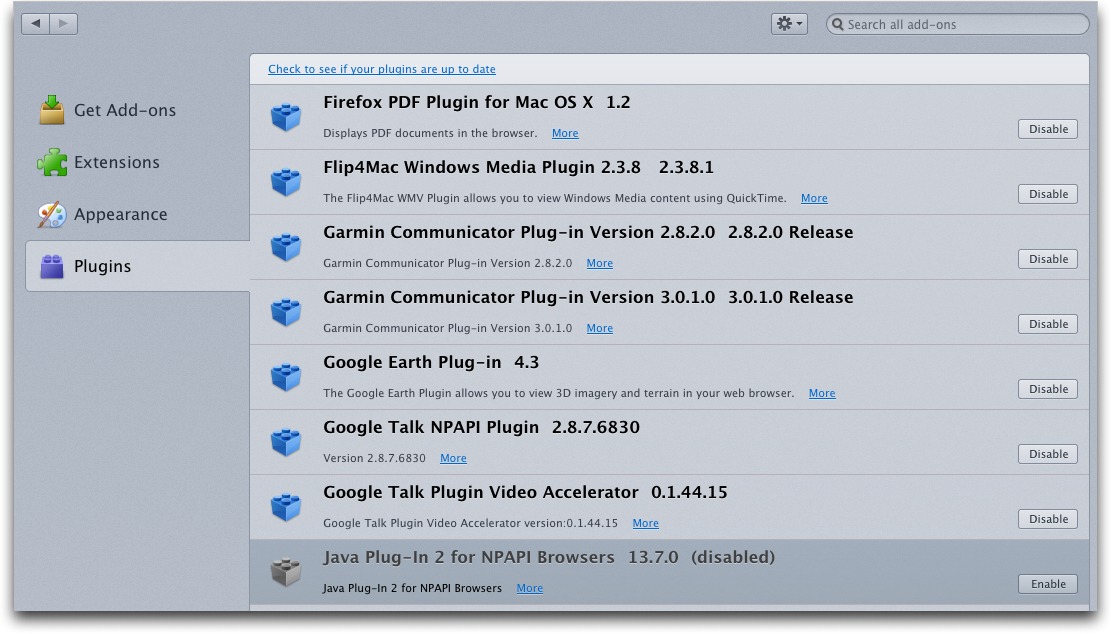

Pour désactiver Java dans Firefox, choisissez Outils > Add-ons, cliquez sur l’onglet Plugins et désactivez le Plug-in Java 2 pour les navigateurs NPAPI.

Si vous n’avez besoin d’utiliser Java qu’occasionnellement, pensez à le laisser activé dans un navigateur que vous utilisez rarement et à vous fier à ce navigateur pour les sites spécifiques — comme les outils de conférence Web — qui nécessitent Java.

L’installation d’un logiciel antivirus comme VirusBarrier d’Intego fournira également une protection, à la fois contre les fonctionnalités de base du logiciel et parce que le malware Flashback ne s’installe pas s’il détecte certains programmes antivirus.

Enfin, il convient de noter que certaines variantes de ver Flashback se fraient un chemin sur les Mac non pas en exploitant les vulnérabilités Java, mais en trompant les utilisateurs en entrant un mot de passe administrateur. La seule façon de vous protéger contre une telle supercherie est de vous méfier de toute demande de mot de passe qui ne vient pas en réponse directe à une action que vous venez de prendre, comme l’installation d’un nouveau logiciel que vous avez téléchargé intentionnellement.

Soyez prudent là-bas.