VoIP Hacking: How It Works & How to Protect Your VoIP Phone

VoIP phone systems different from traditional setups because you don ’ t need copper wirings that spanens through your entire office. Yhteydet tehdään virtuaalisesti internet-yhteyden avulla. Mutta se aiheuttaa usein turvallisuuden suuren huolen: kaikki isännöidään pilvessä. Puhelinjärjestelmän hakkerointi ei ole niin kaukaa haettua kuin voisi luulla.

esineiden internetin vallankumous tarkoittaa, että kaikki tehdään verkossa. Puhelinjärjestelmä tekee soittajien varmentamisesta haastavaa ja voi tarttua uusiin tietomurtoihin. Näin ollen sosiaalinen suunnittelu on yleistä.

jos joku käyttää VoIP: ia hyökkäykseen, hän pääsee käsiksi arkaluonteisiin asiakastietoihin.

tässä oppaassa jaamme:

- mikä on VoIP hakkerointi?

- yleisimmät VoIP-hakkeroinnin tyypit

- miten voit estää VoIP-hakkeroinnin

- miten palveluntarjoajasi voi estää hakkeroinnin

mitä on VoIP-hakkerointi?

VoIP-hakkerointi on hyökkäystyyppi, jota henkilö käyttää tunkeutuakseen yrityspuhelinjärjestelmään. He voivat kuunnella puheluja, kerätä kalliita laskuja ja varastaa arkaluonteisia tietoja–sekä yrityksestäsi että asiakkaistasi.

hakkerointi tapahtuu yleensä silloin, kun joku työntekijöistä antaa vahingossa tietoja huijarille. Tämäntyyppiset social engineering huijauksia osuus 97% kaikista haittaohjelmien hyökkäyksiä.

hakkerit kohdistuvat asiakaspalveluun ja Network Operations Centerissä (Noc) työskenteleviin henkilöihin, jotka toimivat kuin joku muu. Henkilökunta voi tietämättään antaa hakkerille luvattoman pääsyn, ja he ottavat VoIP-puhelinjärjestelmän hallintaansa.

pääsy yrityksesi puhelinjärjestelmään voi käynnistää muita hyökkäyksiä. Esimerkiksi, VoIP hakata voisi käyttää tietoja veloittaa luottokortti, tekeytyä yrityksesi, ja pääsy Yksityisasiakkaiden tietoja.

on tärkeää pysyä ajan tasalla siitä, miten yrityspuhelinjärjestelmät vaarantuvat, ja tarkastella, miten sinä ja palveluntarjoajasi voitte turvata tietoliikenteen.

viidellä VoIP-hakkerointityypillä

VoIP-puhelinjärjestelmillä on erilaiset verkon tietoturvariskit kuin muilla perinteisillä puhelinjärjestelmillä niiden asennuksen vuoksi. Tässä on viisi yleisintä VoIP hakkerointi olla tietoinen.

luvaton käyttö

tämän tyyppinen hyökkäys on, kun hakkerit käyttävät yrityksesi puhelinjärjestelmää puheluiden soittamiseen.

hakkerit voivat käyttää puhelinjärjestelmääsi robocalling-ja automaattivalintaohjelmistoa. Ihmiset, jotka vastaavat puhelimeen soittajatunnukseesi, kuulevat nauhoitetun viestin, jossa heitä pyydetään tekemään jotain—kuten antamaan luottokorttinumeronsa ” vahvistamaan tilinsä.”Se ei ole sinun asiasi soittaa, vaikka. Hakkerilla on nyt pääsy kaikkiin tietoihin.

hakkerit voivat myös tehdä petollista toimintaa käyttämällä laillista yrityspuhelinpalveluasi. Soittajan tunnus näkyy, kun he soittavat puheluita VoIP-järjestelmällä. He voivat tekeytyä yritykseksi huijatakseen asiakkaita heidän yksityisistä tiedoistaan.

pahinta? Luvaton käyttö VoIP-järjestelmä voi mennä huomaamatta, varsinkin jos olet ottaen DIY lähestymistapa setup. Tarkista säännöllisesti puhelulokeja ja historia, ja asettaa hälytyksiä, jos menet yli tietyn rajan. Silloin luvattomasta käytöstä ilmoitetaan ennemmin kuin myöhemmin.

Tietullipetos

Tietullipetos tapahtuu, kun hakkerit soittavat ulkomaanpuheluja muille laitteille. Näiden kaukopuhelinnumeroiden tietullit voivat olla kalliita, ja ne laskutetaan tililtäsi. Huikeat 27 miljardia dollaria menetetään tiemaksupetosten takia, kertoo Trend Micro.

hyökkääjät voivat kohdistaa käyttäjiin ja ylläpitäjiin tietojenkalasteluhuijauksia saadakseen luvattoman pääsyn VoIP-järjestelmääsi.

esimerkiksi hakkerit jättävät finanssitiimillesi vastaajaviestin, joka pyytää heitä vahvistamaan pankkitietonsa. Työntekijäsi ei tiedä eroa, joten hän vastaa puheluun ja antaa varmistuskoodit—kuten Puhelinjärjestelmän salasanan tai IP-osoitteen.

hakkerilla on tämän jälkeen käytössään tietoja, joilla he voivat hakkeroida VoIP-puhelinjärjestelmän ja soittaa kalliita kaukopuheluita.

soittajan tunnus huijaus

kun puhelin soi ja soittajan tunnus ilmestyy, Luotatko näytettyyn numeroon?

soittajan tunnus ei ole aina luotettava tapa varmistaa soittajaa. Hyökkääjät voivat käyttää väärennettyjä soittajatunnuksia ja hyödyntää niitä koordinoidusti toisen hyökkäyksen kanssa, kuten social engineering.

työntekijät antavat usein suuren arvon soittajan puhelinnumerolle tai nimelle. Niin, jos he saavat puhelun joku näyttää tulevan heidän VoIP tarjoaja, he saattavat huijata paljastaa tärkeitä tietoja.

näiden tietojen antaminen, usein huomaamattaan, että toisessa päässä ei ole ketä odottaa, voi antaa hakkereille pääsyn yrityksesi VoIP-järjestelmään.

salakuuntelu

otatko maksut vastaan puhelimitse tai pyydätkö asiakkaita soittamaan sinulle antaaksesi henkilökohtaisia tietoja? Jos näin on, kannattaa estää salakuuntelu. Tämä on, kun hakkerit kuunnella reaaliaikaisia liiketoiminnan puheluita tai tallenteita, kuten vastaajaviestit.

salakuuntelu on mahdollista vain, jos yhteys on salaamaton tai itse lähiverkkoon on tunkeuduttu. Turvattomat Wi—Fi-verkot — ne, joilla ei ole Transport Layer Securitya (TLS) ja reaaliaikaista Kuljetusprotokollaa (SRTP) – voivat kutsua hyökkääjiä valvomaan verkkoa.

salakuuntelun avulla hakkerit voivat kerätä tietoja yrityksestäsi ja asiakkaistasi. He pääsevät käsiksi kaikkiin vuorovaikutuksiin, joita yrityksellänne on ollut.

kuuntelemistaan keskusteluista riippuen hakkereiden riski on olemassa:

- asiakkaiden yksityistietojen myynti

- omistusoikeuden myyminen kilpailijoille

- yrityksen tai asiakkaiden lahjominen. He saattavat esimerkiksi pyytää rahasummaa tallenteiden pitämiseksi yksityisinä puhelun luonteesta riippuen.

Social engineering

tutkimus osoittaa, että 62% yrityksistä koki sosiaalisen insinööritoiminnan hyökkäyksen vuonna 2018. Se on yleinen VoIP-hakkerointi, koska se saalistaa ihmisiä, ei teknologiaa.

hakkerit yrittävät rakentaa suhteita uhreihinsa niin, että luulevat puhelua aidoksi, mutta se ei ole. Puhelussa hakkeri esittää jotakuta muuta huijatakseen sinua luovuttamaan arkaluontoisia tietoja.

Social engineering käyttää hyökkääjiä, koska he saalistavat sitä, että ihmiset aidosti haluavat olla mukavia. On epämukavaa sanoa EI, kun joku pyytää jotain—varsinkin jos sinulla ei ole mitään syytä epäillä, keitä he sanovat olevansa.

myös social engineering-kampanjoiden ympärillä on epätietoisuutta. Työntekijät saavat harvoin tietoa siitä, millaisia riskejä soittajan henkilöllisyyttä peittävien hyökkääjien soittamiin huijauspuheluihin liittyy.

hyökkääjät saalistavat ihmisiä saadakseen tietoa kohteesta, jota voidaan käyttää myöhemmin. Tämä voi sisältää vääriä tilipyyntöjä, kuten tilin tarkistamista, ja ahdistelua tai uhkailua uhrien tietojen perusteella he ovat hankkineet.

nämä tunnepitoiset tilanteet painostavat henkilökuntaa tekemään jotain juuri nyt, ja että asianmukaisen menettelyn vastaisesti toimiminen on oikein.

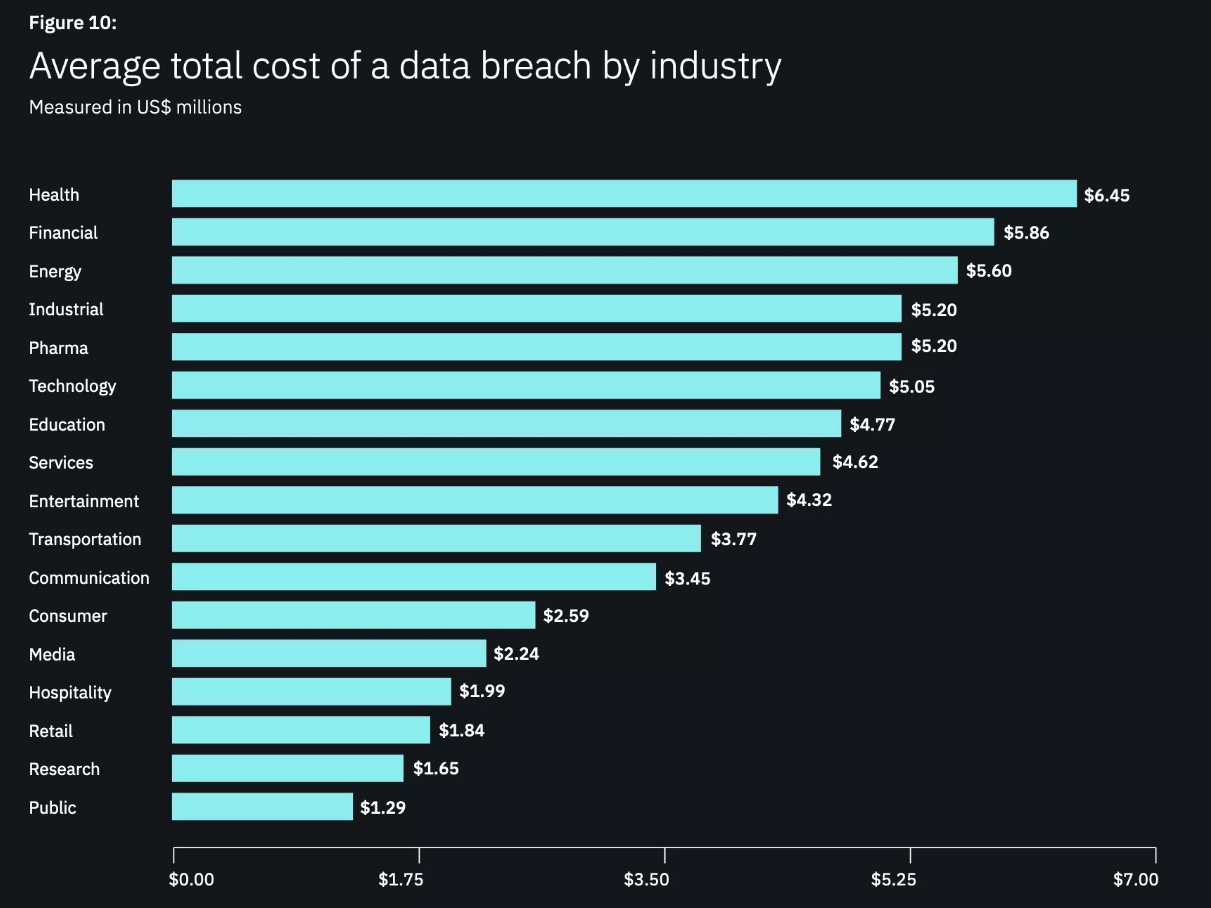

11 puolustava taktiikka VoIP: n koventamiseksi

jokainen yllä luetelluista VoIP-hackeista on yrityksille kallis. Varastetun levyn hinta on keskimäärin 242 dollaria Yhdysvalloissa. yritykset-joten se kallista ja vahingollista, jos olet uhri hakata.

, mutta kaikki ei ole huonoja uutisia. Useimmat VoIP-haavoittuvuudet voidaan poistaa paremmalla tietoisuudella, säännöllisellä koulutuksella ja ennakoivilla toimenpiteillä, joita sisäinen tiimisi voi toteuttaa vahvistaakseen puolustuksiasi.

tässä on 11 parasta käytäntöä, jotka kannattaa ottaa huomioon, jotta yritys ei joutuisi hyökkäyksen kohteeksi.

Valitse oikea VoIP-palveluntarjoaja

suojattu puhelinjärjestelmä alkaa valitsemastasi tarjoajasta. Heikko palveluntarjoaja helpottaa hakkereiden tunkeutumista puhelinverkkoon ja pääsyä yksityisiin tietoihin.

siksi sinun kannattaa aina tarkistaa heidän turvakäytäntönsä ennen kuin otat sopimuksen minkä tahansa VoIP – palveluntarjoajan kanssa. Sinun kannattaa varmistaa, että he:

- Share their commitments to their network’ s security and the countermeasures they have in place

- Explain how to report a vulnerability

- Have a plan of action if a hack does happen

- Have accreditations that prove they ’ re up-to-date on security

- Share a responsible security disclose program

- osoita hyvät turvakäytännöt

ota aikaa sukeltaa tähän ja tiedustella palveluntarjoajien sertifikaatteja. Heidän pitäisi pystyä antamaan sinulle nämä tiedot pyynnöstä. Jos eivät, siirry toiseen VoIP-palveluntarjoajaan.

Control administrator access

Administrative access to your VoIP infrastructure means the user can control everything related to your business phone system. Käyttäjä voi hallita laskutusta, liittyä neuvottelupuheluihin, perustaa uusia linjoja ja johtaa kalliimpiin tunkeutumisiin.

kannattaa olla erittäin tarkkana, millä työntekijöillä on hallinnollinen pääsy VoIP-puhelinjärjestelmään.

pääsy kaikille lisää sosiaalisen insinöörihyökkäyksen todennäköisyyttä. Ihmiset tekevät virheitä, mutta oikeilla luvilla niiden vaikutus on rajallinen. Se on yksinkertaista, älä anna hallintoa ihmisille, jotka eivät sitä tarvitse.

mitä enemmän työntekijöitä on suostuteltavana, sitä suuremmassa vaarassa olet joutua huijauksen uhriksi ja antaa hakkerille hallinnollisen pääsyn verkkoosi.

käytä VPN: ää etäyhteyteen

Gartner kertoo, että 82 prosenttia yritysjohtajista aikoo sallia henkilökuntansa etätyön. Etähenkilökunta kommunikoi työkavereidensa ja asiakkaidensa kanssa puhelimitse, mikä tekee heistä alttiita VoIP-hakkeroinnille.

virtuaalinen yksityisverkko (VPN) kuitenkin salaa kyseiset puhelut. Etätiimisi asentaa VPN: n työlaitteisiinsa—mukaan lukien älypuhelimeensa tai ohjelmistopuhelimeensa.

se luo vahvan yhteyden kyseisen laitteen ja puhelinjärjestelmän välille, aivan kuten toimistossakin. He käynnistävät puhelut suojatusta verkosta, eikä kotiverkosta, jolla voi olla omat haavoittuvuutensa.

se tekee hakkerien lähes mahdottomaksi salakuunnella puheluja, joita etätyövoimasi soittaa.

käytä VPN: ää ja ota endpoint-suodatus käyttöön

käyttämälläsi VPN: llä pitäisi olla mahdollisuus ottaa endpoint-suodatus käyttöön. Tämä rajoittaa liitettävyyttä haitallisille sivustoille.

VPN-palveluntarjoajat, kuten Sophos ja Cisco, käyttävät endpoint-suodatusta estääkseen verkon pääsyn sivustoille, jotka voisivat ladata haittaohjelmia, tai luovuttaakseen tietoja, joita hakkerit voivat käyttää sinua vastaan, kuten julkista IP-osoitetta.

tämä vahvistaa yleistä verkkoyhteyttä ja laitteen eheyttä. On pienempi riski henkilöstön tietämättään vierailevat verkkosivuilla ja vaarantamatta puhelimen järjestelmän turvallisuutta.

myös Wi-Fi-tietoturva-VPN on hyvä idea suojata yhteys kyberrikollisilta. On olemassa useita ratkaisuja siellä, jotka tarjoavat tämän lisätyn suojakerroksen. Aura-Wi — Fi security VPN-yritys-seuraa noin 350k haittaohjelmia päivittäin.

testaa verkkosi

ei ole tavatonta, että pienyritykset asentavat VoIP-järjestelmänsä kerran eivätkä koskaan katso sitä uudelleen. Kuitenkin, näin jättää sinut vaarassa VoIP hakata. Käyttämäsi asetukset eivät ehkä ole enää yhtä turvallisia kuin ennen.

verkon säännöllinen tarkistaminen mahdollistaa mahdollisten aukkojen havaitsemisen VoIP-suojauksessasi. Hallinnoijien olisi säännöllisesti arvioitava käyttöoikeuksia ja parhaita käytäntöjä kompromissin välttämiseksi.

esimerkiksi saatat nähdä, että:

- henkilöstöllä, joka lähti yhtiöstä kaksi vuotta sitten, on edelleen tilejä

- järjestelmänvalvojan salasanoja ei ole muutettu kahteen vuoteen

- yhteysväylällä ei ole Transport Layer Securitya (TLS) tai reaaliaikaista Transport Protocol (SRTP), mikä tarkoittaa, että VoIP-puhelut eivät ole salattuja

IT-osastosi tulisi myös tehdä vuosittainen turvatarkastus. Tämä ”tunkeutumistesti” simuloi hakkeria ja määrittää, onko verkko turvallinen. Mahdolliset heikkoudet olisi tarkistettava ja korjattava mahdollisimman pian.

Monitor your call and access loc

a call log is the history of incoming and deposits call has made. Se ei ole vain myyntitarkoituksessa, vaikka. Pääsy näihin puhelulokeja tarkoittaa voit nähdä:

- kunkin puhelun päivämäärä ja kellonaika

- kuinka monta puhelua soitat tiettyyn numeroon

- puhelujen sijainti, sekä liike-että asiakaspaikat.

voit helposti nähdä, onko VoIP-puhelinjärjestelmäsi hakkeroitu näillä lokeilla. Säännöllisesti seuranta puhelulokeja tarkoittaa saat tietää, mitä” normaali ” Näyttää. Kaikki poikkeamat, jotka voivat merkitä hakata voidaan havaita – jo ennen puhelusi rajat pysäyttää ne.

vastaavasti loki näyttää, kuka on kirjautunut VoIP-puhelinjärjestelmääsi. Jos havaitset epätavallisen IP-osoitteen tai näet, että ylläpitäjäsi kirjautui sisään kello 11 (kun he nukkuivat), havaitset tunkeilijan.

Rakenna tietoisuutta vahvojen salasanojen ympärille

kun määrität VoIP-ratkaisua, palveluntarjoaja antaa oletussalasanan, joka auttaa sinua pääsemään alkuun. Mutta on tärkeää vaihtaa salasanasi oletusasetuksesta mahdollisimman pian.

mutta se ei aina riitä turvaamaan VoIP-puhelinjärjestelmää. Vahvojen salasanojen ympärille pitää rakentaa tietoisuutta työntekijöiden kanssa. Vältä yleisimpiä salasanoja ja vältä samojen yhdistelmien toistamista.

salasanan toistaminen, joka tunnetaan nimellä credential täyttäminen, tarkoittaa, että hakkeri voi käyttää muita alustoja, jos ne murtaa tämän, ja päinvastoin. Jos he saavat selville asiakaspalvelijan Facebook-salasanan, he kokeilevat samaa yhdistelmää VoIP – puhelinjärjestelmässäsi. Salasanat kunkin VoIP tilin pitäisi olla täysin ainutlaatuinen.

pyri lisäksi pitempiin tunnuksiin erikoiselementtejä sisältävien tunnusten sijaan, jotta merkin vähimmäisraja täyttyisi.

monimutkaisia salasanoja huutomerkkeineen, suuraakkosin ja erikoismerkkeineen on vaikea muistaa. Henkilökunta voi kirjoittaa ne ylös muistilapuille tai tallentaa ne sähköpostiinsa—molemmat ovat suhteellisen helppo löytää hakkereille.

Black Hillsin tietoturva-asiantuntijat suosittelevat kuitenkin luomaan pitkiä salasanoja. 20 merkin salasanan murtaminen on vaikeampaa ja pidempää kuin kahdeksan merkin salasanan. Ja se on helpompi muistaa.

Näin teet hakkerin pääsyn VoIP-järjestelmääsi vaikeammaksi. Oletus, suojaamaton salasana ei ole odottamassa hakkerointia.

Käytä kaksivaiheista tunnistautumista

näinä päivinä vahva salasana ei riitä pelotteeksi hakkerille. Ei ole mahdotonta, että fiksu, kokenut hakkerit murtaa salasanan-siksi sinun pitäisi olla kaksivaiheinen todennus VoIP Puhelin järjestelmä.

kaksivaiheinen tunnistautuminen lisää salasanan päälle vielä yhden suojakerroksen. Käyttäjien on todennettava kirjautumisensa:

- kirjaamalla itsensä sanomalla salaisen koodin

- skannaamalla QR—koodin authenticator-sovelluksella

- käyttämällä sormenjälkitunnustaan

yhdellä näistä lisätodentamisominaisuuksista hakkerit eivät pääse käsiksi VoIP-ratkaisuusi-vaikka heillä olisi salasanasi. Sisään pääsevät vain ne, joilla on oikeat toisen vaiheen paperit.

treenaa tiimiäsi kyberturvallisuudessa

vain yksi tietoturva-aukko puhelinjärjestelmässä voi altistaa VoIP-hakkeroinnille. Sama konsepti koskee myös henkilökuntaasi: yksi kouluttamaton henkilökunta saattaa tehdä virheen, joka aiheuttaa kalliin tietomurron yrityspuhelinjärjestelmässäsi.

aina kun olet mukana henkilökunnassasi, anna minikasvatusta kyberturvallisuudesta. Selitä vahvan salasanan tärkeys, asenna VPN laitteelleen ja valista heitä erilaisista VoIP-hakkereista.

mutta muista: turvallisuus ei ole yhden ja yhden homma. Tee se prioriteetti ajoittaa kyberturvallisuuskoulutus tiimisi jäsenille, jotta he eivät saa löysää.

on mobiililaitteiden hallintapolitiikka

Tiesitkö, että 59% liike-elämän ammattilaisista käyttää vähintään kolmea laitetta työssään? Henkilökuntasi saattaa tuoda henkilökohtaiset laitteensa tai toisen kannettavan tietokoneen toimistoon. Jokaisen näistä laitteista on oltava ajan tasalla turvallisuuden kannalta.

varmista, että henkilökuntasi henkilökohtaiset laitteet eivät paljasta reikää puhelinjärjestelmässäsi—varsinkin, jos he käyttävät näitä laitteita voip-puheluiden soittamiseen. Voit tehdä sen mobiililaitteen hallintakäytännöllä, jonka yksityiskohdat ovat kuten:

- kaikki henkilökohtaiset laitteet on liitettävä Wi-Fi-verkkoon salattuja äänikeskusteluja varten

- mobiililaitteen ohjelmiston on oltava ajan tasalla, jos sitä käytetään liiketoimintaan

- kaikissa älypuhelimissa on oltava sormenjälkitunniste laitteen avaamiseksi

- henkilökunnan on ilmoitettava varastetuista tai kadonneista laitteista välittömästi

on vastaus suunnitelma valmis, jos murto

hakkerit ovat tulossa älykkäämpiä, ja heillä on pääsy kasvava määrä työkaluja päästä käsiksi yrityksesi puhelin järjestelmään. Joskus talon sisäinen turvataktiikkasi ei ole tarpeeksi vahva estämään heitä.

sinulla tulee aina olla tietomurtojen torjuntasuunnitelma riippumatta siitä, kuinka vahvoja turvatoimesi ovat. Tässä dokumentissa kerrotaan, mitä teet hyökkäyksen sattuessa. Et juoksentele ympäriinsä kuin päätön kana miettien, mitä tehdä-mikä lisää koko hakkeroinnin stressiä.

katastrofivalmiussuunnitelma tulee myös tarpeeseen. Tutkimukset osoittavat, että 40 prosenttia pienyrityksistä ei avaudu uudelleen suuren katastrofin jälkeen. Mutta ryhtymällä toimiin hahmotella, mitä voit tehdä auttaa minimoimaan mahdollisuudet oman menossa jälkeen tietomurron.

Tekeekö VoIP-Palveluntarjoajasi Oman Osansa?

kuten näet, voit tehdä VoIP-puhelinjärjestelmästäsi turvallisemman. Mutta joskus, tietomurrot tapahtuvat seurauksena palveluntarjoajan virheitä.

tässä on seitsemän tapaa varmistaa, tekeekö palveluntarjoajasi oman osuutensa.

Tarkista akkreditoinnit (kuten HIPAA compliance)

helpoin tapa tehdä lyhyt lista VoIP-tarjoajista on tarkistaa, onko heillä akkreditointeja. Nämä ovat varmenteita, jotka todistavat, että valitsemasi palveluntarjoaja täyttää alan standardit.

jos yrityksesi toimii tietyillä toimialoilla, tarvitset myös VoIP-palveluntarjoajaltasi asiaankuuluvat akkreditoinnit. Otetaan esimerkiksi terveydenhuolto, se on ala, jolla on eniten kyberhyökkäyksiä, koska hakkerit pääsevät käsiksi tonneittain arkaluonteisiin, henkilökohtaisiin tietoihin.

the Health Insurance Portability and Accountability Act (HIPAA) aims to help businesses secure of health-related data. Se toimii perusturvana, joka kaikilla yrityksillä pitää olla, jos ne tallentavat potilastietoja. VoIP-palveluntarjoajasi on oltava HIPAA-yhteensopiva, jos olet tällä sektorilla.

Etsi tunkeutumisen ehkäisyjärjestelmiä

tunkeutumisen ehkäisyjärjestelmä tekee sen, mitä tinassa sanotaan: estää hakkereita murtautumasta VoIP-puhelinjärjestelmään. Tarkista, tarjoaako palveluntarjoajasi tätä.

se tulee yleensä kahdessa osassa:

- VoIP traffic track tracking: VoIP puhelimen tarjoajan pitäisi pystyä seuraamaan liikennettä puhelinverkossa. Liian moni puhelu voi olla palvelunestohyökkäys. Seuranta tämä liikenne voi estää puhelut ennen verkon saa hukkua ja sammuu.

- hälytykset epäilyttävästä toiminnasta: VoIP-hakkeroinnin varoitusmerkkejä voivat olla puheluiden tulva, useampi ulkomaanpuhelu tai kirjautuminen muista laitteista. Etsi VoIP-palveluntarjoaja, joka varoittaa sinua, kun nämä asiat tapahtuvat, jotta voit poistaa riskin.

Etsi puhelinsalaus

hakkerit voivat päästä käsiksi VoIP-järjestelmään turvattomien internet-yhteyksien kautta. Kun he ovat päässeet Wi-Fi-verkkoon, he voivat salakuunnella kaikkea verkkoliikennettä, mukaan lukien puhelut, jotka tulevat ja lähtevät toimistostasi.

Transport Layer Security (TLS) piilottaa datakeskuksesta siirrettävät tiedot VoIP-laitteisiisi. Se myös todentaa, että henkilö puhelun takana on kuka odotat heidän olevan, jolloin se on selvempää, kun soittajan tunnus on väärennetty.

salatut äänikeskustelut lisäävät internet-yhteytesi turvallisuutta. VoIP-palveluntarjoajan TLS: n avulla hakkerin on lähes mahdotonta poimia puhelutietoja, jotka kulkevat puhelinverkkosi kautta.

Päivitä VoIP-laitteiden firmware

lähes jokainen liiketoiminnan ohjelmisto julkaisee säännöllisiä päivityksiä. Nämä päivittyy todellinen firmware voi vapauttaa uusia ominaisuuksia, korjata vikoja-ja mikä tärkeintä, korjata tietoturva-aukkoja.

on tärkeää varmistaa, että VoIP-palveluntarjoajasi laiteohjelmisto on aina ajan tasalla. Voit tarkistaa, asentaako palveluntarjoaja nämä päivitykset puolestasi. Mutta jos ei, sinun pitäisi pystyä kirjautumaan online-tilillesi ja tehdä se manuaalisesti.

muista tehdä tämä myös kaikilla VoIP-laitteillasi. Yksi heikolla, vanhalla firmwarella toimiva laite saattaa olla se aukko, jonka hakkerit tarvitsevat puhelimen järjestelmän hallintaan.

Tarkista VoIP-puhelujen raja-asetukset

aiemmin mainitsimme, että yksi yleisimmistä VoIP-hakkeroinneista on soittajan tunnusten huijaus. Se tapahtuu, kun hakkeri pääsee VoIP-verkkoon ja käyttää tiliäsi kalliiden kaukopuhelujen tekemiseen.

VoIP-palveluntarjoajasi voi kuitenkin auttaa suojautumaan hyökkäyksiltä. Tarkista ominaisuuksia, jotka rajoittavat puheluita:

- kellonaika

- laite

- käyttäjä

näin suuri puhelutulva merkitään heti. Hakkerit, jotka käyttävät tietojasi kaukopuheluiden soittamiseen, havaitaan (ja estetään) ennen kuin he keräävät valtavia laskuja.

VoIP-hakkerointi on ehkäistävissä

VoIP on suojattu puhelinjärjestelmä, joka on luotettavampi ja nykyaikaisempi kuin perinteinen puhelinjärjestelmä. Mutta kun kaikki on tallennettu pilveen, tarvitset ylimääräisiä turvatoimintoja varmistaaksesi, että asetuksesi on turvallinen.

ei ole parempaa aikaa kuin nyt tarkistaa, onko VoIP-puhelinjärjestelmäsi ilmatiivis. Vain pienin tietoturva-aukko voi altistaa tietosi hakkereille, jotka voivat käyttää näitä tietoja sinua ja asiakkaitasi vastaan.

mutta muista, että valitsemasi palveluntarjoaja on aivan yhtä tärkeä kuin varotoimenpiteet.

täällä Nextivalla cloud PBX-järjestelmässämme on mainitsemamme turvaominaisuudet ja paljon muuta. Lisäksi verkostossamme on kahdeksan sotilastason datakeskusta. On vähättelyä sanoa, että olemme sitoutuneet turvallisuuteen.

Julie Bai on nextivan tuotepäällikkö, UCaaS evangelist, no-bull communicator ja translator for people, dog lover, and mother to an adorably active boy.