10 tapaa estää tietoturvauhat sisäpiiriläisiltä

vuonna 2001 paljastettu sisäpiiriläinen Robert Philip Hanssenin paljastuminen venäläiseksi vakoojaksi opetti FBI: lle karun läksyn, jota useimmat organisaatiot eivät ole vielä oppineet: on olemassa suuri vaara niistä, joihin luotamme eniten.

olemme saaneet melko hyviä suojelemaan alueitamme, mutta useimmat meistä tekevät vähemmän riittävää työtä suojellakseen yrityksiämme työntekijöiltä (nykyisiltä ja entisiltä), liikekumppaneilta, urakoitsijoilta, harjoittelijoilta ja jopa asiakkailta. Vaikka suurin osa huomiostamme kohdistuu internet-pohjaisiin hyökkäyksiin, sisäpiiriläiset aiheuttavat valtaosan tietoturvahäiriöistä ja voivat tehdä eniten vahinkoa. Se on järkevää: heillä on intiimi tuntemus verkon asetteluista, sovelluksista, henkilöstöstä ja liiketoimintakäytännöistä.

institutionaalinen löyhyys aiheuttaa sisäpiiriongelmia. Paljastavassa raportissaan oikeusministeriön ylitarkastajan toimisto ei maininnut Hanssenin nerokkuutta vakoojana, vaan sen, että virasto ei ole toteuttanut ja valvonut vahvoja sisäpiiriturvallisuusmenettelyjä, pääsyyksi hänen yli 20 vuoden menestykselleen.

FBI ei ole ainutlaatuinen tässä asiassa. Sisäpiiriläiset ovat tyypillisesti hyvin harvojen kontrollien alaisia — organisaatiot tukeutuvat luottamukseen pikemmin kuin minkäänlaisiin teknisiin tai menettelyllisiin vastatoimiin. Tuloksena voi olla sabotoituja järjestelmiä, tuhottuja tietoja, varastettuja luottokorttitietoja jne. Oikeusministeriön lista tietokonemurtotapauksista on litania sisäpiirin töitä. Tarkastellaanpa vain muutamia:

- työntekijä GTE: n verkkopalvelun tukikeskuksessa Tampassa, Fla: ssa., pyyhki tietoja ja aiheutti yli 200 000 dollarin vahingot.

- pohjoiscarolinalaisen Lancen tietokoneohjelmoija, joka suuttui alennuksesta, istutti logiikkapommin, joka vei kenttämyyjien tietokoneet pois päiväkausiksi.

- pari Chase Manhattan-Pankin työntekijää varasti luottokorttinumeroita, joilla he varastivat lähes 100 000 dollaria.

miten sisäpiirin turvallisuusuhkia ehkäistään

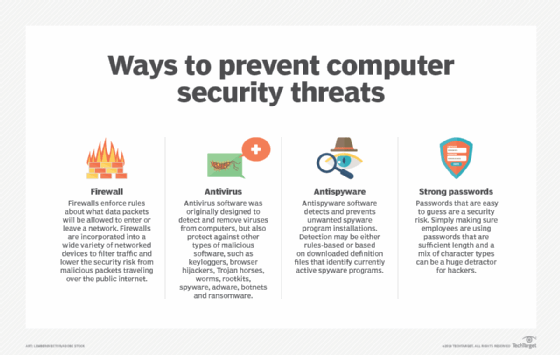

kyse ei myöskään ole vain pahantahtoisista toimijoista. Työntekijät voivat tietämättään sabotoida järjestelmiä ja luoda tietoturvauhkia silkan tietämättömyyden kautta. Yksinkertaiset virheet, kuten sähköpostien, viestisovellusten ja mainosten peukaloitujen linkkien napsauttaminen, kutsuvat hakkerit tarkkailemaan yrityksiä ja organisaatioita massiivisin seurauksin. Seuraavassa on muutamia keskeisiä termejä, jotka kannattaa muistaa, kun miettii, miten estää tietoturvauhkia sisäpiiriläisiltä.

muokattava IRP (Incident Response Plan) – malli

käytä tätä lähtökohtana IRP: n kehittämisessä yrityksesi tarpeisiin.

Lataa nyt

Virus. Tietokonevirus on pahanlaatuinen koodi, joka voi varastaa salasanoja, roskapostiyhteyksiä, korruptoituneita tiedostoja, lokin näppäilyjä ja jopa vallata tartunnan saaneen laitteen. Tartunnan saadakseen jonkun on levitettävä tartuntaa tahallaan tai vahingossa. Akronin kaupunki Ohiossa kärsi tammikuussa 2019 virushyökkäyksestä, joka jäljitettiin kiristyshaittaohjelmaan, joka lähti liikkeelle kahden työntekijän avattua roskapostien kautta lähetettyjä väärennettyjä laskuja.

Antivirus. Virustorjuntaohjelmisto on suunniteltu havaitsemaan, poistamaan ja estämään haittaohjelmatartunnat laitteessa tai verkossa. Vaikka virustorjuntaohjelmisto on luotu erityisesti virusten poistamiseksi, se voi myös auttaa vakoiluohjelmia, mainosohjelmia ja muita haittaohjelmia vastaan. Basic antivirus-ohjelmat skannaavat tiedostoja haittaohjelmien varalta, antavat käyttäjien ajoittaa automaattiset skannaukset ja poistavat haittaohjelmat.

Spyware. Kaikki laitteeseen ilman loppukäyttäjän lupaa asennetut ohjelmistot luokitellaan vakoiluohjelmiksi, vaikka ne ladattaisiin vaarattomaan tarkoitukseen. Mainosohjelmat, troijalaiset ja näppäinpainallusloggerit ovat kaikki esimerkkejä vakoiluohjelmista. Ilman Vakoiluohjelmien torjuntatyökaluja vakoiluohjelmia voi olla vaikea havaita. Vakoiluohjelmien estämiseksi verkon ylläpitäjien olisi vaadittava etätyöntekijöitä käyttämään resursseja verkon kautta virtuaalisessa yksityisessä verkossa, joka sisältää tietoturvan skannauskomponentin.

käyttäjät voivat ryhtyä ennalta ehkäiseviin toimenpiteisiin lukemalla Käyttöehdot ennen ohjelmiston asentamista, välttämällä ponnahdusmainoksia ja vain lataamalla ohjelmistoja luotettavista lähteistä. Amnestyn sisäinen joutui viime vuonna Pegasus-vakoiluohjelman uhriksi, kun työntekijä klikkasi peukaloitua WhatsApp-viestiä. Tuloksena oleva vakoiluohjelma-asennus mahdollistaa työntekijän laitteen etävalvonnan samalla, kun hakkereille annetaan pääsy viesteihin, kalentereihin, yhteystietoihin ja sen mikrofoniin.

haittaohjelma. Haittaohjelmat, joita kutsutaan myös haittaohjelmiksi, voivat varastaa, salata tai poistaa yksityisiä tietoja, seurata tietokoneen toimintaa ilman käyttäjän lupaa tai muuttaa laitteen ydintoimintoa. Vakoiluohjelmat ja virukset ovat esimerkkejä haittaohjelmista. Vuonna 2017 sairausvakuutusyhtiö Anthem maksoi 115 miljoonaa dollaria joukkokanteessa sen jälkeen, kun ennätysmäärä asiakkaiden tietoja jäi tietoturva-aukon vuoksi haavoittuvaksi. Linkit haittaohjelmaan kohdistetussa keihäs-tietojenkalastelusähköpostikampanjassa alkoivat vuonna 2014 ja menivät huomaamatta kuukausiksi. Kun yksi työntekijä klikkasi linkkejä, haittaohjelma tarjosi hakkereille etäyhteyden verkon tietokoneisiin ja pääsyn henkilökohtaisesti tunnistettaviin tietoihin-kaikkiin identiteettivarkauksiin tarvittaviin työkaluihin.

kun uutisissa on niin monia muita korkean profiilin tapauksia tietojenkalastelusta, kuten vuoden 2018 DNC: n hakkerointi ja vuoden 2016 Venäjän vaaleihin sekaantuminen, ei ole ihme, että sisäpiiriuhat valvottavat turvallisuushenkilöstöä öisin. Kuten Anthem Insurancen tapaus osoittaa, tarvitaan vain yksi henkilö klikkaamaan väärää linkkiä ja vapauttamaan murtoportit.

organisaatiosi voisi olla seuraava. Mitä voit tehdä asialle? Tässä on 10 vinkkiä, joiden avulla voit kehittää ja toteuttaa sisäpiiriuhkien torjuntastrategian. Jotkut voivat olla monimutkaisia ja kalliita pitkällä aikavälillä, mutta toiset yksinkertaisesti edellyttävät prosessien ja politiikkojen tarkistamista ja parhaiden käytäntöjen soveltamista. Tärkeintä on kääntää tietoturvatutka sisäänpäin.

turvallisuuspolitiikka ensinnäkin

turvapolitiikkaan tulisi sisältyä ainakin väärinkäytösten estämiseen ja havaitsemiseen liittyvät menettelyt sekä sisäpiiritutkimusten tekemistä koskevat ohjeet. Siinä olisi esitettävä väärinkäytön mahdolliset seuraukset.

Aloita lukemalla olemassa olevat turvakäytännöt, erityisesti vaaratilanteiden käsittelyä koskevat. Muokkaa osioita, jotka luottavat luottaviin sisäpiiriläisiin. Esimerkiksi tapahtumankäsittelysuunnitelmasi ei saisi edellyttää, että tiimisi ottaa yhteyttä epäiltyjen järjestelmän ylläpitäjään päästäkseen käsiksi; hän voi olla syyllinen.

varmista seuraavaksi, että käytännössäsi esitetään yksityiskohtaisesti rajoitukset, jotka koskevat työntekijöidesi, määräaikaisten työntekijöiden ja muiden sellaisten henkilöiden henkilötietojen saantia ja levittämistä, jotka saattavat olla tutkinnan kohteena. Tietojen väärällä käsittelyllä voi olla vakavia seurauksia, mukaan lukien oikeustoimet. Täsmentäkää, kuka saa käyttää mitä tietoja, missä olosuhteissa ja kenen kanssa he saavat jakaa näitä tietoja.

lopuksi, suojellaksesi organisaatiota syytöksiltä epäoikeudenmukaisista tai epätasa-arvoisesti sovelletuista rangaistuksista, varmista, että turvallisuuspolitiikkasi osoittaa yrityksen resurssien väärinkäytön seuraukset.

älä laiminlyö fyysistä turvallisuutta

riippumatta siitä, omistatko ”fyysisen turvallisuuden”, pidä sitä ensisijaisena tavoitteenasi. Pelkkä ihmisten pitäminen poissa kriittisestä infrastruktuurista riittää estämään useimmat sisäpiirikohtaukset.

mieti, mitä tapahtui seattlelaiselle lämmitys-ja jäähdytysyhtiölle Red Dotille, jossa kaksi talonmiestä haravoi roskiksia, pöytiä ja arkistokaappeja varastaen työntekijöiden ja asiakkaiden henkilötietoja. He hankkivat väärennettyjä luottokortteja ja tunkeutuivat laittomasti pankkitileille ja varastivat kymmeniätuhansia dollareita ennen pidätystään.

eristetään arvokkaat järjestelmät rajoitetuilla alueilla ja sovelletaan tiukkaa kulunvalvontaa. Saatat tuntea kiusausta luottaa avainkortteihin — ne ovat joustavia ja edullisia — mutta ne ovat vain yhden tekijän tunnistautumista ja ne voidaan kadottaa, varastaa tai lainata. Lokikirjan mukaan Alice tuli tietokonehuoneeseen kello 10.03.34, mutta entä jos Bob käytti avainta?

kaksivaiheinen tunnistautuminen-esimerkiksi PIN-koodin ja avainkortin käyttäminen-avainkorttien lisääminen estää korttivarkaat, mutta velvolliset työntekijät lainaavat silti korttejaan ja PIN-koodejaan kollegoille.

harkitse biometristä tunnistusta. Sormenjälkiskannerit ja vastaavat laitteet ovat suosittuja, joskin kalliita valintoja.

mutta tietojärjestelmien turvaaminen ei riitä. Varkaat tai liian uteliaat kollegat nappaavat arkaluontoisia tietoja suojaamattomasta paperikopiosta. Varmista, että kaikilla työntekijöilläsi on vähintään yksi lukittava laatikko työpöydällään tai arkistokaapissaan arkaluontoisten tietojen turvaamiseksi.

Screen new hires

yleensä mitä enemmän aikaa kuluu hakijan taustojen tutkimiseen, sen parempi. Jos organisaatiosi pitää taustojen tarkistamista liian aikaa vievänä, harkitse ulkoistamista.

taustatarkastukset eivät kuitenkaan aina kerro koko tarinaa. Tyypillinen tarkistus voisi esimerkiksi varmistaa hakijan nykyisen osoitteen, mutta ei paljastaisi, että samassa osoitteessa asuva on tunnettu huijari tai tyytymätön entinen työntekijä.

palvelut kuten Systeemitutkimus & kehityksen NORA (ei-ilmeinen Relationship Awareness) voivat löytää tällaisia suhteita. Yhdistämällä tietoja näennäisesti toisiinsa liittymättömistä yritysten tietokannoista NORA voi tehdä henkilöstötarkastuksia — työntekijöille, alihankkijoille ja myyjille — sekä mahdollisille palkkaajille.

käytä vahvaa tunnistautumista

salasanat ovat passé. Salasanojen murtotekniikka on varsin kehittynyttä, ja vahvemmat salasanat kutevat monitoreihin Post-it-lappujen metsiä. Ja monet työntekijät jakavat salasanoja.

vaihtoehdot ovat kalliita, ja yleinen käyttöönotto ylittää useimpien organisaatioiden keinot. Kustannustehokkaampi kompromissi on soveltaa vahvaa monitekijätodennusta vain erityisen arkaluonteisiin sovelluksiin tai järjestelmiin, kuten henkilöstöhallintoon tai kirjanpitoon.

jos otat käyttöön multifaktoritodennuksen — käyttäjätunnusten ja salasanojen yhdistäminen tokeneihin,älykortteihin tai sormenjälkilukijoihin jne. — huomaa, että nämä menetelmät eivät välttämättä kytke kaikkia reikiä. Kun istuntosi on perustettu, asiantunteva sisäpiiriläinen saattaa pystyä huijaamaan uusia tapahtumia nimelläsi tai yksinkertaisesti käyttämään tietokonettasi, kun olet poistunut. Windows-asemat voidaan asettaa sulkemaan käyttäjät tietyn ajan käyttämättömyyden jälkeen ja ne vaativat uudelleen todentamista.

Secure your desktops

et voi luottaa siihen, että käyttäjät ovat vastuussa kaikista kokoonpanoistaan, mutta jos käytät Microsoftin Active Directory-palvelua, voit ryhmäkäytäntöjen avulla lukita työpöytäsi koko yrityksessäsi.

ryhmäkäytännöt sallivat tietoturvajohtajan asettaa konfigurointitiedot käyttöjärjestelmälle ja sen komponenteille (Internet Explorer, Windows Media Player jne.), sekä muita sovelluksia. Voit esimerkiksi muuttaa jokaisen Internet Explorerin turva-alueen asetuksia, valvoa organisaatiosi sisällön suodatuksen internet-välityspalvelimen käyttöä ja jopa kieltää allekirjoittamattomien kolmansien osapuolten makrojen käytön Microsoft Office-sovelluksissa. Windows itsessään mukana useita näyte malli tiedostoja, ja lisää ovat saatavilla Microsoftin verkkosivuilla tai Windows-tai Office-Resurssipaketit. Lisäksi varmista, että verkkokansioiden käyttöoikeuksia sovelletaan tiukasti vain tarpeen mukaan.

Segment LANs

Host-tai network-based intrusion detection systems ansaitsevat näkyvän paikan sisäisen puolustuksesi listoilla, mutta hyvien valvontapisteiden löytäminen voi olla haastavaa.

Isäntäpohjaiset järjestelmät käyttävät yleensä agentteja, mutta verkkopohjaiset järjestelmät tukeutuvat lähiverkon haistelijoihin. Yhden internet-yhteyden seuranta on helppoa, mutta hyvien paikkojen löytäminen-kuristuspisteet-usein kaoottisten lanien sisällä voi olla vaikeampaa. Ihannetapauksessa sinulla olisi yksi Nuuskija jokaista lähiverkon segmenttiä varten. Suuressa verkossa Tämä on vaivalloista, epäkäytännöllistä ja todennäköisesti hukuttaa sinut arvottomilla hälytyksillä.

parempi tapa on käsitellä LÄHIVERKKOASI erillisalueina, joista jokainen muodostaa oman luottamusalueensa, joka on erotettu palomuureilla siinä kohdassa, jossa kukin liittyy yrityksen selkärankaan.

Plug tietovuodot

arkaluonteista tietoa voi virrata ulos organisaatiosta sähköpostin, painettujen kopioiden, pikaviestien kautta tai siten, että ihmiset vain puhuvat asioista, jotka heidän pitäisi pitää omana tietonaan. Yhdistä turvallisuuspolitiikka ja teknologia verenvuodon tyrehdyttämiseksi.

varmista ensin, että käytännössäsi on yksityiskohtaiset tiedot luottamuksellisten tietojen levittämistä koskevista rajoituksista.

tekniikka voi auttaa alkaen tunkeutumisen tunnistusjärjestelmästä (IDS). Skannaa liiketoimintasuunnitelmasi sellaisten ainutlaatuisten lauseiden varalta, joita et odottaisi löytäväsi mistään muualta, ja määritä tunnuksesi varoittamaan sinua aina, kun se näkee nämä tiedot verkossa.

Sähköposti palomuurit voivat skannata kaikkien lähtevien sähköpostien koko tekstin.

digitaaliset oikeudenhallintatyökalut rajoittavat asiakirjojen jakelua antamalla käyttöoikeuksia ja käyttöoikeuksia.

tutki poikkeavaa toimintaa

todennäköisesti keräät valtavasti lokitietoja internet-palvelimiltasi: Unix syslogs, Windows event lokit, palomuurin lokit, IDS hälytykset, antivirus raportit, dial-up access lokit tai jokin useista muista eri kirjausketjuista. Entä sisäinen lähiverkkosi?

toisin kuin ulkoiset hyökkääjät, sisäpiiriläiset eivät yleensä varoudu peittämään jälkiään. ”Aivan kuin hyökkääjä ei odottaisi jäävänsä kiinni. Yleisesti ottaen yksikään näkemistämme sisäpiirihyökkäyksistä ei ollut vaikea tutkia, sanoi tanskalaisen turvallisuuskonsultointi Protegon entinen tekninen johtaja Peter Vestergaard. ”Suurin ongelma on ollut se, että yrityksillä ei ole riittävästi hakkuita. Yhdessä tapauksessa lähes kukaan ei tiennyt, että kirjautuminen nondomain controller NT/Win2K-palvelimelle on oletusarvoisesti poistettu käytöstä. Siksi hirsimateriaalia oli saatavilla vain vähän tai ei lainkaan.”

kun olet saanut lokitiedostot, sinulle jää usein vaikea tehtävä lajitella ne epäilyttävään toimintaan. ”Kaikessa melussa on vaikea tunnistaa tiettyä henkilöä, joka yrittää saada tietoja verkosta”, sanoi nimettömyyttä pyytänyt suuren yhdysvaltalaisen vakuutus-ja rahoituspalveluyhtiön tietoturvavastaava. Hänen yrityksensä käyttää kotitekoista analysointimoottoria, joka yhdistää useiden eri tukkien tietoja ja etsii kyseenalaisia kuvioita.

jos sinulla on rahaa, verkon rikostekniset analyysityökalut voivat analysoida tiedonkulkua koko verkostossasi.

Kehätyökalujen ja-strategioiden tarkentaminen

käyttämällä kehätyökaluja verkon sisäpuolelle, voit lisätä huomattavasti turvallisuusasentoasi, usein pienin kustannuksin. Ensimmäinen vaihe on sisäinen paikkaus. Et voisi kuvitella laittava unpatched web-tai sähköpostipalvelimia julkiseen Internetiin, joten miksi sinun pitäisi tyytyä niihin lähiverkossa?

toinen vaihe on isäntien varmistaminen poistamalla käyttämättömät palvelut ja lukitsemalla kokoonpanot.

kun perusasiat on hoidettu, sisäiseen repertuaariin voi lisätä lisää ulkoisia työkaluja. Jos käytät jo haavoittuvuuden arviointityökaluja internet-kohtaamispalveluissasi, skannaa sisäverkkosi hyvin pienillä lisäkustannuksilla. Aloita skannaamalla kaikkein kriittisimmät palvelimet, kuten sisäiset Sähköposti -, verkko-ja hakemistopalvelimet, priorisoi sitten muut järjestelmät ja skannaa ne järjestyksessä.

Monitor for misuse

your security may required direct Employee monitoring — from video cameras to keystroke logging. Tutkimusten mukaan jopa kolmannes kaikista työnantajista tekee tällaista seurantaa jossain määrin.

ennen kuin hyppäät kelkkaan, varmista kuitenkin, että tiedät, mitä välineitä sinulla on käytettävissäsi ja mikä on oikeudellista valvontaa lainkäyttöalueellasi.

Verkkosisältösuodattimet ovat hyödyllisiä työkaluja, koska ne voidaan asettaa estämään pornografia, kilpailijoiden verkkosivustot ja hakkerointityökalujen arkistot, jotka kaikki kuuluvat näkyvästi yhteisiin sisäpiirin turvallisuusuhkiin. Yleensä, voit turvallisesti käyttää niitä politiikan kaikkien työntekijöiden.

jos tarvitset yksityiskohtaisempaa tietoa siitä, mitä tietyt työntekijät tekevät, sinun täytyy käyttää hieman enemmän harkintaa, mutta sinulla on vielä paljon vaihtoehtoja, jotka tarjoavat näppäimistön tallennuksen, sovelluksen toiminnan ja ikkunan otsikoiden kirjaamisen, URL-vierailuhistorian ja paljon muuta.