Piratería de VoIP: Cómo funciona y Cómo Proteger su teléfono VoIP

Los sistemas telefónicos VoIP difieren de las configuraciones tradicionales porque no necesita cableado de cobre que se extienda por toda su oficina. Las conexiones se realizan virtualmente utilizando una conexión a Internet. Pero eso a menudo causa una gran preocupación en la seguridad: todo está alojado en la nube. Hackear un sistema telefónico no es tan descabellado como podrías pensar.

La revolución del Internet de las cosas significa que todo se hace en línea. El sistema telefónico hace que sea difícil verificar a las personas que llaman y puede saltar a nuevas brechas de datos. Por lo tanto, la ingeniería social es común.

Si alguien usa VoIP para llevar a cabo un ataque, puede acceder a los datos confidenciales de los clientes.

En esta guía, compartiremos:

- ¿Qué es la piratería de VoIP?

- Los tipos más comunes de VoIP hacking

- Cómo evitar VoIP hacks

- Cómo su proveedor puede prevenir la piratería

¿Qué es VoIP hacking?

La piratería de VoIP es un tipo de ataque que una persona utiliza para infiltrarse en el sistema telefónico de su empresa. Pueden escuchar llamadas, acumular facturas caras y robar información confidencial, tanto sobre su negocio como sobre sus clientes.

Los hacks suelen ocurrir cuando uno de tus empleados da información accidentalmente a un estafador. Este tipo de estafas de ingeniería social representan el 97% de todos los ataques de malware.

Los hackers se dirigen a personas que trabajan en el servicio al cliente y en el Centro de Operaciones de Red (NOC), actuando como otra persona. El personal puede, sin saberlo, dar acceso no autorizado al hacker y tomar el control de su sistema telefónico VoIP.

El acceso al sistema telefónico de su empresa puede lanzar otros ataques. Por ejemplo, un hackeo de VoIP podría acceder a la información para cargar su tarjeta de crédito, hacerse pasar por su negocio y acceder a la información privada de los clientes.

Es importante mantenerse al día sobre las formas en que los sistemas telefónicos de la empresa se ven comprometidos y revisar los pasos que usted y su proveedor pueden tomar para proteger las comunicaciones.

Cinco tipos de pirateo VoIP

Los sistemas telefónicos VoIP tienen diferentes riesgos de seguridad de red que otros sistemas telefónicos tradicionales debido a su configuración. Aquí están los cinco tipos más comunes de piratería de VoIP a tener en cuenta.

Uso no autorizado

Este tipo de ataque se produce cuando los hackers utilizan el sistema telefónico de su empresa para realizar llamadas telefónicas.

Los hackers pueden usar su sistema telefónico para usar software de marcación automática y llamada automática. Las personas que contesten el teléfono a tu identificador de llamadas escucharán un mensaje pregrabado pidiéndoles que hagan algo, como ingresar el número de su tarjeta de crédito para «confirmar su cuenta».»Sin embargo, no es asunto tuyo hacer la llamada. El hacker ahora tiene acceso a toda esa información.

Los hackers también pueden realizar actividades fraudulentas utilizando su servicio telefónico comercial legítimo. Su identificador de llamadas se mostrará cuando realicen llamadas telefónicas utilizando su sistema VoIP. Pueden hacerse pasar por su empresa para estafar a los clientes de su información privada.

La peor parte? El uso no autorizado de su sistema VoIP puede pasar desapercibido, especialmente si está adoptando un enfoque de bricolaje para la configuración. Revise regularmente sus registros de llamadas y su historial, y configure alertas si supera un cierto límite. De esa manera, se le notificará sobre el uso no autorizado más pronto que tarde.

Fraude de peaje

El fraude de peaje se produce cuando los hackers hacen llamadas internacionales a otros dispositivos. Los cargos de peaje para estos números de teléfono de larga distancia pueden ser caros y se facturarán desde su cuenta. Se pierden la asombrosa cifra de 2 27 mil millones debido al fraude de peaje, según Trend Micro.

Los atacantes pueden dirigirse a usuarios y administradores con estafas de phishing para obtener acceso no autorizado a su sistema VoIP.

Por ejemplo, los hackers le dejan a su equipo de finanzas un mensaje de voz que les pide que verifiquen su información bancaria. Su empleado no conoce la diferencia, por lo que devuelve la llamada telefónica y proporciona los códigos de verificación, como la contraseña de su sistema telefónico o la dirección IP.

El hacker tiene información que puede usar para hackear su sistema telefónico VoIP y hacer costosas llamadas de larga distancia.

Suplantación de IDENTIFICADOR de llamadas

Cuando su teléfono suena y aparece el identificador de llamadas, ¿confía en el número que se muestra?

El IDENTIFICADOR de llamadas no siempre es una forma fiable de verificar a la persona que te llama. Los atacantes pueden usar identificadores de llamadas falsos y aprovecharlos en coordinación con otro ataque, como la ingeniería social.

Los empleados a menudo le dan un alto valor al número de teléfono o nombre de una persona que llama. Por lo tanto, si reciben una llamada de alguien que parece provenir de su proveedor de VoIP, pueden ser engañados para exponer información importante.

Dar esa información, a menudo sin darse cuenta de que no es lo que esperaba en el otro extremo, puede dar a los hackers acceso al sistema VoIP de su empresa.

Espionaje

¿Acepta pagos por teléfono o pide a los clientes que lo llamen para darle información personal? Si es así, querrá evitar las escuchas. Esto es cuando los hackers escuchan tus llamadas telefónicas de negocios en tiempo real o grabaciones como mensajes de voz.

La escucha solo es posible cuando la conexión no está cifrada o la propia red local está violada. Las redes Wi-Fi inseguras, aquellas sin Seguridad de la Capa de Transporte (TLS) y Protocolo de Transporte en tiempo real (SRTP), pueden invitar a los atacantes a monitorear la red.

Las escuchas permiten a los hackers recopilar información sobre su negocio y sus clientes. Pueden acceder a todas las interacciones que ha tenido su empresa.

Dependiendo de las conversaciones que escuchen, existe el riesgo de hackers:

- Vender información privada de sus clientes

- Vender información de propiedad a sus competidores

- Sobornar a su negocio o clientes. Por ejemplo, pueden pedir una suma en efectivo para mantener las grabaciones privadas, dependiendo de la naturaleza de la llamada.

Ingeniería social

La investigación muestra que el 62% de las empresas experimentaron un ataque de ingeniería social en 2018. Es un tipo común de hackeo de VoIP porque se aprovecha de las personas, no de la tecnología.

Los hackers intentan construir relaciones con sus víctimas para que piensen que es una llamada genuina, pero no lo es. La llamada es de un hacker que se hace pasar por otra persona para engañarte y entregarte información confidencial.

Los atacantes utilizan la ingeniería social porque se aprovechan del hecho de que las personas realmente quieren ser amables. Es incómodo decir que no cuando alguien pide algo, especialmente si no tienes motivos para dudar de quién dice ser.

También hay una falta de conciencia en torno a las campañas de ingeniería social. Los empleados rara vez reciben información sobre los riesgos de llamadas telefónicas fraudulentas de atacantes que disfrazan un identificador de llamadas.

Los atacantes se aprovechan de las personas para extraer información sobre un objetivo que se puede usar más adelante. Esto puede incluir solicitudes de cuenta falsas, como verificar tu cuenta, y acosar o amenazar a las víctimas en función de los datos que han adquirido.

Estas situaciones de carga emocional presionan al personal para que haga algo ahora mismo, y que ir en contra del procedimiento adecuado es lo correcto.

11 tácticas defensivas para endurecer VoIP

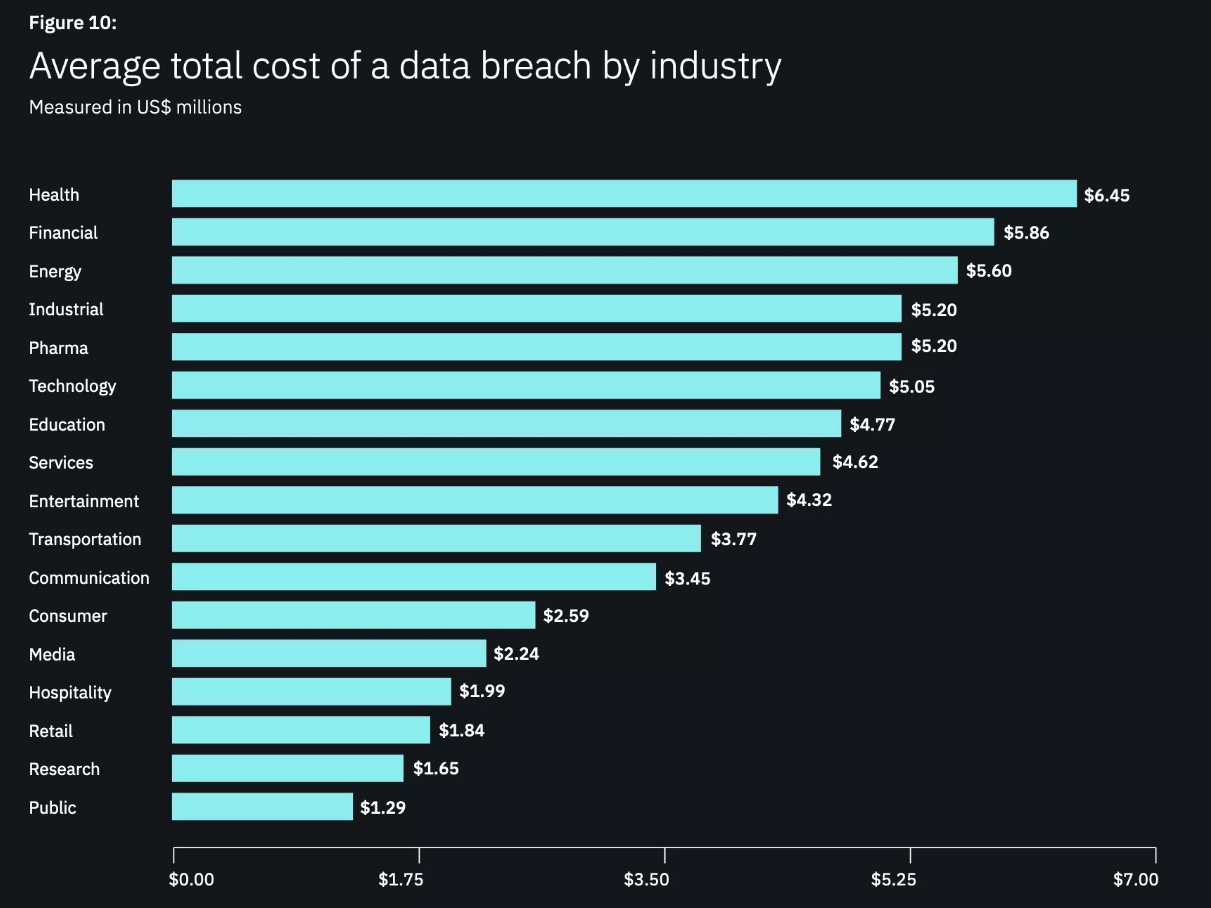

Cada uno de los hacks de VoIP enumerados anteriormente son costosos para las empresas. El costo promedio por registro robado es de $242 por estados UNIDOS empresas: lo que hace que sea caro y dañino si eres víctima de un hackeo.

Pero no todo son malas noticias. La mayoría de las vulnerabilidades de VoIP se pueden eliminar con una mejor conciencia, educación regular y pasos proactivos que su equipo interno puede tomar para fortalecer sus defensas.

Aquí hay 11 prácticas recomendadas a tener en cuenta para evitar que su negocio sea atacado.

Elija el proveedor de VoIP correcto

Un sistema telefónico seguro comienza con el proveedor que ha elegido. Un proveedor débil hace que sea más fácil para los piratas informáticos infiltrarse en su red telefónica y obtener acceso a información privada.

Es por eso que siempre debe verificar su política de seguridad antes de firmar un contrato con cualquier proveedor de servicios VoIP. Usted querrá asegurarse de que:

- Compartir sus compromisos con la seguridad de su red y las contramedidas que tienen implementadas

- Explicar cómo reportar una vulnerabilidad

- Tener un plan de acción si ocurre un hackeo

- Tener acreditaciones que demuestren que están actualizados en seguridad

- Compartir un programa de divulgación de seguridad responsable

- Demostrar una buena seguridad prácticas

Tómese un tiempo para adentrarse en esto e informarse sobre las certificaciones de sus proveedores. Ellos deberían poder darle esta información si lo solicita. Si no lo hacen, pase a un proveedor de VoIP diferente.

Controlar el acceso de administrador

El acceso administrativo a su infraestructura VoIP significa que el usuario puede controlar todo lo relacionado con el sistema telefónico de su empresa. El usuario puede gestionar la facturación, unirse a conferencias telefónicas, configurar nuevas líneas y provocar intrusiones más costosas.

Debe tener mucho cuidado con qué empleados obtienen acceso administrativo a su sistema telefónico VoIP.

Dar acceso a todos aumenta la probabilidad de un ataque de ingeniería social. Las personas cometen errores, pero con los permisos adecuados, su impacto es limitado. Es simple, no le des el control administrativo a personas que no lo necesitan.

Cuantos más empleados haya para persuadir, más riesgo estará de ser víctima de una estafa y de darle al hacker acceso administrativo a su red.

Use una VPN para acceso remoto

Gartner informa que el 82% de los líderes de la empresa planean permitir que su personal trabaje de forma remota. Ese personal remoto se comunica con sus compañeros de trabajo y clientes por teléfono, lo que los hace vulnerables a la piratería de VoIP.

Sin embargo, una Red Privada Virtual (VPN) cifra esas llamadas telefónicas. Su equipo remoto instala una VPN en sus dispositivos de trabajo, incluido su teléfono inteligente o softphone.

Crea una fuerte conexión entre ese dispositivo y su sistema telefónico, al igual que lo haría en la oficina. Están lanzando llamadas desde su red segura, en lugar de su red doméstica que podría tener su propio conjunto de vulnerabilidades.

Eso hace que sea casi imposible para los hackers escuchar a escondidas las llamadas que realiza su fuerza de trabajo remota.

Use una VPN y habilite el filtrado de puntos finales

La VPN que esté utilizando debe tener una opción para habilitar el filtrado de puntos finales. Esto limita la conectividad a sitios maliciosos.

Los proveedores de VPN, como Sophos y Cisco, utilizan el filtrado de puntos finales para impedir que la red acceda a sitios que podrían descargar malware o entregar información que los hackers pueden usar en su contra, como una dirección IP pública.

Esto fortalece la conectividad de red general y la integridad del dispositivo. Hay menos riesgo de que el personal visite un sitio web sin saberlo y comprometa la seguridad de su sistema telefónico.

También es una buena idea tener una VPN de seguridad Wi-Fi para proteger su conexión de los ciberdelincuentes. Hay una serie de soluciones que proporcionan esta capa adicional de protección. Aura, una empresa de VPN de seguridad Wi-Fi, rastrea alrededor de 350 mil programas de malware todos los días.

Pruebe su red

No es inusual que las pequeñas empresas configuren su sistema VoIP una vez y nunca lo vuelvan a ver. Sin embargo, hacer esto lo deja en riesgo de un hackeo de VoIP. Es posible que la configuración que esté utilizando ya no sea tan segura como antes.

Revisar regularmente su red le permite detectar cualquier agujero en su seguridad VoIP. Los administradores deben evaluar periódicamente el acceso y las mejores prácticas para evitar compromisos.

Por ejemplo, es posible que vea que:

- El personal que abandonó la empresa hace dos años todavía tiene cuentas

- Sus contraseñas de administrador no se han cambiado en dos años

- La puerta de enlace de conexión no tiene Seguridad de capa de transporte (TLS) ni Protocolo de Transporte en tiempo real (SRTP), lo que significa que las llamadas VoIP no están cifradas

Su departamento de TI también debe realizar una comprobación de seguridad anual. Esta «prueba de penetración» simula a un hacker y determina si la red es segura. Cualquier posible deficiencia debería examinarse y corregirse lo antes posible.

Supervise sus registros de llamadas y acceso

Un registro de llamadas es el historial de llamadas entrantes y salientes que ha realizado su empresa. Sin embargo, no solo es útil para fines de venta. El acceso a estos registros de llamadas significa que puede ver:

- La fecha y hora de cada llamada

- Cuántas llamadas estás haciendo a un número específico

- La ubicación de tus llamadas, tanto del lado de la empresa como de las ubicaciones de tus clientes.

Puede ver fácilmente si su sistema telefónico VoIP ha sido hackeado con estos registros. Monitorear regularmente tus registros de llamadas significa que sabrás cómo es «normal». Cualquier anomalía que pueda indicar un hackeo se puede detectar, incluso antes de que los límites de llamadas las detengan.

De manera similar, un registro de acceso muestra quién ha iniciado sesión en su sistema telefónico VoIP. Si detecta una dirección IP inusual o ve que su administrador inició sesión a las 11 p. m. (cuando estaban dormidos), detectará a un intruso.

Crear conciencia sobre las contraseñas seguras

Cuando esté configurando su solución VoIP, su proveedor le dará una contraseña predeterminada para ayudarlo a comenzar. Pero es crucial cambiar la contraseña de la configuración predeterminada lo antes posible.

Pero eso no siempre es suficiente para proteger su sistema telefónico VoIP. Es necesario crear conciencia en torno a las contraseñas seguras con su personal. Evite las contraseñas más comunes y evite repetir las mismas combinaciones.

Repetir el uso de contraseñas, conocido como relleno de credenciales, significa que un hacker puede acceder a otras plataformas si rompe esta, y viceversa. Si pueden averiguar la contraseña de Facebook de un agente de servicio al cliente, intentarán la misma combinación en su sistema telefónico VoIP. Las contraseñas para cada cuenta VoIP deben ser completamente únicas.

Además, busque códigos de acceso más largos en lugar de aquellos que contengan elementos especiales para cumplir con el límite mínimo de caracteres.

Las contraseñas complejas con signos de exclamación, letras mayúsculas y caracteres especiales son difíciles de recordar. El personal puede escribirlos en notas adhesivas o guardarlos en su correo electrónico, los cuales son relativamente fáciles de encontrar para los piratas informáticos.

Sin embargo, los expertos en seguridad de Black Hills recomiendan crear contraseñas largas. Es más difícil y más largo descifrar una contraseña de 20 caracteres que una con ocho caracteres. Y es más fácil de recordar.

De esa manera, está dificultando que un hacker obtenga acceso a su sistema VoIP. La contraseña no segura por defecto no está ahí esperando a ser hackeada.

Use autenticación de dos factores

En estos días, una contraseña segura no es suficiente para disuadir a un hacker. No es imposible que los hackers inteligentes y experimentados descifren una contraseña—por lo que debe tener autenticación de dos factores para su sistema telefónico VoIP.

La autenticación de dos factores agrega otra capa de seguridad en la parte superior de su contraseña. Los usuarios deben autenticar su inicio de sesión mediante:

- Grabarse a sí mismos diciendo un código secreto

- Escanear un código QR con una aplicación de autenticación

- Usando su ID de huella digital

Con una de estas funciones de autenticación adicionales, los hackers no podrán acceder a su solución VoIP, incluso si tienen su contraseña. Solo las personas con las credenciales de segundo paso correctas pueden entrar.

Capacite a su equipo en ciberseguridad

Solo un agujero de seguridad en su sistema telefónico puede dejarlo expuesto a un hackeo de VoIP. El mismo concepto también se aplica a su personal: un personal sin educación puede cometer un error que cause una costosa filtración de datos en el sistema telefónico de su empresa.

Siempre que esté incorporando a su personal, dé una minieducación sobre ciberseguridad. Explique la importancia de una contraseña segura, instale una VPN en su dispositivo y edúquelos sobre los diferentes tipos de hacks VoIP.

Pero recuerde: la seguridad no es un trabajo de una sola vez. Haz que sea una prioridad programar la capacitación en ciberseguridad para los miembros de tu equipo para que no se relajen.

Tiene una política de administración de dispositivos móviles

¿Sabía que el 59% de los profesionales de negocios usan al menos tres dispositivos mientras trabajan? Es posible que el personal lleve sus dispositivos personales u otra computadora portátil a la oficina. Cada uno de esos dispositivos debe estar a la altura de la seguridad.

Asegúrese de que los dispositivos personales de su personal no estén exponiendo un agujero en su sistema telefónico, especialmente si están utilizando esos dispositivos para realizar llamadas VoIP de negocios. Puede hacerlo con una directiva de administración de dispositivos móviles con detalles como:

- Todos los dispositivos personales deben estar conectados a la red Wi-Fi para conversaciones de voz cifradas

- El software en el dispositivo móvil debe estar actualizado si se está utilizando con fines comerciales

- Todos los teléfonos inteligentes deben tener identificación de huella digital para desbloquear el dispositivo

- El personal debe informar inmediatamente de cualquier dispositivo robado o extraviado

Tenga un plan de respuesta listo en caso de una violación

Los hackers se están volviendo más inteligentes y tienen acceso a un número creciente de herramientas para obtener acceso al sistema telefónico de su empresa. A veces, sus tácticas de seguridad internas no son lo suficientemente fuertes como para disuadirlas.

Siempre debe tener un plan de respuesta a la filtración de datos, independientemente de la solidez de sus medidas de seguridad. Este documento describe lo que harás en caso de un ataque. No estarás corriendo como un pollo sin cabeza preguntándote qué hacer, lo que se suma al estrés de todo el hackeo.

Un plan de preparación para desastres también será útil. La investigación muestra que el 40% de las pequeñas empresas no vuelven a abrir después de un desastre importante. Pero tomar medidas para describir lo que harás ayuda a minimizar las posibilidades de que los tuyos se hundan después de una filtración de datos.

¿Su Proveedor De VoIP Está Haciendo Su Parte?

Como puede ver, hay varias acciones que puede tomar para hacer que su sistema telefónico VoIP sea más seguro. Pero a veces, las filtraciones de datos ocurren como resultado de los errores de su proveedor.

Aquí hay siete maneras de confirmar si su proveedor está haciendo su parte.

Verifique las acreditaciones (como el cumplimiento de HIPAA)

La forma más fácil de hacer una lista de proveedores de VoIP es verificar si tienen acreditaciones. Estos son certificados que demuestran que su proveedor elegido cumple con los estándares de seguridad estándar de la industria.

Si su negocio opera en industrias específicas, también necesitará que su proveedor de VoIP tenga acreditaciones relevantes. Tomemos la atención médica, por ejemplo, es la industria con más ataques cibernéticos porque los hackers tendrán acceso a toneladas de datos personales confidenciales.

La Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA) tiene como objetivo ayudar a las empresas a proteger los datos relacionados con la salud. Actúa como un nivel básico de seguridad que todas las empresas deben tener si almacenan registros de pacientes. Su proveedor de VoIP debe cumplir con HIPAA si está en este sector.

Busque sistemas de prevención de intrusiones

Un sistema de prevención de intrusiones hace lo que dice en la lata: evita que los hackers pirateen su sistema telefónico VoIP. Verifique si su proveedor ofrece esto.

Por lo general, viene en dos partes:

- Seguimiento de tráfico VoIP: Su proveedor de telefonía VoIP debería poder rastrear el tráfico en su red telefónica. Demasiadas llamadas entrantes podrían ser un ataque DDoS. El monitoreo de este tráfico puede bloquear las llamadas antes de que su red se sobrecargue y se apague.

- Alertas de actividad sospechosa: Las señales de advertencia de un hackeo de VoIP pueden incluir una afluencia de llamadas, más llamadas internacionales o inicios de sesión desde otros dispositivos. Busque un proveedor de VoIP que le avise cuando sucedan estas cosas para que pueda eliminar el riesgo.

Busque cifrado de llamadas

Los hackers pueden obtener acceso a su sistema VoIP a través de conexiones a Internet inseguras. Una vez que ingresan a su red Wi-Fi, pueden espiar todo el tráfico de red, incluidas las llamadas que entran y salen de su oficina.

Transport Layer Security (TLS) oculta los datos que se transfieren desde el centro de datos a sus dispositivos VoIP. También autentica que la persona detrás de la llamada es quien esperas que sea, lo que hace que sea más obvio cuando se está falsificando un identificador de llamadas.

Las conversaciones de voz cifradas agregan una capa adicional de seguridad a su conexión a Internet. Con TLS de su proveedor de VoIP, es casi imposible para un hacker recoger los datos de llamadas que está pasando a través de su red telefónica.

Actualice el firmware de los dispositivos VoIP

Casi todos los programas empresariales publican actualizaciones periódicas. Estas actualizaciones del firmware real pueden lanzar nuevas funciones, reparar errores y, lo que es más importante, corregir agujeros de seguridad.

Es crucial asegurarse de que el firmware que suministra su proveedor de VoIP esté siempre actualizado. Puede comprobar si el proveedor instalará estas actualizaciones por usted. Pero si no, debería poder iniciar sesión en su cuenta en línea y hacerlo manualmente.

Recuerde hacer esto también en todos sus dispositivos VoIP. Un dispositivo que funciona con firmware débil y antiguo podría ser el agujero que los hackers necesitan para controlar su sistema telefónico.

Compruebe las opciones de límite de llamadas VoIP

Anteriormente, mencionamos que uno de los hacks VoIP más comunes es la suplantación de identificador de llamadas. Sucede cuando un hacker obtiene acceso a su red VoIP y usa su cuenta para realizar costosas llamadas de larga distancia.

Sin embargo, su proveedor de VoIP puede ayudarlo a protegerse contra ataques. Compruebe las características que limitan las llamadas por:

- Hora del día

- Dispositivo

- Usuario

De esta manera, una gran afluencia de llamadas se marca de inmediato. Los hackers que usan su información para hacer llamadas de larga distancia son detectados (y bloqueados) antes de acumular facturas enormes.

Los hacks de VoIP se pueden prevenir

VoIP es un sistema telefónico seguro que es más confiable y moderno que un sistema telefónico tradicional. Pero con todo lo almacenado en la nube, necesita características de seguridad adicionales para asegurarse de que su configuración sea segura.

No hay mejor momento que ahora para comprobar si su sistema telefónico VoIP es hermético. Solo el agujero de seguridad más pequeño puede exponer sus datos a hackers, que pueden usar esa información contra usted y sus clientes.

Pero recuerde, el proveedor que elija es tan importante como las precauciones que tome.

Aquí en Nextiva, nuestro sistema de centralita virtual en la nube tiene las características de seguridad que hemos mencionado, y más. Además, nuestra red está respaldada por ocho centros de datos de grado militar. Decir que estamos comprometidos con la seguridad es un eufemismo.

Julie Bai es gerente de productos en Nextiva, evangelista de UCaaS, comunicadora sin toros y traductora para personas, amante de los perros y madre de un niño adorablemente activo.