10 formas de prevenir las amenazas a la seguridad informática de los iniciados

El desenmascaramiento en 2001 de Robert Philip Hanssen como espía ruso le enseñó al FBI una dura lección que la mayoría de las organizaciones aún no han aprendido: Hay un gran peligro en aquellos en los que más confiamos.

Nos hemos vuelto bastante buenos protegiendo nuestros perímetros, pero la mayoría de nosotros hacemos un trabajo menos que adecuado protegiendo nuestras empresas de empleados (actuales y antiguos), socios comerciales, contratistas, pasantes e incluso clientes. Si bien la mayor parte de nuestra atención se centra en los ataques basados en Internet, los expertos causan la gran mayoría de los incidentes de seguridad y pueden causar la mayor parte del daño. Tiene sentido: Tienen un conocimiento íntimo de nuestros diseños de red, aplicaciones, personal y prácticas comerciales.

La laxitud institucional invita a problemas internos. En un informe revelador, la Oficina del Inspector General del Departamento de Justicia no citó la brillantez de Hanssen como espía, sino el fracaso de la oficina para implementar y hacer cumplir sólidos procedimientos de seguridad interna como una razón principal de su éxito durante 20 años.

El FBI no es único en este aspecto. Los iniciados son objeto de muy pocos controles, las organizaciones tienden a basarse en la confianza, en lugar de cualquier tipo de técnica o procedimiento de contramedidas. El resultado puede ser sistemas saboteados, datos destruidos, información de tarjetas de crédito robada, etc. La lista de casos de intrusión de computadoras del Departamento de Justicia es una letanía de trabajos internos. Considere solo algunos:

- Un trabajador en el Centro de Soporte de Servicio de Red de GTE en Tampa, Florida., borró datos y causó más de 200.000 dólares en daños.

- Un programador de computadoras para Lance, con sede en Carolina del Norte, enojado por una degradación, plantó una bomba lógica que desconectó las computadoras de los representantes de ventas de campo durante días.

- Un par de empleados del Chase Manhattan Bank robaron números de tarjetas de crédito, que usaron para robar casi 1 100,000.

Cómo prevenir las amenazas de seguridad internas

Tampoco son solo actores maliciosos. Los empleados pueden sabotear los sistemas sin saberlo y crear amenazas de seguridad informática a través de la ignorancia. Errores simples como hacer clic en enlaces manipulados en correos electrónicos, aplicaciones de mensajería y anuncios invitan a los hackers a vigilar a empresas y organizaciones con consecuencias masivas. Los siguientes son algunos términos clave que debe recordar al considerar cómo prevenir las amenazas a la seguridad informática de los iniciados.

Su Plantilla editable de Plan de Respuesta a Incidentes (IRP)

Use esto como punto de partida para desarrollar un IRP para las necesidades de su empresa.

Descargue ahora

Virus. Un virus informático es un código maligno que puede robar contraseñas, contactos de spam, archivos corruptos, registrar pulsaciones de teclas e incluso apoderarse del dispositivo infectado. Para infectarse, alguien debe propagar la infección a propósito o accidentalmente. La ciudad de Akron, Ohio, sufrió un ataque de virus en enero de 2019 que se remonta al ataque de ransomware después de que dos empleados abrieran facturas falsas enviadas a través de correos electrónicos no deseados.

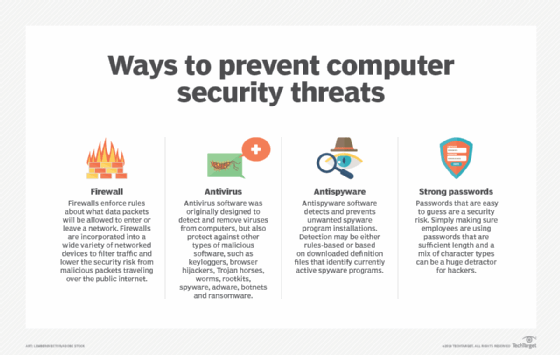

Antivirus. El software antivirus está diseñado para detectar, eliminar y prevenir infecciones de malware en un dispositivo o red. Aunque creado específicamente para eliminar virus, el software antivirus también puede ayudar contra spyware, adware y otro software malicioso. Los programas antivirus básicos analizan archivos en busca de software malicioso, permiten a los usuarios programar exploraciones automáticas y eliminar cualquier software malicioso.

Spyware. Cualquier software instalado en un dispositivo sin el permiso del usuario final se clasifica como spyware, incluso si se descarga para un propósito inofensivo. Adware, troyanos y registradores de pulsaciones de teclas son ejemplos de spyware. Sin herramientas antispyware, el spyware puede ser difícil de detectar. Para evitar el spyware, los administradores de red deben requerir que los trabajadores remotos accedan a los recursos de una red a través de una red privada virtual que incluya un componente de análisis de seguridad.

Los usuarios pueden tomar medidas preventivas leyendo los términos y condiciones antes de instalar el software, evitando anuncios emergentes y descargando solo software de fuentes confiables. El año pasado, Amnistía Interna se convirtió en víctima del software espía Pegasus cuando un empleado hizo clic en un mensaje de WhatsApp manipulado. La instalación de software espía resultante permite que el dispositivo del empleado sea monitoreado de forma remota mientras se garantiza el acceso de los hackers a mensajes, calendarios, contactos y su micrófono.

Malware. El software malicioso, también conocido como malware, puede robar, cifrar o eliminar información privada, monitorear la actividad del equipo sin permiso del usuario o alterar la función informática central del dispositivo. El spyware y los virus son ejemplos de malware. En 2017, la compañía de seguros de salud Anthem pagó 1 115 millones en una demanda colectiva después de que un número récord de datos de clientes quedara vulnerable debido a una brecha de seguridad. Los enlaces a malware en una campaña de correo electrónico de phishing dirigido comenzaron en 2014 y no se detectaron durante meses. Después de que un empleado hizo clic en los enlaces, el malware proporcionó a los hackers acceso remoto a las computadoras de la red y acceso a información de identificación personal, todas las herramientas necesarias para el robo de identidad.

Con tantos otros casos de alto perfil de esquemas de phishing en las noticias, como el hackeo del DNC de 2018 y la intromisión en las elecciones rusas de 2016, no es de extrañar que las amenazas internas mantengan al personal de seguridad despierto por la noche. Como muestra el caso de Anthem insurance, solo se necesita una persona para hacer clic en el enlace equivocado y liberar las compuertas de la brecha.

Su organización podría ser la siguiente. ¿Qué puedes hacer al respecto? Aquí hay 10 consejos para ayudarlo a desarrollar e implementar una estrategia de mitigación de amenazas internas. Algunos pueden ser complejos y costosos a largo plazo, pero otros simplemente implican revisar sus procesos y políticas y aplicar las mejores prácticas. El punto principal es girar su radar de seguridad de la información hacia adentro.

Política de seguridad primero

Como mínimo, su política de seguridad debe incluir procedimientos para prevenir y detectar el uso indebido, así como directrices para realizar investigaciones internas. Debería detallar las posibles consecuencias del uso indebido.

Comience leyendo sus políticas de seguridad existentes, especialmente las relacionadas con el manejo de incidentes. Reelaborar secciones que se basan en personas de confianza. Por ejemplo, su plan de manejo de incidentes no debe requerir que su equipo se comunique con el administrador de un sistema sospechoso para obtener acceso; él o ella puede ser el culpable.

A continuación, asegúrese de que su póliza detalla los límites de acceso y difusión de datos personales sobre sus empleados, empleados temporales y otras personas que podrían ser objeto de investigaciones. El mal manejo de estos datos puede tener consecuencias graves, incluidas acciones legales. Especifique a quién se le permite acceder a qué datos, en qué circunstancias y con quién se le permite compartir esta información.

Finalmente, para proteger a la organización de acusaciones de sanciones injustas o aplicadas de manera desigual, asegúrese de que su política de seguridad detalla las consecuencias del mal uso de los recursos de la empresa.

No descuide la seguridad física

Independientemente de que «posea» la seguridad física, considérela su prioridad No.1. Basta con mantener a las personas alejadas de su infraestructura crítica para evitar la mayoría de los incidentes internos.

Considere lo que le sucedió a Red Dot, una compañía de calefacción y refrigeración del área de Seattle, donde dos conserjes peinaron botes de basura, escritorios y archivadores, robando información personal de empleados y clientes. Obtuvieron tarjetas de crédito fraudulentas y accedieron ilegalmente a cuentas bancarias, robando decenas de miles de dólares antes de ser arrestados.

Aísle los sistemas de alto valor en áreas restringidas y aplique un control de acceso estricto. Es posible que se sienta tentado a confiar en las tarjetas de acceso, que son flexibles y económicas, pero solo son de autenticación de un solo factor y se pueden perder, robar o pedir prestadas. El registro de auditoría puede mostrar que Alice entró en la sala de computadoras a las 10:03: 34 a. m., pero ¿y si realmente fuera Bob usando su llave?

La autenticación de dos factores, por ejemplo, el uso de un PIN y una tarjeta de acceso, para aumentar las tarjetas de acceso frustrará a los ladrones de tarjetas, pero los empleados obligados seguirán prestando sus tarjetas y pines a sus colegas.

Considere la autenticación biométrica. Los escáneres de huellas dactilares y dispositivos similares son opciones populares, aunque costosas.

Pero proteger sus sistemas informáticos no es suficiente. Los ladrones, o colegas demasiado curiosos, tomarán información confidencial de copias impresas no seguras. Asegúrese de que todos sus empleados tengan al menos un cajón con cerradura en su escritorio o archivador para proteger la información confidencial.

Seleccionar nuevos empleados

En general, cuanto más tiempo dedique a investigar los antecedentes de un solicitante, mejor. Si su organización considera que la verificación de antecedentes requiere demasiado tiempo, considere la posibilidad de subcontratar.Sin embargo,

Las verificaciones de antecedentes no siempre cuentan toda la historia. Por ejemplo, un cheque típico podría verificar la dirección actual del solicitante, pero no revelaría que alguien que vive en la misma dirección es un estafador conocido o un ex empleado descontento.

Servicios como Investigación de sistemas & NORA de Desarrollo (Non-Obvious Relationship Awareness) puede encontrar tales relaciones. Al combinar información de bases de datos corporativas aparentemente no relacionadas, NORA puede realizar comprobaciones de personal, de empleados, subcontratistas y proveedores, así como de posibles contrataciones.

Use autenticación fuerte

Las contraseñas son passé. La tecnología de descifrado de contraseñas es bastante avanzada, y las contraseñas más fuertes generan bosques de notas Post-it en los monitores. Y muchos empleados comparten contraseñas.

Las alternativas son caras, y la implementación general está más allá de los medios de la mayoría de las organizaciones. Un compromiso más rentable es aplicar una autenticación multifactor sólida solo a aplicaciones o sistemas particularmente sensibles, como recursos humanos o contabilidad.

Si implementa la autenticación multifactor, combinando ID de usuario y contraseñas con tokens, tarjetas inteligentes o lectores de huellas dactilares, etc. — tenga en cuenta que estos métodos pueden no tapar todos los agujeros. Una vez que se establece su sesión, un experto puede ser capaz de falsificar nuevas transacciones bajo su nombre o simplemente usar su computadora mientras se aleja. Las estaciones de Windows se pueden configurar para bloquear a los usuarios después de un período fijo de inactividad y requerir una nueva autenticación.

Proteja sus escritorios

No puede confiar en que los usuarios sean responsables de todas sus configuraciones, pero si utiliza el servicio de Active Directory de Microsoft, puede usar directivas de grupo para bloquear escritorios en toda su empresa.

Las directivas de grupo permiten que un administrador de seguridad establezca los detalles de configuración para el sistema operativo y sus componentes (Internet Explorer, Windows Media Player, etc.).), así como otras aplicaciones. Por ejemplo, puede cambiar la configuración de cada una de las zonas de seguridad de Internet Explorer, imponer el uso del proxy de Internet de filtrado de contenido de su organización e incluso prohibir el uso de macros de terceros sin firmar en aplicaciones de Microsoft Office. Windows viene con una serie de archivos de plantilla de muestra, y hay más disponibles en el sitio web de Microsoft o en los Kits de recursos de Windows u Office. Además, asegúrese de que los derechos de acceso a las carpetas de red se apliquen de forma estrictamente necesaria.

Redes de área local de segmento

Los sistemas de detección de intrusos basados en Host o red merecen un lugar destacado en la lista de sus defensas internas, pero encontrar buenos puntos de monitoreo puede ser difícil.

Los sistemas basados en host generalmente implementan agentes, pero los sistemas basados en red dependen de rastreadores LAN. Monitorear una sola conexión a Internet es fácil, pero encontrar buenas ubicaciones, puntos de estrangulamiento, dentro de LAN a menudo caóticas, puede ser más difícil. Idealmente, tendría un rastreador para cada segmento LAN. En una red grande, esto es difícil de manejar, poco práctico y probablemente lo abrumará con alertas sin valor.

Una mejor táctica es tratar su LAN como una serie de enclaves, cada uno de los cuales comprende su propia zona de confianza, segregada por firewalls en el punto donde cada uno se conecta con la columna vertebral corporativa.

Fugas de información de enchufe

La información confidencial puede salir de su organización a través del correo electrónico, copias impresas, mensajería instantánea o simplemente por personas que hablan de cosas que deben guardar para sí mismas. Combine la política de seguridad y la tecnología para detener el sangrado.

En primer lugar, asegúrese de que su póliza detalla las restricciones a la difusión de datos confidenciales.

La tecnología puede ayudar, comenzando con el sistema de detección de intrusos (IDS). Escanee su plan de negocios en busca de frases únicas que no esperaría encontrar en ningún otro lugar y configure sus ID para que le avisen cada vez que vea estos fragmentos reveladores en la red.

Los cortafuegos de correo electrónico pueden escanear el texto completo de todos los correos electrónicos salientes.

Las herramientas de gestión de derechos digitales restringen la distribución de documentos asignando derechos de acceso y permisos.

Investigar actividades anómalas

Probablemente recopile montones de datos de registro de sus servidores orientados a Internet: registros de sistemas Unix, registros de eventos de Windows, registros de firewall, alertas de IDS, informes de antivirus, registros de acceso telefónico o cualquiera de otras pistas de auditoría diferentes. ¿Pero qué hay de tu red interna?

A diferencia de los atacantes externos, los iniciados generalmente no tienen cuidado de cubrir sus pistas. «Es como si el atacante no esperara ser atrapado. En general, ninguno de los ataques internos que hemos visto fue difícil de investigar», dijo Peter Vestergaard, ex gerente técnico de la consultora de seguridad danesa Protego. «El mayor problema ha sido que las empresas no tienen suficiente tala. En un caso, casi nadie sabía que el inicio de sesión en un servidor controlador sin dominio NT/Win2K está deshabilitado de forma predeterminada. Por lo tanto, había poco o ningún material de registro disponible.»

Una vez que tienes los archivos de registro, te quedas con la tarea, a menudo difícil, de clasificarlos para detectar actividad sospechosa. «Con todo el ruido, es difícil identificar a una persona en particular que intenta obtener información en la red», dijo un oficial de seguridad de la información de una gran compañía de seguros y servicios financieros de Estados Unidos, que solicitó el anonimato. Su empresa utiliza un motor de análisis casero que combina información de varios registros diferentes y busca patrones cuestionables.

Si tiene el dinero, las herramientas de análisis forense de red pueden analizar el flujo de información en toda su red.

Reenfoque las herramientas y estrategias perimetrales

Al aplicar sus herramientas perimetrales al interior de su red, puede aumentar en gran medida su postura de seguridad, a menudo a bajo costo. El primer paso es el parche interno. No soñaría con poner servidores web o de correo electrónico sin parches en la Internet pública, así que ¿por qué debería conformarse con ellos en su LAN?

El segundo paso es proteger los hosts eliminando los servicios no utilizados y bloqueando las configuraciones.

Una vez que haya cubierto los aspectos básicos, puede agregar más herramientas externas a su repertorio interno. Si ya está utilizando herramientas de evaluación de vulnerabilidades para sus servicios orientados a Internet, escanee su red interna por un costo adicional muy bajo. Comience por escanear sus servidores más críticos, como el correo electrónico interno, los servidores web y de directorio, luego priorice otros sistemas y escanéelos en orden.

Monitor para uso indebido

Su seguridad puede requerir monitoreo directo de los empleados, desde cámaras de video hasta registro de pulsaciones de teclas. La investigación sugiere que hasta un tercio de todos los empleadores realizan este tipo de monitoreo en cierta medida.

Sin embargo, antes de subirse al carro, asegúrese de saber qué herramientas están disponibles para usted y qué constituye monitoreo legal en su jurisdicción.

Los filtros de contenido web son herramientas útiles, ya que se pueden configurar para bloquear pornografía, sitios web de la competencia y repositorios de herramientas de hackers, todos los cuales ocupan un lugar prominente en las amenazas de seguridad internas comunes. En general, puede emplearlos de forma segura como una cuestión de política para todos sus trabajadores.

Si necesita información más detallada sobre lo que están haciendo los empleados específicos, debe ejercer un poco más de discreción, pero aún tiene muchas opciones que ofrecen registro de pulsaciones de teclas, registro de actividad de aplicaciones y títulos de ventanas, historial de visitas a URL y más.