VoIP-Hacking: Wie es funktioniert und wie Sie Ihr VoIP-Telefon schützen

VoIP-Telefonsysteme unterscheiden sich von herkömmlichen Setups, da Sie keine Kupferverkabelung benötigen, die sich über Ihr gesamtes Büro erstreckt. Verbindungen werden virtuell über eine Internetverbindung hergestellt. Aber das macht die Sicherheit oft zu einem großen Problem: Alles wird in der Cloud gehostet. Das Hacken eines Telefonsystems ist nicht so weit hergeholt, wie Sie vielleicht denken.

Die Revolution des Internets der Dinge bedeutet, dass alles online erledigt wird. Das Telefonsystem macht es schwierig, Anrufer zu überprüfen, und kann zu neuen Datenschutzverletzungen führen. Daher ist Social Engineering üblich.

Sollte jemand VoIP für einen Angriff nutzen, kann er auf sensible Kundendaten zugreifen.

In diesem Handbuch teilen wir:

- Was ist VoIP Hacking?

- Die häufigsten Arten von VoIP-Hacking

- So verhindern Sie VoIP-Hacks

- Wie Ihr Provider Hacking verhindern kann

Was ist VoIP-Hacking?

VoIP-Hacking ist eine Art von Angriff, mit dem eine Person Ihr Geschäftstelefonsystem infiltriert. Sie können Anrufe abhören, teure Rechnungen bezahlen und vertrauliche Informationen stehlen – sowohl über Ihr Unternehmen als auch über Ihre Kunden.

Hacks passieren normalerweise, wenn einer Ihrer Mitarbeiter versehentlich Informationen an einen Betrüger weitergibt. Diese Art von Social-Engineering-Betrug macht 97% aller Malware-Angriffe aus.

Hacker zielen auf Personen ab, die im Kundenservice und im Network Operations Center (NOC) arbeiten und als jemand anderes fungieren. Mitarbeiter können dem Hacker unwissentlich unbefugten Zugriff gewähren und die Kontrolle über Ihr VoIP-Telefonsystem übernehmen.

Der Zugriff auf das Telefonsystem Ihres Unternehmens kann andere Angriffe auslösen. Zum Beispiel könnte ein VoIP-Hack auf die Informationen zugreifen, um Ihre Kreditkarte zu belasten, sich als Ihr Unternehmen auszugeben und auf private Kundeninformationen zuzugreifen.

Es ist wichtig, auf dem Laufenden zu bleiben, wie Geschäftstelefonsysteme kompromittiert werden, und die Schritte zu überprüfen, die Sie und Ihr Anbieter unternehmen können, um die Kommunikation zu sichern.

Fünf Arten von VoIP-Hacking

VoIP-Telefonsysteme haben aufgrund ihrer Einrichtung andere Netzwerksicherheitsrisiken als andere herkömmliche Telefonsysteme. Hier sind die fünf häufigsten Arten von VoIP-Hacking zu beachten.

Unbefugte Nutzung

Bei dieser Art von Angriff verwenden Hacker das Telefonsystem Ihres Unternehmens, um Anrufe zu tätigen.

Hacker können Ihr Telefonsystem verwenden, um Robocalling- und Auto-Dialing-Software zu verwenden. Personen, die das Telefon mit Ihrer Anrufer—ID beantworten, hören eine aufgezeichnete Nachricht, in der sie aufgefordert werden, etwas zu tun – z. B. ihre Kreditkartennummer einzugeben, um „ihr Konto zu bestätigen.“ Es ist nicht deine Sache, den Anruf zu tätigen. Der Hacker hat nun Zugriff auf alle diese Informationen.

Hacker können auch betrügerische Aktivitäten mit Ihrem legitimen Geschäftstelefondienst durchführen. Ihre Anrufer-ID wird angezeigt, wenn sie mit Ihrem VoIP-System telefonieren. Sie können sich als Ihr Unternehmen ausgeben, um Kunden mit ihren privaten Informationen zu betrügen.

Das Schlimmste? Die unbefugte Nutzung Ihres VoIP-Systems kann unentdeckt bleiben, insbesondere wenn Sie die Einrichtung selbst vornehmen. Überprüfen Sie regelmäßig Ihre Anrufprotokolle und den Verlauf und legen Sie Warnungen fest, wenn Sie ein bestimmtes Limit überschreiten. Auf diese Weise werden Sie früher als später über die unbefugte Verwendung informiert.

Mautbetrug

Mautbetrug tritt auf, wenn Hacker internationale Anrufe auf andere Geräte tätigen. Mautgebühren für diese Fernrufnummern können teuer sein und werden von Ihrem Konto abgebucht. Laut Trend Micro gehen durch Mautbetrug erstaunliche 27 Milliarden US-Dollar verloren.

Angreifer können Benutzer und Administratoren mit Phishing-Betrug angreifen, um unbefugten Zugriff auf Ihr VoIP-System zu erhalten.

Hacker hinterlassen Ihrem Finanzteam beispielsweise eine Voicemail, in der sie aufgefordert werden, ihre Bankinformationen zu überprüfen. Ihr Mitarbeiter kennt den Unterschied nicht, also geben sie den Anruf zurück und geben die Bestätigungscodes an — wie z. B. Ihr Telefonsystempasswort oder Ihre IP-Adresse.

Der Hacker hat dann Informationen, mit denen er Ihr VoIP-Telefonsystem hacken und teure Ferngespräche führen kann.

Anrufer-ID-Spoofing

Vertrauen Sie der angezeigten Nummer, wenn Ihr Telefon klingelt und die Anrufer-ID angezeigt wird?

Die Anrufer-ID ist nicht immer eine zuverlässige Methode, um die Person zu überprüfen, die Sie anruft. Angreifer können gefälschte Anrufer-IDs verwenden und diese in Abstimmung mit einem anderen Angriff wie Social Engineering nutzen.

Mitarbeiter legen oft großen Wert auf die Telefonnummer oder den Namen eines Anrufers. Wenn sie also einen Anruf von jemandem erhalten, der von ihrem VoIP-Anbieter zu kommen scheint, werden sie möglicherweise dazu verleitet, wichtige Informationen preiszugeben.

Diese Informationen zu geben, oft ohne zu merken, dass es nicht der ist, den Sie am anderen Ende erwartet haben, kann Hackern Zugang zum VoIP-System Ihres Unternehmens geben.

Abhören

Nehmen Sie Zahlungen über das Telefon entgegen oder bitten Sie Kunden, Sie anzurufen, um persönliche Informationen anzugeben? Wenn ja, möchten Sie das Abhören verhindern. Dies ist der Fall, wenn Hacker Ihre geschäftlichen Telefonanrufe oder Aufzeichnungen in Echtzeit wie Voicemails abhören.

Abhören ist nur möglich, wenn die Verbindung unverschlüsselt ist oder das lokale Netzwerk selbst durchbrochen wird. Unsichere Wi—Fi-Netzwerke — solche ohne Transport Layer Security (TLS) und Real-Time Transport Protocol (SRTP) – können Angreifer einladen, das Netzwerk zu überwachen.

Durch das Abhören können Hacker Informationen über Ihr Unternehmen und Ihre Kunden sammeln. Sie können auf jede Interaktion zugreifen, die Ihr Unternehmen hatte.

Abhängig von den Gesprächen, die sie hören, besteht die Gefahr von Hackern:

- Verkauf der privaten Informationen Ihrer Kunden

- Verkauf von proprietären Informationen an Ihre Konkurrenten

- Bestechung Ihres Unternehmens oder Ihrer Kunden. Zum Beispiel könnten sie nach einem Geldbetrag fragen, um die Aufzeichnungen privat zu halten, abhängig von der Art des Anrufs.

Social Engineering

Untersuchungen zeigen, dass 62% der Unternehmen im Jahr 2018 einen Social-Engineering-Angriff erlebt haben. Es ist eine häufige Art von VoIP-Hack, weil es Menschen jagt, nicht Technologie.

Hacker versuchen, Beziehungen zu ihren Opfern aufzubauen, damit sie denken, dass es ein echter Anruf ist, aber das ist es nicht. Der Anruf ist ein Hacker, der sich als jemand anderes ausgibt, um Sie dazu zu bringen, vertrauliche Informationen zu übergeben.

Social Engineering wird von Angreifern eingesetzt, weil sie die Tatsache ausnutzen, dass Menschen wirklich nett sein wollen. Es ist unangenehm, nein zu sagen, wenn jemand nach etwas fragt — vor allem, wenn Sie keinen Grund haben, daran zu zweifeln, wer sie sagen, dass sie sind.

Es gibt auch einen Mangel an Bewusstsein für Social-Engineering-Kampagnen. Mitarbeiter werden selten über die Risiken betrügerischer Telefonanrufe von Angreifern aufgeklärt, die eine Anrufer-ID verschleiern.

Angreifer jagen Menschen, um Informationen über ein Ziel zu extrahieren, die für später verwendet werden können. Dies kann falsche Kontoanfragen umfassen, z. B. die Überprüfung Ihres Kontos, und Belästigen oder Bedrohen von Opfern basierend auf den von ihnen erfassten Daten.

Diese emotional aufgeladenen Situationen setzen die Mitarbeiter unter Druck, jetzt etwas zu tun, und dass es richtig ist, gegen das richtige Verfahren vorzugehen.

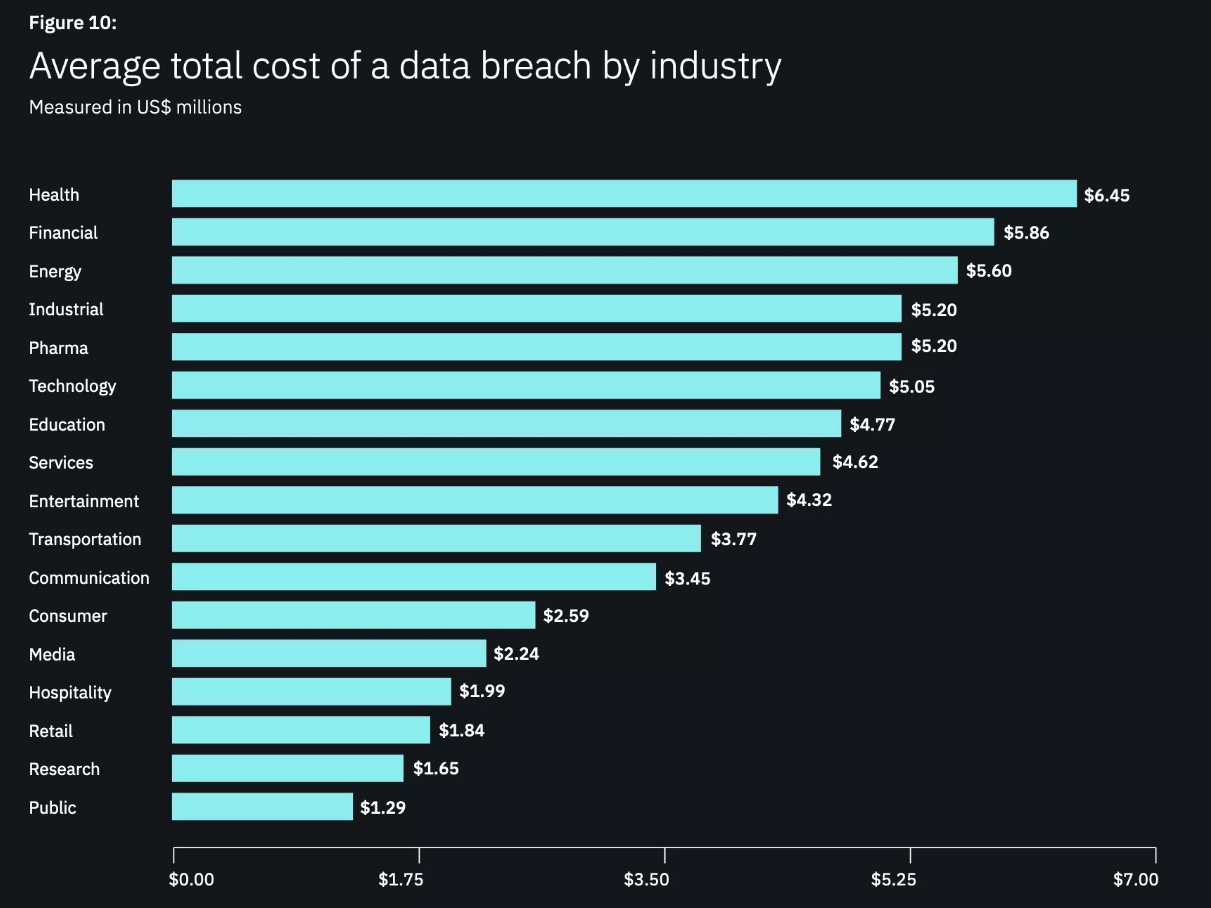

11 defensive tactics to harden VoIP

Jeder der oben aufgeführten VoIP-Hacks ist für Unternehmen kostspielig. Die durchschnittlichen Kosten pro gestohlenem Datensatz betragen 242 US-Dollar. unternehmen – was es teuer und schädlich macht, wenn Sie Opfer eines Hacks werden.

Aber es sind nicht alle schlechten Nachrichten. Die meisten VoIP-Schwachstellen können durch ein besseres Bewusstsein, regelmäßige Schulungen und proaktive Schritte Ihres internen Teams zur Stärkung Ihrer Abwehrkräfte beseitigt werden.

Hier sind 11 Best Practices, die Sie berücksichtigen sollten, um zu verhindern, dass Ihr Unternehmen angegriffen wird.

Wählen Sie den richtigen VoIP-Anbieter

Ein sicheres Telefonsystem beginnt mit dem von Ihnen gewählten Anbieter. Ein schwacher Anbieter erleichtert Hackern das Eindringen in Ihr Telefonnetz und den Zugriff auf private Informationen.

Aus diesem Grund sollten Sie immer deren Sicherheitsrichtlinien überprüfen, bevor Sie einen Vertrag mit einem VoIP-Dienstanbieter abschließen. Sie werden sicherstellen wollen, dass sie:

- Teilen Sie ihre Verpflichtungen zur Sicherheit ihres Netzwerks und die Gegenmaßnahmen, die sie ergriffen haben

- Erklären Sie, wie Sie eine Sicherheitsanfälligkeit melden

- Haben Sie einen Aktionsplan, wenn ein Hack passiert

- Haben Sie Akkreditierungen, die belegen, dass sie in Bezug auf die Sicherheit auf dem neuesten Stand sind

- Teilen Sie ein verantwortungsbewusstes Sicherheitsmanagementprogramm

- Demonstrieren Sie gute Sicherheitspraktiken

Nehmen Sie sich etwas Zeit, um sich damit zu befassen, und erkundigen Sie sich nach den Zertifizierungen Ihrer Anbieter. Sie sollten Ihnen diese Informationen auf Anfrage geben können. Wenn nicht, wechseln Sie zu einem anderen VoIP-Anbieter.

Administratorzugriff steuern

Durch den administrativen Zugriff auf Ihre VoIP-Infrastruktur kann der Benutzer alles steuern, was mit Ihrem Geschäftstelefonsystem zu tun hat. Der Benutzer kann die Abrechnung verwalten, an Telefonkonferenzen teilnehmen, neue Leitungen einrichten und zu teureren Eingriffen führen.

Sie sollten äußerst vorsichtig sein, mit welchen Mitarbeitern administrativen Zugriff auf Ihre VoIP-Telefonanlage erhalten.

Jeder Zugriff erhöht die Wahrscheinlichkeit eines Social-Engineering-Angriffs. Menschen machen Fehler, aber mit den richtigen Berechtigungen sind ihre Auswirkungen begrenzt. Es ist einfach, geben Sie keine administrative Kontrolle an Personen, die sie nicht benötigen.

Je mehr Mitarbeiter es zu überzeugen gibt, desto mehr riskieren Sie, Opfer eines Betrugs zu werden und dem Hacker administrativen Zugriff auf Ihr Netzwerk zu gewähren.

Verwenden Sie ein VPN für den Fernzugriff

Gartner berichtet, dass 82% der Unternehmensleiter planen, ihren Mitarbeitern die Remote-Arbeit zu ermöglichen. Diese Remote-Mitarbeiter kommunizieren mit ihren Mitarbeitern und Kunden per Telefon, was sie anfällig für VoIP-Hacking macht.

Ein virtuelles privates Netzwerk (VPN) verschlüsselt diese Anrufe jedoch. Ihr Remote-Team installiert ein VPN auf seinen Arbeitsgeräten — einschließlich Smartphone oder Softphone.

Es stellt eine starke Verbindung zwischen diesem Gerät und Ihrem Telefonsystem her, genau wie im Büro. Sie starten Anrufe über Ihr sicheres Netzwerk und nicht über ihr Heimnetzwerk, das möglicherweise eigene Schwachstellen aufweist.

Das macht es Hackern fast unmöglich, die Anrufe Ihrer Remote-Mitarbeiter abzuhören.

Verwenden Sie ein VPN und aktivieren Sie die Endpunktfilterung

Das von Ihnen verwendete VPN sollte über eine Option zum Aktivieren der Endpunktfilterung verfügen. Dies schränkt die Konnektivität zu schädlichen Websites ein.

VPN-Anbieter wie Sophos und Cisco verwenden Endpunktfilter, um das Netzwerk daran zu hindern, auf Websites zuzugreifen, die Malware herunterladen könnten, oder Informationen weiterzugeben, die Hacker gegen Sie verwenden können, z. B. eine öffentliche IP-Adresse.

Dies stärkt die allgemeine Netzwerkkonnektivität und Geräteintegrität. Es besteht ein geringeres Risiko, dass Mitarbeiter unwissentlich eine Website besuchen und die Sicherheit Ihres Telefonsystems gefährden.

Es ist auch eine gute Idee, ein Wi-Fi-Sicherheits-VPN zu haben, um Ihre Verbindung vor Cyberkriminellen zu schützen. Es gibt eine Reihe von Lösungen, die diese zusätzliche Schutzschicht bieten. Aura – ein Wi—Fi-Sicherheits-VPN-Unternehmen – verfolgt jeden Tag etwa 350K Malware-Programme.

Testen Sie Ihr Netzwerk

Es ist nicht ungewöhnlich, dass kleine Unternehmen ihr VoIP-System einmal einrichten und es nie wieder betrachten. Wenn Sie dies tun, besteht jedoch die Gefahr eines VoIP-Hacks. Das von Ihnen verwendete Setup ist möglicherweise nicht mehr so sicher wie früher.

Wenn Sie Ihr Netzwerk regelmäßig überprüfen, können Sie Lücken in Ihrer VoIP-Sicherheit erkennen. Administratoren sollten den Zugriff und Best Practices regelmäßig überprüfen, um Kompromisse zu vermeiden.

Zum Beispiel könnten Sie sehen, dass:

- Mitarbeiter, die das Unternehmen vor zwei Jahren verlassen haben, haben noch Konten

- Ihre Administratorkennwörter wurden in zwei Jahren nicht geändert

- Das Verbindungsgateway verfügt nicht über Transport Layer Security (TLS) oder Real-Time Transport Protocol (SRTP), was bedeutet, dass VoIP-Anrufe nicht verschlüsselt werden

Ihre IT-Abteilung sollte auch eine jährliche Sicherheitsprüfung durchführen. Dieser „Penetrationstest“ simuliert einen Hacker und stellt fest, ob das Netzwerk sicher ist. Mögliche Schwachstellen sollten so schnell wie möglich überprüft und behoben werden.

Überwachen Sie Ihre Anruf- und Zugriffsprotokolle

Ein Anrufprotokoll ist der Verlauf eingehender und ausgehender Anrufe, die Ihr Unternehmen getätigt hat. Es ist jedoch nicht nur für Verkaufszwecke nützlich. Der Zugriff auf diese Anrufprotokolle bedeutet, dass Sie Folgendes sehen können:

- Das Datum und die Uhrzeit jedes Anrufs

- Wie viele Anrufe Sie an eine bestimmte Nummer tätigen

- Der Ort Ihrer Anrufe, sowohl auf der Geschäftsseite als auch an Ihrem Kundenstandort.

Mit diesen Protokollen können Sie leicht erkennen, ob Ihre VoIP-Telefonanlage gehackt wurde. Wenn Sie Ihre Anrufprotokolle regelmäßig überwachen, erfahren Sie, wie „normal“ aussieht. Alle Anomalien, die einen Hack signalisieren könnten, können entdeckt werden – noch bevor Ihre Anruflimits sie stoppen.

In ähnlicher Weise zeigt ein Zugriffsprotokoll an, wer sich bei Ihrem VoIP-Telefonsystem angemeldet hat. Wenn Sie eine ungewöhnliche IP-Adresse erkennen oder feststellen, dass sich Ihr Administrator um 11 Uhr (im Schlaf) angemeldet hat, erkennen Sie einen Eindringling.

Sensibilisierung für sichere Kennwörter

Wenn Sie Ihre VoIP-Lösung einrichten, gibt Ihr Provider ein Standardkennwort an, damit Sie loslegen können. Es ist jedoch wichtig, dass Sie Ihr Passwort so schnell wie möglich von der Standardeinstellung ändern.

Aber das ist nicht immer genug, um Ihre VoIP-Telefonanlage zu sichern. Sie müssen das Bewusstsein für sichere Passwörter bei Ihren Mitarbeitern schärfen. Vermeiden Sie die gängigsten Passwörter und wiederholen Sie nicht dieselben Kombinationen.

Wiederholte Passwortverwendung, bekannt als Credential Stuffing, bedeutet, dass ein Hacker auf andere Plattformen zugreifen kann, wenn er diese knackt, und umgekehrt. Wenn sie das Facebook-Passwort eines Kundendienstmitarbeiters herausfinden können, versuchen sie dieselbe Kombination auf Ihrem VoIP-Telefonsystem. Die Passwörter für jedes VoIP-Konto sollten vollständig eindeutig sein.

Versuchen Sie außerdem, längere Passcodes anstelle von Passwörtern mit speziellen Elementen zu verwenden, um die Mindestzeichenbeschränkung einzuhalten.

Komplexe Passwörter mit Ausrufezeichen, Großbuchstaben und Sonderzeichen sind schwer zu merken. Mitarbeiter schreiben sie möglicherweise auf Haftnotizen auf oder speichern sie in ihrer E—Mail – beides ist für Hacker relativ leicht zu finden.

Die Sicherheitsexperten von Black Hills empfehlen jedoch, Passwörter zu erstellen, die lang sind. Es ist schwieriger und länger, ein 20-stelliges Passwort zu knacken als eines mit acht Zeichen. Und es ist leichter zu merken.

Auf diese Weise erschweren Sie einem Hacker den Zugriff auf Ihr VoIP-System. Das standardmäßige, unsichere Passwort wartet nicht darauf, gehackt zu werden.

Zwei-Faktor-Authentifizierung verwenden

Heutzutage ist ein starkes Passwort nicht genug abschreckend für einen Hacker. Es ist nicht unmöglich für intelligente, erfahrene Hacker, ein Passwort zu knacken – daher sollten Sie eine Zwei-Faktor-Authentifizierung für Ihr VoIP-Telefonsystem haben.

Die Zwei-Faktor-Authentifizierung fügt Ihrem Passwort eine weitere Sicherheitsebene hinzu. Benutzer müssen ihre Anmeldung authentifizieren, indem sie:

- Scannen eines QR—Codes mit einer Authentifikator-App

- Verwenden ihrer Fingerabdruck-ID

Mit einer dieser zusätzlichen Authentifizierungsfunktionen können Hacker keinen Zugriff auf Ihre VoIP-Lösung erhalten – selbst wenn sie über Ihr Passwort verfügen. Nur die Personen mit den richtigen Anmeldeinformationen für den zweiten Schritt können einsteigen.

Trainieren Sie Ihr Team in Cybersicherheit

Nur eine Sicherheitslücke in Ihrem Telefonsystem kann Sie einem VoIP-Hack aussetzen. Das gleiche Konzept gilt auch für Ihre Mitarbeiter: Ein ungebildeter Mitarbeiter kann einen Fehler machen, der eine teure Datenverletzung in Ihrem Geschäftstelefonsystem verursacht.

Wann immer Sie Ihre Mitarbeiter einbinden, geben Sie eine Mini-Schulung zur Cybersicherheit. Erklären Sie die Bedeutung eines sicheren Passworts, installieren Sie ein VPN auf ihrem Gerät und informieren Sie sie über die verschiedenen Arten von VoIP-Hacks.

Aber denken Sie daran: Sicherheit ist kein One-and-Done-Job. Machen Sie es sich zur Priorität, Cybersicherheitstrainings für Ihre Teammitglieder zu planen, damit sie nicht nachlassen.

Haben Sie eine Richtlinie zur Verwaltung mobiler Geräte

Wussten Sie, dass 59% der Geschäftsleute bei der Arbeit mindestens drei Geräte verwenden? Ihre Mitarbeiter bringen möglicherweise ihre persönlichen Geräte oder einen anderen Laptop mit ins Büro. Jedes dieser Geräte muss in Bezug auf die Sicherheit auf dem neuesten Stand sein.

Stellen Sie sicher, dass die persönlichen Geräte Ihrer Mitarbeiter kein Loch in Ihrem Telefonsystem freilegen — insbesondere, wenn sie diese Geräte für geschäftliche VoIP-Anrufe verwenden. Sie können dies mit einer Richtlinie zur Verwaltung mobiler Geräte mit Details wie:

- Alle persönlichen Geräte müssen für verschlüsselte Sprachgespräche mit dem Wi-Fi-Netzwerk verbunden sein

- Die Software auf dem mobilen Gerät muss auf dem neuesten Stand sein, wenn es für geschäftliche Zwecke verwendet wird

- Alle Smartphones müssen über eine Fingerabdruck-ID verfügen, um das Gerät zu entsperren

- Mitarbeiter müssen gestohlene oder verlegte Geräte sofort melden

Halten Sie im Falle eines Verstoßes einen Reaktionsplan bereit

Hacker werden schlauer und haben Zugriff auf eine wachsende Anzahl von Tools, um Zugriff auf Ihr Geschäftstelefonsystem zu erhalten. Manchmal sind Ihre internen Sicherheitstaktiken nicht stark genug, um sie abzuschrecken.

Sie sollten immer einen Plan zur Reaktion auf Datenverstöße haben, unabhängig davon, wie stark Ihre Sicherheitsmaßnahmen sind. Dieses Dokument beschreibt, was Sie im Falle eines Angriffs tun werden. Sie werden nicht wie ein kopfloses Huhn herumlaufen und sich fragen, was zu tun ist — was den Stress des gesamten Hacks erhöht.

Ein Katastrophenvorsorgeplan wird sich ebenfalls als nützlich erweisen. Untersuchungen zeigen, dass 40% der kleinen Unternehmen nach einer Katastrophe größeren Ausmaßes nicht wieder öffnen. Wenn Sie jedoch Schritte unternehmen, um zu skizzieren, was Sie tun werden, können Sie die Wahrscheinlichkeit minimieren, dass Sie nach einer Datenverletzung untergehen.

Leistet Ihr VoIP-Anbieter seinen Beitrag?

Wie Sie sehen, können Sie verschiedene Maßnahmen ergreifen, um Ihr VoIP-Telefonsystem sicherer zu machen. Aber manchmal passieren Datenverletzungen als Folge der Fehler Ihres Providers.

Hier sind sieben Möglichkeiten, um zu bestätigen, ob Ihr Anbieter seinen Teil dazu beiträgt.

Überprüfen Sie auf Akkreditierungen (wie HIPAA-Konformität)

Der einfachste Weg, eine Auswahlliste von VoIP-Anbietern zu erstellen, besteht darin, zu überprüfen, ob sie über Akkreditierungen verfügen. Hierbei handelt es sich um Zertifikate, die belegen, dass der von Ihnen gewählte Anbieter die branchenüblichen Sicherheitsstandards erfüllt.

Wenn Ihr Unternehmen in bestimmten Branchen tätig ist, muss auch Ihr VoIP-Anbieter über entsprechende Akkreditierungen verfügen. Nehmen wir zum Beispiel das Gesundheitswesen, es ist die Branche mit den meisten Cyberangriffen, da Hacker Zugriff auf Tonnen sensibler Daten erhalten, persönliche Daten.

Der Health Insurance Portability and Accountability Act (HIPAA) zielt darauf ab, Unternehmen bei der Sicherung gesundheitsbezogener Daten zu unterstützen. Es dient als grundlegende Sicherheitsstufe, die alle Unternehmen haben müssen, wenn sie Patientenakten speichern. Ihr VoIP-Anbieter muss HIPAA-konform sein, wenn Sie in diesem Sektor tätig sind.

Suchen Sie nach Intrusion Prevention-Systemen

Ein Intrusion Prevention-System macht das, was es verspricht: Verhindert, dass Hacker Ihr VoIP-Telefonsystem hacken. Prüfen Sie, ob Ihr Provider dies anbietet.

Es besteht normalerweise aus zwei Teilen:

- VoIP-Verkehrsverfolgung: Ihr VoIP-Telefonanbieter sollte in der Lage sein, den Verkehr in Ihrem Telefonnetz zu verfolgen. Zu viele eingehende Anrufe können ein DDoS-Angriff sein. Die Überwachung dieses Datenverkehrs kann die Anrufe blockieren, bevor Ihr Netzwerk überlastet und heruntergefahren wird.

- Warnungen vor verdächtigen Aktivitäten: Die Warnzeichen eines VoIP-Hacks können einen Zustrom von Anrufen, mehr internationale Anrufe oder Anmeldungen von anderen Geräten umfassen. Suchen Sie nach einem VoIP-Anbieter, der Sie benachrichtigt, wenn diese Dinge passieren, damit Sie das Risiko beseitigen können.

Suchen Sie nach Anrufverschlüsselung

Hacker können über unsichere Internetverbindungen auf Ihr VoIP-System zugreifen. Sobald sie sich in Ihrem Wi-Fi-Netzwerk befinden, können sie den gesamten Netzwerkverkehr belauschen, einschließlich Anrufe, die in Ihr Büro ein- und ausgehen.

Transport Layer Security (TLS) verbirgt die Daten, die vom Rechenzentrum an Ihre VoIP-Geräte übertragen werden. Es authentifiziert auch, dass die Person hinter dem Anruf die Person ist, von der Sie erwarten, dass Sie es ist, was es offensichtlicher macht, wenn eine Anrufer-ID gefälscht wird.

Verschlüsselte Sprachkonversationen verleihen Ihrer Internetverbindung eine zusätzliche Sicherheitsebene. Mit TLS von Ihrem VoIP-Anbieter ist es für einen Hacker fast unmöglich, Anrufdaten zu erfassen, die Sie über Ihr Telefonnetz übertragen.

Aktualisieren Sie die Firmware auf VoIP-Geräten

Fast jede Unternehmenssoftware veröffentlicht regelmäßig Updates. Diese Aktualisierungen der aktuellen Firmware können neue Funktionen veröffentlichen, Fehler beheben und vor allem Sicherheitslücken schließen.

Es ist wichtig, dass die von Ihrem VoIP-Anbieter bereitgestellte Firmware immer auf dem neuesten Stand ist. Sie können überprüfen, ob der Anbieter diese Updates für Sie installiert. Wenn nicht, sollten Sie sich in Ihrem Online-Konto anmelden und dies manuell tun können.

Denken Sie daran, dies auch auf allen Ihren VoIP-Geräten zu tun. Ein Gerät mit schwacher, alter Firmware könnte das Loch sein, das Hacker benötigen, um Ihr Telefonsystem zu steuern.

Überprüfen Sie die Optionen für das VoIP-Anruflimit

Wir haben bereits erwähnt, dass einer der häufigsten VoIP-Hacks das Spoofing der Anrufer-ID ist. Dies geschieht, wenn ein Hacker Zugriff auf Ihr VoIP-Netzwerk erhält und Ihr Konto für teure Ferngespräche verwendet.

Ihr VoIP-Anbieter kann jedoch zum Schutz vor Angriffen beitragen. Suchen Sie nach Funktionen, die Anrufe einschränken, indem Sie:

- Tageszeit

- Gerät

- Benutzer

Auf diese Weise wird ein großer Zustrom von Anrufen sofort markiert. Die Hacker, die Ihre Informationen verwenden, um Ferngespräche zu führen, werden entdeckt (und blockiert), bevor sie riesige Rechnungen aufbringen.

VoIP-Hacks sind vermeidbar

VoIP ist ein sicheres Telefonsystem, das zuverlässiger und moderner ist als ein herkömmliches Telefonsystem. Da jedoch alles in der Cloud gespeichert ist, benötigen Sie zusätzliche Sicherheitsfunktionen, um sicherzustellen, dass Ihr Setup sicher ist.

Es gibt keinen besseren Zeitpunkt als jetzt, um zu überprüfen, ob Ihre VoIP-Telefonanlage luftdicht ist. Schon die kleinste Sicherheitslücke kann Ihre Daten Hackern aussetzen, die diese Informationen gegen Sie und Ihre Kunden verwenden können.

Aber denken Sie daran, der Anbieter, den Sie wählen, ist genauso wichtig wie die Vorsichtsmaßnahmen, die Sie treffen.

Hier bei Nextiva verfügt unser Cloud-PBX-System über die von uns erwähnten Sicherheitsfunktionen und vieles mehr. Außerdem wird unser Netzwerk von acht Rechenzentren in Militärqualität unterstützt. Zu sagen, dass wir uns der Sicherheit verpflichtet fühlen, ist eine Untertreibung.

Julie Bai ist Produktmanagerin bei Nextiva, UCaaS-Evangelistin, No-Bull-Kommunikatorin und Übersetzerin für Menschen, Hundeliebhaberin und Mutter eines entzückend aktiven Jungen.