10 Möglichkeiten, Computersicherheitsbedrohungen von Insidern zu verhindern

Die Entlarvung des Insiders Robert Philip Hanssen als russischer Spion im Jahr 2001 lehrte das FBI eine harte Lektion, die die meisten Organisationen noch lernen müssen: Es besteht eine große Gefahr von denen, denen wir am meisten vertrauen.

Wir sind ziemlich gut darin geworden, unsere Umfänge zu schützen, aber die meisten von uns leisten einen weniger als angemessenen Job, um unsere Unternehmen vor Mitarbeitern (aktuellen und ehemaligen), Geschäftspartnern, Auftragnehmern, Praktikanten und sogar Kunden zu schützen. Während die meiste Aufmerksamkeit auf internetbasierte Angriffe gerichtet ist, verursachen Insider die überwiegende Mehrheit der Sicherheitsvorfälle und können den größten Schaden anrichten. Es macht Sinn: Sie haben ein genaues Wissen über unsere Netzwerklayouts, Anwendungen, Mitarbeiter und Geschäftspraktiken.

Institutionelle Laxheit lädt zu Insiderproblemen ein. In einem aufschlussreichen Bericht zitierte das Büro des Generalinspektors des Justizministeriums nicht Hanssens Brillanz als Spion, sondern das Versäumnis des Büros, strenge Insider-Sicherheitsverfahren einzuführen und durchzusetzen, als Hauptgrund für seinen Erfolg über 20 Jahre.

Das FBI ist in dieser Hinsicht nicht einzigartig. Insider unterliegen in der Regel nur sehr wenigen Kontrollen – Organisationen verlassen sich eher auf Vertrauen als auf technische oder verfahrenstechnische Gegenmaßnahmen. Das Ergebnis können sabotierte Systeme, zerstörte Daten, gestohlene Kreditkarteninformationen usw. sein. Die Liste der Computer-Intrusion-Fälle des DOJ ist eine Litanei von Insider-Jobs. Betrachten Sie nur einige:

- Ein Mitarbeiter im Network Service Support Center von GTE in Tampa, Florida., Daten gelöscht und mehr als $ 200.000 Schaden verursacht.

- Ein Computerprogrammierer für Lance aus North Carolina, verärgert über eine Herabstufung, pflanzte eine Logikbombe, die die Computer der Außendienstmitarbeiter tagelang offline nahm.

- Ein Paar Mitarbeiter der Chase Manhattan Bank haben Kreditkartennummern gestohlen, mit denen sie fast 100.000 US-Dollar gestohlen haben.

So verhindern Sie Insider-Sicherheitsbedrohungen

Es sind auch nicht nur böswillige Akteure. Mitarbeiter können unwissentlich Systeme sabotieren und Computersicherheitsbedrohungen durch schiere Ignoranz erzeugen. Einfache Fehler wie das Klicken auf manipulierte Links in E-Mails, Messaging-Apps und Werbung laden Hacker ein, Unternehmen und Organisationen mit massiven Konsequenzen zu überwachen. Im Folgenden sind einige wichtige Begriffe zu beachten, wenn man bedenkt, wie Computer-Sicherheitsbedrohungen von Insidern zu verhindern.

Ihre Vorlage für den editierbaren Incident Response Plan (IRP)

Verwenden Sie diese Vorlage als Ausgangspunkt für die Entwicklung eines IRP für die Anforderungen Ihres Unternehmens.

Jetzt herunterladen

Virus. Ein Computervirus ist bösartiger Code, der Passwörter, Spam-Kontakte, beschädigte Dateien stehlen, Tastatureingaben protokollieren und sogar das infizierte Gerät übernehmen kann. Um infiziert zu werden, muss jemand absichtlich oder versehentlich die Infektion verbreiten. Die Stadt Akron, Ohio, erlitt im Januar 2019 einen Virusangriff, der auf Ransomware zurückgeführt wurde, die ausgelöst wurde, nachdem zwei Mitarbeiter gefälschte Rechnungen geöffnet hatten, die über Spam-E-Mails gesendet wurden.

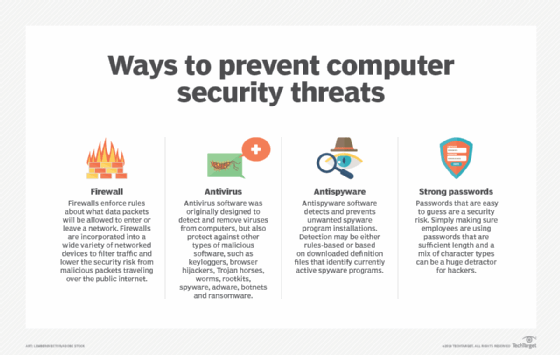

Antivirus. Antivirensoftware wurde entwickelt, um Malware-Infektionen auf einem Gerät oder Netzwerk zu erkennen, zu entfernen und zu verhindern. Obwohl speziell entwickelt, um Viren zu beseitigen, kann Antiviren-Software auch gegen Spyware, Adware und andere schädliche Software helfen. Grundlegende Antivirenprogramme scannen Dateien auf schädliche Software, ermöglichen es Benutzern, automatische Scans zu planen und schädliche Software zu entfernen.

Spyware. Jede Software, die ohne Erlaubnis des Endbenutzers auf einem Gerät installiert wird, wird als Spyware eingestuft, selbst wenn sie für einen harmlosen Zweck heruntergeladen wird. Adware, Trojaner und Keylogger sind Beispiele für Spyware. Ohne Antispyware-Tools kann Spyware schwer zu erkennen sein. Um Spyware zu verhindern, sollten Netzwerkadministratoren Remote-Mitarbeitern den Zugriff auf Ressourcen über ein Netzwerk über ein virtuelles privates Netzwerk mit einer Sicherheitsscankomponente vorschreiben.

Benutzer können vorbeugende Maßnahmen ergreifen, indem sie die Allgemeinen Geschäftsbedingungen lesen, bevor sie Software installieren, Popup-Anzeigen vermeiden und nur Software von vertrauenswürdigen Quellen herunterladen. Letztes Jahr wurde Amnesty International Opfer der Pegasus-Spyware, als ein Mitarbeiter auf eine manipulierte WhatsApp-Nachricht klickte. Die daraus resultierende Spyware-Installation ermöglicht die Fernüberwachung des Geräts des Mitarbeiters und gewährt Hackern Zugriff auf Nachrichten, Kalender, Kontakte und sein Mikrofon.

Malware. Bösartige Software, auch als Malware bekannt, kann private Informationen stehlen, verschlüsseln oder löschen, Computeraktivitäten ohne Benutzerberechtigung überwachen oder die Kerncomputerfunktion des Geräts ändern. Spyware und Viren sind Beispiele für Malware. Im Jahr 2017 zahlte die Krankenkasse Anthem in einer Sammelklage 115 Millionen US-Dollar, nachdem eine rekordverdächtige Anzahl von Kundendaten aufgrund einer Sicherheitsverletzung anfällig geworden war. Links zu Malware in einer gezielten Spear-Phishing-E-Mail-Kampagne begannen 2014 und blieben monatelang unentdeckt. Nachdem ein Mitarbeiter auf die Links geklickt hatte, bot Malware Hackern Fernzugriff auf Computer im Netzwerk und Zugriff auf persönlich identifizierbare Informationen – alle Tools, die für Identitätsdiebstahl benötigt werden.

Bei so vielen anderen hochkarätigen Fällen von Phishing-Programmen in den Nachrichten, wie dem DNC-Hack 2018 und der Einmischung der russischen Wahlen 2016, ist es kein Wunder, dass Insider-Bedrohungen das Sicherheitspersonal nachts wach halten. Wie der Fall von Anthem Insurance zeigt, braucht es nur eine Person, um auf den falschen Link zu klicken und die Schleusen zu öffnen.

Ihre Organisation könnte die nächste sein. Was können Sie dagegen tun? Hier sind 10 Tipps, die Ihnen bei der Entwicklung und Implementierung einer Strategie zur Eindämmung von Insider-Bedrohungen helfen. Einige mögen auf lange Sicht komplex und kostspielig sein, aber andere beinhalten einfach die Überprüfung Ihrer Prozesse und Richtlinien und die Anwendung bewährter Verfahren. Der wichtigste Punkt ist, Ihr Informationssicherheitsradar nach innen zu drehen.

Sicherheitsrichtlinie:

Ihre Sicherheitsrichtlinie sollte mindestens Verfahren zur Verhinderung und Aufdeckung von Missbrauch sowie Richtlinien für die Durchführung von Insideruntersuchungen enthalten. Es sollte die möglichen Folgen eines Missbrauchs darlegen.

Lesen Sie zunächst Ihre vorhandenen Sicherheitsrichtlinien durch, insbesondere die zur Behandlung von Vorfällen. Überarbeiten Sie Abschnitte, die auf vertrauensvolle Insider angewiesen sind. Beispielsweise sollte Ihr Incident-Handling-Plan nicht erfordern, dass Ihr Team den Administrator eines verdächtigen Systems kontaktiert, um Zugriff zu erhalten.

Stellen Sie als Nächstes sicher, dass Ihre Richtlinie die Beschränkungen für den Zugriff auf und die Verbreitung personenbezogener Daten über Ihre Mitarbeiter, Zeitarbeiter und andere Personen, die Gegenstand von Ermittlungen sein könnten, festlegt. Ein falscher Umgang mit diesen Daten kann schwerwiegende Folgen haben, einschließlich rechtlicher Schritte. Geben Sie an, wer unter welchen Umständen auf welche Daten zugreifen darf und mit wem sie diese Informationen teilen dürfen.

Schließlich, um die Organisation vor Vorwürfen unfairer oder ungleich angewandter Strafen zu schützen, stellen Sie sicher, dass Ihre Sicherheitsrichtlinie die Folgen des Missbrauchs von Unternehmensressourcen darlegt.

Vernachlässigen Sie nicht die physische Sicherheit

Unabhängig davon, ob Sie die physische Sicherheit „besitzen“, betrachten Sie sie als Ihre Priorität Nr. 1. Um die meisten Insider-Vorfälle zu verhindern, reicht es aus, Menschen einfach von Ihrer kritischen Infrastruktur fernzuhalten.

Bedenken Sie, was mit Red Dot, einem Heizungs- und Kühlungsunternehmen in Seattle, passiert ist, als zwei Hausmeister Mülltonnen, Schreibtische und Aktenschränke durchkämmten und persönliche Informationen von Mitarbeitern und Kunden stahlen. Sie erhielten betrügerische Kreditkarten und illegal zugegriffen Bankkonten, stehlen Zehntausende von Dollar, bevor sie verhaftet wurden.

Isolieren Sie hochwertige Systeme in eingeschränkten Bereichen und wenden Sie eine strenge Zugangskontrolle an. Sie könnten versucht sein, sich auf Schlüsselkarten zu verlassen – sie sind flexibel und kostengünstig -, aber sie sind nur Ein-Faktor-Authentifizierung und können verloren gehen, gestohlen oder ausgeliehen werden. Das Audit-Protokoll kann zeigen, dass Alice den Computerraum um 10:03:34 Uhr betrat, aber was ist, wenn es wirklich Bob war, der ihren Schlüssel benutzte?

Zwei-Faktor-Authentifizierung – zum Beispiel mit einer PIN und einer Keycard – zur Erweiterung von Keycards wird Kartendiebe vereiteln, aber verpflichtende Mitarbeiter werden ihre Karten und PINs immer noch an Kollegen ausleihen.

Betrachten Sie die biometrische Authentifizierung. Fingerabdruckscanner und ähnliche Geräte sind beliebte, wenn auch teure Optionen.

Die Sicherung Ihrer Computersysteme reicht jedoch nicht aus. Diebe oder übermäßig neugierige Kollegen greifen nach sensiblen Informationen aus ungesicherten Kopien. Stellen Sie sicher, dass alle Ihre Mitarbeiter mindestens eine abschließbare Schublade in ihrem Schreibtisch oder Aktenschrank haben, um vertrauliche Informationen zu sichern.

Neueinstellungen anzeigen

Im Allgemeinen gilt: Je mehr Zeit Sie mit der Untersuchung des Hintergrunds eines Bewerbers verbringen, desto besser. Wenn Ihre Organisation Hintergrundüberprüfungen für zu zeitaufwändig hält, sollten Sie ein Outsourcing in Betracht ziehen.

Hintergrundüberprüfungen erzählen jedoch nicht immer die ganze Geschichte. Beispielsweise, Eine typische Überprüfung könnte die aktuelle Adresse des Antragstellers überprüfen, würde aber nicht zeigen, dass jemand, der an derselben Adresse lebt, ein bekannter Betrüger oder ein verärgerter Ex-Mitarbeiter ist.

Dienstleistungen wie Systemforschung & Entwicklung NORA (Non-Obvious Relationship Awareness) können solche Beziehungen finden. Durch die Kombination von Informationen aus scheinbar nicht verwandten Unternehmensdatenbanken kann NORA Personalprüfungen bei Mitarbeitern, Subunternehmern und Lieferanten sowie potenziellen Mitarbeitern durchführen.

Starke Authentifizierung verwenden

Passwörter sind passé. Die Technologie zum Knacken von Passwörtern ist ziemlich fortschrittlich, und stärkere Passwörter erzeugen Wälder von Post-It-Notizen auf Monitoren. Und viele Mitarbeiter teilen Passwörter.

Die Alternativen sind teuer, und die allgemeine Bereitstellung übersteigt die Möglichkeiten der meisten Organisationen. Ein kosteneffizienterer Kompromiss besteht darin, eine starke Multifaktor-Authentifizierung nur auf besonders sensible Anwendungen oder Systeme wie HR oder Buchhaltung anzuwenden.

Wenn Sie die Multifaktor-Authentifizierung bereitstellen – Kombination von Benutzer-IDs und Passwörtern mit Token, Smartcards oder Fingerabdrucklesern usw. — beachten Sie, dass diese Methoden möglicherweise nicht alle Löcher verstopfen. Sobald Ihre Sitzung eingerichtet ist, kann ein sachkundiger Insider möglicherweise neue Transaktionen unter Ihrem Namen fälschen oder einfach Ihren Computer verwenden, während Sie weggetreten sind. Windows-Stationen können so eingestellt werden, dass Benutzer nach einer festgelegten Zeit der Inaktivität gesperrt werden und eine erneute Authentifizierung erforderlich ist.

Sichern Sie Ihre Desktops

Sie können sich nicht darauf verlassen, dass Benutzer für alle ihre Konfigurationen verantwortlich sind, aber wenn Sie den Active Directory-Dienst von Microsoft verwenden, können Sie Gruppenrichtlinien verwenden, um Desktops in Ihrem Unternehmen zu sperren.

Mit Gruppenrichtlinien kann ein Sicherheitsmanager Konfigurationsdetails für das Betriebssystem und seine Komponenten (Internet Explorer, Windows Media Player usw.) festlegen.), sowie andere Apps. Sie können beispielsweise die Einstellungen für die einzelnen Sicherheitszonen von Internet Explorer ändern, die Verwendung des Inhaltsfilter-Internetproxys Ihrer Organisation erzwingen und sogar die Verwendung nicht signierter Makros von Drittanbietern in Microsoft Office-Apps verbieten. Windows selbst wird mit einer Reihe von Beispielvorlagendateien geliefert, und weitere sind auf der Microsoft-Website oder in den Windows- oder Office-Ressourcenkits verfügbar. Stellen Sie außerdem sicher, dass die Zugriffsrechte auf Netzwerkordner streng nach Bedarf angewendet werden.

Segment LANs

Host- oder netzwerkbasierte Intrusion Detection-Systeme verdienen einen herausragenden Platz auf der Liste Ihrer internen Verteidigung, aber gute Überwachungspunkte zu finden, kann eine Herausforderung sein.

Hostbasierte Systeme setzen normalerweise Agenten ein, aber netzwerkbasierte Systeme verlassen sich auf LAN-Sniffer. Die Überwachung einer einzelnen Internetverbindung ist einfach, aber es kann schwieriger sein, gute Standorte – Choke Points – in oft chaotischen LANs zu finden. Idealerweise hätten Sie einen Sniffer für jedes LAN-Segment. In einem großen Netzwerk ist dies unhandlich, unpraktisch und wird Sie wahrscheinlich mit wertlosen Warnungen überwältigen.

Ein besserer Ansatz ist es, Ihr LAN als eine Reihe von Enklaven zu behandeln, von denen jede ihre eigene Vertrauenszone umfasst, die durch Firewalls an dem Punkt getrennt ist, an dem jede mit dem Unternehmens-Backbone verbunden ist.

Stopfen Sie Informationslecks

Vertrauliche Informationen können über E-Mails, gedruckte Kopien, Instant Messaging oder von Personen, die einfach über Dinge sprechen, die sie für sich behalten sollten, aus Ihrem Unternehmen fließen. Kombinieren Sie Sicherheitspolitik und Technologie, um die Blutung zu stillen.

Stellen Sie zunächst sicher, dass Ihre Richtlinie Beschränkungen für die Verbreitung vertraulicher Daten enthält.

Technologie kann helfen, beginnend mit dem Intrusion Detection System (IDS). Scannen Sie Ihren Geschäftsplan nach eindeutigen Phrasen, die Sie nirgendwo anders erwarten würden, und konfigurieren Sie Ihre IDS so, dass Sie benachrichtigt werden, wenn diese verräterischen Schnipsel im Netzwerk angezeigt werden.

E-Mail-Firewalls können den vollständigen Text aller ausgehenden E-Mails scannen.

Digitale Rechteverwaltungstools beschränken die Verteilung von Dokumenten, indem sie Zugriffsrechte und Berechtigungen zuweisen.

Anomale Aktivitäten untersuchen

Sie sammeln wahrscheinlich Unmengen von Protokolldaten von Ihren mit dem Internet verbundenen Servern: Unix-Syslogs, Windows-Ereignisprotokolle, Firewall-Protokolle, IDS-Warnungen, Antivirenberichte, DFÜ-Zugriffsprotokolle oder eine Reihe anderer Prüfpfade. Aber was ist mit Ihrem internen LAN?

Im Gegensatz zu externen Angreifern achten Insider im Allgemeinen nicht darauf, ihre Spuren zu verwischen. „Es ist, als ob der Angreifer nicht erwartet, erwischt zu werden. Im Allgemeinen war keiner der Insider-Angriffe, die wir gesehen haben, schwer zu untersuchen „, sagte Peter Vestergaard, ehemaliger technischer Manager bei der dänischen Sicherheitsberatung Protego. „Das größte Problem war, dass die Unternehmen nicht genügend Logging haben. In einem Fall wusste fast niemand, dass die Anmeldung auf einem NT / Win2K-Server ohne Domänencontroller standardmäßig deaktiviert ist. Daher war wenig oder kein Protokollmaterial verfügbar.“

Sobald Sie die Protokolldateien haben, haben Sie die oft schwierige Aufgabe, sie nach verdächtigen Aktivitäten zu durchsuchen. „Bei all dem Lärm ist es schwierig, eine bestimmte Person zu identifizieren, die versucht, Informationen über das Netzwerk zu erhalten“, sagte ein Informationssicherheitsbeauftragter eines großen US-Versicherungs- und Finanzdienstleistungsunternehmens, der um Anonymität bat. Sein Unternehmen verwendet eine selbstgebraute Analyse-Engine, die Informationen aus verschiedenen Protokollen kombiniert und nach fragwürdigen Mustern sucht.

Wenn Sie das Geld haben, können Tools zur forensischen Analyse des Netzwerks den Informationsfluss in Ihrem Netzwerk analysieren.

Neuausrichtung der Perimeter-Tools und -Strategien

Wenn Sie Ihre Perimeter-Tools auf das Innere Ihres Netzwerks anwenden, können Sie Ihre Sicherheitslage oft zu geringen Kosten erheblich verbessern. Schritt eins ist das interne Patching. Sie würden nicht davon träumen, ungepatchte Web- oder E-Mail-Server ins öffentliche Internet zu stellen, warum sollten Sie sich also mit ihnen in Ihrem LAN zufrieden geben?

Schritt zwei ist das Sichern von Hosts, indem nicht verwendete Dienste entfernt und Konfigurationen gesperrt werden.

Sobald Sie die Grundlagen verstanden haben, können Sie Ihrem internen Repertoire weitere externe Tools hinzufügen. Wenn Sie bereits Tools zur Schwachstellenbewertung für Ihre mit dem Internet verbundenen Dienste verwenden, scannen Sie Ihr internes Netzwerk für sehr geringe zusätzliche Kosten. Scannen Sie zunächst Ihre wichtigsten Server wie interne E-Mail-, Web- und Verzeichnisserver, priorisieren Sie dann andere Systeme und scannen Sie sie der Reihe nach.

Überwachung auf Missbrauch

Ihre Sicherheit erfordert möglicherweise eine direkte Überwachung der Mitarbeiter – von Videokameras bis hin zur Protokollierung von Tastenanschlägen. Untersuchungen legen nahe, dass bis zu einem Drittel aller Arbeitgeber eine solche Überwachung bis zu einem gewissen Grad durchführen.

Bevor Sie jedoch auf den Zug aufspringen, stellen Sie sicher, dass Sie wissen, welche Tools Ihnen zur Verfügung stehen und was eine rechtliche Überwachung in Ihrer Gerichtsbarkeit darstellt.

Webinhaltsfilter sind nützliche Tools, da sie so eingestellt werden können, dass Pornografie, Websites von Mitbewerbern und Hacker-Tool-Repositorys blockiert werden, die alle bei allgemeinen Insider-Sicherheitsbedrohungen eine herausragende Rolle spielen. Im Algemeinen, Sie können diese als eine Frage der Politik für alle Ihre Mitarbeiter sicher beschäftigen.

Wenn Sie detailliertere Informationen darüber benötigen, was bestimmte Mitarbeiter tun, müssen Sie etwas mehr Diskretion walten lassen, aber Sie haben immer noch viele Optionen, die die Aufzeichnung von Tastenanschlägen, die Protokollierung von Anwendungsaktivitäten und Fenstertiteln, den URL-Besuchsverlauf und vieles mehr bieten.