Sådan forhindres Brute Force-angreb med 8 Easy Tactics

tag et sekund og besvar dette tilsyneladende ligetil spørgsmål – hvor mange adgangskoder har du? Ikke så let at tælle, er det?

cirka 81% af bekræftede databrud skyldes svage eller stjålne adgangskoder. Sørg for, at din adgangskode er stærk og unik!

i denne artikel dykker vi ned i brute force — angreb-hvad de er, hvordan hackere bruger dem og forebyggelsesteknikker.

Hvad er en Brute Force angreb

en brute force angreb er blandt de enkleste og mindst sofistikerede hacking metoder. Som navnet antyder, er brute force-angreb langt fra subtile. Teorien bag et sådant angreb er, at hvis du tager et uendeligt antal forsøg på at gætte en adgangskode, er du bundet til at have ret til sidst.

angriberen sigter mod kraftigt at få adgang til en brugerkonto ved at forsøge at gætte brugernavnet/e-mailen og adgangskoden. Normalt er motivet bag det at bruge den overtrådte konto til at udføre et stort angreb, stjæle følsomme data, lukke systemet eller en kombination af de tre.

oprettelse af kode, der udfører denne type angreb, kræver ikke meget fantasi eller viden, og der er endda bredt tilgængelige automatiserede værktøjer, der sender flere tusinde adgangskodeforsøg pr.

Sådan identificeres Brute Force-angreb

et brute force-angreb er let at identificere og undersøge. Du kan registrere dem ved at kigge ind i din Apache access log eller logfiler. Angrebet efterlader en række mislykkede loginforsøg, som det ses nedenfor:

Sep 21 20:10:10 host proftpd: yourserver (usersip) - USER theusername (Login failed): Incorrect password.fungerer låsning af konti?

låsning af konti efter et vist antal forkerte adgangskodeforsøg er en almindelig praksis med at håndtere brute force-forsøg. Desværre er det alene ikke altid tilstrækkeligt.

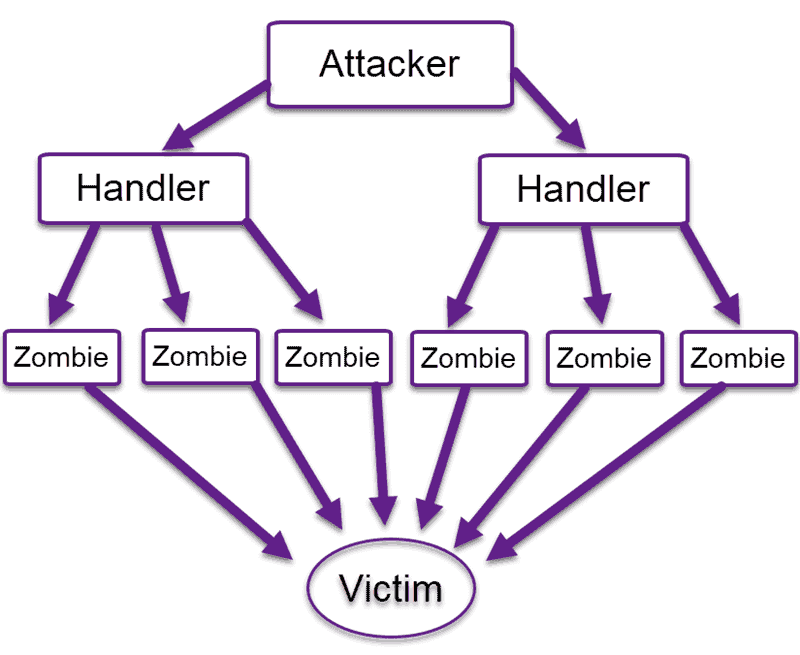

hackere kan starte omfattende angreb ved at prøve en enkelt adgangskode på flere tusinde servere. I modsætning til at forsøge mange adgangskoder på en enkelt server, udløser denne metode ikke kontoens lockout, og den omgår klogt denne defensive mekanisme.

for eksempel, hvis en server ofte blev angrebet, kunne flere hundrede brugerkonti konstant låses ud. Din server ville være let bytte for denial-of-service. Vær proaktiv for at opdage og stoppe DDoS-angreb.

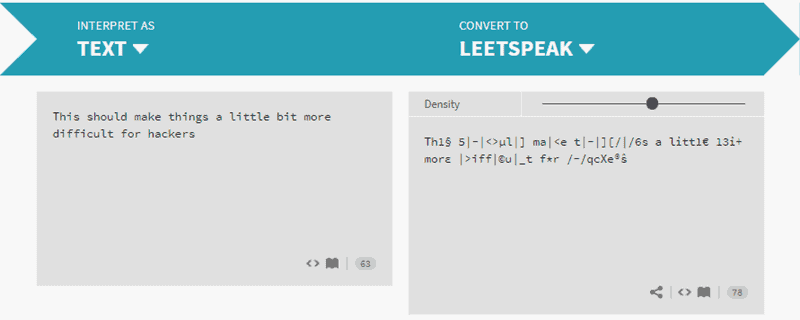

hjælper brug af “LEET-speak”?

“Leetspeak” er et internetsprog, der koder for enhver tekst ved at oversætte til ASCII-tegn.

i nogen tid var Leetspeak en effektiv måde at tilføje endnu et “sikkerhedslag” til din adgangskodestyring. Hackere har dog fanget og begyndt at bruge ordbøger, der erstatter bogstaver med almindelige Leet-tegn. Det samme gælder for andre almindelige krypteringsmetoder, såsom SHA-1.

teknikker til forebyggelse af Brute Force angreb

der er mange metoder til at stoppe eller forhindre brute force-angreb.

det mest oplagte er en stærk adgangskodepolitik. Hver internetapplikation eller offentlig server skal håndhæve brugen af stærke adgangskoder. For eksempel skal standardbrugerkonti have mindst otte bogstaver, et tal, store og små bogstaver og et specialtegn. Desuden skal servere kræve hyppige adgangskodeændringer.

lad os undersøge andre måder at forhindre et brute force-angreb på.

- Begræns mislykkede loginforsøg

- gør rodbrugeren utilgængelig via SSH ved at redigere sshd_config-filen

- brug ikke en standardport, Rediger portlinjen i din sshd_configfile

- brug

- Begræns logins til en bestemt IP-adresse eller rækkevidde

- tofaktorautentificering

- unikke login-URL ‘ er

- monitor server logs

konto lockout efter mislykkede forsøg

som nævnt ovenfor er implementering af en konto lockout efter flere mislykkede loginforsøg ineffektiv, da det gør din server let bytte for denial-of-service-angreb. Men hvis den udføres med progressive forsinkelser, bliver denne metode meget mere effektiv.

kontolåsning med progressive forsinkelser lås kun en konto i et bestemt tidsrum efter et bestemt antal mislykkede loginforsøg. Dette betyder, at automatiserede brute force-angrebsværktøjer ikke vil være så nyttige. Derudover behøver administratorer ikke at beskæftige sig med at låse op for flere hundrede konti hvert 10.minut eller deromkring.

gør rodbrugeren utilgængelig via SSH

SSH brute force-forsøg udføres ofte på rodbrugeren af en server. Sørg for at gøre rodbrugeren utilgængelig via SSH ved at redigere sshd_config-filen. Indstil indstillingerne’ denyusers root’ og ‘PermitRootLogin no’.

Rediger standardporten

de fleste automatiserede SSH-angreb forsøges på standardporten 22. Så at køre sshd på en anden port kan vise sig at være en nyttig måde at håndtere brute force-angreb på.

hvis du vil skifte til en ikke-standardport, skal du redigere portlinjen i din sshd_config-fil.

brug

vi blev alle vant til at se på internettet. Ingen kan lide at forsøge at få mening ud af noget, der ser ud som om det er blevet scribbled af en toårig, men værktøjer som gør automatiserede bots ineffektive.

det enkelte krav om at indtaste et ord eller antallet af katte på et genereret billede er meget effektivt mod bots, selvom hackere er begyndt at bruge optiske tegngenkendelsesværktøjer for at komme forbi denne sikkerhedsmekanisme.

Husk, at brugen af værktøjer som f.eks. påvirker brugeroplevelsen negativt.

Begræns Logins til en specificeret IP-adresse eller rækkevidde

hvis du kun tillader adgang fra en udpeget IP-adresse eller rækkevidde, skal brute force-angribere arbejde hårdt for at overvinde denne hindring og kraftigt få adgang.

det er som at placere en sikkerhedsperimeter omkring dine mest dyrebare data, og alle, der ikke stammer fra den rigtige IP-adresse, har ikke adgang.

du kan indstille dette ved at afgrænse en fjernadgangsport til en statisk IP-adresse. Hvis du ikke har en statisk IP-adresse, kan du konfigurere en VPN i stedet. En ulempe er, at dette måske ikke er passende for enhver brugssag.

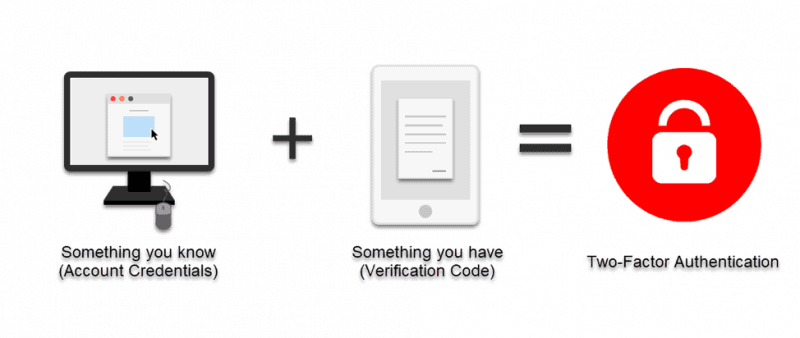

ansæt 2-faktor autentificering (2FA)

tofaktorautentificering betragtes af mange som den første forsvarslinje mod brute force-angreb. Implementering af en sådan løsning reducerer i høj grad risikoen for et potentielt databrud.

det store ved 2FA er, at adgangskoden alene ikke er nok. Selv hvis en angriber revner adgangskoden, skal de have adgang til din smartphone eller e-mail-klient. Meget vedholdende angribere kan forsøge at overvinde denne hindring, men de fleste vil vende om og søge efter et lettere mål.

Bemærk: tofaktorautentificering er meget effektiv mod mange typer angreb, herunder keylogger-angreb. Mange sikkerhedsretningslinjer fastsætter brugen af 2FA (f.eks. HIPAA og PCI), og offentlige myndigheder, såsom FBI, kræver det til off-site logins. Hvis du bruger denne hjemmeside, kan du læse mere om, hvordan du konfigurerer tofaktorautentificering.

Brug unikke Login URL ‘er

Opret unikke login URL’ er til forskellige brugergrupper. Dette vil ikke stoppe et brute force-angreb, men at introducere den ekstra variabel gør tingene lidt mere udfordrende og tidskrævende for en angriber.

Overvåg dine serverlogfiler

sørg for at analysere dine logfiler flittigt. Administratorer ved, at logfiler er vigtige for at opretholde et system.

log management applikationer, såsom Logur, kan hjælpe dig med at udføre daglige check-ups og kan automatisk generere daglige rapporter.

Start aktiv forebyggelse & beskyttelse mod Brute Force angreb i dag

en dygtig og vedholdende angriber vil altid finde en måde at til sidst bryde ind.

ikke desto mindre minimerer implementeringen af en kombination af de ovenfor beskrevne metoder chancerne for, at du bliver offer for et brute force-angreb. Brute force angribere som let bytte, og er mest tilbøjelige til at vende sig væk og søge efter et andet mål, hvis du smider en skruenøgle i deres værker.