jak detekovat a chránit před aktualizovaným malwarem Flashback

sdílet

Apple vydal aktualizace svých knihoven Java pro uživatele Mac OS X 10.7 Lion a 10.6 Snow Leopard (viz „Java pro OS X Lion 2012-001 a Java pro Mac OS X 10.6 Update 7″, 3 duben 2012). Aktualizace přinášejí Java runtime engine až do verze 1.6.0_31 a opravují více zranitelností v Javě verze 1.6.0_29, “ nejzávažnější z nich může umožnit nedůvěryhodnému Java appletu spustit libovolný kód mimo karanténu Java.“Tyto poznámky k vydání neříkají, že dotyčné zranitelnosti byly ve volné přírodě využívány novou variantou malwaru Flashback (viz“ pozor

Morphing Flashback Malware, “ 27 únor 2012).

významné míry infekce-Ruský antivirový vývojář, Doctor Web, říká, že jejich výzkum ukazuje, že více než 550,000 XNUMX Maců bylo infikováno poté, co uživatelé navštívili ohrožené webové stránky, které obsahují kód JavaScript pro aktivaci škodlivého appletu Java. Sorokin Ivan z Doctor Web později zvýšil tento odhad na více než 600,000 v tweetu.

ačkoli jsme od Doctor Web ještě nic neviděli, otázka, kdo jsou, přišla na TidBITS Talk, kde bezpečnostní analytik Brian McNett řekl:

první, co jsem slyšel o Doctor Web, bylo, když na ně bylo odkazováno, a když Sorokin Ivan později odpověděl prostřednictvím Twitteru Mikko Hypponenovi, hlavnímu výzkumnému pracovníkovi F-Secure. Znám a věřím Mikkovi. Používá spolehlivé zdroje. Doctor Web se jeví jako ruský outfit, s převážně ruskou klientelou, takže by nebylo neobvyklé, aby jejich pověst byla neznámá jinde. Jejich klíčovým objevem je, že Flashback používá MAC adresu infikovaného počítače jako User-Agent při připojení k jeho serveru command-and-control. Jedná se o jedinečný vzor, který jim umožnil sledovat infekce před kýmkoli jiným. To, že toto zjištění sdíleli veřejně, spolu se svými údaji, zvyšuje jejich důvěryhodnost.

Mikko Hypponen v tweetu uvedl, že F-Secure hovořil s doktorem webem a že čísla infekcí vypadají skutečně. A společnost Kaspersky Labs nyní poskytla nezávislé potvrzení, že čísla Doctor Web jsou přiměřená a ve skutečnosti jsou Macy.

podle bezpečnostní firmy Mac Intego nevykazují počítače Mac infikované Flashbackem žádné příznaky, kromě komunikace se servery Flashback command-and-control, které by mohly být detekovány nástroji pro monitorování sítě. Ačkoli jsme neviděli potvrzení o tom s nedávnými variantami Flashback, dřívější verze Flashback se pokusil zachytit uživatelská jména a hesla injekcí kódu do webových prohlížečů a dalších síťových aplikací, jako je Skype. V takových případech měly postižené programy tendenci často havarovat. Bezpečnostní firma Sophos říká, že spolu s krádeží hesel může Flashback také otrávit výsledky vyhledávače, aby provedl

reklamní podvody (podvodným zvýšením míry prokliku) nebo nasměroval oběti na další škodlivý obsah(i když se to zdá zbytečné, pokud je Mac již ohrožen).

více znepokojující je, že Intego říká, že v posledních týdnech viděl desítky variant flashbacku, což naznačuje, že programátoři za Flashbackem jej rychle upravují, aby se vyhnuli detekci a využili nově nalezených zranitelností. To může způsobit zastaralé rady pro prevenci, detekci a odstranění flashbacku. Na vedlejší poznámku, Intego také říká, že má důkaz, že Flashback byl vytvořen stejnými lidmi, kteří vytvořili MacDefender v 2011 (viz „pozor falešný

MacDefender antivirový Software,“ 2 Květen 2011 a „Apple reaguje na stále závažnější situaci MacDefender,“ 25 Květen 2011).

Detekujte infekci Flashback – jak tedy můžete zjistit, zda jste infikováni? Bezpečnostní firma F-Secure zveřejnila pokyny pro detekci aktuálních infekcí Flashbackem; pokyny také obsahují kroky k odstranění, které bychom odradili od pokusu o někoho jiného než pokročilé uživatele.

to znamená, že detekce spočívá v vydávání následujících příkazů defaults read v terminálu (F-Secure navrhuje pouze první a poslední; ostatní rozšiřují techniku ze Safari na Google Chrome, Firefox a iCab). V každém případě, pokud na konci odpovědi z každého příkazu uvidíte „neexistuje“, nejste infikováni. (Příkaz defaults read je zcela bezpečný — jen se pokouší zjistit, zda v informacích existují některá data.plist soubor v rámci každého balíčku aplikace.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

pro jednodušší přístup Marc Zeedar, vydavatel časopisu Real Studio Developer magazine, napsal jednoduchou aplikaci Test4Flashback, která zapouzdřuje kontroly defaults read a představuje dialog, který vám říká, zda jste infikováni. Nepokouší se vůbec odstranit.

Chraňte se před Flashbackem-mezitím, pokud používáte 10.7 Lion a ještě jste nenainstalovali Javu, odložte, pokud ji nepotřebujete. Pokud jste nainstalovali Java v Lion nebo používáte 10.6 Snow Leopard, okamžitě nainstalujte aktualizace Java společnosti Apple pomocí Aktualizace softwaru, abyste zabránili infekci touto konkrétní variantou flashbacku. A ačkoli odinstalování Java je obtížné, můžete ji deaktivovat, buď v celém systému, nebo v jednotlivých webových prohlížečích (Flashback se spoléhá výhradně na webové útoky, pokud víme).

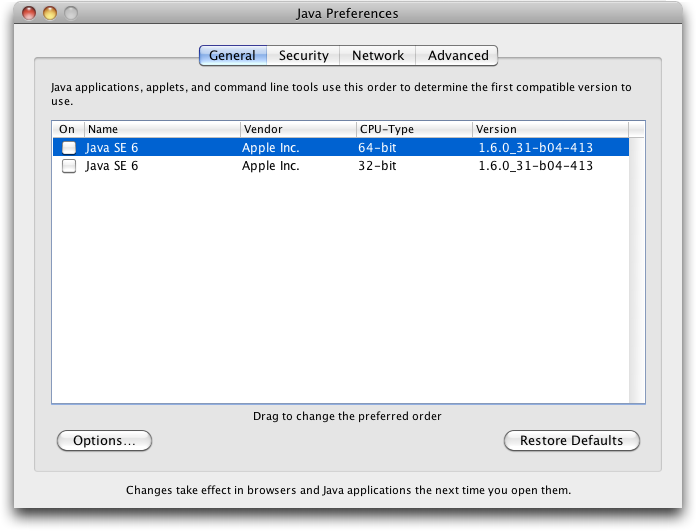

- Chcete-li v počítači Mac zcela zakázat Javu, otevřete nástroj Předvolby Java v

/Applications/Utilitiesa zrušte zaškrtnutí políček. Nedělejte to, pokud používáte CrashPlan nebo jakýkoli jiný software založený na Javě, včetně některých aplikací Adobe! -

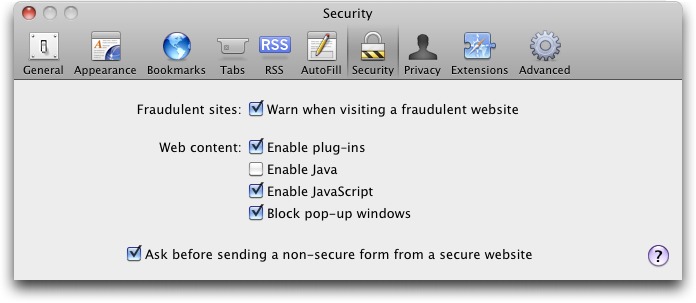

Chcete-li zakázat Javu v Safari, zvolte Safari > Předvolby a vypněte Javu v podokně zabezpečení.

-

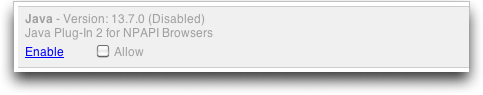

Chcete-li vypnout Javu v prohlížeči Google Chrome, zadejte do adresního řádku

about:plugins, přejděte dolů a klikněte na odkaz zakázat pro Java Plug-In 2 pro prohlížeče NPAPI. -

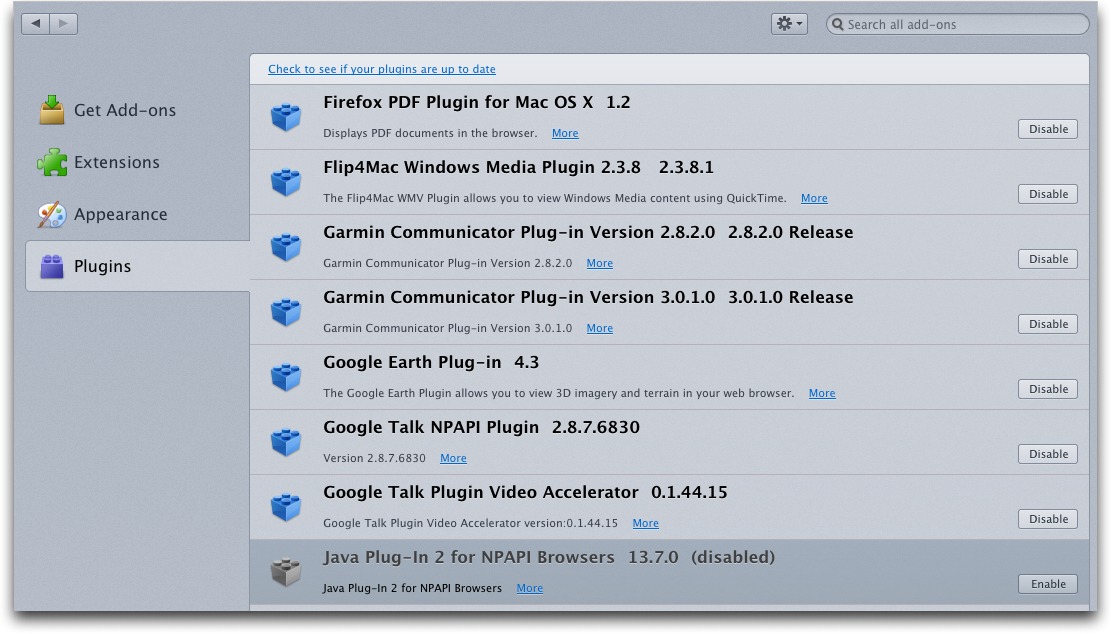

Chcete-li vypnout Javu ve Firefoxu, zvolte Nástroje > doplňky, klepněte na kartu pluginy a deaktivujte Java Plug-In 2 pro prohlížeče NPAPI.

pokud potřebujete používat Javu pouze příležitostně, zvažte její povolení v prohlížeči, který zřídka používáte, a spolehněte se na tento prohlížeč pro ty konkrétní weby-jako jsou nástroje pro webové konference -, které vyžadují Javu.

instalace antivirového softwaru, jako je VirusBarrier Intego, také poskytne ochranu, a to jak ze základní funkce softwaru, tak z důvodu, že se Malware Flashback nenainstaluje sám, pokud detekuje určité antivirové programy.

a konečně, je třeba poznamenat, že některé varianty Flashback červ jejich cestu na Macs ne přes využívání Java zranitelnosti, ale tím, že oklamat uživatele do zadání hesla správce. Jediný způsob, jak se můžete chránit před takovým podvodem, je podezření na jakýkoli požadavek na heslo, který nepřichází v přímé reakci na akci, kterou jste právě provedli, jako je instalace nového softwaru, který jste stáhli úmyslně.

buďte opatrní.