10 modi per prevenire minacce alla sicurezza informatica da addetti ai lavori

Il 2001 smascheramento di insider Robert Philip Hanssen come spia russa ha insegnato l’FBI una dura lezione che la maggior parte delle organizzazioni devono ancora imparare: C’è grande pericolo da parte di coloro che ci fidiamo di più.

Siamo diventati abbastanza bravi a proteggere i nostri perimetri, ma la maggior parte di noi fa un lavoro meno che adeguato proteggendo le nostre imprese da dipendenti (attuali e precedenti), partner commerciali, appaltatori, stagisti e persino clienti. Mentre la maggior parte della nostra attenzione è focalizzata sugli attacchi basati su Internet, gli addetti ai lavori causano la stragrande maggioranza degli incidenti di sicurezza e possono fare la maggior parte dei danni. Ha senso: hanno una conoscenza intima dei nostri layout di rete, applicazioni, personale e pratiche commerciali.

Il lassismo istituzionale invita a problemi interni. In un rapporto rivelatore, l’Ufficio dell’Ispettore generale del Dipartimento di Giustizia ha citato non la brillantezza di Hanssen come spia, ma piuttosto l’incapacità dell’ufficio di implementare e applicare forti procedure di sicurezza interna come una ragione principale per il suo successo negli anni 20.

L’FBI non è unico su questo punto. Gli addetti ai lavori sono in genere soggetti a pochissimi controlli-le organizzazioni tendono a fare affidamento sulla fiducia piuttosto che su qualsiasi tipo di contromisure tecniche o procedurali. Il risultato può essere sistemi sabotati, dati distrutti, dati rubati della carta di credito, ecc. L’elenco del Dipartimento di Giustizia dei casi di intrusione informatica è una litania di lavori interni. Considera solo alcuni:

- Un lavoratore nel Network Service Support Center di GTE a Tampa, Fla., asciugò dati e causò più di damage 200.000 in danno.

- Un programmatore di computer per Lance con sede in North Carolina, infuriato per una retrocessione, ha piantato una bomba logica che ha messo offline i computer dei rappresentanti di vendita sul campo per giorni.

- Una coppia di dipendenti della Chase Manhattan Bank ha rubato i numeri delle carte di credito, che hanno usato per rubare quasi $100.000.

Come prevenire le minacce alla sicurezza interna

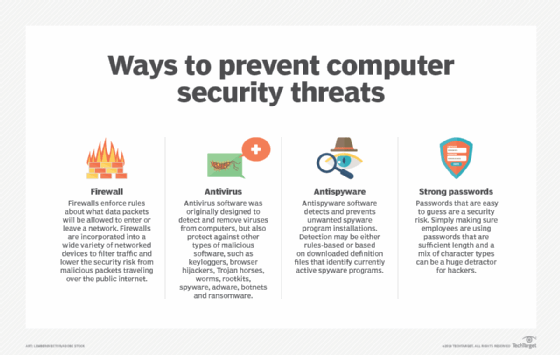

Non si tratta solo di attori malintenzionati. I dipendenti possono involontariamente sabotare i sistemi e creare minacce alla sicurezza informatica attraverso la pura ignoranza. Errori semplici come fare clic su link truccati in e-mail, app di messaggistica e pubblicità invitano gli hacker a sorvegliare aziende e organizzazioni con conseguenze enormi. Di seguito sono riportati alcuni termini chiave da ricordare quando si considera come prevenire le minacce alla sicurezza informatica da addetti ai lavori.

Il modello IRP (Incident Response Plan) modificabile

Utilizzalo come punto di partenza per lo sviluppo di un IRP per le esigenze della tua azienda.

Scarica ora

Virus. Un virus informatico è un codice maligno che può rubare password, contatti spam, file corrotti, registrare le sequenze di tasti e persino prendere in consegna il dispositivo infetto. Per essere infettati, qualcuno deve diffondere intenzionalmente o accidentalmente l’infezione. La città di Akron, Ohio, ha subito un attacco di virus a gennaio 2019 che è stato fatto risalire al ransomware partito dopo che due dipendenti hanno aperto fatture false inviate tramite e-mail di spam.

Antivirus. Il software antivirus è progettato per rilevare, rimuovere e prevenire le infezioni da malware su un dispositivo o una rete. Anche se specificamente creato per eliminare i virus, software antivirus può anche aiutare contro spyware, adware e altri software dannosi. I programmi antivirus di base scansionano i file per la presenza di software dannoso, consentono agli utenti di pianificare scansioni automatiche e rimuovere qualsiasi software dannoso.

Spyware. Qualsiasi software installato su un dispositivo senza il permesso dell’utente finale è classificato come spyware, anche se viene scaricato per uno scopo innocuo. Adware, trojan e keystroke logger sono tutti esempi di spyware. Senza strumenti antispyware, spyware può essere difficile da rilevare. Per evitare spyware, gli amministratori di rete devono richiedere ai lavoratori remoti di accedere alle risorse su una rete tramite una rete privata virtuale che include un componente di scansione di sicurezza.

Gli utenti possono adottare misure preventive leggendo termini e condizioni prima di installare il software, evitando annunci pop-up e solo il download di software da fonti attendibili. L’anno scorso, Amnesty Internal è diventato una vittima dello spyware Pegasus quando un dipendente ha cliccato su un messaggio WhatsApp truccato. L’installazione spyware risultante consente al dispositivo del dipendente di essere monitorato in remoto mentre concede agli hacker l’accesso a messaggi, calendari, contatti e microfono.

Malware. Il software dannoso, noto anche come malware, può rubare, crittografare o eliminare informazioni private, monitorare l’attività del computer senza il permesso dell’utente o alterare la funzione di elaborazione principale del dispositivo. Spyware e virus sono esempi di malware. Nel 2017, la compagnia di assicurazione sanitaria Anthem ha pagato million 115 milioni in una causa collettiva dopo che un numero record di dati dei clienti è stato lasciato vulnerabile a causa di una violazione della sicurezza. Link a malware in una campagna di spear phishing e-mail mirata è iniziata nel 2014 ed è andato inosservato per mesi. Dopo che un dipendente ha fatto clic sui link, il malware ha fornito agli hacker l’accesso remoto ai computer della rete e l’accesso a informazioni personali identificabili-tutti gli strumenti necessari per il furto di identità.

Con tanti altri casi di alto profilo di schemi di phishing nelle notizie, come l’hack DNC del 2018 e l’intromissione delle elezioni russe del 2016, non c’è da meravigliarsi se le minacce interne mantengono il personale di sicurezza sveglio di notte. Come dimostra il caso di Anthem insurance, ci vuole solo una persona a fare clic sul link sbagliato e rilasciare le cateratte violazione.

La tua organizzazione potrebbe essere la prossima. Cosa puoi fare al riguardo? Ecco 10 suggerimenti per aiutarti a sviluppare e implementare una strategia di mitigazione delle minacce interne. Alcuni possono essere complessi e costosi nel lungo periodo, ma altri riguardano semplicemente la revisione dei processi e delle politiche e l’applicazione delle best practice. Il punto principale è quello di trasformare il vostro radar di sicurezza delle informazioni verso l’interno.

Politica di sicurezza in primo luogo

Come minimo, la politica di sicurezza dovrebbe includere procedure per prevenire e rilevare l’uso improprio, nonché linee guida per lo svolgimento di indagini privilegiate. Dovrebbe precisare le potenziali conseguenze di un uso improprio.

Inizia leggendo le politiche di sicurezza esistenti, in particolare quelle relative alla gestione degli incidenti. Rilavorazione sezioni che si basano sulla fiducia addetti ai lavori. Ad esempio, il tuo piano di gestione degli incidenti non dovrebbe richiedere al tuo team di contattare l’amministratore di un sistema sospetto per ottenere l’accesso; potrebbe essere lui o lei il colpevole.

Successivamente, assicurati che la tua politica descriva i limiti di accesso e diffusione dei dati personali sui tuoi dipendenti, temps e altri che potrebbero essere oggetto di indagini. La cattiva gestione di questi dati può avere gravi conseguenze, incluse azioni legali. Specificare a chi è consentito accedere a quali dati, in quali circostanze e con chi è consentito condividere queste informazioni.

Infine, per proteggere l’organizzazione da accuse di sanzioni inique o applicate in modo non equo, assicurati che la tua politica di sicurezza spieghi le conseguenze di un uso improprio delle risorse aziendali.

Non trascurare la sicurezza fisica

Indipendentemente dal fatto che tu “possieda” la sicurezza fisica, considerala la tua priorità numero 1. Basta tenere le persone lontane dalla tua infrastruttura critica per prevenire la maggior parte degli incidenti insider.

Considera cosa è successo a Red Dot, una società di riscaldamento e raffreddamento di Seattle, dove due bidelli hanno pettinato bidoni della spazzatura, scrivanie e schedari, rubando informazioni personali di dipendenti e clienti. Hanno ottenuto carte di credito fraudolente e conti bancari illegalmente accessibili, rubando decine di migliaia di dollari prima di essere arrestati.

Isolare i sistemi ad alto valore in aree ristrette e applicare uno stretto controllo degli accessi. Si può essere tentati di fare affidamento su keycard-sono flessibili e poco costoso-ma sono solo autenticazione a fattore singolo e possono essere persi, rubati o presi in prestito. Il registro di controllo potrebbe mostrare che Alice è entrata nella sala computer alle 10:03:34, ma se fosse stato davvero Bob a usare la sua chiave?

L’autenticazione a due fattori – ad esempio, utilizzando un PIN e una keycard-per aumentare le keycard ostacolerà i ladri di carte, ma i dipendenti obbligati continueranno a prestare le loro carte e PIN ai colleghi.

Considerare l’autenticazione biometrica. Scanner di impronte digitali e dispositivi simili sono popolari, anche se scelte costose.

Ma proteggere i sistemi informatici non è sufficiente. I ladri, o colleghi eccessivamente curiosi, cattureranno informazioni sensibili da una copia cartacea non protetta. Assicurarsi che tutti i dipendenti hanno almeno un cassetto con serratura nella loro scrivania o file cabinet per la protezione di informazioni sensibili.

Schermo nuove assunzioni

In generale, più tempo si spende indagare sfondo di un richiedente, meglio è. Se la tua organizzazione considera i controlli dei precedenti troppo dispendiosi in termini di tempo, considera l’outsourcing.

I controlli in background non sempre raccontano l’intera storia, tuttavia. Ad esempio, un controllo tipico potrebbe verificare l’indirizzo corrente del richiedente, ma non rivelerebbe che qualcuno che vive allo stesso indirizzo è un truffatore noto o un ex dipendente scontento.

Servizi come la ricerca sui sistemi & La NORA dello sviluppo (Non-Obvious Relationship Awareness) può trovare tali relazioni. Combinando informazioni provenienti da database aziendali apparentemente non correlati, NORA può eseguire controlli del personale – su dipendenti, subappaltatori e fornitori-nonché potenziali assunzioni.

Usa l’autenticazione forte

Le password sono passé. La tecnologia di cracking delle password è abbastanza avanzata e le password più forti generano foreste di note post-it sui monitor. E molti dipendenti condividono le password.

Le alternative sono costose e la distribuzione generale va oltre i mezzi della maggior parte delle organizzazioni. Un compromesso più conveniente consiste nell’applicare una forte autenticazione a più fattori solo ad applicazioni o sistemi particolarmente sensibili, come le risorse umane o la contabilità.

Se si distribuisce l’autenticazione a più fattori, combinando ID utente e password con token,smart card o lettori di impronte digitali, ecc. — essere consapevoli del fatto che questi metodi non possono tappare tutti i fori. Una volta stabilita la sessione, un insider esperto potrebbe essere in grado di falsificare nuove transazioni a tuo nome o semplicemente utilizzare il computer mentre ti sei allontanato. Le stazioni di Windows possono essere impostate per bloccare gli utenti dopo un determinato periodo di inattività e richiedono la riautenticazione.

Proteggi i desktop

Non puoi dipendere dagli utenti per essere responsabili di tutte le loro configurazioni, ma se stai utilizzando il servizio Active Directory di Microsoft, puoi utilizzare i criteri di gruppo per bloccare i desktop in tutta l’azienda.

I criteri di gruppo consentono a Security manager di impostare i dettagli di configurazione per il sistema operativo e i suoi componenti (Internet Explorer, Windows Media Player, ecc.), così come altre applicazioni. Ad esempio, è possibile modificare le impostazioni per ciascuna delle zone di sicurezza di Internet Explorer, imporre l’uso del proxy Internet di filtraggio dei contenuti dell’organizzazione e persino vietare l’uso di macro di terze parti non firmate nelle app di Microsoft Office. Windows stesso viene fornito con una serie di file di modello di esempio, e più sono disponibili dal sito web di Microsoft o dal kit di risorse di Windows o Office. Inoltre, assicurarsi che i diritti di accesso alle cartelle di rete siano applicati su una base strettamente necessaria.

Le LAN di segmento

I sistemi di rilevamento delle intrusioni basati su host o su rete meritano un posto di rilievo nel roster delle difese interne, ma trovare buoni punti di monitoraggio può essere difficile.

I sistemi basati su host di solito distribuiscono agenti, ma i sistemi basati sulla rete si basano su sniffer LAN. Monitorare una singola connessione Internet è facile, ma trovare buone posizioni-punti di soffocamento-all’interno di LAN spesso caotiche può essere più difficile. Idealmente, avresti uno sniffer per ogni segmento LAN. In una grande rete, questo è ingombrante, poco pratico e probabilmente ti travolgerà con avvisi inutili.

Una virata migliore consiste nel trattare la LAN come una serie di enclave, ognuna delle quali comprende la propria zona di fiducia, segregata da firewall nel punto in cui ciascuna si connette con il backbone aziendale.

Plug information leaks

Le informazioni sensibili possono fuoriuscire dalla tua organizzazione tramite e-mail, copie stampate, messaggistica istantanea o semplicemente parlando di cose che dovrebbero tenere per sé. Combina politica di sicurezza e tecnologia per soffocare l’emorragia.

In primo luogo, assicurarsi che i dettagli della politica restrizioni sulla diffusione di dati riservati.

La tecnologia può aiutare, a partire dal sistema di rilevamento delle intrusioni (IDS). Scansiona il tuo business plan per trovare frasi uniche che non ti aspetteresti di trovare altrove e configura i tuoi ID per avvisarti ogni volta che vede questi frammenti rivelatori sulla rete.

I firewall e-mail possono eseguire la scansione del testo completo di tutte le e-mail in uscita.

Gli strumenti di gestione dei diritti digitali limitano la distribuzione dei documenti assegnando diritti di accesso e autorizzazioni.

Indagare sulle attività anomale

Probabilmente raccogliete risme di dati di registro dai server che si affacciano su Internet: syslog Unix, log degli eventi di Windows, log del firewall, avvisi IDS, report antivirus, log degli accessi dial-up o qualsiasi altro audit trail diverso. Ma per quanto riguarda la vostra LAN interna?

A differenza di attaccanti esterni, addetti ai lavori in genere non sono attenti a coprire le loro tracce. “È come se l’attaccante non si aspettasse di essere catturato. In generale, nessuno degli attacchi insider che abbiamo visto è stato difficile da indagare”, ha dichiarato Peter Vestergaard, ex responsabile tecnico della consulenza di sicurezza danese Protego. “Il problema più grande è stato che le aziende non hanno una registrazione sufficiente. In un caso, quasi nessuno sapeva che la registrazione su un controller nondomain NT/Win2K server è disabilitata per impostazione predefinita. Pertanto, era disponibile poco o nessun materiale di registro.”

Una volta che hai i file di registro, ti rimane il compito spesso difficile di ordinarli per attività sospette. “In tutto il rumore, è difficile identificare una persona in particolare che cerca di ottenere informazioni sulla rete”, ha detto un responsabile della sicurezza delle informazioni per una grande compagnia di assicurazioni e servizi finanziari degli Stati Uniti, che ha richiesto l’anonimato. La sua azienda utilizza un motore di analisi fatto in casa che combina informazioni da diversi registri diversi e cerca modelli discutibili.

Se hai i soldi, gli strumenti di analisi forense di rete possono analizzare il flusso di informazioni in tutta la rete.

Riorienta strumenti e strategie perimetrali

Applicando gli strumenti perimetrali all’interno della rete, è possibile aumentare notevolmente la posizione di sicurezza, spesso a costi contenuti. Il primo passo è la patch interna. Non ti sogneresti di mettere server Web o e-mail senza patch su Internet pubblico, quindi perché dovresti accontentarti di loro sulla tua LAN?

La fase due consiste nel proteggere gli host eliminando i servizi inutilizzati e bloccando le configurazioni.

Una volta che hai le basi coperte, puoi aggiungere altri strumenti esterni al tuo repertorio interno. Se stai già utilizzando strumenti di valutazione delle vulnerabilità per i servizi rivolti a Internet, esegui la scansione della rete interna per un costo aggiuntivo minimo. Inizia scansionando i server più critici, come i server interni di posta elettronica, Web e directory, quindi assegna la priorità ad altri sistemi e scansionali in ordine.

Monitor per uso improprio

La tua sicurezza potrebbe richiedere il monitoraggio diretto dei dipendenti-dalle videocamere alla registrazione dei tasti. La ricerca suggerisce che fino a un terzo di tutti i datori di lavoro esegue tale monitoraggio in una certa misura.

Prima di saltare sul carro, però, assicuratevi di sapere quali strumenti sono a vostra disposizione e ciò che costituisce il monitoraggio legale nella vostra giurisdizione.

I filtri per i contenuti Web sono strumenti utili, poiché possono essere impostati per bloccare la pornografia, i siti Web dei concorrenti e i repository di strumenti hacker, che figurano in modo prominente nelle comuni minacce alla sicurezza interna. In generale, puoi tranquillamente impiegarli come una questione di politica per tutti i tuoi lavoratori.

Se hai bisogno di informazioni più dettagliate su ciò che stanno facendo i dipendenti specifici, devi esercitare un po ‘ più di discrezione, ma hai ancora molte opzioni che offrono la registrazione dei tasti, l’attività dell’applicazione e la registrazione del titolo della finestra, la cronologia delle visite URL e altro ancora.