10 sätt att förhindra datasäkerhetshot från insiders

2001-avslöjandet av insider Robert Philip Hanssen som en rysk spion lärde FBI en hård lektion som de flesta organisationer ännu inte har lärt sig: det finns stor fara från dem Vi litar mest på.

vi har blivit ganska bra på att skydda våra perimetrar, men de flesta av oss gör ett mindre än tillräckligt jobb som skyddar våra företag från anställda (nuvarande och tidigare), affärspartners, entreprenörer, praktikanter och till och med kunder. Medan det mesta av vår uppmärksamhet är inriktad på internetbaserade attacker, orsakar insiders de allra flesta säkerhetsincidenter och kan göra mest skada. Det är vettigt: de har intim kunskap om våra nätverkslayouter, applikationer, Personal och affärsmetoder.

institutionell slapphet inbjuder insiderproblem. I en avslöjande rapport citerade justitiedepartementets Kontor för Inspektörsgeneralen inte Hanssens briljans som spion, utan snarare byråns misslyckande med att genomföra och genomdriva starka insidersäkerhetsprocedurer som en främsta anledning till hans framgång under 20 år.

FBI är inte unikt på denna poäng. Insiders är vanligtvis föremål för mycket få kontroller-organisationer tenderar att förlita sig på förtroende snarare än någon form av tekniska eller processuella motåtgärder. Resultatet kan vara saboterade system, förstörda data, stulen kreditkortsinformation etc. DOJ: s lista över datorintrångsfall är en litany av inre jobb. Tänk bara på några:

- en arbetare i GTE: s supportcenter för nätverkstjänster i Tampa, Fla., torkade data och orsakade mer än 200 000 dollar i skada.

- en datorprogrammerare för North Carolina-baserade Lance, arg över en demotion, planterade en logisk bomb som tog fältförsäljare datorer offline i flera dagar.

- ett par Chase Manhattan bankanställda stal kreditkortsnummer, som de brukade stjäla nästan $100,000.

hur man förhindrar insider säkerhetshot

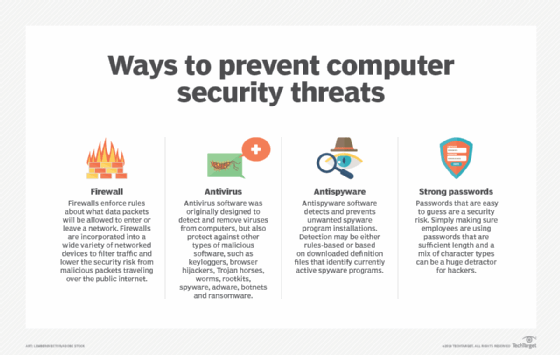

det är inte bara skadliga aktörer, antingen. Anställda kan omedvetet sabotera system och skapa datasäkerhetshot genom ren okunnighet. Enkla misstag som att klicka på riggade länkar i e-post, meddelandeprogram och annonser inbjuder hackare att övervaka företag och organisationer med enorma konsekvenser. Följande är några viktiga termer att komma ihåg när man överväger hur man förhindrar datasäkerhetshot från insiders.

din redigerbara Incident Response Plan (IRP) Mall

Använd detta som utgångspunkt för att utveckla en IRP för ditt företags behov.

ladda ner nu

Virus. Ett datavirus är malign kod som kan stjäla lösenord, skräppostkontakter, korrupta filer, logga tangenttryckningar och till och med ta över den infekterade enheten. För att bli smittad måste någon avsiktligt eller oavsiktligt sprida infektionen. Staden Akron, Ohio, drabbades av en virusattack i januari 2019 som spårades tillbaka till ransomware startade efter att två anställda öppnade falska fakturor skickade via skräppostmeddelanden.

Antivirus. Antivirusprogram är utformat för att upptäcka, ta bort och förhindra skadliga infektioner på en enhet eller ett nätverk. Även specifikt skapats för att eliminera virus, antivirusprogram kan också stöd mot spionprogram, adware och andra skadliga program. Grundläggande antivirusprogram skannar filer för närvaro av skadlig programvara, tillåter användare att schemalägga automatiska skanningar och ta bort skadlig programvara.

spionprogram. All programvara som är installerad på en enhet utan slutanvändarens tillstånd klassificeras som spionprogram, även om den laddas ner för ett ofarligt syfte. Adware, trojaner och tangenttryckningar loggers är alla exempel på spionprogram. Utan antispionprogramverktyg kan spionprogram vara svårt att upptäcka. För att förhindra spionprogram bör nätverksadministratörer kräva att fjärrarbetare får tillgång till resurser via ett nätverk via ett virtuellt privat nätverk som innehåller en säkerhetssökningskomponent.

användare kan vidta förebyggande åtgärder genom att läsa villkoren innan du installerar programvara, undvika popup-annonser och bara ladda ner programvara från betrodda källor. Förra året blev Amnesty Internal offer för Pegasus spionprogram när en anställd klickade på ett riggat WhatsApp-meddelande. Den resulterande spionprograminstallationen gör att medarbetarens enhet kan övervakas på distans samtidigt som hackare får tillgång till meddelanden, kalendrar, kontakter och dess mikrofon.

skadlig kod. Skadlig programvara, Även känd som skadlig kod, kan stjäla, kryptera eller ta bort privat information, övervaka datoraktivitet utan användarbehörighet eller ändra enhetens kärnberäkningsfunktion. Spionprogram och virus är exempel på skadlig kod. I 2017 betalade sjukförsäkringsbolaget Anthem 115 miljoner dollar i en grupptalan efter att ett rekordbrytande antal kunders data lämnades sårbart på grund av ett säkerhetsbrott. Länkar till skadlig kod i en riktad spear phishing-e-postkampanj började 2014 och gick oupptäckt i månader. Efter att en anställd klickat på länkarna gav malware hackare fjärråtkomst till datorer i nätverket och tillgång till personligt identifierbar information-alla verktyg som behövs för identitetsstöld.

med så många andra högprofilerade fall av phishing-system i nyheterna, till exempel 2018 DNC hack och 2016 ryska val meddling, är det inte konstigt att insiderhot håller säkerhetspersonalen uppe på natten. Som fallet med Anthem insurance visar, tar det bara en person att klicka på fel länk och släppa överträdelsens flodgrindar.

din organisation kan vara nästa. Vad kan du göra åt det? Här är 10 tips som hjälper dig att utveckla och genomföra en insider threat mitigation strategi. Vissa kan vara komplexa och kostsamma på lång sikt, men andra innebär helt enkelt att granska dina processer och policyer och tillämpa bästa praxis. Huvudpoängen är att vända din informationssäkerhetsradar inåt.

säkerhetspolicy först

åtminstone bör din säkerhetspolicy innehålla procedurer för att förebygga och upptäcka missbruk, samt riktlinjer för genomförande av insiderutredningar. Det bör precisera de potentiella konsekvenserna av missbruk.

börja med att läsa igenom dina befintliga säkerhetspolicyer, särskilt de som gäller incidenthantering. Omarbeta sektioner som är beroende av att lita på insiders. Till exempel bör din incidenthanteringsplan inte kräva att ditt team kontaktar administratören för ett misstänkt system för att få åtkomst.han eller hon kan vara den skyldige.

se sedan till att din policy beskriver gränserna för tillgång till och spridning av personuppgifter om dina anställda, temps och andra som kan vara mål för utredningar. Felaktig hantering av dessa uppgifter kan få allvarliga konsekvenser, inklusive rättsliga åtgärder. Ange vem som får tillgång till vilka uppgifter, under vilka omständigheter och med vilka de får dela denna information.

slutligen, för att skydda organisationen från anklagelser om orättvisa eller ojämnt tillämpade påföljder, se till att din säkerhetspolicy stavar ut konsekvenserna av att missbruka företagets resurser.

försumma inte fysisk säkerhet

oavsett om du ”äger” fysisk säkerhet, betrakta det som din nr 1-prioritet. Att helt enkelt hålla människor borta från din kritiska infrastruktur räcker för att förhindra de flesta insiderincidenter.

Tänk på vad som hände med Red Dot, ett uppvärmnings-och kylföretag i Seattle, där två vaktmästare kammade genom soptunnor, skrivbord och arkivskåp, stjäl anställdas och kundens personliga information. De fick bedrägliga kreditkort och olagligt åtkomliga bankkonton och stal tiotusentals dollar innan de arresterades.

isolera högvärdiga system i begränsade områden och tillämpa stram åtkomstkontroll. Du kan bli frestad att lita på nyckelkort-de är flexibla och billiga-men de är bara enfaktorautentisering och kan gå vilse, stulna eller lånade. Granskningsloggen kan visa att Alice kom in i datorrummet klockan 10: 03: 34, Men vad händer om det verkligen var Bob som använde sin nyckel?

tvåfaktorsautentisering-till exempel med hjälp av en PIN-kod och ett nyckelkort-för att öka nyckelkort kommer att motverka korttjuvar, men förpliktande anställda kommer fortfarande att låna sina kort och PIN-koder till kollegor.

överväg biometrisk autentisering. Fingeravtrycksskannrar och liknande enheter är populära, om än dyra val.

men att säkra dina datorsystem räcker inte. Tjuvar, eller alltför nyfikna kollegor, kommer att ta tag i känslig information från osäker papperskopia. Se till att alla dina anställda har minst en låsbar låda i sitt skrivbord eller arkivskåp för att säkra känslig information.

Screen new hires

i allmänhet, ju mer tid du spenderar på att undersöka en sökandes bakgrund, desto bättre. Om din organisation anser att bakgrundskontroller är för tidskrävande, överväga outsourcing.

bakgrundskontroller berättar dock inte alltid hela historien. Till exempel, en typisk kontroll kan verifiera sökandens nuvarande adress, men skulle misslyckas med att avslöja att någon som bor på samma adress är en känd bedragare eller en missnöjd ex-anställd.

tjänster som systemforskning & utvecklingens NORA (Non-Obvious Relationship Awareness) kan hitta sådana relationer. Genom att kombinera information från till synes orelaterade företagsdatabaser kan NORA utföra personalkontroller-på anställda, underleverantörer och leverantörer-samt potentiella anställningar.

Använd stark autentisering

lösenord är passabbi. Lösenordsprickningstekniken är ganska avancerad, och starkare lösenord spawn skogar av post-it-anteckningar på bildskärmar. Och många anställda delar lösenord.

alternativen är dyra, och allmän distribution är bortom de flesta organisationers medel. En mer kostnadseffektiv kompromiss är att tillämpa stark multifaktorautentisering endast på särskilt känsliga applikationer eller system, såsom HR eller redovisning.

om du distribuerar multifaktorautentisering-kombinerar användar-ID och lösenord med tokens, smartkort eller fingeravtrycksläsare etc. — var medveten om att dessa metoder inte kan ansluta alla hål. När din session är etablerad kan en kunnig insider kanske förfalska nya transaktioner under ditt namn eller helt enkelt använda din dator medan du har gått bort. Windows-stationer kan ställas in för att låsa ut Användare efter en bestämd period av inaktivitet och kräver återautentisering.

säkra dina skrivbord

du kan inte lita på att användarna är ansvariga för alla deras konfigurationer, men om du använder Microsofts Active Directory-tjänst kan du använda grupppolicyer för att låsa stationära datorer i hela företaget.

grupppolicyer tillåter en säkerhetshanterare att ställa in konfigurationsinformation för operativsystemet och dess komponenter (Internet Explorer, Windows Media Player, etc.), liksom andra appar. Du kan till exempel ändra inställningarna för var och en av Säkerhetszonerna i Internet Explorer, genomdriva användningen av organisationens innehållsfiltrering av internetproxy och till och med förbjuda användning av osignerade tredjepartsmakron i Microsoft Office-appar. Windows själv kommer med ett antal exempelmall filer, och fler är tillgängliga från Microsofts webbplats eller från Windows eller Office Resource Kit. Se dessutom till att åtkomsträttigheter till nätverksmappar tillämpas på en strikt behovsbasis.

Segment Lan

värd-eller nätverksbaserade intrångsdetekteringssystem förtjänar en framträdande plats på listan över dina interna försvar, men att hitta bra övervakningspunkter kan vara utmanande.

värdbaserade system distribuerar vanligtvis agenter, men nätverksbaserade system är beroende av LAN-sniffers. Att övervaka en enda Internetanslutning är lätt, men att hitta bra platser-choke-punkter-inuti ofta kaotiska lan kan vara svårare. Helst skulle du ha en sniffer för varje LAN-segment. I ett stort nätverk är detta obehagligt, opraktiskt och kommer förmodligen att överväldiga dig med värdelösa varningar.

ett bättre tack är att behandla ditt LAN som en serie enklaver, som var och en består av sin egen förtroendezon, segregerad av brandväggar vid den punkt där var och en ansluter till företagets ryggrad.

Plug-informationsläckor

känslig information kan strömma ut ur din organisation via e-post, tryckta kopior, snabbmeddelanden eller av människor som bara pratar om saker de borde hålla för sig själva. Kombinera säkerhetspolitik och teknik för att Stanka blödningen.

kontrollera först att dina policydetaljer begränsar spridningen av konfidentiella uppgifter.

teknik kan hjälpa, börjar med intrusion detection system (IDS). Skanna din affärsplan för unika fraser som du inte förväntar dig att hitta någon annanstans och konfigurera dina ID för att varna dig när den ser dessa kontrollampa utdrag på nätverket.

e-post brandväggar kan skanna hela texten i alla utgående e-post.

verktyg för hantering av digitala rättigheter begränsar distributionen av dokument genom att tilldela åtkomsträttigheter och behörigheter.

Undersök avvikande aktiviteter

du samlar förmodligen mängder av loggdata från din Internet-vända servrar: Unix syslogs, Windows händelseloggar, brandvägg loggar, IDS varningar, antivirusrapporter, fjärråtkomstloggar eller någon av ett antal andra olika revisionsspår. Men hur är det med ditt interna LAN?

till skillnad från externa angripare är insiders i allmänhet inte försiktiga med att täcka sina spår. ”Det är som om angriparen inte förväntar sig att bli fångad. Generellt sett var ingen av de insiderattacker vi har sett svåra att utreda”, säger Peter Vestergaard, tidigare teknisk chef på danska säkerhetskonsultföretaget Protego. ”Det största problemet har varit att företag inte har tillräckligt med loggning. I ett fall visste nästan ingen att logga in på en nondomain controller NT/Win2K-server är inaktiverad som standard. Därför fanns lite eller inget loggmaterial tillgängligt.”

när du har loggfilerna har du den ofta svåra uppgiften att sortera igenom dem för misstänkt aktivitet. ”I allt buller är det svårt att identifiera en viss person som försöker få information om nätverket”, säger en informationssäkerhetsansvarig för ett stort amerikanskt försäkrings-och finansföretag, som begärde anonymitet. Hans företag använder en hembryggad analysmotor som kombinerar information från flera olika stockar och letar efter tvivelaktiga mönster.

om du har pengarna kan nätverksmedicinska analysverktyg analysera informationsflödet i hela ditt nätverk.

fokusera om omkretsverktyg och strategier

genom att använda dina omkretsverktyg på insidan av ditt nätverk kan du öka din säkerhetsställning kraftigt, ofta till liten kostnad. Steg ett är intern lapp. Du skulle inte drömma om att sätta unpatched webb-eller e-postservrar på det offentliga internet, så varför ska du nöja sig med dem på ditt LAN?

steg två säkrar värdar genom att eliminera oanvända tjänster och låsa ner konfigurationer.

när du har grunderna täckta kan du lägga till fler externa verktyg i din interna repertoar. Om du redan använder sårbarhetsbedömningsverktyg för dina internet-vända tjänster, skanna ditt interna nätverk för mycket liten extra kostnad. Börja med att skanna dina mest kritiska servrar, som interna e-post -, webb-och katalogservrar, prioritera sedan andra system och skanna dem i ordning.

övervaka för missbruk

din säkerhet kan kräva direkt anställd övervakning – från videokameror till tangenttryckning loggning. Forskning tyder på att så många som en tredjedel av alla arbetsgivare utför sådan övervakning till viss del.

innan du hoppar på tåget, se till att du vet vilka verktyg som finns tillgängliga för dig och vad som utgör laglig övervakning i din jurisdiktion.

Webbinnehållsfilter är användbara verktyg, eftersom de kan ställas in för att blockera pornografi, konkurrenters webbplatser och hackerverktygsförvar, som alla är framträdande i vanliga insidersäkerhetshot. I allmänhet kan du säkert använda dessa som en fråga om politik för alla dina arbetare.

om du behöver mer detaljerad information om vad specifika anställda gör, måste du utöva lite mer diskretion, men du har fortfarande gott om alternativ som erbjuder tangenttryckning inspelning, programaktivitet och fönstertitel loggning, URL besök historia och mer.