cum să migrați Active Directory și DNS de la Microsoft Server 2012 la 2019

Confidențialitate & cookie-uri

acest site folosește cookie-uri. Continuând, sunteți de acord cu utilizarea lor. Aflați mai multe, inclusiv cum să controlați cookie-urile.

rețineți

- în acest scenariu, Active Directory și DNS sunt migrate de la Microsoft Server 2012 la Microsoft Server 2019.

- procesul de migrare este configurat în mediul virtual de laborator folosind VMware workstation.

- această migrare se desfășoară fără un instrument de migrare și este ideală pentru mediul de afaceri mic și mediu.

- înainte de migrare, se recomandă să faceți o copie de rezervă a DC și să eliminați acțiunile din ‘fișiere și servicii de stocare’.

- pentru a facilita urmărirea, tutorialul este împărțit în principal în 4 secțiuni.

-

- sarcini de Pre-configurare

- instalați Active Directory și promovați noul Server 2019

- confirmați replicarea & DNS în Server 2012 și 2019

- transferați rolurile FSMO pe noul server (Server 2019)

01 sarcini de Pre-configurare

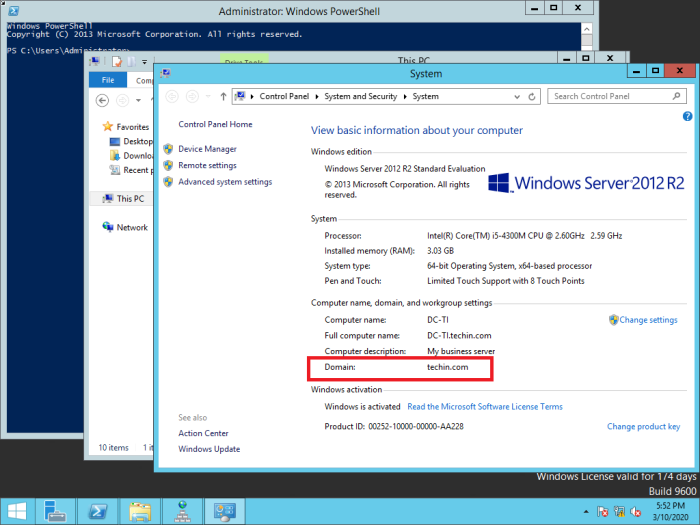

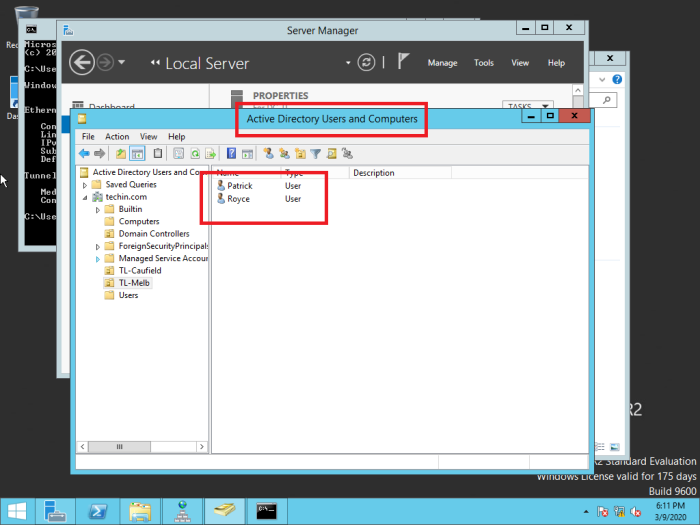

domeniul este deja configurat ca ‘techin.com’

vechiul server 2012 este deja instalat cu Active Directory, DNS

Windows 10 computer este adăugat la domeniul

utilizatorii sunt create în ‘Active Directory utilizatori și Calculatoare’

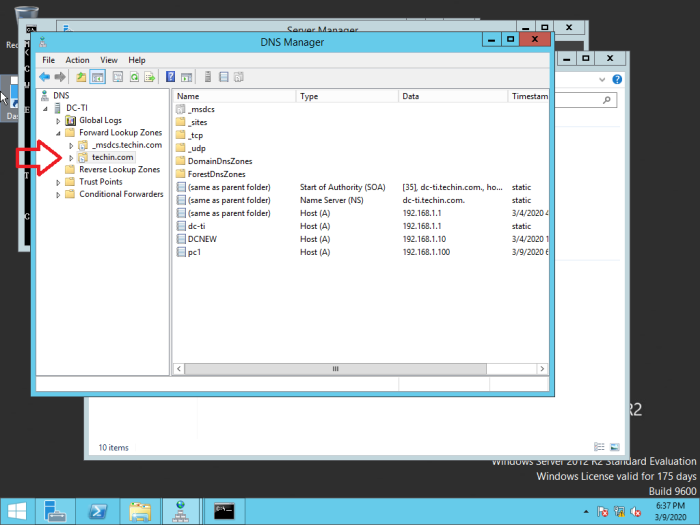

următoarele configurații DNS sunt vizibile

02 instalați Active Directory și promovați noul Server 2019

în primul rând, trebuie să instalați Windows Server 2019 pe o nouă mașină server.

consultați articolul : https://techencyclopedia.wordpress.com/2020/02/15/microsoft-windows-server-2019-installation-step-by-step-guide/

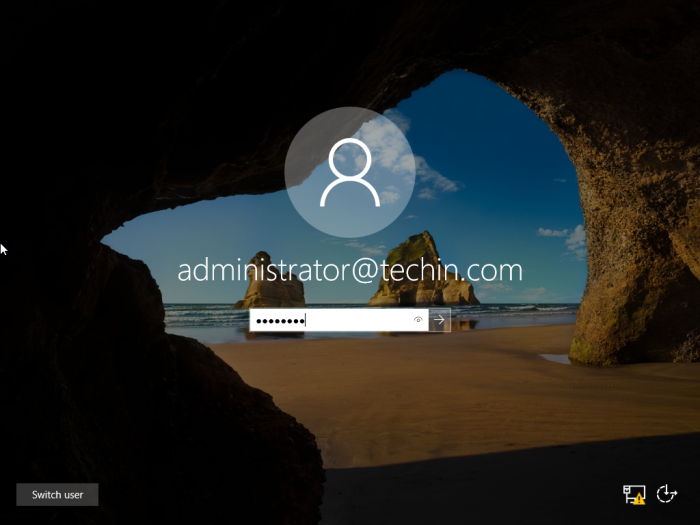

după instalarea Windows Server 2019, adăugați noul server la domeniul existent (în acest caz techin.com). Și conectați-vă ca administrator de domeniu

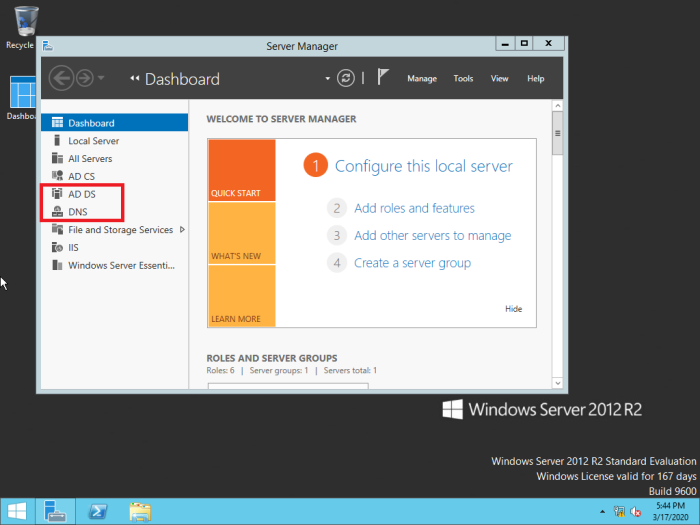

după adăugarea la domeniu instalați active directory și DNS

puteți obține o idee din următorul articol despre cum să instalați AD DS și DNS în mod corespunzător. Cu toate acestea, trebuie să faceți mici modificări în timpul instalării, iar capturile de ecran sunt furnizate mai jos.

consultați articolul : https://techencyclopedia.wordpress.com/2020/02/16/how-to-install-active-directory-in-windows-server-2019-step-by-step-guide/

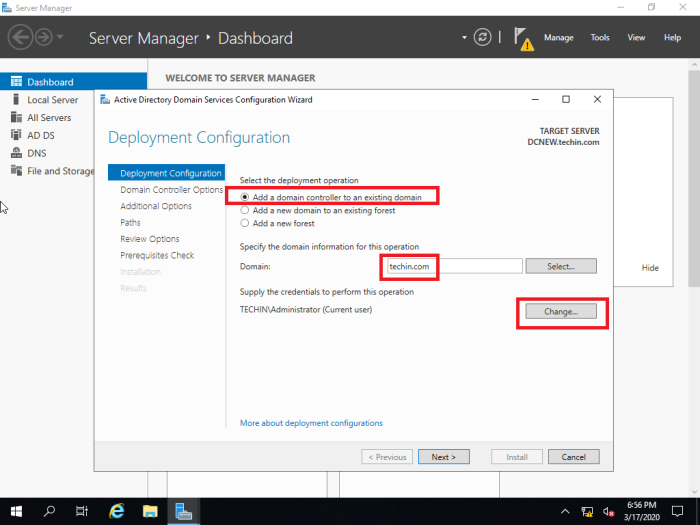

când serverul este promovat, în loc să adăugați o pădure nouă și să furnizați un nume de domeniu rădăcină, trebuie să adăugați controlerul de domeniu la domeniul existent, care este ‘techin.com’.

și, de asemenea, asigurați-vă că acreditările furnizate au permisiunea de a efectua instalarea

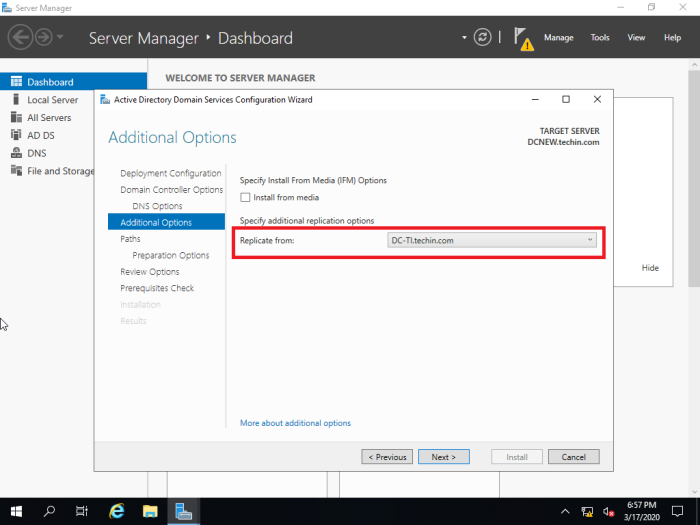

replicarea ar trebui să fie de la serverul principal 2012. Acest lucru trebuie ales corect și va fi o problemă dacă organizația are mai multe controlere de domeniu.

03 confirmați replicarea & DNS în Server 2012 și 2019

după instalarea active directory și DNS, trebuie să confirmați replicarea de la vechiul server 2012 la noul server 2019

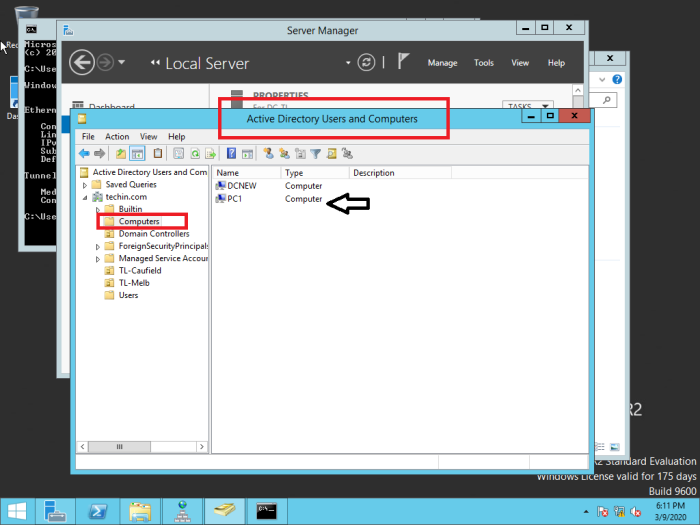

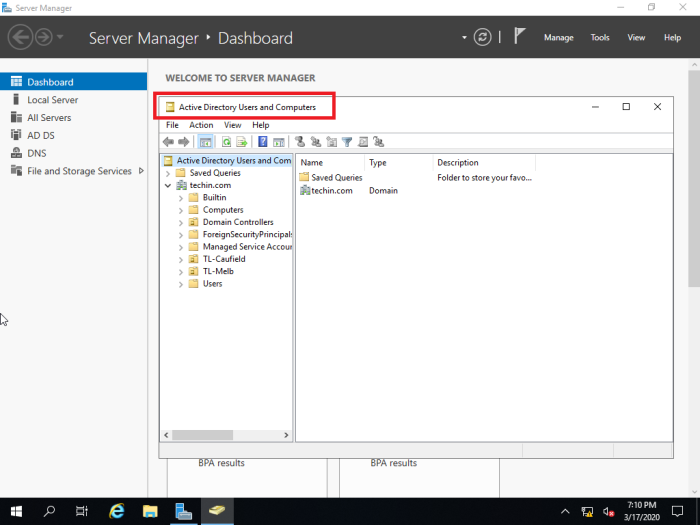

verificați utilizatorii și computerele Active Directory

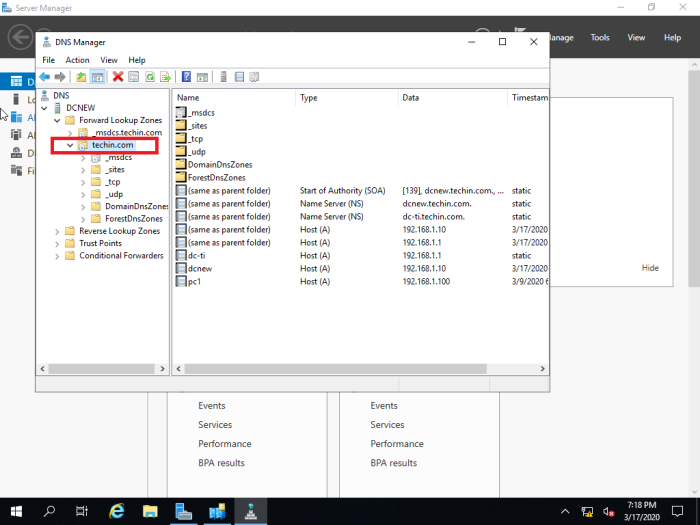

verificați managerul DNS

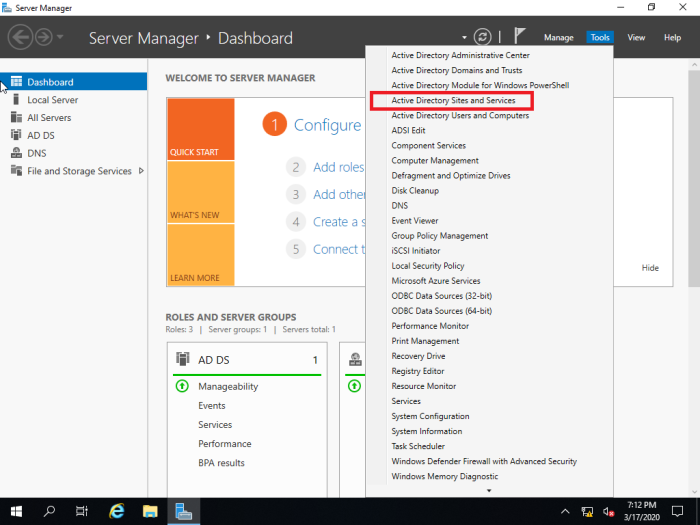

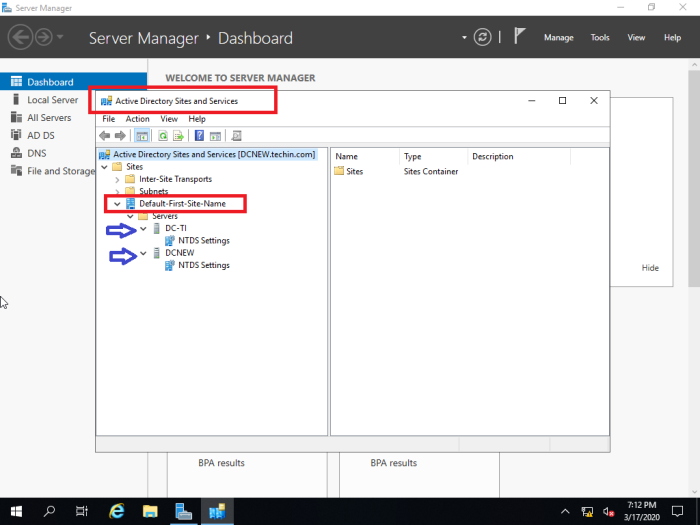

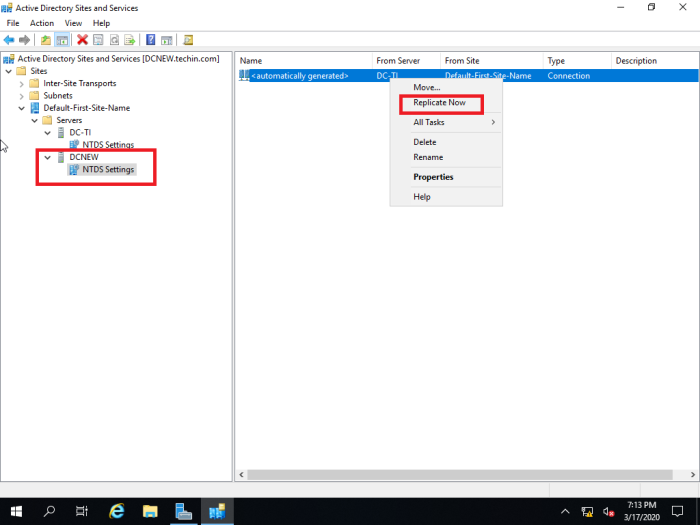

în cazul în care nu este reprodus de la vechi DC trebuie să utilizați’ Active Directory site-uri și servicii ‘ pentru a replicați manual.

următoarele se fac în serverul nou instalat 2019. Replicarea manuală se poate face și de pe vechiul server 2012.

după confirmarea replicării, vă puteți conecta la stația de lucru deja adăugată de la un utilizator de domeniu pentru a verifica succesul procesului de replicare. Înainte de a vă conecta, asigurați-vă că configurați DNS în consecință. Ar trebui să fie DNS-ul serverului nou configurat.

04 transferați rolurile FSMO pe noul server (Server 2019)

în cele din urmă, trebuie să transferați rolurile flexibile Single-Master Operations (FSMO). Există 5 roluri FSMO care trebuie transferate și anume Schema master, Domain naming master, rid master, emulator PDC și Master Infrastructure.

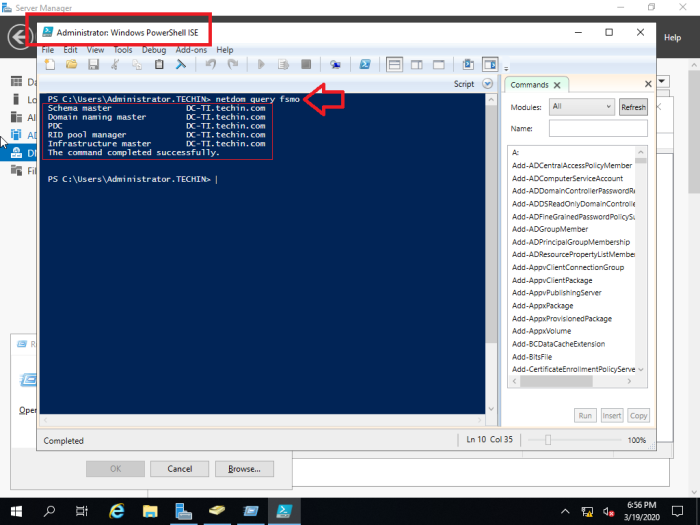

în primul rând, deschideți PowerShell și executați comanda ‘netdom query fsmo’ pentru a localiza serverul unde se bazează rolurile FSMO. (În acest caz, este vechiul server 2012 și trebuie să le transferăm la noul server 2019 unul câte unul)

netdom query fsmo

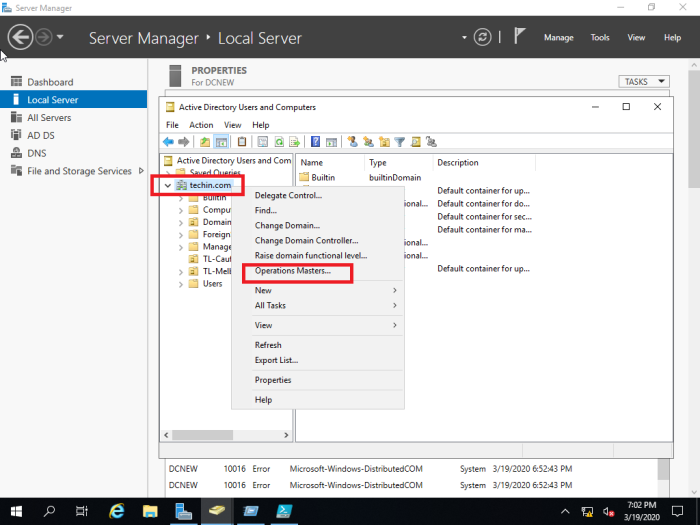

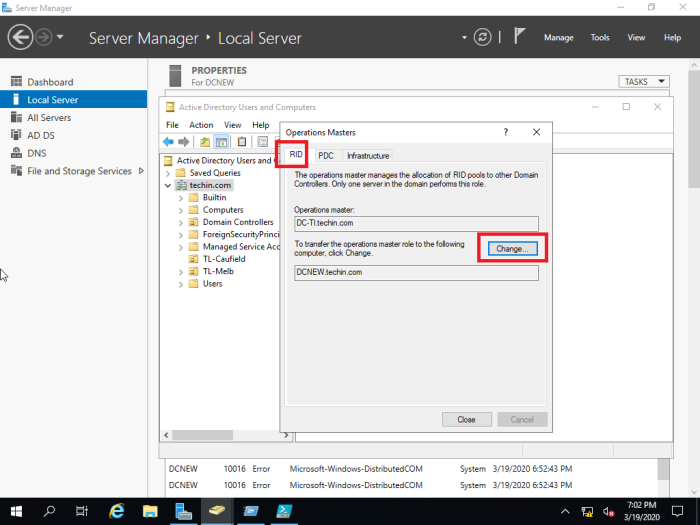

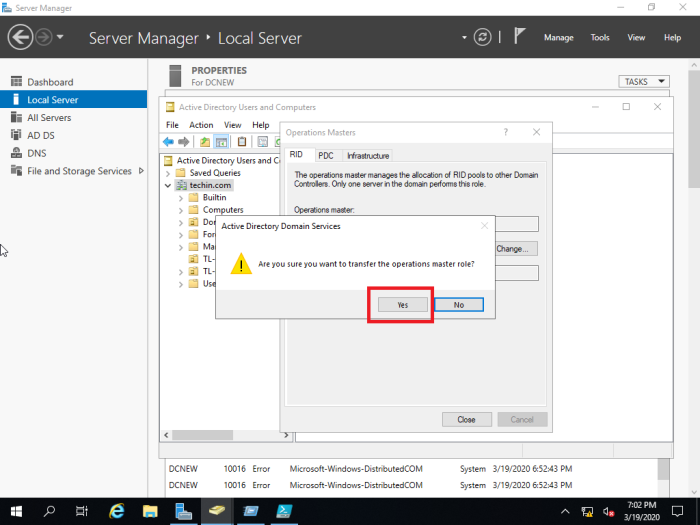

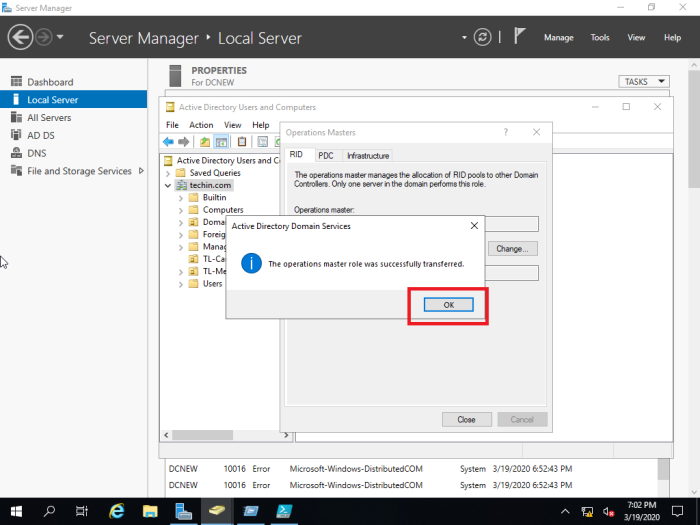

transferați rolurile master rid, emulator PDC și Master Infrastructure

aceste trei roluri FSMO pot fi transferate folosind un singur MMC

mergeți la

Server Manager > Tools > Active Directory Users and Computers

în MMC faceți clic dreapta pe numele domeniului și selectați operațiuni masters

schimbați toate cele trei

în acest caz, este afișat doar rolul principal RID și PDC și infrastructura pot fi transferate în același mod.

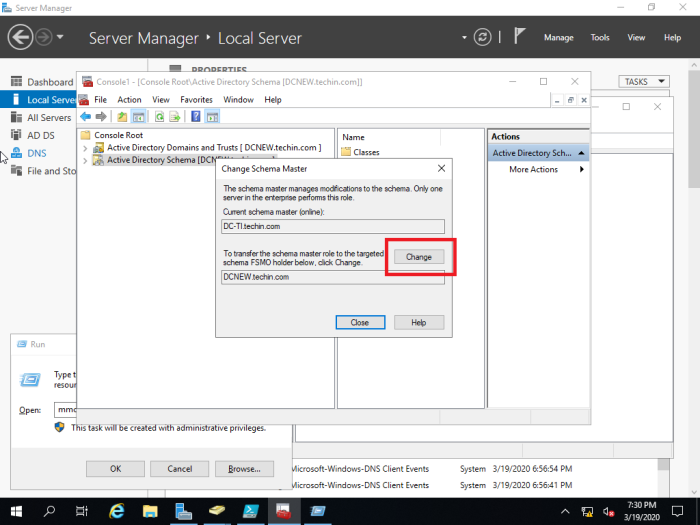

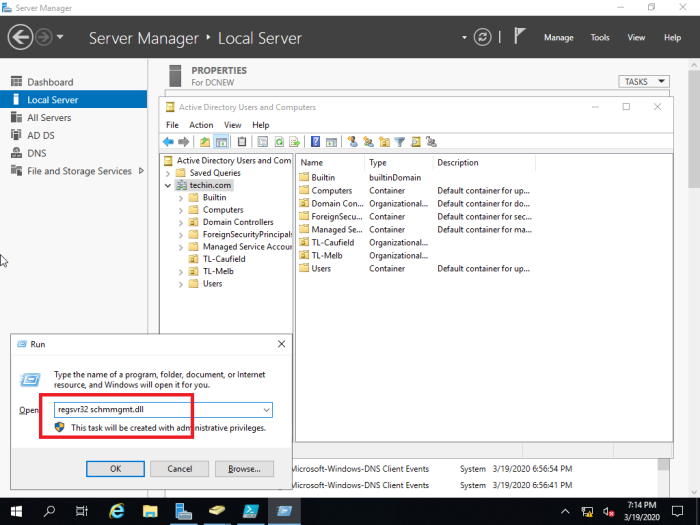

transferați rolul principal al schemei

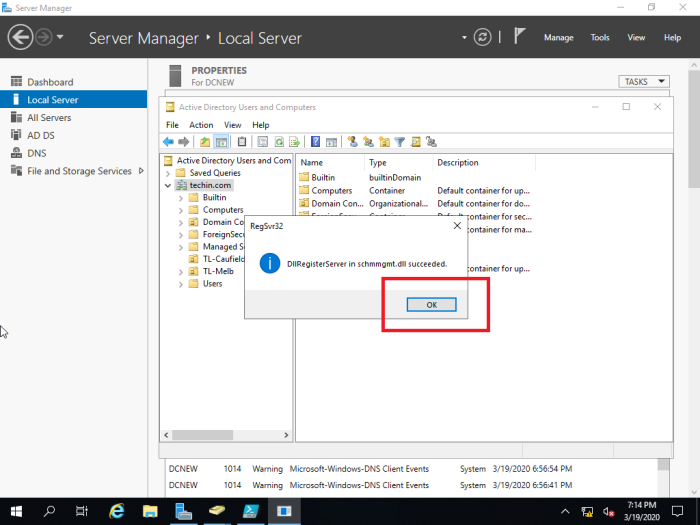

tastați comanda de rulare regsvr32 schmmgmt.dll și apăsați OK în fereastra următoare

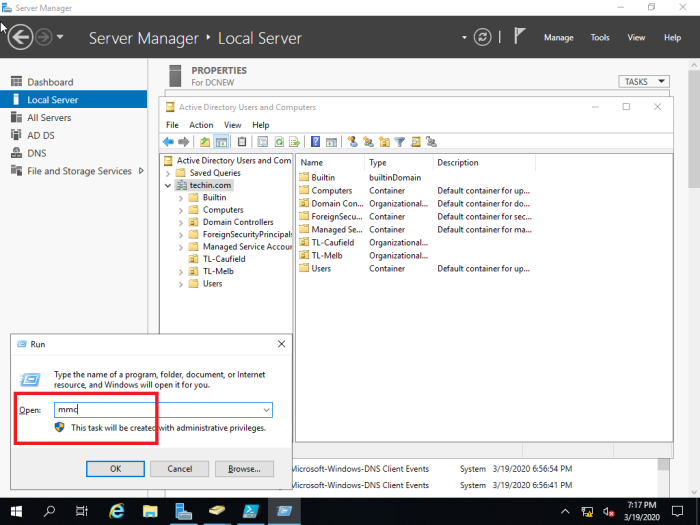

tastați comanda run mmc

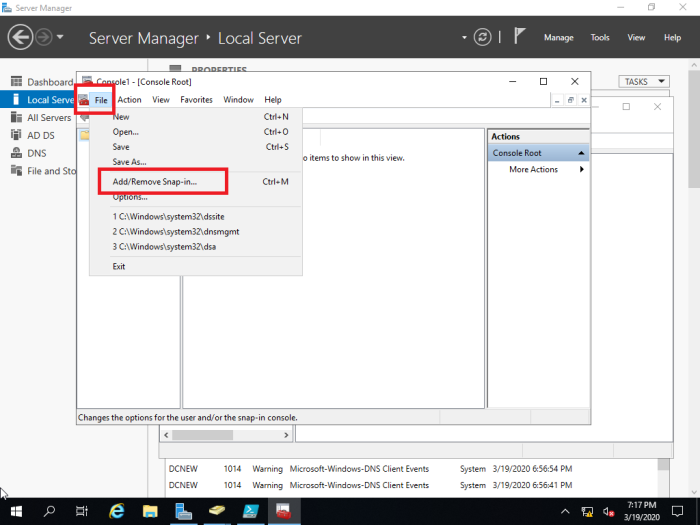

fișier > Adăugare / eliminare completare Snap-in…

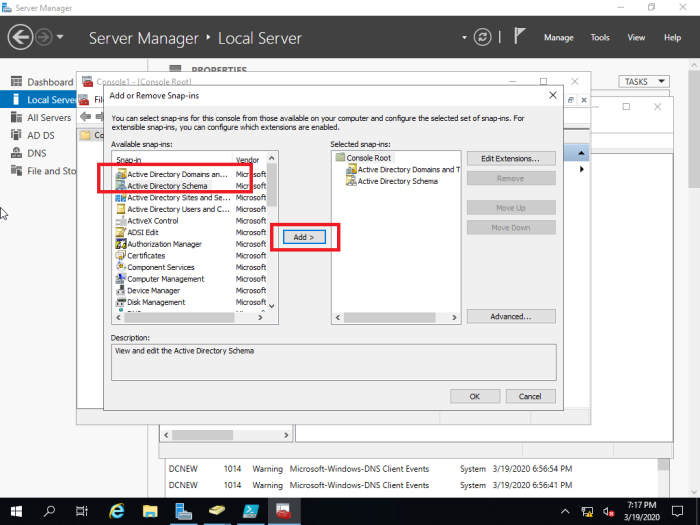

alegeți și adăugați ‘schema Active Directory’ din ‘snap-in-uri disponibile’ și ‘snap-in-uri selectate’ (în acest caz, ‘domeniile și trusturile Active Directory’ sunt adăugate, de asemenea, deoarece este necesar pentru a transfera ‘ denumirea domeniului rolul principal’)

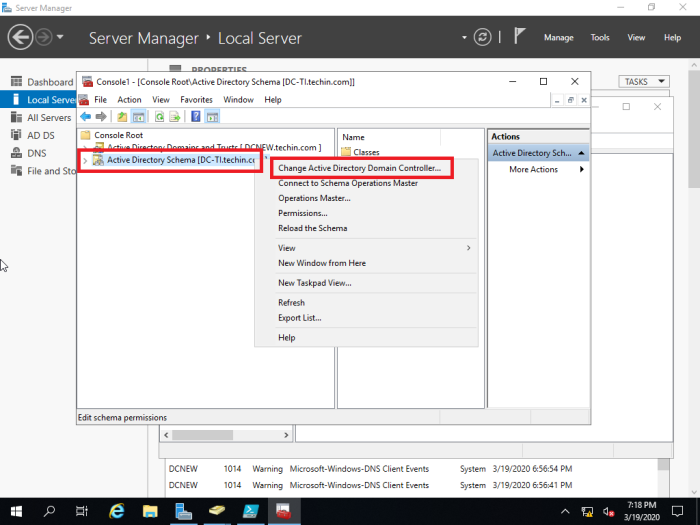

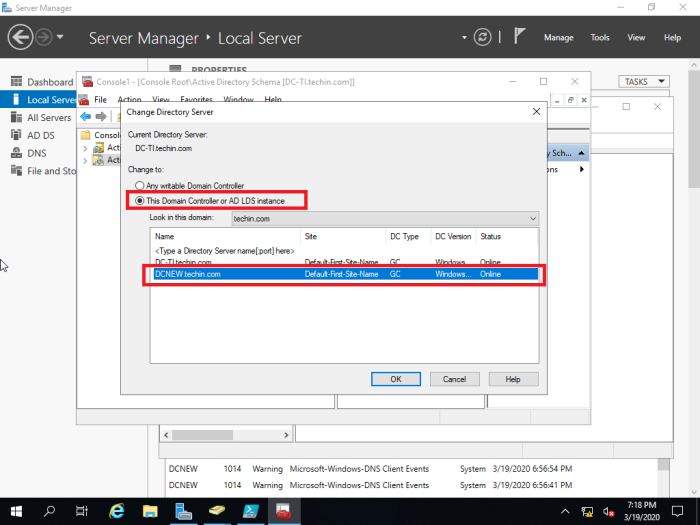

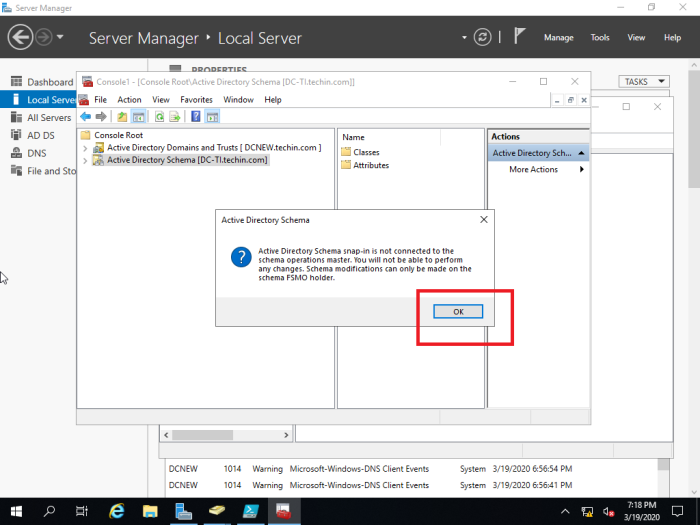

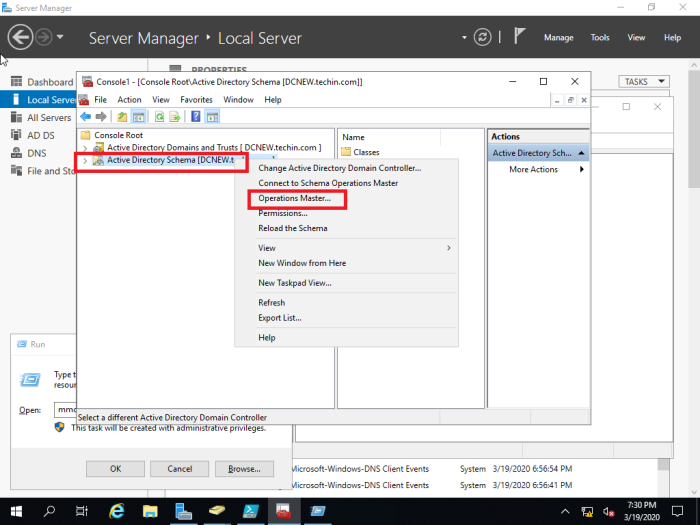

trebuie să schimbați controlerul de domeniu la noul DC pentru a continua și pașii sunt afișați mai jos