Como Detectar e Proteger Contra Atualizado Malware Flashback

Compartilhar

a Apple lançou atualizações para suas bibliotecas Java para usuários do Mac OS X 10.7 Lion e 10.6 Snow Leopard (ver “Java for OS X Lion 2012-001 e o Java for Mac OS X 10.6 Update 7,” 3 de abril de 2012). As atualizações trazem o Java runtime engine até a versão 1.6.0_31 e corrigem várias vulnerabilidades no Java Versão 1.6.0_29, ” o mais sério dos quais pode permitir que um applet Java não confiável execute código arbitrário fora da sandbox Java.”O que essas notas de lançamento não estão dizendo É que as vulnerabilidades em questão estavam sendo exploradas na natureza por uma nova variante do malware Flashback (consulte “cuidado

o malware Morphing Flashback”, 27 de fevereiro de 2012).Taxas de infecção significativas – um desenvolvedor de antivírus russo, Doctor Web, diz que sua pesquisa mostra que mais de 550.000 Macs foram infectados depois que os usuários visitaram sites comprometidos que contêm código JavaScript para ativar um applet Java malicioso. Sorokin Ivan, do Doctor Web, mais tarde elevou essa estimativa para mais de 600.000 em um tweet.

embora não tenhamos visto nada do Doctor Web antes, a questão de quem eles são surgiu no TidBITS Talk, onde o analista de segurança Brian McNett disse:

a primeira vez que ouvi falar do Doctor Web foi quando eles foram referenciados, e quando Sorokin Ivan mais tarde respondeu via Twitter a Mikko Hypponen, diretor de pesquisa da F-Secure. Eu conheço e confio no Mikko. Ele usa fontes confiáveis. Doctor Web parece ser uma roupa russa, com clientela em grande parte russa, então não seria incomum que sua reputação fosse desconhecida em outro lugar. Sua principal descoberta é que o Flashback usa o endereço MAC da máquina infectada como o agente do Usuário ao se conectar ao seu servidor de comando e controle. Este é um padrão único que lhes permitiu rastrear infecções antes de qualquer outra pessoa. Que eles compartilharam essa descoberta publicamente, junto com seus dados, aumenta sua credibilidade.

Mikko Hypponen disse em um tweet que A F-Secure falou com o Doctor Web e que os números de infecção parecem reais. E a Kaspersky Labs agora forneceu confirmação independente de que os números do Doctor Web são razoáveis e são, na verdade, Macs.

de acordo com a empresa de Segurança Mac Intego, os Macs infectados por Flashback não apresentam sintomas, exceto a comunicação com os servidores de comando e controle do Flashback que poderiam ser detectados por ferramentas de monitoramento de rede. Embora não tenhamos visto confirmação disso com variantes recentes de Flashback, versões anteriores do Flashback tentaram capturar nomes de usuário e senhas injetando código em navegadores da Web e outros aplicativos de rede, como o Skype. Nesses casos, os programas afetados tendiam a falhar com frequência. A empresa de segurança Sophos diz que, além de roubar senhas, o Flashback também pode envenenar os resultados dos mecanismos de pesquisa para realizar fraudes publicitárias (aumentando fraudulentamente a taxa de cliques) ou direcionar as vítimas para conteúdo malicioso adicional (embora isso pareça desnecessário, se o Mac já estiver comprometido).

mais preocupante é que a Intego diz que viu dezenas de variantes de Flashback nas últimas semanas, indicando que os programadores por trás do Flashback estão modificando-o rapidamente para evitar a detecção e tirar proveito de novas vulnerabilidades. Isso pode tornar obsoleto qualquer conselho para prevenir, detectar e remover Flashback. Em uma nota lateral, a Intego também diz que tem evidências de que o Flashback foi criado pelas mesmas pessoas que criaram o MacDefender em 2011 (consulte “Beware Fake

MACDefender Antivirus Software”, 2 de Maio de 2011 e “a Apple responde a uma situação MacDefender cada vez mais séria”, 25 de Maio de 2011).

detectar infecção por Flashback-então, como você pode saber se você está infectado? Empresa de segurança F-Secure postou instruções para detectar infecções de Flashback atuais; as instruções também incluem etapas de remoção que dissuadir qualquer pessoa, exceto usuários avançados de tentar.

dito isso, a detecção se resume a emitir os seguintes comandos defaults read no Terminal (O F-Secure sugere apenas o primeiro e o último; os outros estendem a técnica do Safari ao Google Chrome, Firefox e iCab). Em cada caso, se você vir “não existe” no final da resposta de cada comando, você não está infectado. (O comando defaults read é totalmente seguro-está apenas tentando determinar se alguns dados existem nas informações.arquivo plist dentro de cada pacote de aplicativos.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

Para uma abordagem mais simples, Marc Zeedar, editor do Real Studio Developer magazine, escreveu um simples Test4Flashback aplicativo que encapsula a defaults read verifica e apresenta uma caixa de diálogo dizendo se você está ou não infectado. Não tenta fazer nenhuma remoção.

Proteja — se contra o Flashback-enquanto isso, se você estiver usando o 10.7 Lion e ainda não instalou o Java, aguarde, a menos que precise. Se você instalou Java no Lion ou está usando 10.6 Snow Leopard, instale imediatamente as atualizações Java da Apple por meio de atualização de Software para evitar a infecção dessa variante específica do Flashback. E embora a desinstalação do Java seja difícil, você pode desativá-lo, seja em todo o sistema ou em navegadores da Web individuais (o Flashback depende inteiramente de ataques baseados na Web, até onde sabemos).

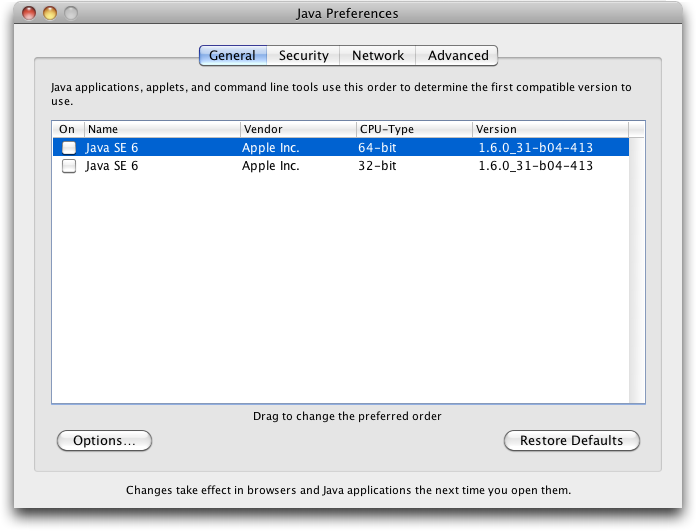

- para desativar o Java inteiramente no seu Mac, abra o utilitário Java Preferences em

/Applications/Utilitiese desmarque as caixas de seleção. Não faça isso se você usar o CrashPlan ou qualquer outro software baseado em Java, incluindo alguns aplicativos da Adobe! -

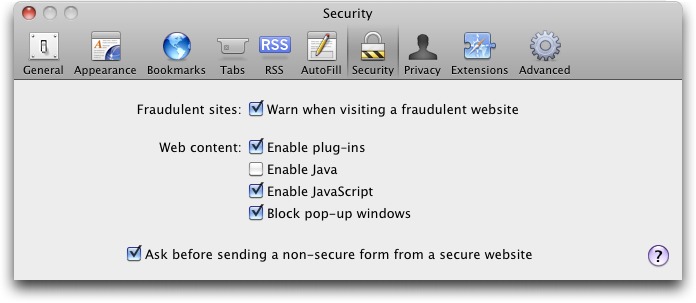

para desativar o Java no Safari, escolha Preferências do Safari > e desative o Java no painel de segurança.

-

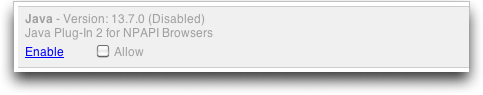

Para desativar o Java no Google Chrome, digite

about:pluginsna barra de endereço, role para baixo e clique no link Desativar para o Plug-In Java 2 para EVENTOS Navegadores. -

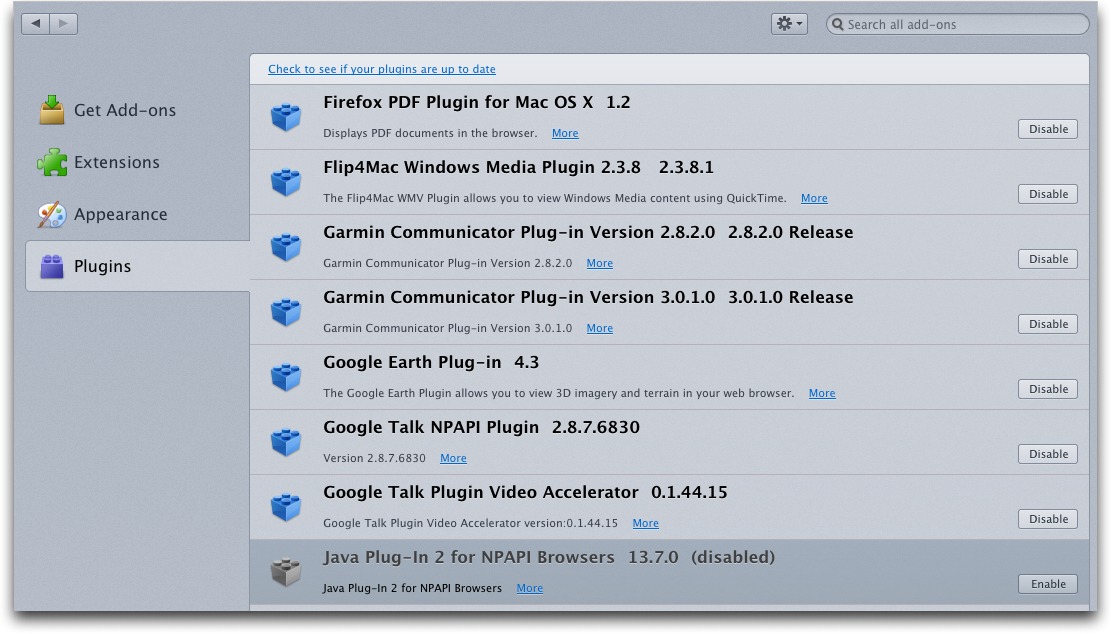

Para desativar o Java no Firefox, selecione Ferramentas > Add-ons, clique na guia Plugins, e desativar o Plug-In Java 2 para EVENTOS Navegadores.

Se você precisar usar o Java apenas ocasionalmente, considere deixá-lo ativado em um navegador que raramente uso, e confiar em que navegador para esses sites específicos — como ferramentas de conferência Web — que requerem o Java.

instalar software antivírus como o VirusBarrier da Intego também fornecerá proteção, tanto da funcionalidade base do software quanto porque o malware Flashback não se instala se detectar certos programas antivírus.

por último, vale a pena notar que algumas variantes do flashback abrem caminho para Macs não explorando vulnerabilidades Java, mas enganando os usuários a inserir uma senha de administrador. A única maneira de se proteger contra esses truques é suspeitando de qualquer solicitação de senha que não venha em resposta direta a uma ação que você acabou de tomar, como instalar um novo software que você baixou intencionalmente.

tenha cuidado lá fora.