10 maneiras de evitar ameaças de segurança de computadores de insiders

o desmascaramento de 2001 do insider Robert Philip Hanssen como um espião russo ensinou ao FBI uma lição dura que a maioria das organizações ainda precisa aprender: há um grande perigo daqueles em quem mais confiamos.

ficamos muito bem em proteger nossos perímetros, mas a maioria de nós faz um trabalho menos do que adequado protegendo nossas empresas de funcionários (atuais e antigos), parceiros de negócios, contratados, estagiários e até clientes. Embora a maior parte de nossa atenção esteja focada em ataques baseados na internet, os insiders causam a grande maioria dos incidentes de segurança e podem causar mais danos. Faz sentido: eles têm conhecimento íntimo de nossos layouts de rede, aplicativos, funcionários e práticas de negócios.

a frouxidão Institucional convida a problemas internos. Em um relatório Revelador, o escritório do inspetor-geral do Departamento de Justiça citou não o brilhantismo de Hanssen como um espião, mas sim o fracasso do bureau em implementar e aplicar fortes procedimentos de segurança interna como uma razão principal para seu sucesso ao longo de 20 anos.

o FBI não é único neste ponto. Os Insiders estão normalmente sujeitos a muito poucos controles-as organizações tendem a confiar na confiança, em vez de qualquer tipo de contramedidas técnicas ou processuais. O resultado pode ser Sistemas sabotados, dados destruídos, informações de cartão de crédito roubadas, etc. A lista de casos de intrusão de computador do DOJ é uma ladainha de trabalhos internos. Considere apenas alguns:

- um trabalhador no centro de Suporte de Serviço de rede da GTE em Tampa, Fla., limpou dados e causou mais de US $200.000 em danos.

- um programador de computador para Lance baseado na Carolina do Norte, irritado com um rebaixamento, plantou uma bomba lógica que colocou os computadores dos representantes de vendas de campo offline por dias.Um par de funcionários do Chase Manhattan Bank roubou números de cartão de crédito, que eles usaram para roubar quase US $100.000.

como evitar ameaças de segurança interna

também não são apenas atores maliciosos. Os funcionários podem sabotar involuntariamente os sistemas e criar ameaças à segurança do computador por pura ignorância. Erros simples, como clicar em links manipulados em E-mails, aplicativos de mensagens e anúncios, convidam hackers a vigiar empresas e organizações com consequências maciças. A seguir estão alguns termos-chave a serem lembrados ao considerar como evitar ameaças de segurança de computadores de insiders.

seu modelo de plano de resposta a incidentes editável (IRP)

Use isso como ponto de partida para desenvolver um IRP para as necessidades da sua empresa.

Baixe agora

vírus. Um vírus de computador é um código maligno que pode roubar senhas, contatos de spam, arquivos corrompidos, registrar pressionamentos de tecla e até mesmo assumir o dispositivo infectado. Para se infectar, alguém deve propositalmente ou acidentalmente espalhar a infecção. A cidade de Akron, Ohio, sofreu um ataque de vírus em janeiro de 2019 que foi rastreado até ransomware desencadeado depois que dois funcionários abriram faturas falsas enviadas por e-mails de spam.

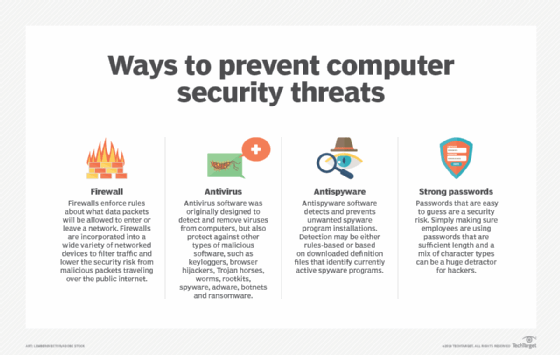

antivírus. O software antivírus foi projetado para detectar, remover e prevenir infecções por malware em um dispositivo ou rede. Embora especificamente criado para eliminar vírus, o software antivírus também pode ajudar contra spyware, adware e outros softwares maliciosos. Programas antivírus básicos verificam arquivos quanto à presença de software malicioso, permitem que os usuários agendem verificações automáticas e removam qualquer software malicioso.

Spyware. Qualquer software instalado em um dispositivo sem a permissão do usuário final é classificado como spyware, mesmo que seja baixado para uma finalidade inofensiva. Adware, Trojans e keystroke loggers são todos exemplos de spyware. Sem ferramentas antispyware, o spyware pode ser difícil de detectar. Para evitar spyware, os administradores de rede devem exigir que trabalhadores remotos acessem recursos em uma rede por meio de uma rede privada virtual que inclua um componente de verificação de segurança. Os usuários podem tomar medidas preventivas lendo os Termos e condições antes de instalar o software, evitando anúncios pop-up e baixando apenas software de fontes confiáveis. No ano passado, a Anistia interna tornou-se vítima do Spyware Pegasus quando um funcionário clicou em uma mensagem fraudada do WhatsApp. A instalação de spyware resultante permite que o dispositivo do funcionário seja monitorado remotamente enquanto concede aos hackers acesso a mensagens, calendários, contatos e seu microfone.

Malware. Software malicioso, também conhecido como malware, pode roubar, criptografar ou excluir informações privadas, monitorar a atividade do computador sem permissão do usuário ou alterar a função de computação principal do dispositivo. Spyware e vírus são exemplos de malware. Em 2017, A seguradora de saúde Anthem pagou US $115 milhões em uma ação coletiva depois que um número recorde de dados de clientes foi deixado vulnerável por causa de uma violação de segurança. Os Links para malware em uma campanha de E-mail de spear phishing direcionada começaram em 2014 e não foram detectados por meses. Depois que um funcionário clicou nos links, o malware forneceu aos hackers acesso remoto a computadores na rede e acesso a informações pessoalmente identificáveis-todas as ferramentas necessárias para o roubo de identidade.

com tantos outros casos de alto perfil de esquemas de phishing nas notícias, como o hack do DNC de 2018 e a intromissão nas eleições russas de 2016, não é de admirar que as ameaças internas mantenham o pessoal de segurança acordado à noite. Como mostra o caso do Anthem insurance, leva apenas uma pessoa para clicar no link errado e liberar as comportas de violação.

sua organização pode ser a próxima. O que você pode fazer sobre isso? Aqui estão 10 dicas para ajudá-lo a desenvolver e implementar uma estratégia de mitigação de ameaças internas. Alguns podem ser complexos e caros a longo prazo, mas outros simplesmente envolvem revisar seus processos e políticas e aplicar as melhores práticas. O ponto principal é transformar seu radar de segurança da informação para dentro.

política de Segurança de primeiro

No mínimo, a política de segurança deve incluir procedimentos para prevenir e detectar o uso indevido, bem como orientações para a realização de insider investigações. Deve explicar as possíveis consequências do uso indevido.

comece lendo suas políticas de segurança existentes, especialmente aquelas relacionadas ao tratamento de incidentes. Seções de retrabalho que dependem de insiders confiáveis. Por exemplo, seu plano de tratamento de incidentes não deve exigir que sua equipe entre em contato com o administrador de um sistema suspeito para obter acesso; ele ou ela pode ser o culpado.

em seguida, certifique-se de que sua política detalha os limites de acesso e disseminação de dados pessoais sobre seus funcionários, temps e outros que podem ser alvos de investigações. O manuseio incorreto desses dados pode ter consequências graves, incluindo ações legais. Especifique quem tem permissão para acessar quais dados, em que circunstâncias e com quem eles podem compartilhar essas informações.Finalmente, para proteger a organização de alegações de penalidades injustas ou aplicadas de forma desigual, certifique-se de que sua política de segurança explique as consequências do mau uso dos recursos da empresa.

não negligencie a segurança física

independentemente de você “possuir” segurança física, considere-a sua prioridade número 1. Simplesmente manter as pessoas longe de sua infraestrutura crítica é suficiente para evitar a maioria dos incidentes internos.Considere o que aconteceu com a Red Dot, uma empresa de aquecimento e resfriamento da área de Seattle, onde dois zeladores vasculharam latas de lixo, mesas e armários, roubando informações pessoais de funcionários e clientes. Eles obtiveram cartões de crédito fraudulentos e acessaram ilegalmente contas bancárias, roubando dezenas de milhares de dólares antes de serem presos.

Isole sistemas de alto valor em áreas restritas e aplique um controle de acesso rígido. Você pode ficar tentado a confiar em keycards-eles são flexíveis e baratos-mas eles são apenas autenticação de fator único e podem ser perdidos, roubados ou emprestados. O registro de auditoria pode mostrar que Alice entrou na sala do computador às 10: 03: 34 da manhã, mas e se fosse realmente Bob usando sua chave?

autenticação de dois fatores – por exemplo, usando um PIN e um keycard-para aumentar keycards vai frustrar ladrões de cartão, mas obrigando os funcionários ainda vai emprestar seus cartões e pinos para colegas.

considere a autenticação biométrica. Scanners de impressão digital e dispositivos semelhantes são escolhas populares, embora caras.

mas proteger seus sistemas de computador não é suficiente. Ladrões, ou colegas excessivamente curiosos, pegarão informações confidenciais de cópias impressas não seguras. Certifique-se de que todos os seus funcionários tenham pelo menos uma gaveta com fechadura em sua mesa ou armário de arquivos para garantir informações confidenciais.

tela novas contratações

em geral, quanto mais tempo você gastar investigando o histórico de um candidato, melhor. Se sua organização considerar as verificações de antecedentes muito demoradas, considere a terceirização.

verificações de antecedentes nem sempre contam toda a história, no entanto. Por exemplo, uma verificação típica pode verificar o endereço atual do candidato, mas não revelaria que alguém que mora no mesmo endereço é um vigarista conhecido ou um ex-funcionário descontente.

serviços como pesquisa de Sistemas & Nora do desenvolvimento (consciência de relacionamento não óbvia) pode encontrar tais relacionamentos. Ao combinar informações de bancos de dados corporativos aparentemente não relacionados, a NORA pode realizar verificações de pessoal-em funcionários, subcontratados e fornecedores-bem como possíveis contratações.

Use autenticação forte

senhas são passé. A tecnologia de quebra de senha é bastante avançada e senhas mais fortes geram florestas de notas pós-TI em monitores. E muitos funcionários compartilham senhas.

as alternativas são caras e a implantação geral está além dos meios da maioria das organizações. Um compromisso mais econômico é aplicar autenticação multifatorial forte apenas a aplicativos ou sistemas particularmente sensíveis, como RH ou contabilidade.

se você implantar autenticação multifator-combinando IDs de usuário e senhas com tokens, cartões inteligentes ou Leitores de impressões digitais, etc. — esteja ciente de que esses métodos podem não conectar todos os orifícios. Uma vez que sua sessão é estabelecida, um insider experiente pode ser capaz de falsificar novas transações sob seu nome ou simplesmente usar seu computador enquanto você se afastou. As estações do Windows podem ser definidas para bloquear usuários após um período fixo de inatividade e exigir reautenticação.

Proteja seus desktops

você não pode depender dos usuários para serem responsáveis por todas as suas configurações, mas se você estiver usando o serviço Active Directory da Microsoft, você pode usar Políticas de grupo para bloquear desktops em sua empresa.

as Políticas de Grupo permitem que um gerenciador de segurança defina detalhes de configuração para o sistema operacional e seus componentes (Internet Explorer, Windows Media Player, etc.), bem como outros aplicativos. Por exemplo, você pode alterar as configurações de cada uma das zonas de segurança do Internet Explorer, impor o uso do proxy de internet de Filtragem de conteúdo da sua organização e até proibir o uso de macros de terceiros não assinadas em aplicativos do Microsoft Office. O próprio Windows vem com vários arquivos de modelo de amostra e mais estão disponíveis no site da Microsoft ou nos Kits de recursos do Windows ou do Office. Além disso, certifique-se de que os direitos de acesso às pastas de rede sejam aplicados apenas por necessidade.

Segment LANs

os sistemas de detecção de intrusão baseados em Host ou rede merecem um lugar de destaque na lista de suas defesas internas, mas encontrar bons pontos de monitoramento pode ser um desafio.

os sistemas baseados em Host geralmente implantam agentes, mas os sistemas baseados em rede dependem de sniffers LAN. Monitorar uma única conexão com a internet é fácil, mas encontrar bons locais-pontos de estrangulamento-dentro de LANs frequentemente caóticas pode ser mais difícil. Idealmente, você teria um sniffer para cada segmento de LAN. Em uma grande rede, Isso é pesado, impraticável e provavelmente irá sobrecarregá-lo com alertas inúteis.

uma melhor aderência é tratar sua LAN como uma série de enclaves, cada um dos quais compreende sua própria zona de confiança, segregada por firewalls no ponto em que cada um se conecta com o backbone corporativo.

vazamentos de informações de Plug

informações confidenciais podem fluir para fora de sua organização por e-mail, cópias impressas, mensagens instantâneas ou por pessoas simplesmente falando sobre coisas que devem manter para si mesmas. Combine Política de segurança e tecnologia para estancar o sangramento.Primeiro, certifique-se de que sua política detalha restrições à disseminação de dados confidenciais.

a tecnologia pode ajudar, começando com o sistema de detecção de intrusão (IDS). Examine seu plano de negócios em busca de frases exclusivas que você não esperaria encontrar em nenhum outro lugar e configure seus IDS para alertá-lo sempre que vir esses trechos reveladores na rede.

firewalls de E-mail podem digitalizar o texto completo de todos os e-mails enviados.As ferramentas de gerenciamento de direitos digitais restringem a distribuição de documentos atribuindo direitos de acesso e permissões.

Investigar anômala atividades

Você provavelmente recolher resmas de dados de log de seus servidores voltados para a internet: Unix syslogs, logs de eventos do Windows, logs de firewall, IDS de alertas, relatórios de antivírus, conexão dial-up de acesso logs ou qualquer um de uma série de outras trilhas de auditoria. Mas e a sua LAN interna?

ao contrário dos atacantes externos, os insiders geralmente não têm cuidado em cobrir seus rastros. “É como se o atacante não esperasse ser pego. Geralmente, nenhum dos ataques internos que vimos foi difícil de investigar”, disse Peter Vestergaard, ex-gerente técnico da Consultoria de segurança Dinamarquesa Protego. “O maior problema é que as empresas não têm registro suficiente. Em um caso, quase ninguém sabia que fazer logon em um servidor NT/Win2K do controlador NONDOMAIN está desativado por padrão. Portanto, pouco ou nenhum material de registro estava disponível.”

depois de obter os arquivos de log, você fica com a tarefa muitas vezes difícil de classificá-los para atividades suspeitas. “Em todo o barulho, é difícil identificar uma pessoa em particular tentando obter informações na rede”, disse um oficial de segurança da informação de uma grande empresa de seguros e serviços financeiros dos EUA, que pediu anonimato. Sua empresa usa um motor de análise caseiro que combina informações de vários logs diferentes e procura padrões questionáveis.

se você tiver dinheiro, as ferramentas de análise forense de rede podem analisar o fluxo de informações em toda a sua rede.

reorientar ferramentas e estratégias de perímetro

ao aplicar suas ferramentas de perímetro no interior da sua rede, você pode aumentar muito sua postura de segurança, muitas vezes com pouco custo. O primeiro passo é o patch interno. Você não sonharia em colocar servidores de web ou e-mail sem correção na internet pública, então por que você deveria se contentar com eles em sua LAN?

a Etapa dois está protegendo hosts, eliminando serviços não utilizados e travando configurações.

depois de ter o básico coberto, você pode adicionar mais ferramentas externas ao seu repertório interno. Se você já estiver usando ferramentas de avaliação de vulnerabilidades para seus serviços voltados para a internet, analise sua rede interna por muito pouco custo adicional. Comece examinando seus servidores mais críticos, como e-mail interno, servidores web e de diretório, priorize outros sistemas e verifique-os em ordem.

Monitor para uso indevido

sua segurança pode exigir monitoramento direto do Funcionário – de câmeras de vídeo ao registro de teclas. A pesquisa sugere que até um terço de todos os empregadores realizam esse monitoramento até certo ponto.

Antes de pular no movimento, no entanto, certifique-se de saber quais ferramentas estão disponíveis para você e o que constitui monitoramento legal em sua jurisdição.

os filtros de conteúdo da Web são ferramentas úteis, pois podem ser configurados para bloquear pornografia, sites de concorrentes e repositórios de ferramentas de hackers, todos os quais figuram com destaque em ameaças comuns de segurança interna. Em geral, você pode empregá-los com segurança como uma questão de política para todos os seus trabalhadores.

se você precisar de informações mais detalhadas sobre o que os funcionários específicos estão fazendo, você deve exercer um pouco mais de discrição, mas você ainda tem muitas opções que oferecem gravação de teclas, atividade do aplicativo e registro de título da janela, Histórico de visitas de URL e muito mais.

No mínimo, a política de segurança deve incluir procedimentos para prevenir e detectar o uso indevido, bem como orientações para a realização de insider investigações. Deve explicar as possíveis consequências do uso indevido.

comece lendo suas políticas de segurança existentes, especialmente aquelas relacionadas ao tratamento de incidentes. Seções de retrabalho que dependem de insiders confiáveis. Por exemplo, seu plano de tratamento de incidentes não deve exigir que sua equipe entre em contato com o administrador de um sistema suspeito para obter acesso; ele ou ela pode ser o culpado.

em seguida, certifique-se de que sua política detalha os limites de acesso e disseminação de dados pessoais sobre seus funcionários, temps e outros que podem ser alvos de investigações. O manuseio incorreto desses dados pode ter consequências graves, incluindo ações legais. Especifique quem tem permissão para acessar quais dados, em que circunstâncias e com quem eles podem compartilhar essas informações.Finalmente, para proteger a organização de alegações de penalidades injustas ou aplicadas de forma desigual, certifique-se de que sua política de segurança explique as consequências do mau uso dos recursos da empresa.

não negligencie a segurança física

independentemente de você “possuir” segurança física, considere-a sua prioridade número 1. Simplesmente manter as pessoas longe de sua infraestrutura crítica é suficiente para evitar a maioria dos incidentes internos.Considere o que aconteceu com a Red Dot, uma empresa de aquecimento e resfriamento da área de Seattle, onde dois zeladores vasculharam latas de lixo, mesas e armários, roubando informações pessoais de funcionários e clientes. Eles obtiveram cartões de crédito fraudulentos e acessaram ilegalmente contas bancárias, roubando dezenas de milhares de dólares antes de serem presos.

Isole sistemas de alto valor em áreas restritas e aplique um controle de acesso rígido. Você pode ficar tentado a confiar em keycards-eles são flexíveis e baratos-mas eles são apenas autenticação de fator único e podem ser perdidos, roubados ou emprestados. O registro de auditoria pode mostrar que Alice entrou na sala do computador às 10: 03: 34 da manhã, mas e se fosse realmente Bob usando sua chave?

autenticação de dois fatores – por exemplo, usando um PIN e um keycard-para aumentar keycards vai frustrar ladrões de cartão, mas obrigando os funcionários ainda vai emprestar seus cartões e pinos para colegas.

considere a autenticação biométrica. Scanners de impressão digital e dispositivos semelhantes são escolhas populares, embora caras.

mas proteger seus sistemas de computador não é suficiente. Ladrões, ou colegas excessivamente curiosos, pegarão informações confidenciais de cópias impressas não seguras. Certifique-se de que todos os seus funcionários tenham pelo menos uma gaveta com fechadura em sua mesa ou armário de arquivos para garantir informações confidenciais.

tela novas contratações

em geral, quanto mais tempo você gastar investigando o histórico de um candidato, melhor. Se sua organização considerar as verificações de antecedentes muito demoradas, considere a terceirização.

verificações de antecedentes nem sempre contam toda a história, no entanto. Por exemplo, uma verificação típica pode verificar o endereço atual do candidato, mas não revelaria que alguém que mora no mesmo endereço é um vigarista conhecido ou um ex-funcionário descontente.

serviços como pesquisa de Sistemas & Nora do desenvolvimento (consciência de relacionamento não óbvia) pode encontrar tais relacionamentos. Ao combinar informações de bancos de dados corporativos aparentemente não relacionados, a NORA pode realizar verificações de pessoal-em funcionários, subcontratados e fornecedores-bem como possíveis contratações.

Use autenticação forte

senhas são passé. A tecnologia de quebra de senha é bastante avançada e senhas mais fortes geram florestas de notas pós-TI em monitores. E muitos funcionários compartilham senhas.

as alternativas são caras e a implantação geral está além dos meios da maioria das organizações. Um compromisso mais econômico é aplicar autenticação multifatorial forte apenas a aplicativos ou sistemas particularmente sensíveis, como RH ou contabilidade.

se você implantar autenticação multifator-combinando IDs de usuário e senhas com tokens, cartões inteligentes ou Leitores de impressões digitais, etc. — esteja ciente de que esses métodos podem não conectar todos os orifícios. Uma vez que sua sessão é estabelecida, um insider experiente pode ser capaz de falsificar novas transações sob seu nome ou simplesmente usar seu computador enquanto você se afastou. As estações do Windows podem ser definidas para bloquear usuários após um período fixo de inatividade e exigir reautenticação.

Proteja seus desktops

você não pode depender dos usuários para serem responsáveis por todas as suas configurações, mas se você estiver usando o serviço Active Directory da Microsoft, você pode usar Políticas de grupo para bloquear desktops em sua empresa.

as Políticas de Grupo permitem que um gerenciador de segurança defina detalhes de configuração para o sistema operacional e seus componentes (Internet Explorer, Windows Media Player, etc.), bem como outros aplicativos. Por exemplo, você pode alterar as configurações de cada uma das zonas de segurança do Internet Explorer, impor o uso do proxy de internet de Filtragem de conteúdo da sua organização e até proibir o uso de macros de terceiros não assinadas em aplicativos do Microsoft Office. O próprio Windows vem com vários arquivos de modelo de amostra e mais estão disponíveis no site da Microsoft ou nos Kits de recursos do Windows ou do Office. Além disso, certifique-se de que os direitos de acesso às pastas de rede sejam aplicados apenas por necessidade.

Segment LANs

os sistemas de detecção de intrusão baseados em Host ou rede merecem um lugar de destaque na lista de suas defesas internas, mas encontrar bons pontos de monitoramento pode ser um desafio.

os sistemas baseados em Host geralmente implantam agentes, mas os sistemas baseados em rede dependem de sniffers LAN. Monitorar uma única conexão com a internet é fácil, mas encontrar bons locais-pontos de estrangulamento-dentro de LANs frequentemente caóticas pode ser mais difícil. Idealmente, você teria um sniffer para cada segmento de LAN. Em uma grande rede, Isso é pesado, impraticável e provavelmente irá sobrecarregá-lo com alertas inúteis.

uma melhor aderência é tratar sua LAN como uma série de enclaves, cada um dos quais compreende sua própria zona de confiança, segregada por firewalls no ponto em que cada um se conecta com o backbone corporativo.

vazamentos de informações de Plug

informações confidenciais podem fluir para fora de sua organização por e-mail, cópias impressas, mensagens instantâneas ou por pessoas simplesmente falando sobre coisas que devem manter para si mesmas. Combine Política de segurança e tecnologia para estancar o sangramento.Primeiro, certifique-se de que sua política detalha restrições à disseminação de dados confidenciais.

a tecnologia pode ajudar, começando com o sistema de detecção de intrusão (IDS). Examine seu plano de negócios em busca de frases exclusivas que você não esperaria encontrar em nenhum outro lugar e configure seus IDS para alertá-lo sempre que vir esses trechos reveladores na rede.

firewalls de E-mail podem digitalizar o texto completo de todos os e-mails enviados.As ferramentas de gerenciamento de direitos digitais restringem a distribuição de documentos atribuindo direitos de acesso e permissões.

Investigar anômala atividades

Você provavelmente recolher resmas de dados de log de seus servidores voltados para a internet: Unix syslogs, logs de eventos do Windows, logs de firewall, IDS de alertas, relatórios de antivírus, conexão dial-up de acesso logs ou qualquer um de uma série de outras trilhas de auditoria. Mas e a sua LAN interna?

ao contrário dos atacantes externos, os insiders geralmente não têm cuidado em cobrir seus rastros. “É como se o atacante não esperasse ser pego. Geralmente, nenhum dos ataques internos que vimos foi difícil de investigar”, disse Peter Vestergaard, ex-gerente técnico da Consultoria de segurança Dinamarquesa Protego. “O maior problema é que as empresas não têm registro suficiente. Em um caso, quase ninguém sabia que fazer logon em um servidor NT/Win2K do controlador NONDOMAIN está desativado por padrão. Portanto, pouco ou nenhum material de registro estava disponível.”

depois de obter os arquivos de log, você fica com a tarefa muitas vezes difícil de classificá-los para atividades suspeitas. “Em todo o barulho, é difícil identificar uma pessoa em particular tentando obter informações na rede”, disse um oficial de segurança da informação de uma grande empresa de seguros e serviços financeiros dos EUA, que pediu anonimato. Sua empresa usa um motor de análise caseiro que combina informações de vários logs diferentes e procura padrões questionáveis.

se você tiver dinheiro, as ferramentas de análise forense de rede podem analisar o fluxo de informações em toda a sua rede.

reorientar ferramentas e estratégias de perímetro

ao aplicar suas ferramentas de perímetro no interior da sua rede, você pode aumentar muito sua postura de segurança, muitas vezes com pouco custo. O primeiro passo é o patch interno. Você não sonharia em colocar servidores de web ou e-mail sem correção na internet pública, então por que você deveria se contentar com eles em sua LAN?

a Etapa dois está protegendo hosts, eliminando serviços não utilizados e travando configurações.

depois de ter o básico coberto, você pode adicionar mais ferramentas externas ao seu repertório interno. Se você já estiver usando ferramentas de avaliação de vulnerabilidades para seus serviços voltados para a internet, analise sua rede interna por muito pouco custo adicional. Comece examinando seus servidores mais críticos, como e-mail interno, servidores web e de diretório, priorize outros sistemas e verifique-os em ordem.

Monitor para uso indevido

sua segurança pode exigir monitoramento direto do Funcionário – de câmeras de vídeo ao registro de teclas. A pesquisa sugere que até um terço de todos os empregadores realizam esse monitoramento até certo ponto.

Antes de pular no movimento, no entanto, certifique-se de saber quais ferramentas estão disponíveis para você e o que constitui monitoramento legal em sua jurisdição.

os filtros de conteúdo da Web são ferramentas úteis, pois podem ser configurados para bloquear pornografia, sites de concorrentes e repositórios de ferramentas de hackers, todos os quais figuram com destaque em ameaças comuns de segurança interna. Em geral, você pode empregá-los com segurança como uma questão de política para todos os seus trabalhadores.

se você precisar de informações mais detalhadas sobre o que os funcionários específicos estão fazendo, você deve exercer um pouco mais de discrição, mas você ainda tem muitas opções que oferecem gravação de teclas, atividade do aplicativo e registro de título da janela, Histórico de visitas de URL e muito mais.

Você provavelmente recolher resmas de dados de log de seus servidores voltados para a internet: Unix syslogs, logs de eventos do Windows, logs de firewall, IDS de alertas, relatórios de antivírus, conexão dial-up de acesso logs ou qualquer um de uma série de outras trilhas de auditoria. Mas e a sua LAN interna?

ao contrário dos atacantes externos, os insiders geralmente não têm cuidado em cobrir seus rastros. “É como se o atacante não esperasse ser pego. Geralmente, nenhum dos ataques internos que vimos foi difícil de investigar”, disse Peter Vestergaard, ex-gerente técnico da Consultoria de segurança Dinamarquesa Protego. “O maior problema é que as empresas não têm registro suficiente. Em um caso, quase ninguém sabia que fazer logon em um servidor NT/Win2K do controlador NONDOMAIN está desativado por padrão. Portanto, pouco ou nenhum material de registro estava disponível.”

depois de obter os arquivos de log, você fica com a tarefa muitas vezes difícil de classificá-los para atividades suspeitas. “Em todo o barulho, é difícil identificar uma pessoa em particular tentando obter informações na rede”, disse um oficial de segurança da informação de uma grande empresa de seguros e serviços financeiros dos EUA, que pediu anonimato. Sua empresa usa um motor de análise caseiro que combina informações de vários logs diferentes e procura padrões questionáveis.

se você tiver dinheiro, as ferramentas de análise forense de rede podem analisar o fluxo de informações em toda a sua rede.

reorientar ferramentas e estratégias de perímetro

ao aplicar suas ferramentas de perímetro no interior da sua rede, você pode aumentar muito sua postura de segurança, muitas vezes com pouco custo. O primeiro passo é o patch interno. Você não sonharia em colocar servidores de web ou e-mail sem correção na internet pública, então por que você deveria se contentar com eles em sua LAN?

a Etapa dois está protegendo hosts, eliminando serviços não utilizados e travando configurações.

depois de ter o básico coberto, você pode adicionar mais ferramentas externas ao seu repertório interno. Se você já estiver usando ferramentas de avaliação de vulnerabilidades para seus serviços voltados para a internet, analise sua rede interna por muito pouco custo adicional. Comece examinando seus servidores mais críticos, como e-mail interno, servidores web e de diretório, priorize outros sistemas e verifique-os em ordem.

Monitor para uso indevido

sua segurança pode exigir monitoramento direto do Funcionário – de câmeras de vídeo ao registro de teclas. A pesquisa sugere que até um terço de todos os empregadores realizam esse monitoramento até certo ponto.

Antes de pular no movimento, no entanto, certifique-se de saber quais ferramentas estão disponíveis para você e o que constitui monitoramento legal em sua jurisdição.

os filtros de conteúdo da Web são ferramentas úteis, pois podem ser configurados para bloquear pornografia, sites de concorrentes e repositórios de ferramentas de hackers, todos os quais figuram com destaque em ameaças comuns de segurança interna. Em geral, você pode empregá-los com segurança como uma questão de política para todos os seus trabalhadores.

se você precisar de informações mais detalhadas sobre o que os funcionários específicos estão fazendo, você deve exercer um pouco mais de discrição, mas você ainda tem muitas opções que oferecem gravação de teclas, atividade do aplicativo e registro de título da janela, Histórico de visitas de URL e muito mais.