jak wykryć i chronić przed zaktualizowanym złośliwym oprogramowaniem Flashback

podziel się

Apple wydało aktualizacje swoich bibliotek Java dla użytkowników Mac OS X 10.7 Lion i 10.6 Snow Leopard (patrz „Java for OS X Lion 2012-001 and Java for Mac OS X 10.6 Update 7″, 3 kwietnia 2012). Aktualizacje wprowadzają Silnik Java runtime engine do wersji 1.6.0_31 i naprawiają wiele luk w oprogramowaniu Java w wersji 1.6.0_29, ” najpoważniejszy z nich może pozwolić niezaufanemu apletowi Javy Na wykonanie dowolnego kodu poza piaskownicą Javy.”Informacje o wydaniu nie mówią, że luki, o których mowa, były wykorzystywane w środowisku naturalnym przez nowy wariant złośliwego oprogramowania typu Flashback (zobacz „Beware

The Morphing Flashback Malware”, 27 lutego 2012).

znaczące wskaźniki infekcji-rosyjski programista antywirusowy, Doctor Web, twierdzi, że ich badania pokazują, że ponad 550 000 komputerów Mac zostało zainfekowanych po tym, jak użytkownicy odwiedzili skompromitowane witryny internetowe, które zawierają kod JavaScript, aby aktywować złośliwy aplet Java. Sorokin Ivan z Doctor Web podniósł te szacunki do ponad 600 000 w tweecie.

chociaż nie widzieliśmy wcześniej nic z Doctor Web, pytanie o to, kim są, pojawiło się na TidBITS Talk, gdzie analityk ds. bezpieczeństwa Brian McNett powiedział:

pierwszy raz usłyszałem o Doctor Web, kiedy zostały one przywołane, i kiedy Sorokin Ivan później odpowiedział za pośrednictwem Twittera Mikko Hypponenowi, Chief Research Officer w F-Secure. Znam i ufam Mikko. Korzysta z wiarygodnych źródeł. Doctor Web wydaje się być rosyjskim strojem, z głównie rosyjską klientelą, więc nie byłoby niczym niezwykłym, gdyby ich reputacja była nieznana gdzie indziej. Ich kluczowym odkryciem jest to, że Flashback używa adresu MAC zainfekowanego komputera jako agenta użytkownika podczas łączenia się z serwerem dowodzenia i kontroli. Jest to unikalny wzór, który pozwolił im śledzić infekcje przed kimkolwiek innym. To, że udostępnili to odkrycie publicznie, wraz z ich danymi, zwiększa ich wiarygodność.

Mikko Hypponen powiedział w tweecie, że F-Secure rozmawiał z Doctor Web i że liczby infekcji wyglądają realnie. Kaspersky Labs dostarczył teraz niezależne potwierdzenie, że numery Doctor Web są rozsądne i w rzeczywistości są Mac-ami.

według firmy Intego zajmującej się bezpieczeństwem komputerów Mac zainfekowane Flashback nie wykazują żadnych objawów, poza komunikacją z serwerami command-and-control Flashback, które mogą być wykryte przez narzędzia do monitorowania sieci. Chociaż nie widzieliśmy potwierdzenia tego w ostatnich wariantach Flashback, wcześniejsze wersje Flashback próbowały przechwytywać nazwy użytkowników i hasła poprzez wstrzykiwanie kodu do przeglądarek internetowych i innych aplikacji sieciowych, takich jak Skype. W takich przypadkach dotknięte programy często ulegały awarii. Firma Sophos twierdzi, że oprócz kradzieży haseł, Retrospekcja może również zatruć wyniki wyszukiwania, aby wykonać

oszustwa reklamowe (poprzez oszustwo zwiększające liczbę kliknięć) lub skierować ofiary do dalszych złośliwych treści (choć wydaje się to niepotrzebne, jeśli Mac jest już zagrożony).

bardziej niepokojące jest to, że Intego twierdzi, że widział dziesiątki wariantów Flashback w ciągu ostatnich tygodni, wskazując, że programiści stojący za Flashback modyfikują go szybko, aby uniknąć wykrycia i skorzystać z nowo odkrytych luk w zabezpieczeniach. Które mogą stać się przestarzałe wszelkie porady dotyczące zapobiegania, wykrywania i usuwania retrospekcji. Na marginesie Intego mówi również, że ma dowody na to, że Flashback został stworzony przez tych samych ludzi, którzy stworzyli MacDefender w 2011 roku (patrz „Beware Fake

Macdefender Antivirus Software”, 2 maja 2011 i „Apple reaguje na coraz poważniejszą sytuację Macdefendera”, 25 maja 2011).

Wykryj Flashback infekcji-więc jak można stwierdzić, czy jesteś zainfekowany? Firma F-Secure opublikowała instrukcje wykrywania bieżących infekcji Flashback; instrukcje zawierają również kroki usuwania, które odradzamy każdemu, oprócz zaawansowanych użytkowników.

to powiedziawszy, wykrywanie sprowadza się do wydawania następujących poleceń defaults read w Terminalu (F-Secure sugeruje tylko pierwsze i ostatnie; inne rozszerzają technikę z Safari na Google Chrome, Firefox i iCab). W każdym przypadku, jeśli widzisz „nie istnieje” na końcu odpowiedzi z każdej komendy, nie jesteś zainfekowany. (Polecenie defaults read jest całkowicie bezpieczne — próbuje tylko ustalić, czy niektóre dane istnieją w Info.plik plist w każdym pakiecie aplikacji.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

dla prostszego podejścia, Marc Zeedar, wydawca Real Studio Developer magazine, napisał prostą aplikację Test4Flashback, która zawiera defaults read sprawdza i wyświetla okno dialogowe z informacją, czy jesteś zainfekowany. Nie próbuje w ogóle usuwać.

chroń się przed Flashback-w międzyczasie, jeśli używasz 10.7 Lion i nie zainstalowałeś jeszcze Javy, wstrzymaj się, chyba że jej potrzebujesz. Jeśli masz zainstalowaną Javę w Lion lub używasz 10.6 Snow Leopard, natychmiast zainstaluj aktualizacje Java Apple za pomocą aktualizacji oprogramowania, aby zapobiec infekcji z tego konkretnego wariantu Flashback. I chociaż odinstalowanie oprogramowania Java jest trudne, można je wyłączyć, zarówno w systemie, jak i w poszczególnych przeglądarkach internetowych(Flashback opiera się wyłącznie na atakach internetowych, o ile jesteśmy świadomi).

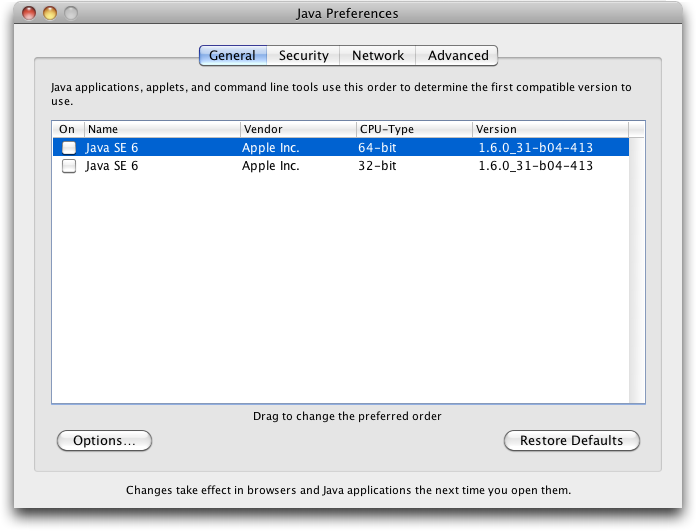

- aby całkowicie wyłączyć oprogramowanie Java na komputerze Mac, otwórz Narzędzie Preferencje Java w obszarze

/Applications/Utilitiesi odznacz pola wyboru. Nie rób tego, jeśli używasz CrashPlan lub innego oprogramowania opartego na Javie, w tym niektórych aplikacji Adobe! -

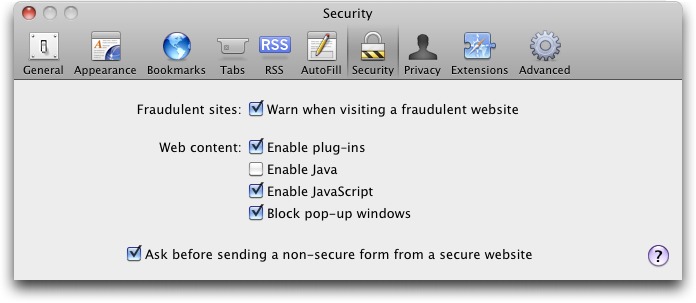

aby wyłączyć Javę w przeglądarce Safari, wybierz Preferencje Safari > i wyłącz Javę w okienku zabezpieczenia.

-

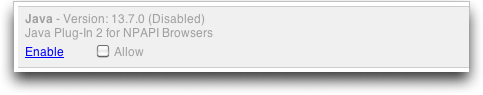

aby wyłączyć Java w przeglądarce Google Chrome, wpisz

about:pluginsna pasku adresu, przewiń w dół i kliknij łącze wyłącz dla wtyczki Java 2 dla przeglądarek NPAPI. -

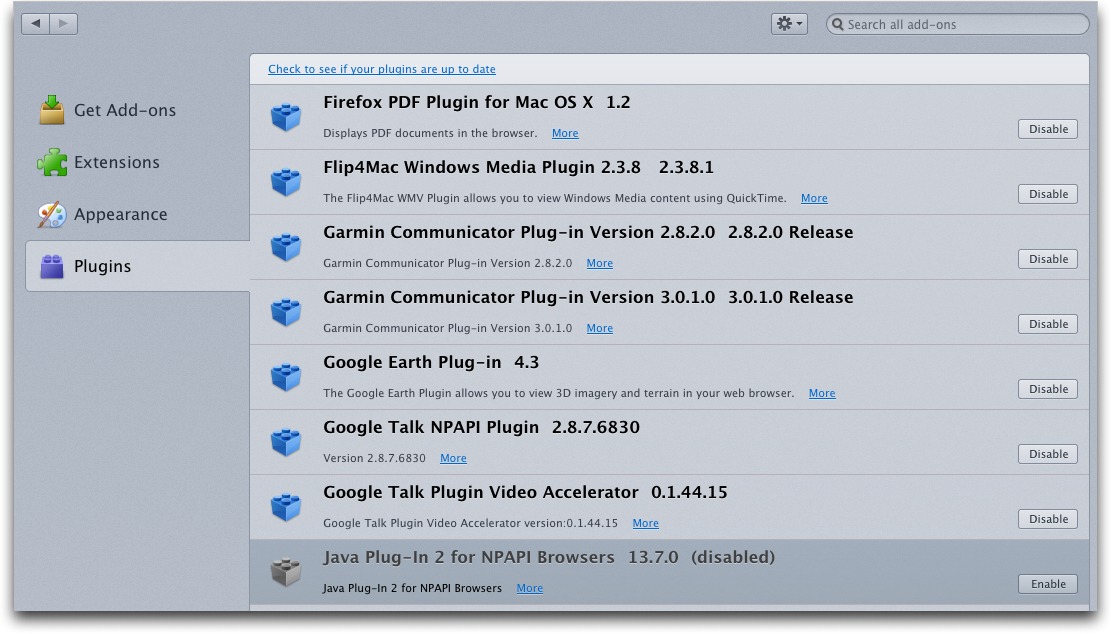

aby wyłączyć Javę w przeglądarce Firefox, wybierz Narzędzia > Dodatki, kliknij kartę wtyczki i wyłącz wtyczkę Java 2 dla przeglądarek NPAPI.

jeśli chcesz używać języka Java tylko sporadycznie, rozważ pozostawienie go włączonego w przeglądarce, której rzadko używasz, i polegaj na tej przeglądarce w konkretnych witrynach — takich jak narzędzia do konferencji internetowych — które wymagają oprogramowania Java.

Instalacja oprogramowania antywirusowego, takiego jak VirusBarrier Intego, zapewni również ochronę, zarówno przed podstawową funkcjonalnością oprogramowania, jak i dlatego, że złośliwe oprogramowanie Flashback nie instaluje się, jeśli wykryje określone programy antywirusowe.

na koniec warto zauważyć, że niektóre warianty Flashback trafiają na MACE Nie poprzez wykorzystanie luk w Javie, ale przez oszukanie użytkowników do wprowadzenia hasła administratora. Jedynym sposobem ochrony przed takimi oszustwami jest podejrzenie żądania hasła, które nie jest bezpośrednią odpowiedzią na działanie, które właśnie podjąłeś, takie jak zainstalowanie nowego oprogramowania, które pobrałeś celowo.

uważaj na siebie.