10 sposobów na zapobieganie zagrożeniom bezpieczeństwa komputera ze strony insiderów

zdemaskowanie w 2001 r.szpiega Roberta Philipa Hanssena jako rosyjskiego szpiega dało FBI surową lekcję, której większość organizacji jeszcze się nie nauczyła: istnieje wielkie niebezpieczeństwo ze strony tych, którym ufamy najbardziej.

staliśmy się dość dobrzy w ochronie naszych granic, ale większość z nas wykonuje mniej niż odpowiednią pracę chroniąc nasze przedsiębiorstwa przed pracownikami (obecnymi i byłymi), partnerami biznesowymi, kontrahentami, stażystami, a nawet klientami. Podczas gdy większość naszej uwagi skupia się na atakach internetowych, insiders powodują zdecydowaną większość incydentów bezpieczeństwa i mogą wyrządzić najwięcej szkód. Ma to sens: mają dogłębną wiedzę na temat naszych układów sieciowych, aplikacji, personelu i praktyk biznesowych.

rozluźnienie instytucjonalne zaprasza do W ujawniającym raporcie Biuro inspektora generalnego Departamentu Sprawiedliwości wymieniło nie geniusz Hanssena jako szpiega, ale raczej brak wdrożenia i egzekwowania silnych procedur bezpieczeństwa wewnętrznego jako główny powód jego sukcesu w ciągu 20 lat.

FBI nie jest wyjątkowe w tej kwestii. Wtajemniczeni zazwyczaj podlegają bardzo niewielu kontrolom-organizacje polegają raczej na zaufaniu niż na jakichkolwiek technicznych lub proceduralnych środkach zaradczych. Rezultatem mogą być sabotowane systemy, zniszczone dane, skradzione Informacje o karcie kredytowej itp. Lista spraw dotyczących włamań komputerowych w Departamencie Sprawiedliwości to Litania wewnętrznych zleceń. Rozważ tylko kilka:

- pracownik sieciowego Centrum Wsparcia GTE w Tampa, Fla., wymazał Dane i wyrządził ponad 200 tys. szkód.

- programista dla Lanca z Karoliny Północnej, rozgniewany degradacją, podłożył bombę logiczną, która od kilku dni wyłączała Komputery terenowych przedstawicieli handlowych.

- para pracowników Banku Chase Manhattan ukradła numery kart kredytowych, których użyli do kradzieży prawie 100 tysięcy dolarów.

jak zapobiegać zagrożeniom bezpieczeństwa wewnętrznego

to nie tylko złośliwi aktorzy. Pracownicy mogą nieświadomie sabotować systemy i tworzyć zagrożenia bezpieczeństwa komputerowego poprzez zwykłą ignorancję. Proste błędy, takie jak klikanie w linki w wiadomościach e-mail, aplikacjach do przesyłania wiadomości i reklamach, zapraszają hakerów do obserwowania firm i organizacji z ogromnymi konsekwencjami. Oto kilka kluczowych terminów, o których należy pamiętać, rozważając, jak zapobiegać zagrożeniom bezpieczeństwa komputera ze strony insiderów.

Twój edytowalny szablon IRP (Incident Response Plan)

użyj go jako punktu wyjścia do opracowania IRP na potrzeby Twojej firmy.

Pobierz teraz

wirus. Wirus komputerowy to złośliwy kod, który może ukraść hasła, spamować kontakty, uszkodzone pliki, rejestrować naciśnięcia klawiszy, a nawet przejąć zainfekowane urządzenie. Aby się zarazić, ktoś musi celowo lub przypadkowo rozprzestrzenić infekcję. W styczniu 2019 r. miasto Akron w stanie Ohio doznało ataku wirusa, którego przyczyną było oprogramowanie ransomware uruchomione po tym, jak dwóch pracowników otworzyło fałszywe faktury wysyłane za pośrednictwem spamu.

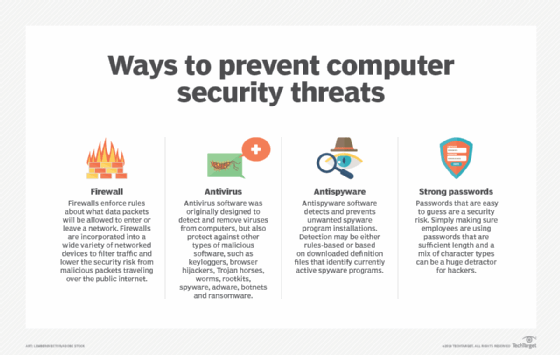

antywirus. Oprogramowanie antywirusowe jest przeznaczone do wykrywania, usuwania i zapobiegania infekcjom złośliwym oprogramowaniem na urządzeniu lub w sieci. Chociaż oprogramowanie antywirusowe zostało stworzone specjalnie w celu wyeliminowania wirusów, może również pomóc w zwalczaniu oprogramowania szpiegującego, reklamowego i innego złośliwego oprogramowania. Podstawowe programy antywirusowe skanują pliki pod kątem obecności złośliwego oprogramowania, pozwalają użytkownikom zaplanować automatyczne skanowanie i usunąć złośliwe oprogramowanie.

Spyware. Każde oprogramowanie zainstalowane na urządzeniu bez zgody użytkownika końcowego jest klasyfikowane jako oprogramowanie szpiegujące, nawet jeśli zostało pobrane w nieszkodliwym celu. Adware, trojany i rejestratory klawiszy to przykłady oprogramowania szpiegującego. Bez narzędzi Antyspyware, oprogramowanie szpiegujące może być trudne do wykrycia. Aby zapobiec oprogramowaniu szpiegującemu, administratorzy sieci powinni wymagać od pracowników zdalnych dostępu do zasobów przez sieć za pośrednictwem wirtualnej sieci prywatnej zawierającej komponent skanowania zabezpieczeń.

użytkownicy mogą podjąć środki zapobiegawcze, czytając Regulamin przed instalacją oprogramowania, unikając wyskakujących reklam i pobierając oprogramowanie tylko z zaufanych źródeł. W zeszłym roku Amnesty Internal stała się ofiarą oprogramowania szpiegującego Pegasus, gdy pracownik kliknął sfałszowaną wiadomość WhatsApp. Uzyskana instalacja oprogramowania szpiegującego umożliwia zdalne monitorowanie urządzenia pracownika, zapewniając hakerom dostęp do wiadomości, kalendarzy, kontaktów i mikrofonu.

Złośliwe oprogramowanie, znane również jako złośliwe oprogramowanie, może kraść, szyfrować lub usuwać prywatne informacje, monitorować aktywność komputera bez zgody użytkownika lub zmieniać podstawową funkcję obliczeniową urządzenia. Programy szpiegujące i wirusy to przykłady złośliwego oprogramowania. W 2017 roku firma ubezpieczeniowa Anthem zapłaciła 115 milionów dolarów w pozwie zbiorowym po tym, jak rekordowa liczba Danych Klientów została narażona na atak z powodu naruszenia bezpieczeństwa. Linki do złośliwego oprogramowania w ukierunkowanej kampanii e-mailowej spear phishingowej rozpoczęły się w 2014 roku i przez wiele miesięcy nie były wykrywane. Po kliknięciu linków przez jednego z pracowników złośliwe oprogramowanie zapewniło hakerom zdalny dostęp do komputerów w sieci i dostęp do danych osobowych-wszystkich narzędzi potrzebnych do kradzieży tożsamości.

przy tak wielu innych głośnych przypadkach programów phishingowych w wiadomościach, takich jak włamanie do DNC w 2018 i wtrącanie się w wybory w Rosji w 2016, nic dziwnego, że zagrożenia wewnętrzne utrzymują personel bezpieczeństwa w nocy. Jak pokazuje sprawa ubezpieczenia Anthem, wystarczy tylko jedna osoba, aby kliknąć zły link i zwolnić naruszenie.

Twoja organizacja może być następna. Co możesz z tym zrobić? Oto 10 wskazówek, które pomogą Ci opracować i wdrożyć strategię ograniczania zagrożeń wewnętrznych. Niektóre z nich mogą być skomplikowane i kosztowne w dłuższej perspektywie, ale inne po prostu wymagają przeglądu procesów i Zasad oraz stosowania najlepszych praktyk. Głównym punktem jest skierowanie radaru bezpieczeństwa informacji do wewnątrz.

polityka bezpieczeństwa po pierwsze

co najmniej polityka bezpieczeństwa powinna zawierać procedury zapobiegania nadużyciom i wykrywania ich, a także wytyczne dotyczące przeprowadzania dochodzeń wewnętrznych. Powinno to określić potencjalne konsekwencje nadużycia.

zacznij od zapoznania się z obowiązującymi zasadami bezpieczeństwa, zwłaszcza tymi dotyczącymi obsługi incydentów. Przerób sekcje, które polegają na zaufaniu insiderów. Na przykład twój plan obsługi incydentów nie powinien wymagać od zespołu skontaktowania się z administratorem podejrzanego systemu w celu uzyskania dostępu; on lub ona może być sprawcą.

następnie upewnij się, że twoja polityka określa limity dostępu do danych osobowych pracowników, pracowników tymczasowych i innych osób, które mogą być celami dochodzeń. Niewłaściwe obchodzenie się z tymi danymi może mieć poważne konsekwencje, w tym działania prawne. Określ, kto ma dostęp do jakich danych, w jakich okolicznościach i komu może udostępniać te informacje.

wreszcie, aby chronić organizację przed zarzutami nieuczciwych lub nierównomiernie stosowanych kar, upewnij się, że twoja polityka bezpieczeństwa określa konsekwencje nadużywania zasobów firmy.

nie zaniedbuj bezpieczeństwa fizycznego

niezależnie od tego, czy „posiadasz” bezpieczeństwo fizyczne, Uznaj je za priorytet nr 1. Wystarczy trzymać ludzi z dala od krytycznej infrastruktury, aby zapobiec większości incydentów wewnętrznych.

zastanów się, co stało się z Red Dot, firmą zajmującą się ogrzewaniem i chłodzeniem w Seattle, gdzie dwóch woźnych przeczesywało kosze na śmieci, biurka i szafki na dokumenty, kradnąc dane osobowe pracowników i klientów. Uzyskali fałszywe karty kredytowe i nielegalny dostęp do kont bankowych, kradnąc dziesiątki tysięcy dolarów, zanim zostali aresztowani.

Izoluj systemy o wysokiej wartości w obszarach o ograniczonym dostępie i stosuj ścisłą kontrolę dostępu. Możesz ulec pokusie, aby polegać na kartach-są elastyczne i niedrogie-ale są tylko uwierzytelnianiem jednoskładnikowym i mogą zostać zgubione, skradzione lub pożyczone. Dziennik kontroli może pokazać, że Alice weszła do pokoju komputerowego o 10:03:34, Ale co, jeśli to naprawdę Bob używał jej klucza?

uwierzytelnianie dwuskładnikowe-na przykład użycie kodu PIN i karty-w celu zwiększenia kart pokrzyżuje plany złodziei kart, ale zobowiązujący pracownicy nadal będą pożyczać swoje karty i piny kolegom.

rozważ uwierzytelnianie Biometryczne. Skanery linii papilarnych i podobne urządzenia są popularne, choć drogie wybory.

ale zabezpieczenie systemów komputerowych to za mało. Złodzieje lub zbyt ciekawscy koledzy będą pobierać poufne informacje z niezabezpieczonej kopii papierowej. Upewnij się, że wszyscy pracownicy mają co najmniej jedną zamykaną szufladę w biurku lub szafce na dokumenty, aby zabezpieczyć poufne informacje.

Screen new hires

ogólnie rzecz biorąc, im więcej czasu spędzasz na badaniu przeszłości kandydata, tym lepiej. Jeśli Twoja organizacja uważa sprawdzenie przeszłości za zbyt czasochłonne, rozważ outsourcing.

kontrole nie zawsze jednak opowiadają całą historię. Na przykład typowa kontrola może zweryfikować aktualny adres wnioskodawcy, ale nie ujawni, że ktoś mieszkający pod tym samym adresem jest znanym oszustem lub niezadowolonym byłym pracownikiem.

usługi takie jak badania systemowe & rozwój Nora (nieoczywista świadomość relacji) może znaleźć takie relacje. Łącząc informacje z pozornie niepowiązanych firmowych baz danych, NORA może przeprowadzać kontrole personalne-pracowników, podwykonawców i dostawców-jak również potencjalnych pracowników.

użyj silnego uwierzytelniania

hasła są passé. Technologia łamania haseł jest dość zaawansowana, a silniejsze hasła tworzą lasy notatek Post-it na monitorach. Wielu pracowników udostępnia hasła.

alternatywy są drogie, a Ogólne wdrażanie jest poza zasięgiem większości organizacji. Bardziej opłacalnym kompromisem jest zastosowanie silnego uwierzytelniania wieloczynnikowego tylko w szczególnie wrażliwych aplikacjach lub systemach, takich jak HR lub księgowość.

jeśli wdrożysz uwierzytelnianie wieloczynnikowe – łączenie identyfikatorów użytkowników i haseł z tokenami, kartami inteligentnymi lub czytnikami linii papilarnych itp. — należy pamiętać, że te metody mogą nie zatykać wszystkich otworów. Po ustaleniu sesji Kompetentny informator może sfałszować nowe transakcje pod Twoim nazwiskiem lub po prostu użyć komputera, gdy odszedłeś. Stacje Windows można ustawić tak, aby blokowały użytkowników po określonym okresie bezczynności i wymagały ponownej autoryzacji.

Zabezpiecz swoje komputery stacjonarne

nie możesz polegać na użytkownikach, którzy będą odpowiedzialni za wszystkie ich konfiguracje, ale jeśli korzystasz z usługi Active Directory firmy Microsoft, możesz użyć zasad grupy, aby zablokować komputery stacjonarne w całym przedsiębiorstwie.

zasady grupy umożliwiają menedżerowi zabezpieczeń ustawianie szczegółów konfiguracji systemu operacyjnego i jego komponentów (Internet Explorer, Windows Media Player itp.), a także inne aplikacje. Możesz na przykład zmienić ustawienia dla każdej ze stref zabezpieczeń programu Internet Explorer, wymusić korzystanie z serwera proxy internetowego filtrującego zawartość swojej organizacji, a nawet zabronić korzystania z niepodpisanych makr innych firm w aplikacjach pakietu Microsoft Office. Sam system Windows zawiera wiele przykładowych plików szablonów,a więcej jest dostępnych na stronie internetowej firmy Microsoft lub w zestawach zasobów Windows lub Office. Ponadto upewnij się, że prawa dostępu do folderów sieciowych są stosowane wyłącznie w przypadku potrzeby.

segmentowe sieci LAN

systemy wykrywania włamań oparte na hoście lub sieci zasługują na znaczące miejsce w zestawieniu wewnętrznych systemów obronnych, ale znalezienie dobrych punktów monitorowania może być trudne.

systemy oparte na hostach zazwyczaj wdrażają agentów, ale systemy sieciowe opierają się na snifferach LAN. Monitorowanie pojedynczego połączenia internetowego jest łatwe, ale znalezienie dobrych lokalizacji-punktów duszenia-w często chaotycznych sieciach LAN może być trudniejsze. Idealnie byłoby mieć jeden sniffer dla każdego segmentu sieci LAN. W dużej sieci jest to nieporęczne, niepraktyczne i prawdopodobnie przytłoczy Cię bezwartościowymi alertami.

lepszym tack jest traktowanie sieci LAN jako serii enklaw, z których każda zawiera własną strefę zaufania, oddzieloną od siebie zaporami ogniowymi w miejscu, w którym każda łączy się z korporacyjnym szkieletem.

wycieki informacji o wtyczkach

poufne informacje mogą wypływać z Twojej organizacji za pośrednictwem poczty e-mail, drukowanych kopii, komunikatorów internetowych lub przez osoby po prostu mówiące o rzeczach, które powinny zachować dla siebie. Połącz politykę bezpieczeństwa i technologię, aby powstrzymać krwawienie.

najpierw upewnij się, że szczegóły polityki ograniczają rozpowszechnianie poufnych danych.

technologia może pomóc, począwszy od systemu wykrywania włamań (IDS). Zeskanuj swój biznes plan w poszukiwaniu unikalnych fraz, których nie spodziewałbyś się znaleźć nigdzie indziej, i skonfiguruj identyfikatory tak, aby ostrzegały cię, gdy tylko zobaczy te fragmenty w sieci.

zapory e-mail mogą skanować pełny tekst wszystkich wychodzących wiadomości e-mail.

narzędzia do zarządzania prawami cyfrowymi ograniczają dystrybucję dokumentów, przypisując prawa dostępu i uprawnienia.

zbadaj anomalne działania

prawdopodobnie zbierasz ryzy danych logów ze swoich serwerów internetowych: Unix syslogs, dzienniki zdarzeń systemu Windows, dzienniki zapory, alerty IDS, raporty antywirusowe, dzienniki dostępu dial-up lub dowolną z wielu innych różnych ścieżek audytu. Ale co z twoją wewnętrzną siecią LAN?

w przeciwieństwie do zewnętrznych napastników, wtajemniczeni zazwyczaj nie są ostrożni z zacieraniem śladów. „To tak, jakby napastnik nie spodziewał się, że zostanie złapany. Ogólnie rzecz biorąc, żaden z ataków wewnętrznych, które widzieliśmy, nie był trudny do zbadania” – powiedział Peter Vestergaard, były kierownik techniczny w Duńskiej firmie doradczej Protego ds. bezpieczeństwa. „Największym problemem jest to, że firmy nie mają wystarczającej ilości drewna. W jednym przypadku prawie nikt nie wiedział, że logowanie na serwerze nondomain Controller NT/Win2K jest domyślnie wyłączone. W związku z tym dostępne było niewiele materiałów z drewna lub ich brak.”

gdy już masz pliki dziennika, pozostaje ci często trudne zadanie sortowania ich pod kątem podejrzanej aktywności. „W całym hałasie trudno jest zidentyfikować konkretną osobę próbującą uzyskać informacje w sieci” – powiedział oficer ds. bezpieczeństwa informacji dla dużej amerykańskiej firmy ubezpieczeniowej i finansowej, który poprosił o anonimowość. Jego firma używa domowego silnika analizy, który łączy informacje z kilku różnych dzienników i szuka wątpliwych wzorców.

jeśli masz pieniądze, narzędzia analizy kryminalistycznej sieci mogą analizować przepływ informacji w całej sieci.

narzędzia i strategie Refocus perimeter

stosując narzędzia perimeter do wnętrza sieci, możesz znacznie zwiększyć poziom bezpieczeństwa, często przy niewielkich kosztach. Krok pierwszy to wewnętrzne łatanie. Nie marzysz o umieszczeniu w publicznym Internecie serwerów WWW lub poczty e-mail, więc dlaczego warto zadowolić się nimi w sieci LAN?

Krok drugi polega na zabezpieczeniu hostów poprzez wyeliminowanie nieużywanych usług i zablokowanie konfiguracji.

gdy już opanujesz podstawy, możesz dodać więcej zewnętrznych narzędzi do swojego wewnętrznego repertuaru. Jeśli korzystasz już z narzędzi do oceny luk w zabezpieczeniach swoich usług internetowych, przeskanuj swoją sieć wewnętrzną za niewielką dodatkową opłatą. Zacznij od skanowania najbardziej krytycznych serwerów, takich jak wewnętrzna poczta e-mail, Sieć i serwery katalogów, a następnie ustal priorytety innym systemom i zeskanuj je w kolejności.

Monitoruj nadużycia

Twoje bezpieczeństwo może wymagać bezpośredniego monitorowania pracowników-od kamer wideo po rejestrowanie naciśnięć klawiszy. Badania sugerują, że aż jedna trzecia wszystkich pracodawców przeprowadza taki monitoring w pewnym stopniu.

Zanim jednak przejdziesz na modę, upewnij się, że wiesz, jakie narzędzia są dostępne dla Ciebie i co stanowi monitorowanie prawne w Twojej jurysdykcji.

filtry treści internetowych są przydatnymi narzędziami, ponieważ można je ustawić tak, aby blokować pornografię, witryny konkurentów i repozytoria narzędzi hakerskich, z których wszystkie są widoczne w powszechnych zagrożeniach bezpieczeństwa wewnętrznego. Ogólnie rzecz biorąc, możesz bezpiecznie zatrudniać je jako politykę dla wszystkich swoich pracowników.

jeśli potrzebujesz bardziej szczegółowych informacji na temat tego, co robią konkretni pracownicy, musisz zachować nieco większą dyskrecję, ale nadal masz wiele opcji, które oferują nagrywanie naciśnięć klawiszy, aktywność aplikacji i rejestrowanie tytułu okna, historię odwiedzin URL i wiele innych.