hoe te detecteren en te beschermen tegen bijgewerkte Flashback Malware

delen

Apple heeft updates uitgebracht voor zijn Java-bibliotheken voor gebruikers van Mac OS X 10.7 Lion en 10.6 Snow Leopard (zie” Java voor OS X Lion 2012-001 en Java voor Mac OS X 10.6 Update 7, ” 3 April 2012). De updates brengen de Java Runtime engine tot versie 1.6.0_31 en repareren meerdere kwetsbaarheden in Java versie 1.6.0_29, ” de meest ernstige van die kan toestaan dat een niet-vertrouwde Java-applet willekeurige code uit te voeren buiten de Java sandbox.”Wat die Release notes niet zeggen is dat de kwetsbaarheden in kwestie werden uitgebuit in het wild door een nieuwe variant van de Flashback malware (zie “Beware

The Morphing Flashback Malware,” 27 februari 2012).

Significant Infection Rates-een Russische antivirus Ontwikkelaar, Doctor Web, zegt hun onderzoek toont meer dan 550.000 Macs zijn geïnfecteerd nadat gebruikers bezochten gecompromitteerde websites die JavaScript-code bevatten om een kwaadaardige Java-applet te activeren. Sorokin Ivan van Doctor Web verhoogde later die schatting naar meer dan 600.000 in een tweet.

hoewel we nog niets van Doctor Web hebben gezien, kwam de vraag wie ze zijn op TidBITS Talk, waar beveiligingsanalist Brian McNett zei:

de eerste keer dat ik van Doctor Web hoorde was toen er naar verwezen werd, en toen Sorokin Ivan later via Twitter reageerde op Mikko Hypponen, Chief Research Officer van F-Secure. Ik ken en vertrouw Mikko. Hij gebruikt betrouwbare bronnen. Doctor Web lijkt een Russische outfit te zijn, met grotendeels Russische klanten, dus het zou niet ongebruikelijk zijn dat hun reputatie elders onbekend is. Hun belangrijkste ontdekking is dat Flashback gebruikt het MAC-adres van de geà nfecteerde machine als de User-Agent bij het aansluiten op de command-and-control server. Dit is een uniek patroon dat hen in staat stelde om infecties te volgen voordat iemand anders. Dat ze deze bevinding publiekelijk deelden, samen met hun gegevens, draagt bij aan hun geloofwaardigheid.

Mikko Hypponen zei in een tweet dat F-Secure heeft gesproken met Doctor Web en dat de infectiecijfers er echt uitzien. En Kaspersky Labs heeft nu onafhankelijke bevestiging gegeven dat Doctor Web ‘ S nummers redelijk zijn en in feite Macs zijn.

volgens Mac beveiligingsbedrijf Intego vertonen met Flashback geïnfecteerde Mac ’s helemaal geen symptomen, behalve communicatie met Flashback’ s command-and-control servers die kunnen worden gedetecteerd door netwerk monitoring tools. Hoewel we geen bevestiging van deze met recente Flashback varianten hebben gezien, eerdere versies van Flashback geprobeerd om gebruikersnamen en wachtwoorden vast te leggen door het injecteren van code in webbrowsers en andere netwerktoepassingen, zoals Skype. In dergelijke gevallen, de getroffen programma ‘ s de neiging om vaak te crashen. Beveiligingsfirma Sophos zegt dat samen met het stelen van wachtwoorden, Flashback ook zoekmachineresultaten kan vergiftigen om reclamefraude

uit te voeren (door frauduleus het click-through-percentage te verhogen) of om slachtoffers te leiden naar verdere kwaadaardige inhoud (hoewel dat onnodig lijkt, als de Mac al gecompromitteerd is).

meer zorgwekkend is dat Intego zegt dat het tientallen varianten van Flashback heeft gezien in de afgelopen weken, wat aangeeft dat de programmeurs achter Flashback het snel aanpassen om detectie te voorkomen en om te profiteren van nieuw ontdekte kwetsbaarheden. Dat kan alle adviezen voor het voorkomen, opsporen en verwijderen van Flashback overbodig maken. Intego zegt ook dat het bewijs heeft dat Flashback is gemaakt door dezelfde mensen die MacDefender in 2011 hebben gemaakt (zie “Beware Fake

MacDefender Antivirus Software ,” 2 mei 2011 en “Apple reageert op steeds ernstiger MacDefender situatie,” 25 mei 2011).

Flashback-infectie detecteren-dus hoe kunt u zien of u geïnfecteerd bent? Beveiligingsfirma F-Secure geplaatst instructies voor het detecteren van huidige Flashback infecties; de instructies bevatten ook stappen voor het verwijderen die we iedereen behalve gevorderde gebruikers zouden ontmoedigen om te proberen.

dat gezegd hebbende, detectie komt neer op het uitgeven van de volgende defaults read commando ‘ s in Terminal (F-Secure suggereert alleen de eerste en laatste; de anderen breiden de techniek uit van Safari naar Google Chrome, Firefox en iCab). In elk geval, als je ziet “bestaat niet” aan het einde van het antwoord van elk commando, bent u niet besmet. (Het defaults read commando is volledig veilig — het probeert gewoon te bepalen of er gegevens in de Info bestaan.plist-bestand binnen elk toepassingspakket.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

voor een eenvoudigere aanpak heeft Marc Zeedar, uitgever van Real Studio Developer magazine, een eenvoudige Test4Flashback applicatie geschreven die de defaults read controles inkapselt en een dialoogvenster presenteert waarin staat of je al dan niet geïnfecteerd bent. Het doet geen poging om een verwijdering te doen helemaal.

Bescherm uzelf tegen Flashback-in de tussentijd, als u 10.7 Lion gebruikt en Java nog niet hebt geïnstalleerd, wacht dan af tenzij u het nodig hebt. Als je Java hebt geïnstalleerd in Lion of gebruik maakt van 10.6 Snow Leopard, installeer onmiddellijk Apple ‘ s Java-updates via Software-Update om infectie van deze specifieke variant van Flashback te voorkomen. En hoewel het verwijderen van Java moeilijk is, kunt u het uitschakelen, hetzij systeem-breed of in individuele webbrowsers (Flashback is volledig afhankelijk van web-based aanvallen, voor zover we weten).

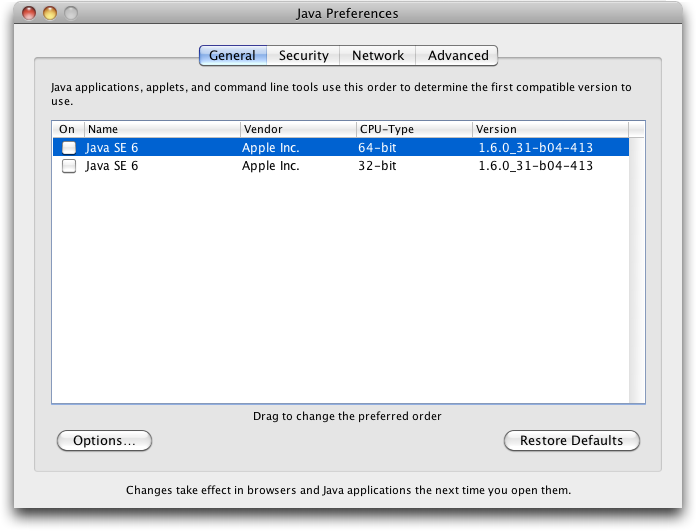

- als u Java volledig op uw Mac wilt uitschakelen, opent u het hulpprogramma Java Preferences in

/Applications/Utilitiesen schakelt u de selectievakjes uit. Doe dit niet als je CrashPlan of andere Java-gebaseerde software gebruikt, inclusief sommige Adobe-toepassingen! -

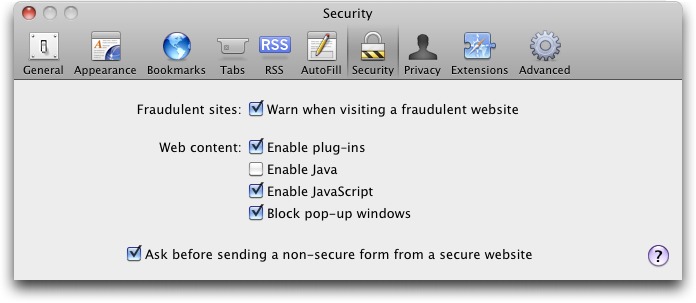

als u Java in Safari wilt uitschakelen, kiest u Safari > voorkeuren en schakelt u Java uit in het deelvenster beveiliging.

-

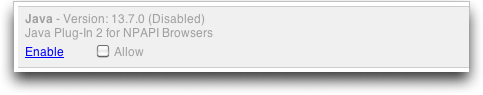

als u Java in Google Chrome wilt uitschakelen, typt u

about:pluginsin de adresbalk, scroll naar beneden en klik op de link uitschakelen voor Java Plug-in 2 voor NPAPI-Browsers. -

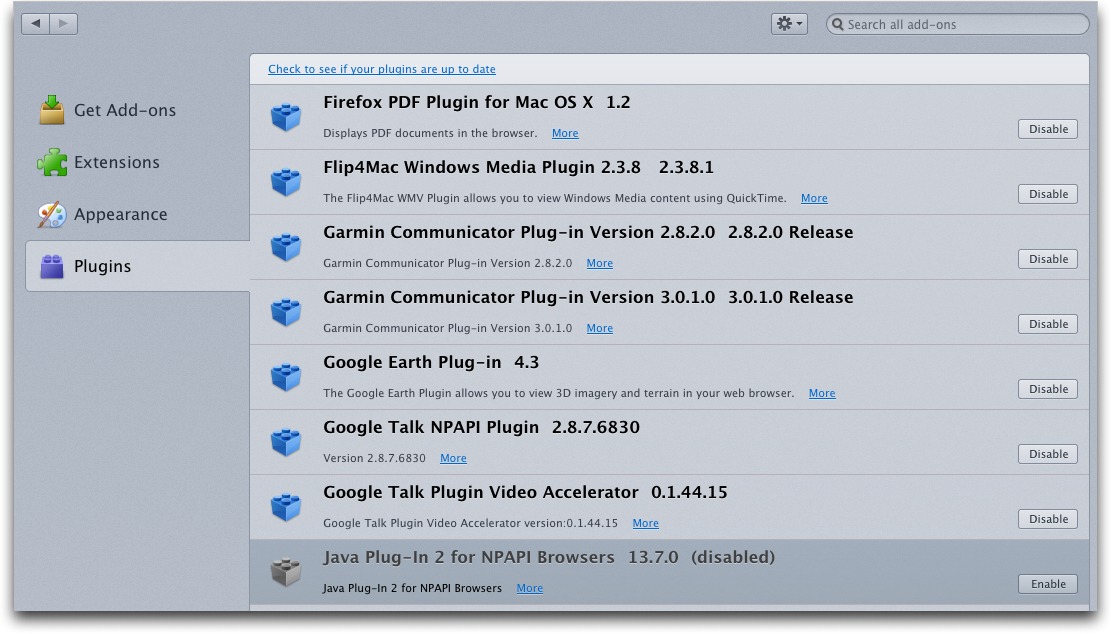

Als u Java in Firefox wilt uitschakelen, kiest u Tools > Add-ons, klikt u op het tabblad Plugins en schakelt u de Java Plug-in 2 voor NPAPI-Browsers uit.

als u Java slechts af en toe moet gebruiken, overweeg dan om het ingeschakeld te laten in een browser die u zelden gebruikt, en vertrouw op die browser voor die specifieke sites — zoals Web conferencing tools — die Java vereisen.

het installeren van antivirussoftware zoals Intego ’s VirusBarrier biedt ook bescherming, zowel vanuit de basisfunctionaliteit van de software als omdat de Flashback malware zichzelf niet installeert als het bepaalde antivirusprogramma’ s detecteert.

ten slotte is het vermeldenswaard dat sommige varianten van Flashback zich een weg banen naar Macs, niet door gebruik te maken van Java-kwetsbaarheden, maar door gebruikers voor de gek te houden om een beheerderswachtwoord in te voeren. De enige manier waarop je jezelf kunt beschermen tegen dergelijke trucs is door verdacht van een wachtwoord verzoek dat niet komt in een directe reactie op een actie die je net hebt genomen, zoals het installeren van een nieuw stuk software die u opzettelijk gedownload.

wees daar voorzichtig.