10 måter å forhindre datasikkerhetstrusler fra innsidere

2001-avsløringen Av insider Robert Philip Hanssen som en russisk spion lærte FBI en hard leksjon som de fleste organisasjoner ennå ikke har lært: det er stor fare fra de vi stoler mest på.

Vi har blitt ganske gode til å beskytte våre omkretser, men de fleste av oss gjør en mindre enn tilstrekkelig jobb som beskytter våre bedrifter fra ansatte (nåværende og tidligere), forretningspartnere, entreprenører, praktikanter og til og med kunder. Mens det meste av vår oppmerksomhet er fokusert på internett – baserte angrep, forårsaker innsidere de aller fleste sikkerhetshendelser og kan gjøre mest skade. Det er fornuftig: De har intim kunnskap om våre nettverksoppsett, applikasjoner, ansatte og forretningspraksis.

Institusjonell slapphet inviterer innsideproblemer. I en avslørende rapport, justisdepartementets Kontor Av Generalinspektøren sitert Ikke Hanssen briljant som en spion, men heller byråets unnlatelse av å implementere og håndheve sterke innsidesikkerhetsprosedyrer som en viktig årsak til hans suksess over 20 år.

FBI er ikke unikt på denne poengsummen. Innsidere er vanligvis underlagt svært få kontroller-organisasjoner har en tendens til å stole på tillit i stedet for noen form for tekniske eller prosedyremessige motforanstaltninger. Resultatet kan være saboterte systemer, ødelagte data, stjålet kredittkortinformasjon, etc. DOJ liste over datamaskinen inntrenging tilfeller er en oppramsing av inside jobs. Tenk bare noen få:

- en arbeidstaker I GTE Network Service Support Center I Tampa, Fla., slettet data og forårsaket mer enn $ 200.000 i skade.

- En dataprogrammerer For North Carolina-baserte Lance, sint over en demotion, plantet en logikkbombe som tok feltsalgsrepresentanters datamaskiner offline i flere dager.

- Et par Chase Manhattan Bank-ansatte stjal kredittkortnumre, som de pleide å stjele nesten $ 100.000.

hvordan forhindre insider sikkerhetstrusler

Det er ikke bare ondsinnede aktører, heller. Ansatte kan uforvarende sabotere systemer og skape datasikkerhetstrusler gjennom ren uvitenhet. Enkle feil som å klikke på riggede lenker i e-post, meldingsapper og annonser inviterer hackere til å overvåke selskaper og organisasjoner med enorme konsekvenser. Følgende er noen viktige begreper å huske når du vurderer hvordan du kan forhindre datasikkerhetstrusler fra innsidere.

Mal For Irp (Editable Incident Response Plan)

Bruk dette som utgangspunkt for å utvikle EN IRP for bedriftens behov.

Last ned nå

Virus. Et datavirus er ondartet kode som kan stjele passord, spam kontakter, korrupte filer, logg tastetrykk og selv ta over den infiserte enheten. For å bli smittet, må noen med vilje eller ved et uhell spre infeksjonen. Byen Akron, Ohio, led et virusangrep i januar 2019 som ble sporet tilbake til ransomware satt av etter at to ansatte åpnet falske fakturaer sendt gjennom spam-e-post.

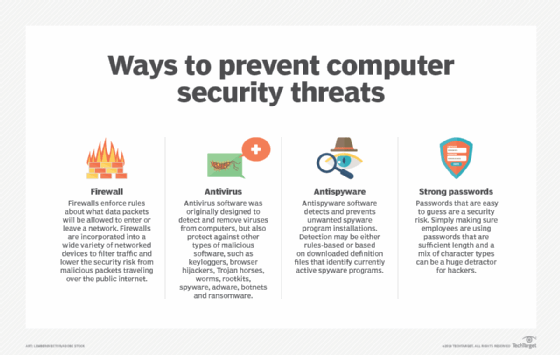

Antivirus. Antivirusprogramvare er utviklet for å oppdage, fjerne og forhindre malware infeksjoner på en enhet eller nettverk. Selv om det er spesielt opprettet for å eliminere virus, kan antivirusprogramvare også hjelpe mot spyware, adware og annen skadelig programvare. Grunnleggende antivirusprogrammer skanner filer for tilstedeværelse av skadelig programvare, tillater brukere å planlegge automatiske skanninger og fjerne skadelig programvare.

Spionprogrammer. All programvare som er installert på en enhet uten sluttbrukerens tillatelse, er klassifisert som spionvare, selv om den lastes ned for et ufarlig formål. Adware, Trojanere og tastetrykk loggere er alle eksempler på spyware. Uten antispyware verktøy, spyware kan være vanskelig å oppdage. For å forhindre spionprogrammer bør nettverksadministratorer kreve at eksterne arbeidere får tilgang til ressurser via et nettverk via et virtuelt privat nettverk som inkluderer en sikkerhetsskanningskomponent.

Brukere kan ta forebyggende tiltak ved å lese vilkårene før du installerer programvare, unngå popup-annonser og bare laste ned programvare fra pålitelige kilder. I fjor, Amnesty Internal ble et offer For Pegasus spyware når en ansatt klikket På en rigget WhatsApp melding. Den resulterende spyware installasjon lar den ansattes enhet for å bli eksternt overvåket mens gi hackere tilgang til meldinger, kalendere, kontakter og mikrofonen.

Skadelig Programvare. Skadelig programvare, også kjent som skadelig programvare, kan stjele, kryptere eller slette privat informasjon, overvåke datamaskinaktivitet uten brukertillatelse eller endre kjernefunksjonen til enheten. Spyware og virus er eksempler på malware. I 2017 betalte helseforsikringsselskapet Anthem $ 115 millioner i et søksmål etter at et rekordbrytende antall kunders data ble utsatt på grunn av et sikkerhetsbrudd. Koblinger til skadelig programvare i en målrettet spear phishing-e-postkampanje begynte i 2014 og gikk uoppdaget i flere måneder. Etter at en ansatt klikket på koblingene, ga malware hackere ekstern tilgang til datamaskiner i nettverket og tilgang til personlig identifiserbar informasjon-alle verktøyene som trengs for identitetstyveri.

Med så mange andre høyprofilerte tilfeller av phishing-ordninger i nyhetene, som 2018 DNC hack og 2016 russisk valginnblanding, er det ikke rart at insidertrusler holder sikkerhetspersonell oppe om natten. Som Tilfelle Av Anthem insurance viser, tar det bare en person å klikke på feil lenke og slippe bruddflodgatene.

organisasjonen din kan bli den neste. Hva kan du gjøre med det? Her er 10 tips for å hjelpe deg med å utvikle og implementere en insider threat mitigation strategi. Noen kan være komplekse og kostbare over lang tid, men andre involverer bare å gjennomgå prosesser og retningslinjer og bruke beste praksis. Hovedpoenget er å slå informasjonssikkerhetsradaren innover.

Sikkerhetspolicy først

som et minimum bør sikkerhetspolicyen inneholde prosedyrer for å forhindre og oppdage misbruk, samt retningslinjer for gjennomføring av innsideundersøkelser. Det bør stave ut de potensielle konsekvensene av misbruk.

Start med å lese gjennom eksisterende sikkerhetspolicyer, spesielt de som gjelder hendelseshåndtering. Bearbeide seksjoner som er avhengige av tillitsfulle innsidere. For eksempel bør ikke hendelseshåndteringsplanen kreve at teamet kontakter administratoren av et mistenkelig system for å få tilgang; han eller hun kan være synderen.

Neste, sørg For at politikken detaljer grensene for tilgang til og formidling av personopplysninger om dine ansatte, vikarer og andre som kan være mål for undersøkelser. Mishandling av disse dataene kan få alvorlige konsekvenser, inkludert rettslige skritt. Angi hvem som har lov til å få tilgang til hvilke data, under hvilke omstendigheter, og med hvem de har lov til å dele denne informasjonen.

Til slutt, for å beskytte organisasjonen mot påstander om urettferdige eller ulikt anvendte straffer, må du sørge for at sikkerhetspolitikken staver ut konsekvensene av å misbruke selskapets ressurser.

ikke overse fysisk sikkerhet

uansett om du «eier» fysisk sikkerhet, anser det Som Din no. 1 prioritet. Bare å holde folk borte fra kritisk infrastruktur er nok til å hindre de fleste insider hendelser.

Tenk på Hva som skjedde Med Red Dot, Et Seattle-område oppvarming og kjøling selskap, hvor to vaktmestere kjemmet gjennom søppeldunker, pulter og arkivskap, stjele ansatt og kunde personlig informasjon. De fikk falske kredittkort og ulovlig tilgang til bankkontoer, stjele titusenvis av dollar før de ble arrestert.

Isoler systemer med høy verdi i begrensede områder, og bruk tett tilgangskontroll. Du kan bli fristet til å stole på keycards-de er fleksible og rimelige-men de er bare enkeltfaktorautentisering og kan gå tapt, stjålet eller lånt. Revisjonsloggen kan vise At Alice kom inn i datarommet klokken 10.03.34, men hva om Det Virkelig Var Bob som brukte nøkkelen sin?

tofaktorautentisering – for eksempel ved HJELP AV EN PIN-kode og et nøkkelkort-for å øke nøkkelkort vil hindre korttyver, men forpliktende ansatte vil fortsatt låne sine kort og PINs til kolleger.

Vurder biometrisk godkjenning. Fingeravtrykkskannere og lignende enheter er populære, om enn dyre valg.

men det er ikke nok å sikre datasystemene dine. Tyver, eller altfor nysgjerrige kolleger, vil hente sensitiv informasjon fra usikret papirkopi. Sørg for at alle dine ansatte har minst en låsbar skuff i sitt skrivebord eller arkivskap for å sikre sensitiv informasjon.

Skjerm nyansatte

generelt, jo mer tid du bruker på å undersøke en søkers bakgrunn, jo bedre. Hvis organisasjonen vurderer bakgrunnen sjekker for tidkrevende, vurdere outsourcing.

Bakgrunnssjekker forteller ikke alltid hele historien, men. For eksempel kan en typisk sjekk bekrefte søkerens nåværende adresse, men vil ikke avsløre at noen som bor på samme adresse er en kjent svindler eller en misfornøyd ex-ansatt.

Tjenester Som Systemforskning & Utviklingens NORA (Non-Obvious Relationship Awareness) kan finne slike relasjoner. VED å kombinere informasjon fra tilsynelatende ikke-relaterte bedriftsdatabaser, KAN NORA utføre personellkontroller – på ansatte , underleverandører og leverandører-samt potensielle ansettelser.

Bruk sterk autentisering

Passord er beståtté. Passord-cracking teknologi er ganske avansert, og sterkere passord gyte skoger Av Post-it notater på skjermer. Mange ansatte deler passord.

alternativene er dyre, og generell distribusjon er utenfor de fleste organisasjoners midler. Et mer kostnadseffektivt kompromiss er å bruke sterk multifaktorautentisering bare til spesielt sensitive applikasjoner eller systemer, for EKSEMPEL HR eller regnskap.

hvis du distribuerer multifaktorautentisering-kombinere bruker-Id og passord med tokens, smartkort eller fingeravtrykkslesere, etc. — vær oppmerksom på at disse metodene ikke kan plugge alle hullene. Når økten er opprettet, kan en kunnskapsrik insider være i stand til å forfalske nye transaksjoner under navnet ditt eller bare bruke datamaskinen mens du har gått bort. Windows-stasjoner kan settes til å låse ut brukere etter en fast periode med inaktivitet og krever reauthentication.

Sikre skrivebord

du kan ikke stole på at brukerne er ansvarlige for alle konfigurasjonene, men hvis Du bruker Microsofts Active Directory-tjeneste, kan du bruke gruppepolicyer til å låse skrivebord i hele bedriften.

Gruppepolicyer lar en sikkerhetsadministrator angi konfigurasjonsdetaljer FOR OPERATIVSYSTEMET og komponentene (Internet Explorer, Windows Media Player osv.), så vel som andre apper. Du kan for eksempel endre innstillingene for Hver Av Sikkerhetssonene I Internet Explorer, håndheve bruken av organisasjonens internett-proxy for innholdsfiltrering og til og med forby bruk av usignerte tredjepartsmakroer I Microsoft Office-apper. Windows selv kommer med en rekke eksempelmalfiler, og flere er tilgjengelige Fra Microsofts nettsted eller Fra Windows Eller Office Resource Kits. I tillegg må du sørge for at tilgangsrettigheter til nettverksmapper brukes på en streng basis.

Segmentlans

Vertsbaserte eller nettverksbaserte inntrengingsdeteksjonssystemer fortjener en fremtredende plass på listen over dine interne forsvar, men å finne gode overvåkingspunkter kan være utfordrende.

Vertsbaserte systemer distribuerer vanligvis agenter, men nettverksbaserte systemer er avhengige AV LAN-sniffere. Overvåking av en enkelt internett-tilkobling er enkelt, men å finne gode steder-choke poeng-inne ofte kaotiske Lan kan være vanskeligere. Ideelt sett vil du ha en sniffer for hvert LAN-segment. I et stort nettverk er dette uhåndterlig, upraktisk og vil trolig overvelde deg med verdiløse varsler.

en bedre takk er å behandle LAN som en serie enklaver, som hver består av sin egen sone av tillit, segregert av brannmurer på det punktet hvor hver forbinder med bedriftens ryggrad.

lekkasjer Av Plugginformasjon

Sensitiv informasjon kan strømme ut av organisasjonen via e-post, trykte kopier, direktemeldinger eller av folk som bare snakker om ting de bør holde for seg selv. Kombiner sikkerhetspolitikk og teknologi for å stanse blødningen.

kontroller først at policyen inneholder begrensninger for spredning av konfidensielle data.

Teknologi kan hjelpe, og starter med intrusion detection system (IDS). Skann forretningsplanen din for unike setninger som du ikke ville forvente å finne andre steder, og konfigurer ID-ENE dine for å varsle deg når det ser disse telltale-utdragene på nettverket.

E-brannmurer kan skanne hele teksten i all utgående e-post.

Verktøy for digital rettighetsadministrasjon begrenser distribusjon av dokumenter ved å tildele tilgangsrettigheter og tillatelser.

Undersøk uregelmessige aktiviteter

du samler sannsynligvis inn store mengder loggdata fra dine servere som vender mot internett: Unix-syslogs, windows-hendelseslogger, brannmurlogger, id-varsler, antivirusrapporter, tilgangslogger for oppringt tilgang eller en rekke andre forskjellige revisjonsspor. Men hva med ditt interne LAN?

I Motsetning til eksterne angripere, er innsidere generelt ikke forsiktige med å dekke sporene sine. «Det er som om angriperen ikke forventer å bli fanget. Generelt sett har ingen av innsideangrepene vi har sett vært vanskelige å etterforske, » Sier Peter Vestergaard, tidligere teknisk sjef I Det danske sikkerhetskonsulentet Protego. «Det største problemet har vært at selskapene ikke har tilstrekkelig logging. I ett tilfelle visste nesten ingen at logging på en nondomain-kontroller NT / Win2K-server er deaktivert som standard. Derfor var lite eller ingen loggmateriale tilgjengelig.»

når du har loggfilene, sitter du igjen med den ofte vanskelige oppgaven med å sortere gjennom dem for mistenkelig aktivitet. «I all støyen er det vanskelig å identifisere en bestemt person som prøver å få informasjon på nettverket,» sa en informasjonssikkerhetsansvarlig for ET stort amerikansk forsikrings-og finansselskap, som ba om anonymitet. Hans firma bruker en hjemmebrygget analysemotor som kombinerer informasjon fra flere forskjellige logger og ser etter tvilsomme mønstre.

hvis du har penger, nettverk rettsmedisinske analyseverktøy kan analysere flyten av informasjon i hele nettverket.

Refokusere perimeterverktøy og strategier

ved å bruke perimeterverktøyene på innsiden av nettverket, kan du øke sikkerhetsstillingen betydelig, ofte til liten pris. Trinn ett er intern patching. Du ville ikke drømme om å sette upatchede web-eller e-postservere på det offentlige internett, så hvorfor skal du betale for DEM på LAN?

Trinn to sikrer verter ved å eliminere ubrukte tjenester og låse ned konfigurasjoner.

når du har det grunnleggende dekket, kan du legge til flere eksterne verktøy i ditt interne repertoar. Hvis du allerede bruker sårbarhetsvurderingsverktøy for internett-vendte tjenester, kan du skanne det interne nettverket for svært lite ekstra kostnad. Begynn med å skanne de mest kritiske serverne dine, som interne e-post -, web-og katalogservere, og prioriter deretter andre systemer og skann dem i rekkefølge.

Monitor for misbruk

sikkerheten kan kreve direkte Ansatt overvåking – fra videokameraer til tastetrykk logging. Forskning tyder på at så mange som en tredjedel av alle arbeidsgivere utfører slik overvåking til en viss grad.

før du hopper på bandwagon, må du imidlertid sørge for at du vet hvilke verktøy som er tilgjengelige for deg og hva som utgjør lovlig overvåking i din jurisdiksjon.

nettinnholdsfiltre er nyttige verktøy, siden De kan settes til å blokkere pornografi, konkurrenters nettsteder og hackerverktøylagre, som alle står sentralt i vanlige sikkerhetstrusler. Generelt kan du trygt bruke disse som et spørsmål om politikk for alle dine arbeidere.

hvis du trenger mer detaljert informasjon om hva bestemte ansatte gjør, må du utøve litt mer diskresjon, men du har fortsatt mange alternativer som tilbyr tastetrykkopptak, applikasjonsaktivitet og loggføring av vindustittel, URL-besøkshistorikk og mer.