VoIPハッキング:どのように動作します&あなたのVoIP電話を保護する方法

VoIP電話システムは、あなたのオフィス全体にまたがる銅配線を必要としない 接続は、インターネット接続を使用して事実上行われます。 しかし、それは多くの場合、セキュリティに大きな懸念を引き起こします:すべてがクラウドでホストされています。 電話システムをハッキングすることは、あなたが考えるかもしれないほどこじつけではありません。

モノのインターネット革命は、すべてがオンラインで行われることを意味します。 電話システムは、発信者を検証することを困難にし、新しいデータ侵害に踏み込む可能性があります。 したがって、社会工学は一般的です。

誰かがVoIPを使用して攻撃を実行した場合、顧客の機密データにアクセスできます。このガイドでは、

を共有します:

- VoIPハッキングとは何ですか?

- VoIPハッキングの最も一般的なタイプ

- VoIPハッキングを防ぐ方法

- プロバイダがハッキングを防ぐ方法

VoIPハッキングとは何ですか?

VoIPハッキングは、人があなたのビジネス電話システムに侵入するために使用する攻撃の一種です。 彼らは、通話に耳を傾け、高価な請求書をラックし、機密情報を盗むことができます–あなたのビジネスとあなたの顧客の両方について。

ハッキングは、通常、あなたの従業員の一人が誤って詐欺師に情報を与えるときに起こります。 これらのタイプのソーシャルエンジニアリング詐欺は、すべてのマルウェア攻撃の97%を占めています。

ハッカーは、顧客サービスとネットワークオペレーションセンター(NOC)で働く人々を標的にし、他の誰かとして行動します。 スタッフは無意識のうちにハッカーへの不正アクセスを与えることができ、彼らはあなたのVoIP電話システムの制御を取る。

あなたのビジネスの電話システムへのアクセスは、他の攻撃を開始することができます。 たとえば、VoIPハックは、あなたのクレジットカードを充電するための情報にアクセスし、あなたのビジネスを偽装し、プライベートな顧客情報にアクセ

ビジネス電話システムが危険にさらされている方法を最新の状態に保ち、通信を保護するためにあなたとあなたのプロバイダが取ることがで

5種類のVoIPハッキング

VoIP電話システムは、設定のために他の従来の電話システムとは異なるネットワークセキュリティリスクを持っています。 ここでは、VoIPハッキングの五つの最も一般的なタイプを認識しています。

不正使用

このタイプの攻撃は、ハッカーがあなたのビジネスの電話システムを使用して電話をかけるときです。

ハッカーは、あなたの電話システムを使用して、ロボコールと自動ダイヤルソフトウェアを使用することができます。 あなたの発信者IDに電話に応答する人々は、何かをするためにそれらを求める事前に記録されたメッセージを聞くことができます—そのような”自分のアカウ”それはしかし、呼び出しを行うあなたのビジネスではありません。 ハッカーは今、そのすべての情報にアクセスできます。

ハッカーは、正当なビジネス電話サービスを使用して詐欺行為を行うこともできます。 彼らはあなたのVoIPシステムを使用して電話をかけているときにあなたの発信者IDが表示されます。 彼らは彼らの個人情報から詐欺の顧客にあなたの会社をなりすますことができます。

最悪の部分は? あなたのVoIPシステムの不正使用は、セットアップにDIYのアプローチを取っている場合は特に、検出されない行くことができます。 定期的にあなたのコールログと履歴を確認し、あなたが一定の制限を超えた場合にアラートを設定します。 そうすれば、あなたはすぐに後で不正使用が通知されます。

通話料詐欺

ハッカーが他のデバイスに国際電話をかけると、通話料詐欺が発生します。 これらの長距離電話番号の通話料は高価になる可能性があり、アカウントから請求されます。 トレンドマイクロによると、通行料詐欺のために驚異的な$27億ドルが失われています。

攻撃者は、フィッシング詐欺のユーザーや管理者をターゲットにして、VoIPシステムへの不正アクセスを得ることができます。

たとえば、ハッカーは財務チームに銀行情報の確認を求めるボイスメールを残します。 あなたの従業員は違いを知らないので、彼らは電話を返し、電話システムのパスワードやIPアドレスなどの確認コードを与えます。

ハッカーは、あなたのVoIP電話システムをハッキングし、高価な長距離電話をかけるために使用できる情報を持っています。

発信者IDスプーフィング

電話が鳴り、発信者IDが表示されると、表示された番号を信頼しますか?

発信者IDは、常にあなたを呼び出している人を確認するための信頼できる方法ではありません。 攻撃者は偽の発信者Idを使用し、ソーシャルエンジニアリングのような別の攻撃と連携してそれらを活用することができます。

従業員は、多くの場合、発信者の電話番号や名前に高い値を配置します。 だから、彼らはVoIPプロバイダから来るように見える誰かからの呼び出しを取得する場合、彼らは重要な情報を公開することにだまされる可能性があ

その情報を与えることは、多くの場合、それはあなたが他の端に期待した人ではない実現せずに、ハッカーがあなたのビジネスのVoIPシステムへのアクセ

盗聴

あなたは電話で支払いを取るか、個人情報を与えるためにあなたを呼び出すように顧客に依頼しますか? もしそうなら、あなたは盗聴を防止したいと思うでしょう。 これは、ハッカーがあなたのリアルタイムのビジネス電話やボイスメールのような録音に耳を傾けるときです。

盗聴は、接続が暗号化されていないか、ローカルネットワーク自体が侵害された場合にのみ可能です。 安全でないWi-Fiネットワーク(TRANSPORT Layer Security(TLS)およびReal—time Transport Protocol(SRTP)がないネットワーク)は、攻撃者にネットワークを監視するよう招待する可能性があります。

盗聴は、ハッカーがあなたのビジネスとあなたの顧客に関する情報を収集することを可能にします。 彼らはあなたのビジネスが持っていたすべての相互作用にアクセ

彼らが聞く会話に応じて、ハッカーのリスクがあります:

- 顧客の個人情報を販売する

- 競合他社に専有情報を販売する

- あなたのビジネスや顧客に賄賂を贈る。 たとえば、通話の性質に応じて、録音を非公開にするために現金の合計を求めることがあります。

ソーシャルエンジニアリング

調査によると、2018年には62%の企業がソーシャルエンジニアリング攻撃を経験しています。 それは人々ではなく、技術を捕食するので、それはVoIPハックの一般的なタイプです。

ハッカーは被害者との関係を構築しようとしているので、彼らはそれが本物の呼び出しだと思うが、そうではない。 この呼び出しは、機密情報を引き渡すようにあなたをだますために他の誰かになりすますハッカーです。

ソーシャルエンジニアリングは、人々が本当に素敵になりたいという事実を捕食するため、攻撃者によって使用さ 誰かが何かを要求したときにノーと言うのは不快です—特にあなたが彼らが誰であるかを疑う理由がない場合は特にそうです。

ソーシャルエンジニアリングキャンペーンについての意識の欠如もあります。 従業員は、発信者IDを偽装した攻撃者からの不正な電話のリスクについて教育を受けることはめったにありません。

攻撃者は、後で使用できるターゲットに関する情報を抽出するために人々を捕食します。 これには、アカウントの確認や、取得したデータに基づいて被害者に嫌がらせや脅迫をするなど、誤ったアカウント要求が含まれます。

これらの感情的に充電された状況は、スタッフに今何かをするように圧力をかけ、適切な手順に反することは正しいことです。

VoIPを強化するための11の防御戦術

上記のVoIPハックのそれぞれは、企業にとってコストがかかります。 盗まれたレコードあたりの平均コストは、米国のための2 242です 企業-あなたがハックの犠牲になる場合、それは高価で有害な作り.

しかし、それはすべて悪いニュースではありません。 ほとんどのVoIPの脆弱性は、より良い意識、定期的な教育、および内部チームが防御を強化するために取ることができる積極的な手順で排除できます。

ビジネスが攻撃を受けるのを防ぐために考慮すべき11のベストプラクティスを次に示します。

適切なVoIPプロバイダを選択してください

安全な電話システムは、選択したプロバイダから始まります。 弱いプロバイダは、それが簡単にハッカーがお使いの携帯電話ネットワークに侵入し、個人情報へのアクセスを得る

そのため、VoIPサービスプロバイダーとの契約を解除する前に、常にセキュリティポリシーを確認する必要があります。 あなたは彼らを確認したいと思うでしょう:

- ネットワークのセキュリティに対するコミットメントとその対策を共有する

- 脆弱性を報告する方法を説明する

- ハックが発生した場合の行動計画を持つ

- セキュリティに関する最新であることを証明する認定を持つ

- 責任あるセキュリティ開示プログラムを共有する

- 優れたセキュリティを実証するプラクティス

これに飛び込むためにいくつかの時間を取り、あなたのプロバイダの認定についてお問い合わせください。 彼らは要求に応じてあなたにこの情報を与えることができるはずです。 そうでない場合は、別のVoIPプロバイダーに移動します。

Control administrator access

VoIPインフラストラクチャへの管理アクセスは、ユーザーがビジネス電話システムに関連するすべてを制御できることを意味します。 ユーザーは、請求を管理し、電話会議に参加し、新しい回線を設定し、より高価な侵入につながることができます。

どの従業員があなたのVoIP電話システムへの管理アクセスを得るかに非常に注意する必要があります。

全員にアクセス権を付与すると、ソーシャルエンジニアリング攻撃の可能性が高くなります。 人々は間違いを犯しますが、適切な権限を持つと、その影響は限られています。 それは簡単です、それを必要としない人々に管理上の制御を与えてはいけません。

より多くの従業員が説得するほど、あなたは詐欺の犠牲になり、ハッカーにあなたのネットワークへの管理アクセスを与える危険性が高くなります。

リモートアクセスにVPNを使用

ガートナーは、企業のリーダーの82%がスタッフがリモートで作業できるようにする予定であると報告しています。 これらのリモートスタッフは、VoIPハッキングに対して脆弱になり、電話を介して同僚や顧客と通信します。

しかし、仮想プライベートネットワーク(VPN)はこれらの電話を暗号化します。 リモートチームは、スマートフォンやソフトフォンを含む職場のデバイスにVPNをインストールします。

それはあなたがオフィスにいるのと同じように、そのデバイスとあなたの電話システムとの間に強力な接続を作成します。 彼らは、独自の脆弱性セットを持つ可能性のあるホームネットワークではなく、安全なネットワークから呼び出しを開始しています。

それは、ハッカーがあなたの遠隔労働者が行っている呼び出しを盗聴することをほとんど不可能にします。

VPNを使用してエンドポイントフィルタリングを有効にする

使用しているVPNには、エンドポイントフィルタリングを有効にするオプショ これにより、悪意のあるサイトへの接続が制限されます。

ソフォスやシスコなどのVPNプロバイダーは、エンドポイントフィルタリングを使用して、マルウェアをダウンロードする可能性のあるサイトへのネッ

これにより、全体的なネットワーク接続とデバイスの整合性が強化されます。 スタッフが無意識のうちにウェブサイトを訪問し、あなたの電話システムのセキュリティを損なうリスクが少なくなります。

サイバー犯罪者からの接続を保護するために、Wi-FiセキュリティVPNを持っていることも良い考えです。 この追加された保護層を提供する多くのソリューションがあります。 Aura-Wi—FiセキュリティVPN会社-毎日約350Kのマルウェアプログラムを追跡します。

あなたのネットワークをテスト

中小企業がVoIPシステムを一度セットアップし、二度と見ないことは珍しいことではありません。 しかし、これを行うと、VoIPハックの危険にさらされてあなたを残します。 あなたが使用している設定は、もはやそれがかつてほど安全ではないかもしれません。

ネットワークを定期的にチェックすることで、VoIPセキュリティに穴を見つけることができます。 管理者は、妥協を避けるために、アクセスとベストプラクティスを定期的に評価する必要があります。

たとえば、次のように表示される場合があります:

- 二年前に会社を辞めたスタッフはまだアカウントを持っています

- あなたの管理者パスワードは二年後に変更されていません

- 接続ゲートウェイにはTRANSPORT Layer Security(TLS)やReal-time Transport Protocol(SRTP)がないため、VoIP通話は暗号化されていません

IT部門も年次セキュリティチェックを実施する必要があります。 この”侵入テスト”は、ハッカーをシミュレートし、ネットワークが安全であるかどうかを判断します。 潜在的な弱点は、できるだけ早く見直し、修正する必要があります。

通話とアクセスログの監視

通話ログは、ビジネスが行った着信および発信通話の履歴です。 しかし、それは販売目的のためだけに有用ではありません。 これらの通話ログへのアクセスは、あなたが見ることができることを意味します:

- 各通話の日付と時刻

- 特定の番号への通話の回数

- ビジネス側と顧客の場所の両方で、通話の場所。

VoIP電話システムがこれらのログでハッキングされたかどうかを簡単に確認できます。 定期的にあなたのコールログを監視することは、あなたが”通常の”がどのように見えるかを知るようになるだろうことを意味します。 あなたの通話制限がそれらを停止する前であっても、ハックを知らせる可能性のある異常を発見することができます。

同様に、アクセスログには誰がVoIP電話システムにサインインしたかが表示されます。 異常なIPアドレスを検出した場合、または管理者が午後11時にサインインしていることを確認した場合(眠っていたとき)、侵入者を検出します。

強力なパスワードの周りの意識を構築

あなたのVoIPソリューションを設定しているとき、あなたのプロバイダは、あなたが始めるのに役立つデフォル しかし、できるだけ早くデフォルト設定からパスワードを変更することが重要です。

しかし、それは常にあなたのVoIP電話システムを保護するのに十分ではありません。 あなたの労働力との強いパスワードのまわりで意識を造る必要がある。 最も一般的なパスワードは避け、同じ組み合わせを繰り返すことは避けてください。

パスワードの使用を繰り返すことは、資格情報の詰め込みと呼ばれ、ハッカーがこれを解読すれば他のプラットフォームにアクセスできることを意味し、その逆も同様である。 彼らは、顧客サービスエージェントのFacebookのパスワードを把握することができれば、彼らはあなたのVoIP電話システム上で同じ組み合わせを試してみます。 各VoIPアカウントのパスワードは完全に一意である必要があります。

また、最小文字制限を満たすために、特別な要素を含むものではなく、長いパスコードを目指しています。

感嘆符、大文字、特殊文字を含む複雑なパスワードは覚えにくいです。 スタッフは、付箋に書き留めたり、電子メールに保存したりすることができます。

しかし、Black Hillsのセキュリティ専門家は、長いパスワードを作成することを推奨しています。 20文字のパスワードを解読するのは、8文字のパスワードよりも難しく、長くなります。 そして、それは覚えておく方が簡単です。

そうすれば、ハッカーがあなたのVoIPシステムにアクセスするのを難しくしています。 デフォルトの安全でないパスワードは、ハッキングされるのを待っていません。

二要素認証を使用する

最近では、強力なパスワードはハッカーにとって抑止力ではありません。 それはあなたのVoIP電話システムのための二要素認証を持っている必要がありますなぜしたがって、パスワードをクラックするスマート、経験豊富なハ

二要素認証は、パスワードの上に別のセキュリティ層を追加します。 ユーザーは、次の方法でサインインを認証する必要があります:

- 秘密のコードを言って自分自身を記録する

- 認証アプリでQRコードをスキャンする

- 指紋IDを使用して

これらの追加の認証機能のいずれかを使用すると、ハッカーはあなたのパスワードを持っていても、あなたのVoIPソリューションにアクセスすることはできません。 正しい第二段階の資格情報を持つ人だけが入ることができます。

サイバーセキュリティでチームを訓練する

電話システムのセキュリティホールが1つだけあれば、VoIPハックにさらされる可能性があります。 同じ概念は、あまりにも、あなたのスタッフに適用されます:一つの無学なスタッフは、あなたのビジネス電話システムで高価なデータ侵害の原因となるミスを犯す可能性があります。

あなたのスタッフをオンボーディングしているときはいつでも、サイバーセキュリティに関するミニ教育を与えます。 強力なパスワードの重要性を説明し、デバイスにVPNをインストールし、さまざまな種類のVoIPハックについて教育します。

しかし、覚えておいてください:セキュリティは一度だけ行われた仕事ではありません。 チームメンバーがslackを取得しないように、サイバーセキュリティトレーニングをスケジュールすることを優先します。

モバイルデバイス管理ポリシーを持っている

ビジネス専門家の59%が仕事中に少なくとも三つのデバイスを使用していることを知っていましたか? あなたのスタッフはオフィスに彼らの個人的な装置、か別のラップトップを、持って来るかもしれない。 これらの各デバイスは、セキュリティ面で最高レベルのものである必要があります。

スタッフの個人用デバイスが電話システムに穴を開けていないことを確認してください。 次のような詳細を含むモバイルデバイス管理ポリシーを使用してこれを行うことができます:

- すべての個人用デバイスは、暗号化された音声会話のためのWi-Fiネットワークに接続されている必要があります

- モバイルデバイス上のソフトウェ

ハッカーは賢くなってきており、ビジネス電話システムにアクセスするためのツールが増えています。 時には、あなたの社内のセキュリティ戦術は、それらを阻止するのに十分な強さではありません。

セキュリティ対策の強さにかかわらず、常にデータ侵害対応計画を立てる必要があります。 このドキュメントでは、攻撃が発生した場合の対処方法の概要を説明します。 あなたは何をすべきか疑問に思って頭のない鶏のように走り回ることはありません—これはハック全体のストレスに追加されます。

防災計画も便利です。 調査によると、中小企業の40%が大災害後に再開できないことが示されています。 しかし、あなたが何をするかを概説するための措置を取ることは、データ侵害の後にあなたが下に行く可能性を最小限に抑えることができます。

あなたのVoIPの提供者は部分をしているか。

ご覧のように、VoIP電話システムをより安全にするために取ることができるいくつかのアクションがあります。 しかし、時には、データ侵害は、あなたのプロバイダのミスの結果として発生します。

ここでは、プロバイダがその役割を果たしているかどうかを確認するための七つの方法があります。

認定の確認(HIPAA準拠など)

VoIPプロバイダーの候補リストを作成する最も簡単な方法は、認定があるかどうかを確認することです。 これらは、選択したプロバイダが業界標準のセキュリティ基準を満たしていることを証明する証明書です。

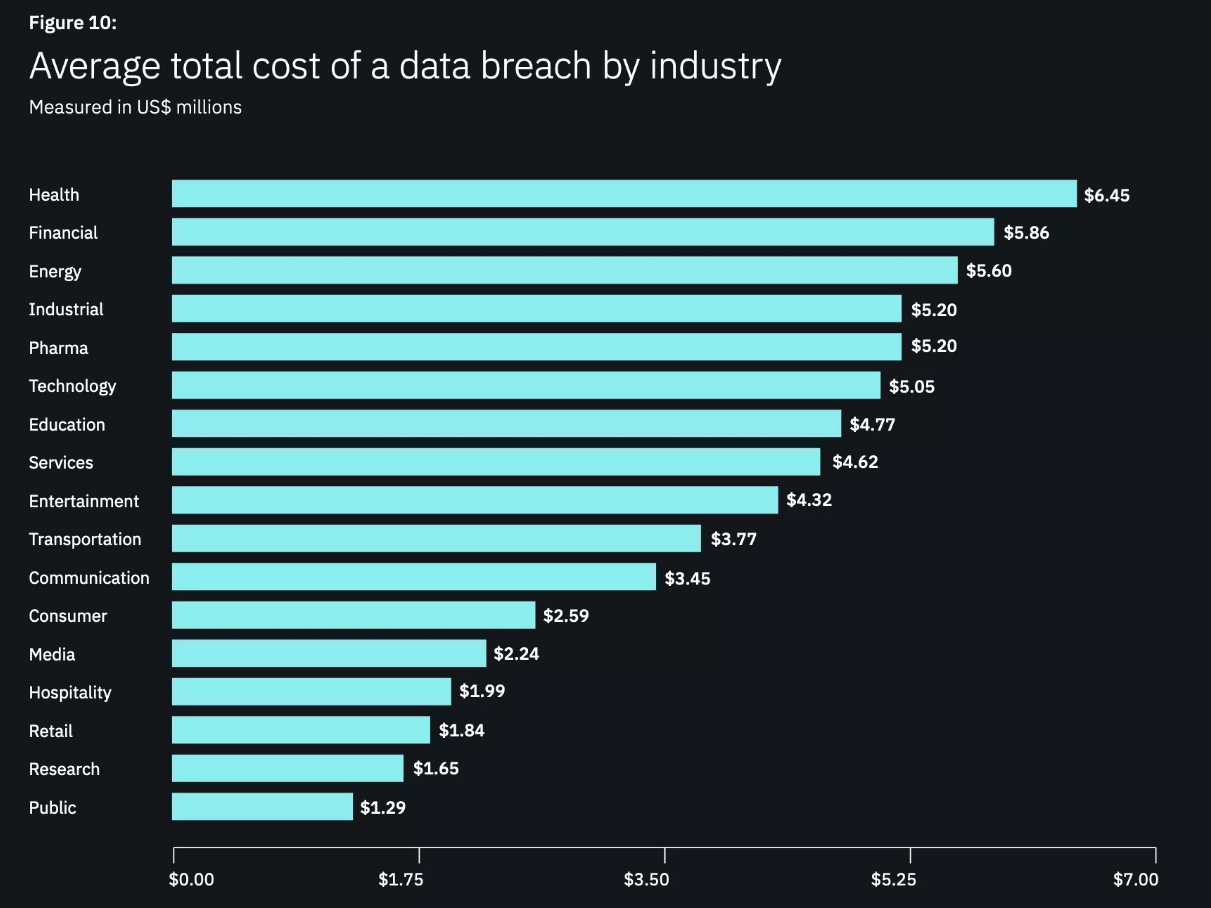

あなたのビジネスが特定の企業で作動すれば、関連した資格を有するためにあなたのVoIPの提供者も必要とする。 ハッカーが機密、個人データのトンへのアクセスを得るため、例えばヘルスケアを取る、それは最もサイバー攻撃を持つ業界です。

出典:IBM 健康保険の携行性と説明責任法(HIPAA)は、企業が健康関連データを保護するのを支援することを目 これは、患者の記録を保存している場合、すべての企業が持っている必要がありますセキュリティの基本的なレベルとして機能します。 あなたのVoIPの提供者はこのセクターにあれば迎合的なHIPAAでなければならない。

侵入防止システムを探す

侵入防止システムは、tinに記載されていることを行います。 プロバイダがこれを提供しているかどうかを確認します。

それは通常、二つの部分で来ます:

- VoIPの交通追跡:あなたのVoIPの電話提供者はあなたの電話ネットワークの交通を追跡できるべきである。 あまりにも多くの着信コールはDDoS攻撃である可能性があります。 このトラフィックを監視すると、ネットワークが圧倒されてシャットダウンする前に通話をブロックできます。

- 不審な活動に対する警告:VoIPハックの警告兆候には、通話の流入、国際電話の増加、または他のデバイスからのログインが含まれる可能性があります。 これらの事が起こる従って危険を取除くことができるとき警告するVoIPの提供者を捜しなさい。

通話暗号化を探す

ハッカーは、安全でないインターネット接続を介してVoIPシステムにアクセスすることができます。 彼らはあなたのWi-Fiネットワークに持っていると、彼らはあなたのオフィスの出入りの呼び出しを含む、すべてのネットワークトラフィックを盗聴する

Transport Layer Security(TLS)は、データセンターからVoIPデバイスに転送されるデータを非表示にします。 また、呼び出しの背後にある人があなたがそれらを期待する人であることを認証し、発信者IDが偽装されているときにそれがより明白になります。

暗号化された音声会話は、インターネット接続にセキュリティの余分な層を追加します。 あなたのVoIPプロバイダからのTLSでは、ハッカーがあなたの電話ネットワークを通過している通話データを拾うことはほとんど不可能です。

VoIPデバイスのファームウェアを更新

ビジネスソフトウェアのほぼすべての部分は、定期的な更新をリリースします。 実際のファームウェアへのこれらの更新は、新機能をリリースし、バグを修復することができます—そしてもっと重要なのは、セキ

あなたのVoIPプロバイダが供給するファームウェアが常に最新であることを確認することが重要です。 プロバイダがこれらの更新プログラムをインストールするかどうかを確認できます。 しかし、そうでない場合は、オンラインアカウントにサインインして手動で行うことができるはずです。

すべてのVoIPデバイスでもこれを行うことを忘れないでください。 弱い、古いファームウェアで実行されている一つのデバイスは、ハッカーがお使いの携帯電話システムを制御す

VoIP通話制限オプションのチェック

先ほど、最も一般的なVoIPハックの1つは発信者IDスプーフィングであると述べました。 ハッカーがあなたのVoIPネットワークへのアクセスを獲得し、高価な長距離通話を行うためにあなたのアカウントを使用しているときに発生します。

しかし、あなたのVoIPプロバイダは攻撃から保護するのに役立ちます。 による呼び出しを制限する機能を確認する:

- 時刻

- デバイス

- ユーザー

そうすれば、大量の通話がすぐにフラグが設定されます。 長距離通話を行うためにあなたの情報を使用してハッカーは、彼らが任意の巨大な法案をラックアップする前に発見(とブロック)されています。

VoIPハッキングは予防可能

VoIPは、従来の電話システムよりも信頼性が高く現代的な安全な電話システムです。 しかし、クラウドに保存されているすべてのもので、あなたのセットアップが安全であることを確認するために、余分なセキュリティ機能が必要です。

あなたのVoIP電話システムが気密であるかどうかを確認するために今よりも良い時間はありません。 最小のセキュリティホールだけが、あなたとあなたの顧客に対してその情報を使用することができますハッカーにデータを公開することができます。

しかし、覚えておいてください、あなたが選択しているプロバイダは、あなたが取る予防措置と同じくらい重要です。

ここNextivaでは、私たちのクラウドPBXシステムは、我々が言及したセキュリティ機能、および多くを持っています。 さらに、当社のネットワークは八つの軍事グレードのデータセンターに支えられています。 私たちがセキュリティにコミットしていると言うことは控えめな表現です。

Julie Baiはnextivaのプロダクトマネージャー、UCaaSの伝道者、人々のための無雄牛の伝達者および訳者、犬の恋人およびadorably活動的な男の子への母である。