インサイダーからのコンピュータセキュリティの脅威を防ぐ10の方法

ロシアのスパイとしてのインサイダー Robert Philip Hanssenの2001年のマスク解除は、FBIにほとんどの組織がまだ学ばなければならない厳しい教訓を教えました。

私たちは周囲を保護するのがかなり得意ですが、私たちのほとんどは、従業員(現在および元)、ビジネスパートナー、請負業者、インターン、さらには顧客から企業を保護するのに十分ではない仕事をしています。 私たちの注意のほとんどはインターネットベースの攻撃に焦点を当てていますが、インサイダーはセキュリティインシデントの大部分を引き起こし、最 それは理にかなっています:彼らは私たちのネットワークレイアウト、アプリケーション、スタッフや商習慣の親密な知識を持っています。

制度的な弛緩は内部者の問題を誘う。 明らかな報告書では、司法省の監察官事務所は、ハンセンのスパイとしての輝きではなく、20年以上の彼の成功の主な理由として、強力なインサイダー

FBIはこのスコアでユニークではありません。 インサイダーは、通常、非常に少数のコントロールの対象となります-組織は、技術的または手続き的な対策の任意の並べ替えではなく、信頼に依存する その結果、システムを妨害したり、データを破壊したり、クレジットカード情報を盗まれたりする可能性があります。 司法省のコンピュータ侵入事件のリストは、内部の仕事の連祷です。 ほんの数を考えてみましょう:

- フロリダ州タンパにあるGteのネットワークサービスサポートセンターの労働者。、データを拭き、損傷の$200,000以上を引き起こしました。

- ノースカロライナ州に拠点を置くランスのコンピュータプログラマーは、降格を怒らせ、現場の営業担当者のコンピュータを数日間オフラインにした論理爆弾を仕掛けた。

- チェイス-マンハッタン銀行の従業員のペアは、彼らがほぼsteal100,000盗むために使用されるクレジットカード番号を盗みました。

内部のセキュリティの脅威を防ぐ方法

それは悪意のある俳優だけではありません。 従業員は無意識のうちにシステムを妨害し、全くの無知によってコンピュータセキュリティの脅威を作成することができます。 電子メール、メッセージングアプリ、広告の不正なリンクをクリックするなどの単純な間違いは、ハッカーを企業や組織に調査させ、大規模な結果をもたらし 以下は、インサイダーからのコンピュータセキュリティの脅威を防止する方法を検討する際に覚えておくべきいくつかの重要な用語です。

編集可能なインシデント対応計画(IRP)テンプレート

これを、会社のニーズに合わせたIRPを開発するための出発点として使用します。

今すぐダウンロード

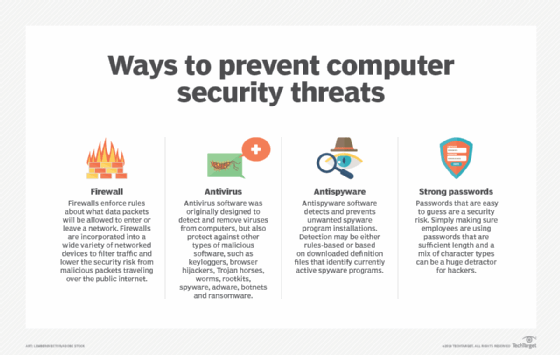

ウイルス。 コンピュータウイルスは、パスワード、スパムの連絡先、破損したファイルを盗む、キーストロークを記録しても、感染したデバイスを引き継ぐことができ、悪性 感染するには、誰かが意図的にまたは誤って感染を広げなければなりません。 オハイオ州アクロン市は、2019年1月にウイルス攻撃を受けました。これは、2人の従業員がスパムメールを介して送信された偽の請求書を開いた後に、ランサムウェアが起動したことにさかのぼります。

ウイルス対策ソフトウェアは、デバイスまたはネットワーク上のマルウェア感染を検出、削除、防止するように設計されています。 具体的には、ウイルスを排除するために作成されたものの、ウイルス対策ソフトウェアは、スパイウェア、アドウェアやその他の悪意のあるソフ 基本的なウイルス対策プログラムは、悪意のあるソフトウェアの存在のためにファイルをスキャンし、ユーザーが自動スキャンをスケジュー

エンドユーザーの許可なしにデバイスにインストールされたソフトウェアは、無害な目的でダウンロードされた場合でも、スパイウェアに分類されます。 アドウェア、トロイの木馬やキーストロークロガーは、スパイウェアのすべての例です。 スパイウェア対策ツールがなければ、スパイウェアを検出することは困難な場合があります。 スパイウェアを防止するために、ネットワーク管理者は、セキュリティスキャンコンポーネントを含む仮想プライベートネットワークを介してネットワー

ユーザーは、ソフトウェアをインストールする前に利用規約を読み、ポップアップ広告を避け、信頼できるソースからのみソフトウェアをダウンロー 昨年、従業員が不正なWhatsAppメッセージをクリックしたとき、Amnesty InternalはPegasus spywareの犠牲者になりました。 得られたスパイウェアのインストールは、メッセージ、カレンダー、連絡先とそのマイクへのハッカーのアクセスを許可しながら、従業員のデバイスをリモートで監視することができます。

マルウェアとも呼ばれる悪意のあるソフトウェアは、個人情報を盗んだり、暗号化したり、削除したり、ユーザーの許可なしにコンピュータの活動を監視したり、デバイスのコアコンピューティング機能を変更したりする可能性があります。 スパイウェアやウイルスは、マルウェアの例です。 2017では、健康保険会社Anthemは、記録的な数の顧客のデータがセキュリティ侵害のために脆弱なままになった後、集団訴訟で1億1500万ドルを支払いました。 標的とされたspearフィッシングメールキャンペーンのマルウェアへのリンクは2014年に始まり、数ヶ月間検出されませんでした。 一人の従業員がリンクをクリックした後、マルウェアは、ネットワーク内のコンピュータへのリモートアクセスと個人を特定できる情報へのアクセスをハッカーに提供しました-個人情報の盗難に必要なすべてのツール。

2018年のDNCハックや2016年のロシア選挙干渉など、ニュースでフィッシング詐欺の他の多くの有名なケースでは、内部の脅威が夜にセキュリティ担当者を維持するのも不思議ではありません。 Anthem insuranceの場合が示すように、間違ったリンクをクリックして違反の水門を解放するのに一人しかかかりません。

あなたの組織は次のようになる可能性があります。 あなたはそれについて何ができますか? ここでは、インサイダー脅威軽減戦略を開発し、実装するのに役立つ10のヒントを紹介します。 複雑でコストのかかるものもあれば、プロセスやポリシーを見直し、ベストプラクティスを適用するだけのものもあります。 主なポイントは、あなたの情報セキュリティレーダーを内向きにすることです。

セキュリティポリシー first

少なくとも、セキュリティポリシーには、誤用を防止および検出するための手順、およびインサイダー調査を行うためのガイ それは誤用の潜在的な結果を綴るべきです。

まず、既存のセキュリティポリシー、特にインシデント処理に関するポリシーを読んでください。 インサイダーを信頼することに依存しているセクションをリワーク。 たとえば、インシデント処理計画では、疑わしいシステムの管理者に連絡してアクセス権を取得するようチームに要求する必要はありません。

次に、あなたのポリシーは、あなたの従業員、臨時雇用者、および調査の対象となる可能性のある他の人に関する個人データへのアクセスと普及の制限 このデータを誤って処理すると、法的措置を含む重大な結果が生じる可能性があります。 誰がどのデータにアクセスできるか、どの状況下でアクセスできるか、およびこの情報を誰と共有できるかを指定します。

最後に、不公正または不均等に適用される罰則の申し立てから組織を保護するために、セキュリティポリシーが会社のリソースを悪用することの結

物理的なセキュリティを無視しないでください

あなたが物理的なセキュリティを”所有”しているかどうかにかかわらず、それをあなたのNo.1優先 人々を重要なインフラストラクチャから遠ざけるだけで、ほとんどのインサイダーインシデントを防ぐことができます。

シアトルの冷暖房会社、レッドドットに何が起こったのかを考えてみましょう。 彼らは詐欺的なクレジットカードと違法にアクセスされた銀行口座を取得し、逮捕される前に数万ドルを盗んだ。

高価値システムを制限区域に隔離し、厳重なアクセス制御を適用する。 あなたは、キーカードに依存するように誘惑されるかもしれません-彼らは柔軟で安価です-しかし、彼らは唯一の単一要素認証だし、紛失、盗まれたり、借りたりすることができます。 監査ログには、アリスが10:03:34a.m.にコンピュータルームに入ったことが示されているかもしれませんが、実際にボブが彼女の鍵を使用していた場合はどう

二要素認証-例えば、PINとキーカードを使用して-キーカードを強化することは、カード泥棒を阻止しますが、義務づけられた従業員はまだ同僚に自分のカードやPinを

生体認証を考えてみましょう。 指紋スキャナと同様のデバイスは、高価な選択肢ではあるが、人気があります。

しかし、あなたのコンピュータシステムを確保するだけでは十分ではありません。 泥棒、または過度に好奇心の同僚は、無担保ハードコピーから機密情報をつかむでしょう。 機密情報を保護するために、すべての従業員が机やファイルキャビネットに少なくとも一つのロック可能な引き出しを持っているこ

新規採用の画面

一般的に、申請者の背景を調査する時間が多いほど、より良いです。 あなたの構成が素性調査を余りに時間のかかる考慮すれば、外部委託を考慮しなさい。

素性調査は、しかし、常に全体の話を教えていません。 たとえば、典型的な小切手は、申請者の現在の住所を確認するかもしれませんが、同じ住所に住んでいる人が既知の詐欺師または不満を抱いた元従業員であることを明らかにすることができません。

システム研究&開発のNORA(Non-Obvious Relationship Awareness)などのサービスは、そのような関係を見つけることができます。 一見無関係な企業データベースからの情報を組み合わせることにより、NORAは従業員、下請け業者、ベンダーの人事チェックや将来の雇用を行うことができま

強力な認証を使用

パスワードはpasséです。 パスワードクラッキング技術は非常に高度であり、より強力なパスワードは、モニター上のポストイットノートの森を生成します。 多くの従業員がパスワードを共有しています。

代替案は高価であり、一般的な展開はほとんどの組織の手段を超えています。 より費用対効果の高い妥協点は、人事や会計などの特に機密性の高いアプリケーションやシステムにのみ、強力な多要素認証を適用することです。

多要素認証を展開する場合-ユーザー Idとパスワードをトークン、スマートカード、指紋リーダーなどと組み合わせます。 –これらの方法は、すべての穴を差し込むことができないことに注意してくださ あなたのセッションが確立されると、知識のあるインサイダーは、あなたの名前の下に新しい取引をなりすましたり、離れてステップしてきた間、単に Windowsステーションは、一定期間の非アクティブの後にユーザーをロックアウトし、再認証を必要とするように設定できます。

デスクトップを保護する

すべての構成をユーザーに依存させることはできませんが、MicrosoftのActive Directoryサービスを使用している場合は、グループポリシーを使用して

グループポリシーを使用すると、セキュリティマネージャはOSとそのコンポーネント(Internet Explorer、Windows Media Playerなど)の構成の詳細を設定できます。)だけでなく、他のアプリ。 たとえば、Internet Explorerの各セキュリティゾーンの設定を変更したり、組織のコンテンツフィルターインターネットプロキシの使用を強制したり、microsoft Officeアプリで署名されていないサードパーティマクロの使用を禁止したりすることができます。 Windows自体には多数のサンプルテンプレートファイルが付属しており、MicrosoftのwebサイトまたはWindowsまたはOfficeリソースキットから入手できます。 また、ネットワークフォルダへのアクセス権は、厳密な必要性のみに基づいて適用されていることを確認してください。

セグメントLan

ホストベースまたはネットワークベースの侵入検知システムは、内部防御の名簿上で目立つ場所に値するが、良好な監視ポイントを見つける

ホストベースのシステムは通常エージェントを展開しますが、ネットワークベースのシステムはLANスニファに依存します。 単一のインターネット接続を監視するのは簡単ですが、しばしば混沌としたLan内の良い場所-チョークポイント-を見つけることはより困難です。 理想的には、LANセグメントごとに1つのスニファがあります。 大規模なネットワークでは、これは扱いにくく、実用的ではなく、おそらく価値のないアラートであなたを圧倒します。

より良い方法は、LANを一連の飛び地として扱い、それぞれが企業のバックボーンと接続する時点でファイアウォールによって分離された独自の信頼ゾーンを構成することです。

プラグ情報漏洩

機密情報は、電子メール、印刷されたコピー、インスタントメッセージング、または単に自分自身に保つべきことについて話す人々によって、組織から流出する可能性があります。 出血を抑えるためにセキュリティポリシーと技術を組み合わせます。

まず、機密データの配布に関するポリシーの詳細を確認してください。

技術は、侵入検知システム(IDS)から始まる、助けることができます。 あなたがどこか他の場所を見つけると、それはネットワーク上でこれらの証拠となるスニペットを見たときに警告するためにあなたのIDを設定す

メールファイアウォールは、すべての送信メールの全文をスキャンできます。

デジタル著作権管理ツールは、アクセス権とアクセス許可を割り当てることにより、文書の配布を制限します。

異常な活動の調査

おそらく、インターネットに接続されたサーバーから一連のログデータを収集します。Unix syslog、Windowsイベントログ、ファイアウォールログ、IDSアラート、アンチウ しかし、あなたの内部LANはどうですか?

外部の攻撃者とは異なり、インサイダーは一般的に彼らのトラックをカバーすることに注意していません。 “攻撃者が捕まることを期待していないかのようです。 一般的に、私たちが見たインサイダー攻撃のどれも調査が困難ではなかった”と、デンマークのセキュリティコンサルタント会社Protegoの元技術マネージャー、Peter Vestergaard “最大の問題は、企業が十分なロギングを持っていないということでした。 あるケースでは、非ドメインコントローラNT/Win2Kサーバーでのログ記録がデフォルトで無効になっていることをほとんど誰も知りませんでした。 したがって、丸太の材料はほとんど、あるいはまったく利用できませんでした。”

ログファイルを手に入れたら、疑わしい活動のためにそれらをソートするというしばしば困難な作業が残っています。 「すべての騒音の中で、ネットワーク上の情報を取得しようとしている特定の人物を特定するのは難しいです」と、匿名性を要求した米国の大規模な保険・金融サービス会社の情報セキュリティ担当者は述べています。 彼の会社は、いくつかの異なるログからの情報を組み合わせ、疑わしいパターンを探す自家製の分析エンジンを使用しています。

お金があれば、ネットワークフォレンジック分析ツールは、ネットワーク全体の情報の流れを分析することができます。

境界ツールと戦略の再フォーカス

境界ツールをネットワーク内に適用することにより、セキュリティ体制を大幅に向上させることができます。 ステップ1は内部パッチ適用です。 パッチが適用されていないwebサーバーや電子メールサーバーを公共のインターネットに置くことを夢見ていないので、なぜあなたのLAN上で解決すべきですか?

ステップ2は、未使用のサービスを排除し、構成をロックダウンすることによってホストを保護することです。

基本をカバーしたら、内部レパートリーに外部ツールを追加することができます。 インターネットに接続されたサービスに脆弱性評価ツールを既に使用している場合は、内部ネットワークをスキャンして追加コストを最小限に抑えます。 まず、内部電子メール、web、ディレクトリサーバーなどの最も重要なサーバーをスキャンし、他のシステムに優先順位を付けて順番にスキャンします。

誤用の監視

セキュリティには、ビデオカメラからキーストロークのロギングまで、従業員の直接監視が必要な場合があります。 調査によると、すべての雇用者の3分の1がこのような監視をある程度実行していることが示唆されています。

しかし、時流に乗る前に、あなたが利用できるツールと、あなたの管轄区域で法的監視を構成するものを知っていることを確認してください。

Webコンテンツフィルタは、ポルノ、競合他社のwebサイト、ハッカーツールリポジトリをブロックするように設定できるため、便利なツールです。 一般的に、あなたは安全にすべてのあなたの労働者のための政策の問題として、これらを採用することができます。

特定の従業員が何をしているかについてのより詳細な情報が必要な場合は、もう少し裁量を行使する必要がありますが、キーストロークの記録、アプリケーシ