10 ways to prevent computer security threats from insiders

a bennfentes Robert Philip Hanssen orosz kémként való leleplezése 2001-ben az FBI-nak kemény leckét adott, amelyet a legtöbb szervezetnek még meg kell tanulnia: nagy veszélyt jelentenek azok, akikben a legjobban bízunk.

már ütött elég jó védi a kerületeit, de a legtöbben nem a megfelelő munkát védi a vállalkozások a munkavállalók (jelenlegi és korábbi), üzleti partnerek, vállalkozók, gyakornokok és még az ügyfelek. Míg a legtöbb figyelmünk az internetes támadásokra összpontosul, a bennfentesek okozzák a legtöbb biztonsági incidenst, és a legtöbb kárt okozhatják. Ennek van értelme: bensőséges ismeretekkel rendelkeznek hálózati elrendezéseinkről, alkalmazásainkról, munkatársainkról és üzleti gyakorlatainkról.

az intézményi lazaság bennfentes problémákat vet fel. Egy leleplező jelentés, az Igazságügyi Minisztérium Hivatala a főfelügyelő hivatkozott nem Hanssen zseniális, mint egy kém, hanem az iroda elmulasztása végrehajtása és érvényesítése erős bennfentes biztonsági eljárások, mint az elsődleges oka a siker több mint 20 éve.

az FBI nem egyedülálló ebben a kérdésben. A bennfentesek általában nagyon kevés ellenőrzésnek vannak kitéve-a szervezetek inkább a bizalomra támaszkodnak, mint bármilyen technikai vagy eljárási ellenintézkedésre. Az eredmény lehet szabotált rendszerek, megsemmisített adatok, ellopott hitelkártya-információk stb. A DOJ számítógépes behatolási esetek listája a belső munkák litániája. Vegyünk csak néhány:

- a munkavállaló a GTE hálózati szolgáltatás Támogató Központ Tampa, Fla. törölte az adatokat, és több mint 200 000 dolláros kárt okozott.

- az észak-karolinai székhelyű Lance számítógépes programozója, feldühödve egy lefokozás miatt, logikai bombát helyezett el, amely napokig offline állapotba hozta az értékesítési képviselők számítógépeit.

- a Chase Manhattan Bank két alkalmazottja hitelkártya-számokat lopott el, amelyekkel közel 100 000 dollárt loptak el.

hogyan lehet megelőzni a bennfentes biztonsági fenyegetéseket

nem csak rosszindulatú szereplők. Az alkalmazottak akaratlanul is szabotálhatják a rendszereket, és puszta tudatlanság révén számítógépes biztonsági fenyegetéseket hozhatnak létre. Az olyan egyszerű hibák, mint az e-mailekben, üzenetküldő alkalmazásokban és hirdetésekben található manipulált linkek kattintása, a hackereket arra ösztönzik, hogy hatalmas következményekkel járó vállalatokat és szervezeteket figyeljenek meg. Az alábbiakban néhány kulcsfontosságú kifejezést kell megjegyezni, amikor megfontoljuk, hogyan lehet megakadályozni a bennfentesek számítógépes biztonsági fenyegetéseit.

a szerkeszthető Incident Response Plan (IRP) sablon

használja ezt kiindulópontként az IRP fejlesztéséhez a vállalat igényeihez.

letöltés most

vírus. A számítógépes vírus rosszindulatú kód, amely ellophatja a jelszavakat, spam névjegyeket, sérült fájlokat, naplózhatja a billentyűleütéseket, sőt átveheti a fertőzött eszközt. A fertőzéshez valakinek szándékosan vagy véletlenül el kell terjesztenie a fertőzést. Az Ohiói Akron városa 2019 januárjában vírustámadást szenvedett, amely a ransomware elindítására vezethető vissza, miután két alkalmazott hamis számlákat nyitott meg spam e-maileken keresztül.

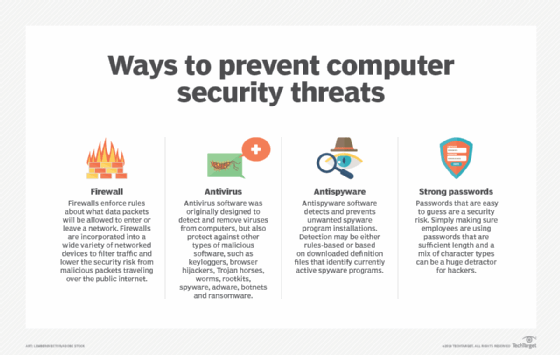

víruskereső. A víruskereső szoftver célja, hogy észlelje, eltávolítsa és megakadályozza a rosszindulatú programok fertőzését egy eszközön vagy hálózaton. Bár kifejezetten létre, hogy megszüntesse a vírusok, víruskereső szoftver is támogatás ellen kémprogramok, adware és más rosszindulatú szoftverek. Az alapvető víruskereső programok a fájlokat rosszindulatú szoftverek jelenlétére vizsgálják, lehetővé teszik a felhasználók számára az Automatikus vizsgálatok ütemezését és a rosszindulatú szoftverek eltávolítását.

kémprogramok. Az eszközre a végfelhasználó engedélye nélkül telepített szoftverek kémprogramoknak minősülnek, még akkor is, ha ártalmatlan célból töltik le őket. Adware, trójaiak és keystroke loggers mind példák a kémprogramok. Kémprogram-elhárító eszközök nélkül a kémprogramokat nehéz lehet felismerni. A kémprogramok megelőzése érdekében a hálózati rendszergazdáknak meg kell követelniük, hogy a távoli dolgozók hálózaton keresztül férjenek hozzá az erőforrásokhoz egy biztonsági ellenőrzési összetevőt tartalmazó virtuális magánhálózaton keresztül.

a felhasználók megelőző intézkedéseket tehetnek azáltal, hogy a szoftver telepítése előtt elolvassák az Általános Szerződési Feltételeket, elkerülik az előugró hirdetéseket, és csak megbízható forrásokból töltik le a szoftvert. Tavaly az Amnesty Internal a Pegasus kémprogram áldozatává vált, amikor egy alkalmazott rákattintott egy manipulált WhatsApp üzenetre. A kapott kémprogram-telepítés lehetővé teszi az alkalmazott eszközének távoli megfigyelését, miközben hozzáférést biztosít a hackerek számára az üzenetekhez, naptárakhoz, névjegyekhez és annak mikrofonjához.

Malware. A rosszindulatú szoftverek, más néven rosszindulatú programok, ellophatják, titkosíthatják vagy törölhetik a személyes információkat, figyelemmel kísérhetik a számítógép tevékenységét felhasználói engedély nélkül, vagy megváltoztathatják az eszköz alapvető számítási funkcióját. A kémprogramok és vírusok a rosszindulatú programok példái. 2017-ben az Anthem egészségbiztosító társaság 115 millió dollárt fizetett egy csoportos keresetben, miután rekordszámú ügyfél adatait sebezhetővé tették egy biztonsági megsértés miatt. A célzott spear adathalász e-mail kampányban a rosszindulatú programokra mutató linkek 2014-ben kezdődtek, és hónapokig észrevétlenek maradtak. Miután az egyik alkalmazott rákattintott a linkekre, a rosszindulatú programok távoli hozzáférést biztosítottak a hackerek számára a hálózatban lévő számítógépekhez és hozzáférést a személyazonosításra alkalmas információkhoz-minden olyan eszközhöz, amely a személyazonosság-lopáshoz szükséges.

a hírekben olyan sok más nagy horderejű adathalász eset szerepel, mint például a 2018-as DNC hackelés és a 2016-os orosz választások beavatkozása, nem csoda, hogy a bennfentes fenyegetések éjszaka ébren tartják a biztonsági személyzetet. Ahogy az Anthem insurance esete is mutatja, csak egy ember kell ahhoz, hogy rossz linkre kattintson, és elengedje a jogsértési zsilipeket.

a szervezet lehet A következő. Mit tehetsz ellene? Íme 10 tipp, amelyek segítenek a bennfentes fenyegetéscsökkentési stratégia kidolgozásában és végrehajtásában. Egyesek hosszú távon bonyolultak és költségesek lehetnek, de mások egyszerűen magukban foglalják a folyamatok és politikák felülvizsgálatát és a legjobb gyakorlatok alkalmazását. A lényeg az, hogy az információbiztonsági radart befelé fordítsa.

Biztonsági Szabályzat először

a Biztonsági Szabályzatnak tartalmaznia kell legalább a visszaélések megelőzésére és felderítésére szolgáló eljárásokat, valamint a bennfentes vizsgálatok lefolytatására vonatkozó irányelveket. Meg kell határoznia a visszaélés lehetséges következményeit.

Kezdje azzal, hogy elolvassa a meglévő biztonsági házirendeket, különös tekintettel az incidensek kezelésére. A bizalmas bennfentesekre támaszkodó szakaszok átdolgozása. Például az eseménykezelési terv nem követeli meg a csapattól, hogy lépjen kapcsolatba a gyanús rendszer rendszergazdájával a hozzáférés érdekében; ő lehet a tettes.

ezután győződjön meg arról, hogy szabályzata részletezi az alkalmazottaira, alkalmazottaira és másokra vonatkozó személyes adatokhoz való hozzáférés és azok terjesztésének korlátait, akik nyomozások célpontjai lehetnek. Ezen adatok helytelen kezelése súlyos következményekkel járhat, ideértve a jogi lépéseket is. Adja meg, hogy ki milyen adatokhoz férhet hozzá, milyen körülmények között, és kivel oszthatja meg ezeket az információkat.

végül, hogy megvédje a szervezetet a tisztességtelen vagy egyenlőtlenül alkalmazott szankciókkal szemben, győződjön meg arról, hogy a biztonsági házirend meghatározza a vállalati erőforrásokkal való visszaélés következményeit.

ne hanyagolja fizikai biztonság

függetlenül attól, hogy a “saját” fizikai biztonság, úgy, hogy a No.1 prioritás. A legtöbb bennfentes esemény megelőzéséhez elegendő egyszerűen távol tartani az embereket a kritikus infrastruktúrától.

nézzük meg, mi történt a Red Dot-tal, egy Seattle-i fűtési és hűtési céggel, ahol két gondnok átfésülte a szemeteseket, íróasztalokat és iratszekrényeket, ellopva az alkalmazottak és az ügyfelek személyes adatait. Hamis hitelkártyákat és illegálisan hozzáférő bankszámlákat szereztek, több tízezer dollárt loptak el, mielőtt letartóztatták őket.

különítse el a nagy értékű rendszereket a korlátozott területeken, és alkalmazza a szigorú beléptetést. Lehet, hogy kísértésbe esik a kulcskártyákra támaszkodni-rugalmasak és olcsók -, de csak egyfaktoros hitelesítés, és elveszhetnek, ellophatók vagy kölcsönözhetők. Az ellenőrzési napló azt mutathatja, hogy Alice 10:03:34-kor lépett be a számítógépterembe, de mi van, ha tényleg Bob használta a kulcsát?

a kétfaktoros hitelesítés-például PIN-kód és kulcskártya használata-a kulcskártyák bővítéséhez megakadályozza a kártyatolvajokat, de a kötelezett alkalmazottak továbbra is kölcsönadják kártyáikat és Pin-kódjaikat a kollégáknak.

fontolja meg a biometrikus hitelesítést. Az ujjlenyomat-leolvasók és hasonló eszközök népszerűek, bár drágák.

de a számítógépes rendszerek biztonsága nem elegendő. Tolvajok, vagy túlságosan kíváncsi kollégák, érzékeny információkat fog megragadni a nem biztonságos nyomtatott példányból. Győződjön meg arról, hogy minden alkalmazottjának van legalább egy zárható fiókja az íróasztalában vagy az iratszekrényben az érzékeny információk biztosításához.

képernyő új bérlők

általánosságban elmondható, hogy minél több időt tölt a kérelmező hátterének vizsgálatával, annál jobb. Ha szervezete túl időigényesnek tartja a háttérellenőrzéseket, fontolja meg a kiszervezést.

a háttérellenőrzések azonban nem mindig mondják el az egész történetet. Például, egy tipikus ellenőrzés igazolhatja a kérelmező jelenlegi címét, de nem derül ki, hogy az ugyanazon a címen élő valaki ismert szélhámos vagy elégedetlen volt alkalmazott.

az olyan szolgáltatások, mint a Systems Research & a Development Nora (nem nyilvánvaló kapcsolati tudatosság) megtalálja az ilyen kapcsolatokat. A látszólag független vállalati adatbázisokból származó információk kombinálásával A NORA személyi ellenőrzéseket végezhet-az alkalmazottakon , az alvállalkozókon és a szállítókon -, valamint a leendő alkalmazottakon.

Erős hitelesítés használata

a jelszavak átmennek. A jelszó-feltörési technológia meglehetősen fejlett, az erősebb jelszavak pedig Post-it jegyzeteket hoznak létre a monitorokon. Sok alkalmazott megosztja a jelszavakat.

az alternatívák drágák, és az Általános telepítés meghaladja a legtöbb szervezet lehetőségeit. Költséghatékonyabb kompromisszum az erős többtényezős hitelesítés alkalmazása csak a különösen érzékeny alkalmazásokhoz vagy rendszerekhez, például a HR-hez vagy a könyveléshez.

ha többtényezős hitelesítést telepít-felhasználói azonosítókat és jelszavakat kombinál tokenekkel, intelligens kártyákkal vagy ujjlenyomat-olvasókkal stb. — ne feledje, hogy ezek a módszerek nem feltétlenül dugják be az összes lyukat. A munkamenet létrehozása után egy hozzáértő bennfentes képes lehet új tranzakciókat meghamisítani az Ön neve alatt, vagy egyszerűen csak használhatja a számítógépet, miközben kilépett. A Windows állomások beállíthatók úgy, hogy meghatározott ideig tartó inaktivitás után zárolják a felhasználókat, és újra hitelesítést igényelnek.

az asztali számítógépek biztonsága

nem függhet attól, hogy a felhasználók felelősek-e minden konfigurációjukért, de ha a Microsoft Active Directory szolgáltatását használja, csoportházirendek segítségével zárolhatja le az asztali számítógépeket az egész vállalaton belül.

a csoportházirendek lehetővé teszik a biztonsági kezelő számára az operációs rendszer és összetevőinek (Internet Explorer, Windows Media Player stb.) konfigurációs adatainak beállítását.), valamint más alkalmazások. Például módosíthatja az Internet Explorer biztonsági zónáinak beállításait, kikényszerítheti a szervezet tartalomszűrő internetes proxyjának használatát, sőt megtilthatja az aláíratlan harmadik féltől származó makrók használatát a Microsoft Office alkalmazásokban. Maga a Windows számos mintasablonfájlt tartalmaz, és még több elérhető a Microsoft webhelyén, vagy a Windows vagy az Office erőforrás-készletekből. Ezenkívül győződjön meg arról, hogy a hálózati mappákhoz való hozzáférési jogokat szigorúan csak szükség esetén alkalmazzák.

szegmens LAN – ok

a gazdagép-vagy hálózati alapú behatolásérzékelő rendszerek kiemelkedő helyet érdemelnek a belső védelem listáján, de a jó megfigyelési pontok megtalálása kihívást jelenthet.

a gazdagép-alapú rendszerek általában ügynököket telepítenek, de a hálózati rendszerek LAN-snifferekre támaszkodnak. Egyetlen internetkapcsolat figyelése egyszerű, de a jó helyek-fojtó pontok-megtalálása a gyakran kaotikus Lan-okon belül nehezebb lehet. Ideális esetben minden LAN szegmenshez egy szippantó lenne. Egy nagy hálózatban ez nehézkes, nem praktikus, és valószínűleg elárasztja Önt értéktelen riasztásokkal.

jobb megoldás, ha a LAN-t enklávék sorozataként kezeljük, amelyek mindegyike magában foglalja a saját bizalmi zónáját, amelyet tűzfalak különítenek el azon a ponton, ahol mindegyik csatlakozik a vállalati gerinchez.

Plug information leaks

az érzékeny információk e-mailen, nyomtatott másolaton, azonnali üzenetküldésen keresztül vagy olyan emberek által áramolhatnak ki a szervezetből, akik egyszerűen olyan dolgokról beszélnek, amelyeket maguknak kell tartaniuk. Kombinálja a biztonsági politikát és a technológiát, hogy megállítsa a vérzést.

először ellenőrizze, hogy a házirend részletezi-e a Bizalmas adatok terjesztésére vonatkozó korlátozásokat.

a technológia segíthet, kezdve a behatolásérzékelő rendszerrel (IDS). Vizsgálja meg üzleti tervét olyan egyedi kifejezések után, amelyekre máshol nem számítana, és konfigurálja az azonosítókat, hogy figyelmeztessék Önt, amikor ezeket az árulkodó kivonatokat látja a hálózaton.

az e-mail tűzfalak képesek beolvasni az összes kimenő e-mail teljes szövegét.

a digitális jogkezelő eszközök hozzáférési jogok és engedélyek hozzárendelésével korlátozzák a dokumentumok terjesztését.

rendellenes tevékenységek vizsgálata

valószínűleg naplózási adatokat gyűjt az internetre néző szerverekről: Unix syslogok, Windows eseménynaplók, tűzfalnaplók, IDS riasztások, víruskereső jelentések, telefonos hozzáférési naplók vagy számos más ellenőrzési nyomvonal. De mi a helyzet a belső LAN?

a külső támadókkal ellentétben a bennfentesek általában nem vigyáznak a nyomaik eltüntetésére. “Olyan, mintha a támadó nem számítana arra, hogy elkapják. Általában az általunk látott bennfentes támadások egyikét sem volt nehéz kivizsgálni ” – mondta Peter Vestergaard, A dán protego biztonsági tanácsadó korábbi műszaki vezetője. “A legnagyobb probléma az volt, hogy a vállalatok nem rendelkeznek elegendő fakitermeléssel. Az egyik esetben szinte senki sem tudta, hogy a nondomain controller nt/Win2K szerveren történő bejelentkezés alapértelmezés szerint le van tiltva. Ezért kevés vagy egyáltalán nem állt rendelkezésre rönkanyag.”

miután megszerezte a naplófájlokat,a gyakran nehéz feladat marad a gyanús tevékenységekre való válogatás. “A nagy zajban nehéz azonosítani egy adott személyt, aki megpróbál információt szerezni a hálózaton” – mondta egy nagy amerikai biztosítási és pénzügyi szolgáltató cég információbiztonsági tisztviselője, aki névtelenséget kért. Cége egy házi készítésű elemző motort használ, amely egyesíti a különböző naplókból származó információkat, és megkérdőjelezhető mintákat keres.

ha van pénze, a hálózati törvényszéki elemző eszközök elemezhetik az információáramlást az egész hálózaton.

a perimeter eszközök és stratégiák Újrafókuszálása

ha a perimeter eszközöket a hálózat belsejében alkalmazza, jelentősen növelheti biztonsági helyzetét, gyakran kis költséggel. Az első lépés a belső javítás. Nem álmodna arról, hogy javítatlan webes vagy e-mail szervereket helyez el a nyilvános interneten, akkor miért kellene megelégednie velük a LAN-on?

a második lépés a gazdagépek biztosítása a nem használt szolgáltatások megszüntetésével és a konfigurációk lezárásával.

miután megismerte az alapokat, további külső eszközöket adhat hozzá a belső repertoárhoz. Ha már használja a sebezhetőség-felmérő eszközöket az internetre néző szolgáltatásokhoz, ellenőrizze a belső hálózatot nagyon kevés többletköltséggel. Kezdje a legkritikusabb kiszolgálók, például a belső e-mail, web-és címtárkiszolgálók beolvasásával, majd rangsorolja a többi rendszert, és vizsgálja meg őket sorrendben.

Monitor for abuse

az Ön biztonsága szükségessé teheti az alkalmazottak közvetlen megfigyelését-a videokameráktól a billentyűleütések naplózásáig. A kutatások azt mutatják, hogy a munkaadók egyharmada valamilyen mértékben végez ilyen ellenőrzést.

mielőtt azonban felugrana a kocsira, győződjön meg róla, hogy tudja, milyen eszközök állnak rendelkezésre az Ön számára, és mi minősül jogi ellenőrzésnek az Ön joghatósága alatt.

a webes tartalomszűrők hasznos eszközök, mivel beállíthatók a pornográfia, a versenytársak webhelyeinek és a hackerek eszköztárainak blokkolására, amelyek mindegyike kiemelkedő szerepet játszik a bennfentes biztonsági fenyegetésekben. Általánosságban elmondható, hogy biztonságosan alkalmazhatja ezeket az összes munkavállaló politikájának kérdéseként.

ha részletesebb információra van szüksége arról, hogy az adott alkalmazottak mit csinálnak, akkor egy kicsit több diszkréciót kell gyakorolnia, de még mindig rengeteg lehetősége van a billentyűleütés rögzítésére, az alkalmazás tevékenységére és az ablak címének naplózására, az URL-látogatási előzményekre és így tovább.