Piratage VoIP: Comment Cela fonctionne et Comment protéger votre téléphone VoIP

Les systèmes téléphoniques VoIP diffèrent des configurations traditionnelles car vous n’avez pas besoin de câblage en cuivre couvrant l’ensemble de votre bureau. Les connexions sont effectuées virtuellement à l’aide d’une connexion Internet. Mais cela pose souvent un gros problème de sécurité: tout est hébergé dans le cloud. Pirater un système téléphonique n’est pas aussi farfelu que vous pourriez le penser.

La révolution de l’Internet des objets signifie que tout se fait en ligne. Le système téléphonique rend difficile la vérification des appelants et peut déclencher de nouvelles violations de données. Ainsi, l’ingénierie sociale est courante.

Si quelqu’un utilise la VoIP pour mener une attaque, il peut accéder aux données sensibles des clients.

Dans ce guide, nous partagerons:

- Qu’est-ce que le piratage VoIP?

- Les types les plus courants de piratage VoIP

- Comment prévenir les piratages VoIP

- Comment votre fournisseur peut empêcher le piratage

Qu’est-ce que le piratage VoIP?

Le piratage VoIP est un type d’attaque qu’une personne utilise pour infiltrer votre système téléphonique professionnel. Ils peuvent écouter les appels, accumuler des factures coûteuses et voler des informations sensibles – à la fois sur votre entreprise et vos clients.

Les piratages se produisent généralement lorsqu’un de vos employés donne accidentellement des informations à un escroc. Ces types d’escroqueries d’ingénierie sociale représentent 97% de toutes les attaques de logiciels malveillants.

Les pirates ciblent les personnes travaillant au service à la clientèle et au Centre des opérations réseau (NOC), agissant comme quelqu’un d’autre. Le personnel peut, sans le savoir, donner un accès non autorisé au pirate et prendre le contrôle de votre système téléphonique VoIP.

L’accès au système téléphonique de votre entreprise peut lancer d’autres attaques. Par exemple, un piratage VoIP pourrait accéder aux informations pour débiter votre carte de crédit, usurper l’identité de votre entreprise et accéder aux informations privées des clients.

Il est important de rester au courant des façons dont les systèmes téléphoniques d’affaires sont compromis et d’examiner les mesures que vous et votre fournisseur pouvez prendre pour sécuriser les communications.

Cinq types de piratage VoIP

Les systèmes téléphoniques VoIP présentent des risques de sécurité réseau différents de ceux des autres systèmes téléphoniques traditionnels en raison de leur configuration. Voici les cinq types de piratage VoIP les plus courants à connaître.

Utilisation non autorisée

Ce type d’attaque est lorsque des pirates utilisent le système téléphonique de votre entreprise pour passer des appels téléphoniques.

Les pirates informatiques peuvent utiliser votre système téléphonique pour utiliser un logiciel d’appel automatique et de numérotation automatique. Les personnes qui répondent au téléphone à votre identifiant d’appelant entendront un message préenregistré leur demandant de faire quelque chose, comme entrer leur numéro de carte de crédit pour « confirmer leur compte. »Ce n’est pas votre entreprise qui fait l’appel, cependant. Le pirate a maintenant accès à toutes ces informations.

Les pirates informatiques peuvent également mener des activités frauduleuses en utilisant votre service téléphonique professionnel légitime. Votre identifiant d’appelant s’affichera lorsqu’il passe des appels téléphoniques à l’aide de votre système VoIP. Ils peuvent se faire passer pour votre entreprise pour arnaquer les clients de leurs informations privées.

Le pire? L’utilisation non autorisée de votre système VoIP peut passer inaperçue, surtout si vous adoptez une approche de bricolage pour la configuration. Vérifiez régulièrement vos journaux d’appels et votre historique et définissez des alertes si vous dépassez une certaine limite. De cette façon, vous serez informé de l’utilisation non autorisée plus tôt que tard.

Fraude au péage

La fraude au péage se produit lorsque des pirates effectuent des appels internationaux vers d’autres appareils. Les frais de péage pour ces numéros de téléphone interurbains peuvent être coûteux et seront facturés à partir de votre compte. Un montant stupéfiant de 27 milliards de dollars est perdu en raison de la fraude au péage, selon Trend Micro.

Les attaquants peuvent cibler les utilisateurs et les administrateurs avec des escroqueries par hameçonnage pour obtenir un accès non autorisé à votre système VoIP.

Par exemple, les pirates laissent à votre équipe financière un message vocal leur demandant de vérifier leurs informations bancaires. Votre employé ne connaît pas la différence, il renvoie donc l’appel téléphonique et donne les codes de vérification, tels que le mot de passe de votre système téléphonique ou votre adresse IP.

Le pirate dispose alors d’informations qu’il peut utiliser pour pirater votre système téléphonique VoIP et effectuer des appels longue distance coûteux.

Usurpation d’identité de l’appelant

Lorsque votre téléphone sonne et que l’identifiant de l’appelant apparaît, faites-vous confiance au numéro affiché?

L’identification de l’appelant n’est pas toujours un moyen fiable de vérifier la personne qui vous appelle. Les attaquants peuvent utiliser de faux identifiants d’appelant et les exploiter en coordination avec une autre attaque, comme l’ingénierie sociale.

Les employés accordent souvent une valeur élevée au numéro de téléphone ou au nom d’un appelant. Ainsi, s’ils reçoivent un appel d’une personne semblant provenir de leur fournisseur de VoIP, ils pourraient être trompés en exposant des informations importantes.

Donner ces informations, souvent sans se rendre compte que ce n’est pas ce que vous attendiez à l’autre bout, peut donner aux pirates l’accès au système VoIP de votre entreprise.

Écoute électronique

Prenez-vous les paiements par téléphone ou demandez-vous aux clients de vous appeler pour donner des informations personnelles? Si c’est le cas, vous voudrez éviter les écoutes. C’est à ce moment que les pirates écoutent vos appels téléphoniques professionnels en temps réel ou vos enregistrements tels que les messages vocaux.

L’écoute clandestine n’est possible que lorsque la connexion n’est pas cryptée ou que le réseau local lui-même est violé. Les réseaux Wi-Fi non sécurisés — ceux sans Sécurité de la couche de transport (TLS) et Protocole de transport en temps réel (SRTP) – peuvent inviter des attaquants à surveiller le réseau.

L’écoute clandestine permet aux pirates de collecter des informations sur votre entreprise et vos clients. Ils peuvent accéder à toutes les interactions de votre entreprise.

Selon les conversations qu’ils écoutent, il existe un risque de piratage:

- Vendre les informations privées de vos clients

- Vendre des informations exclusives à vos concurrents

- Corrompre votre entreprise ou vos clients. Par exemple, ils pourraient demander une somme en espèces pour garder les enregistrements privés, selon la nature de l’appel.

Ingénierie sociale

La recherche montre que 62% des entreprises ont subi une attaque d’ingénierie sociale en 2018. C’est un type courant de piratage VoIP car il s’attaque aux personnes, pas à la technologie.

Les pirates tentent d’établir des relations avec leurs victimes pour qu’ils pensent que c’est un véritable appel, mais ce n’est pas le cas. L’appel est un pirate informatique se faisant passer pour quelqu’un d’autre pour vous inciter à transmettre des informations sensibles.

L’ingénierie sociale est utilisée par les attaquants parce qu’ils s’attaquent au fait que les gens veulent vraiment être gentils. Il est inconfortable de dire non quand quelqu’un demande quelque chose — surtout si vous n’avez aucune raison de douter de qui ils disent qu’ils sont.

Il y a aussi un manque de sensibilisation aux campagnes d’ingénierie sociale. Les employés sont rarement informés des risques d’appels téléphoniques frauduleux d’attaquants déguisant une identification de l’appelant.

Les attaquants s’attaquent aux personnes pour extraire des informations sur une cible qui peuvent être utilisées plus tard. Cela peut inclure de fausses demandes de compte, comme la vérification de votre compte, et harceler ou menacer les victimes en fonction des données qu’elles ont acquises.

Ces situations chargées d’émotions poussent le personnel à faire quelque chose dès maintenant, et cela va à l’encontre de la procédure appropriée est la bonne chose à faire.

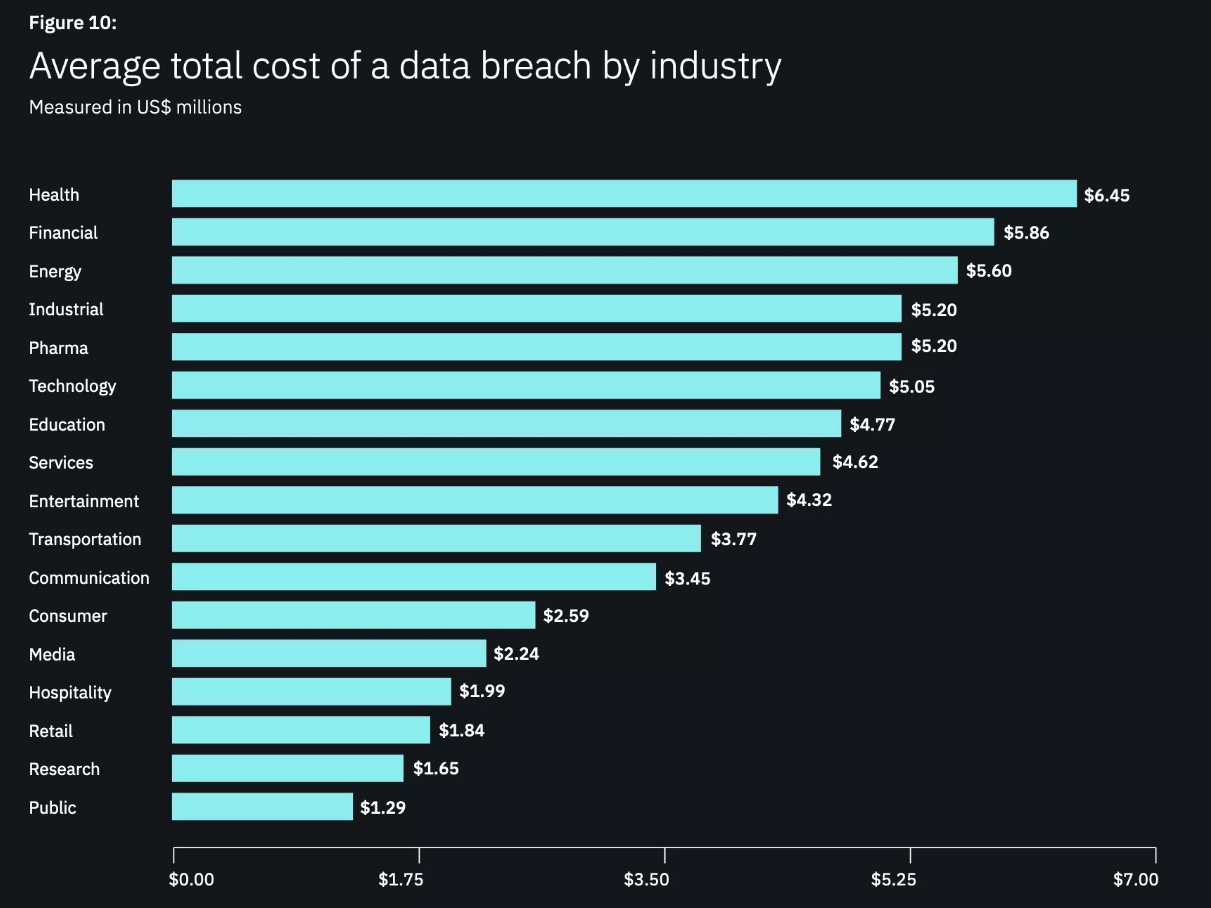

11 tactiques défensives pour durcir la VoIP

Chacun des hacks VoIP énumérés ci-dessus est coûteux pour les entreprises. Le coût moyen par enregistrement volé est de 242 $ pour les États-Unis. entreprises – ce qui rend coûteux et dommageable si vous êtes victime d’un piratage.

Mais ce ne sont pas toutes de mauvaises nouvelles. La plupart des vulnérabilités VoIP peuvent être éliminées grâce à une meilleure sensibilisation, une éducation régulière et des mesures proactives que votre équipe interne peut prendre pour renforcer vos défenses.

Voici 11 bonnes pratiques à prendre en compte pour éviter que votre entreprise ne soit attaquée.

Choisissez le bon fournisseur VoIP

Un système téléphonique sécurisé commence par le fournisseur que vous avez choisi. Un fournisseur faible permet aux pirates d’infiltrer plus facilement votre réseau téléphonique et d’accéder à des informations privées.

C’est pourquoi vous devriez toujours vérifier leur politique de sécurité avant de conclure un contrat avec un fournisseur de services VoIP. Vous voudrez vous assurer qu’ils:

- Partager leurs engagements envers la sécurité de leur réseau et les contre-mesures qu’ils ont mises en place

- Expliquer comment signaler une vulnérabilité

- Avoir un plan d’action en cas de piratage

- Avoir des accréditations prouvant qu’ils sont à jour en matière de sécurité

- Partager un programme responsable de divulgation de sécurité

- Démontrer les bonnes pratiques de sécurité

Prenez le temps de vous y plonger et de vous renseigner sur les certifications de vos fournisseurs. Ils devraient pouvoir vous donner ces informations sur demande. Si ce n’est pas le cas, passez à un autre fournisseur VoIP.

Contrôlez l’accès administrateur

L’accès administratif à votre infrastructure VoIP signifie que l’utilisateur peut contrôler tout ce qui concerne votre système téléphonique professionnel. L’utilisateur peut gérer la facturation, participer à des conférences téléphoniques, configurer de nouvelles lignes et entraîner des intrusions plus coûteuses.

Vous devez être extrêmement prudent avec les employés qui obtiennent un accès administratif à votre système téléphonique VoIP.

Donner accès à tout le monde augmente la probabilité d’une attaque d’ingénierie sociale. Les gens font des erreurs, mais avec des autorisations appropriées, leur impact est limité. C’est simple, ne donnez pas de contrôle administratif aux personnes qui n’en ont pas besoin.

Plus il y a d’employés à persuader, plus vous risquez d’être victime d’une arnaque et de donner au pirate un accès administratif à votre réseau.

Utiliser un VPN pour un accès à distance

Gartner rapporte que 82% des dirigeants d’entreprise envisagent de permettre à leur personnel de travailler à distance. Ces employés à distance communiquent avec leurs collègues et leurs clients par téléphone, ce qui les rend vulnérables au piratage VoIP.

Cependant, un réseau privé virtuel (VPN) crypte ces appels téléphoniques. Votre équipe distante installe un VPN sur ses appareils professionnels, y compris son smartphone ou son téléphone logiciel.

Il crée une connexion solide entre cet appareil et votre système téléphonique, tout comme vous l’auriez fait au bureau. Ils lancent des appels à partir de votre réseau sécurisé, plutôt que de leur réseau domestique qui pourrait avoir son propre ensemble de vulnérabilités.

Cela rend presque impossible pour les pirates d’écouter les appels de votre personnel distant.

Utilisez un VPN et activez le filtrage des points de terminaison

Le VPN que vous utilisez devrait avoir une option pour activer le filtrage des points de terminaison. Cela limite la connectivité aux sites malveillants.

Les fournisseurs VPN tels que Sophos et Cisco utilisent le filtrage des points de terminaison pour empêcher le réseau d’accéder à des sites susceptibles de télécharger des logiciels malveillants ou de transmettre des informations que les pirates peuvent utiliser contre vous, comme une adresse IP publique.

Cela renforce la connectivité réseau globale et l’intégrité des périphériques. Il y a moins de risques que le personnel visite un site Web sans le savoir et compromette la sécurité de votre système téléphonique.

C’est aussi une bonne idée d’avoir un VPN de sécurité Wi-Fi pour sécuriser votre connexion contre les cybercriminels. Il existe un certain nombre de solutions qui offrent cette couche de protection supplémentaire. Aura – une société de VPN de sécurité Wi—Fi – suit environ 350 000 programmes malveillants chaque jour.

Testez votre réseau

Il n’est pas rare que les petites entreprises configurent leur système VoIP une fois et ne le regardent plus jamais. Cependant, cela vous expose à un risque de piratage VoIP. La configuration que vous utilisez pourrait ne plus être aussi sécurisée qu’elle l’était autrefois.

Vérifier régulièrement votre réseau vous permet de repérer les failles de sécurité de votre VoIP. Les administrateurs doivent évaluer régulièrement l’accès et les meilleures pratiques pour éviter tout compromis.

Par exemple, vous pouvez voir que:

- Le personnel qui a quitté l’entreprise il y a deux ans a toujours des comptes

- Vos mots de passe d’administrateur n’ont pas été modifiés depuis deux ans

- La passerelle de connexion ne dispose pas de la Sécurité de la couche de transport (TLS) ou du Protocole de transport en temps réel (SRTP), ce qui signifie que les appels VoIP ne sont pas cryptés

Votre service informatique doit également effectuer un contrôle de sécurité annuel. Ce « test de pénétration » simule un pirate informatique et détermine si le réseau est sécurisé. Toute faiblesse potentielle devrait être examinée et corrigée dès que possible.

Surveillez vos journaux d’appels et d’accès

Un journal d’appels est l’historique des appels entrants et sortants que votre entreprise a passés. Ce n’est pas seulement utile à des fins de vente, cependant. L’accès à ces journaux d’appels signifie que vous pouvez voir:

- La date et l’heure de chaque appel

- Combien d’appels vous passez à un numéro spécifique

- L’emplacement de vos appels, tant du côté de l’entreprise que de vos emplacements clients.

Vous pouvez facilement voir si votre système téléphonique VoIP a été piraté avec ces journaux. Surveiller régulièrement vos journaux d’appels signifie que vous apprendrez à quoi ressemble « normal ». Toutes les anomalies qui pourraient signaler un piratage peuvent être repérées, même avant que vos limites d’appel ne les arrêtent.

De même, un journal d’accès indique qui s’est connecté à votre système téléphonique VoIP. Si vous repérez une adresse IP inhabituelle ou que votre administrateur s’est connecté à 23 heures (lorsqu’il dormait), vous apercevrez un intrus.

Sensibilisez-vous aux mots de passe forts

Lorsque vous configurez votre solution VoIP, votre fournisseur vous donnera un mot de passe par défaut pour vous aider à démarrer. Mais il est crucial de changer votre mot de passe du paramètre par défaut dès que possible.

Mais ce n’est pas toujours suffisant pour sécuriser votre système téléphonique VoIP. Vous devez sensibiliser votre personnel aux mots de passe forts. Évitez les mots de passe les plus courants et évitez de répéter les mêmes combinaisons.

Répéter l’utilisation du mot de passe, connu sous le nom de bourrage d’informations d’identification, signifie qu’un pirate peut accéder à d’autres plates-formes s’il craque celle-ci, et vice versa. S’ils peuvent trouver le mot de passe Facebook d’un agent du service client, ils essaieront la même combinaison sur votre système téléphonique VoIP. Les mots de passe de chaque compte VoIP doivent être complètement uniques.

De plus, visez des codes d’accès plus longs plutôt que ceux contenant des éléments spéciaux pour respecter la limite minimale de caractères.

Les mots de passe complexes avec des points d’exclamation, des lettres majuscules et des caractères spéciaux sont difficiles à retenir. Le personnel peut les écrire sur des notes autocollantes ou les enregistrer dans leur e—mail – les deux sont relativement faciles à trouver pour les pirates.

Cependant, les experts en sécurité de Black Hills recommandent de créer des mots de passe longs. Il est plus difficile et plus long de déchiffrer un mot de passe à 20 caractères que celui à huit caractères. Et c’est plus facile à retenir.

De cette façon, il est plus difficile pour un pirate d’accéder à votre système VoIP. Le mot de passe non sécurisé par défaut n’attend pas d’être piraté.

Utilisez l’authentification à deux facteurs

De nos jours, un mot de passe fort ne suffit pas à dissuader un pirate. Il n’est pas impossible pour les pirates intelligents et expérimentés de déchiffrer un mot de passe — d’où la raison pour laquelle vous devriez avoir une authentification à deux facteurs pour votre système téléphonique VoIP.

L’authentification à deux facteurs ajoute une autre couche de sécurité à votre mot de passe. Les utilisateurs doivent authentifier leur connexion par:

- S’enregistrer en disant un code secret

- Scanner un code QR avec une application d’authentification

- En utilisant leur identifiant d’empreinte digitale

Avec l’une de ces fonctionnalités d’authentification supplémentaires, les pirates ne pourront pas accéder à votre solution VoIP, même s’ils disposent de votre mot de passe. Seules les personnes ayant les informations d’identification correctes de la deuxième étape peuvent entrer.

Formez votre équipe à la cybersécurité

Un seul trou de sécurité dans votre système téléphonique peut vous exposer à un piratage VoIP. Le même concept s’applique également à votre personnel: un personnel non éduqué peut commettre une erreur qui entraîne une violation de données coûteuse dans votre système téléphonique professionnel.

Chaque fois que vous intégrez votre personnel, donnez une mini-éducation sur la cybersécurité. Expliquez l’importance d’un mot de passe fort, installez un VPN sur leur appareil et renseignez-les sur les différents types de piratages VoIP.

Mais rappelez-vous: la sécurité n’est pas un travail unique et fait. Planifiez en priorité une formation en cybersécurité pour les membres de votre équipe afin qu’ils ne se relâchent pas.

Avoir une politique de gestion des appareils mobiles

Saviez-vous que 59 % des professionnels utilisent au moins trois appareils au travail? Votre personnel peut apporter ses appareils personnels ou un autre ordinateur portable au bureau. Chacun de ces appareils doit être à la hauteur de la sécurité.

Assurez—vous que les appareils personnels de votre personnel n’exposent pas un trou dans votre système téléphonique, surtout s’ils utilisent ces appareils pour passer des appels VoIP professionnels. Vous pouvez le faire avec une stratégie de gestion des appareils mobiles avec des détails tels que:

- Tous les appareils personnels doivent être connectés au réseau Wi-Fi pour les conversations vocales cryptées

- Le logiciel de l’appareil mobile doit être à jour s’il est utilisé à des fins professionnelles

- Tous les smartphones doivent avoir un identifiant d’empreinte digitale pour déverrouiller l’appareil

- Le personnel doit signaler immédiatement tout appareil volé ou égaré

Préparez un plan d’intervention en cas de violation

Les pirates deviennent plus intelligents et ils ont accès à un nombre croissant d’outils pour accéder à votre système téléphonique professionnel. Parfois, vos tactiques de sécurité internes ne sont pas assez fortes pour les dissuader.

Vous devriez toujours disposer d’un plan d’intervention en cas de violation de données, quelle que soit la solidité de vos mesures de sécurité. Ce document décrit ce que vous ferez en cas d’attaque. Vous ne courrez pas comme un poulet sans tête en vous demandant quoi faire — ce qui ajoute au stress de l’ensemble du piratage.

Un plan de préparation aux catastrophes sera également utile. La recherche montre que 40% des petites entreprises ne rouvrent pas après une catastrophe majeure. Mais prendre des mesures pour décrire ce que vous ferez aide à minimiser les chances que le vôtre soit victime d’une violation de données.

Votre Fournisseur VoIP Fait-Il Sa Part?

Comme vous pouvez le constater, vous pouvez prendre plusieurs mesures pour rendre votre système téléphonique VoIP plus sécurisé. Mais parfois, des violations de données surviennent à la suite des erreurs de votre fournisseur.

Voici sept façons de confirmer si votre fournisseur fait sa part.

Vérifiez les accréditations (comme la conformité HIPAA)

Le moyen le plus simple de faire une liste restreinte de fournisseurs VoIP est de vérifier s’ils ont des accréditations. Ce sont des certificats qui prouvent que votre fournisseur choisi répond aux normes de sécurité standard de l’industrie.

Si votre entreprise opère dans des secteurs spécifiques, vous aurez besoin que votre fournisseur VoIP dispose également des accréditations pertinentes. Prenez les soins de santé par exemple, c’est l’industrie qui subit le plus de cyberattaques, car les pirates informatiques auront accès à des tonnes de données personnelles sensibles.

La Health Insurance Portability and Accountability Act (HIPAA) vise à aider les entreprises à sécuriser les données liées à la santé. Il agit comme un niveau de sécurité de base que toutes les entreprises doivent avoir si elles stockent des dossiers de patients. Votre fournisseur VoIP doit être conforme à la norme HIPAA si vous êtes dans ce secteur.

Recherchez des systèmes de prévention des intrusions

Un système de prévention des intrusions fait ce qu’il indique sur le tin: empêche les pirates de pirater votre système téléphonique VoIP. Vérifiez si votre fournisseur propose cela.

Il se présente généralement en deux parties:

- Suivi du trafic VoIP: Votre fournisseur de téléphonie VoIP devrait pouvoir suivre le trafic sur votre réseau téléphonique. Trop d’appels entrants pourraient être une attaque DDoS. La surveillance de ce trafic peut bloquer les appels avant que votre réseau ne soit submergé et ne s’arrête.

- Alertes d’activité suspecte: Les signes avant-coureurs d’un piratage VoIP peuvent inclure un afflux d’appels, davantage d’appels internationaux ou des connexions à partir d’autres appareils. Recherchez un fournisseur VoIP qui vous avertit lorsque ces choses se produisent afin que vous puissiez éliminer le risque.

Recherchez le cryptage des appels

Les pirates peuvent accéder à votre système VoIP via des connexions Internet non sécurisées. Une fois qu’ils sont entrés dans votre réseau Wi-Fi, ils peuvent écouter tout le trafic réseau, y compris les appels entrant et sortant de votre bureau.

La sécurité de la couche de transport (TLS) masque les données transférées du centre de données vers vos périphériques VoIP. Il authentifie également que la personne derrière l’appel est celle que vous attendez d’elle, ce qui rend plus évident lorsqu’une identification de l’appelant est usurpée.

Les conversations vocales cryptées ajoutent une couche supplémentaire de sécurité à votre connexion Internet. Avec TLS de votre fournisseur VoIP, il est presque impossible pour un pirate informatique de récupérer les données d’appel que vous transmettez sur votre réseau téléphonique.

Mettre à jour le micrologiciel sur les périphériques VoIP

Presque tous les logiciels métier publient des mises à jour régulières. Ces actualisations du micrologiciel réel peuvent libérer de nouvelles fonctionnalités, réparer les bogues et, plus important encore, corriger les failles de sécurité.

Il est essentiel de s’assurer que le micrologiciel fourni par votre fournisseur VoIP est toujours à jour. Vous pouvez vérifier si le fournisseur installera ces mises à jour pour vous. Mais sinon, vous devriez pouvoir vous connecter à votre compte en ligne et le faire manuellement.

N’oubliez pas de le faire également sur tous vos appareils VoIP. Un appareil fonctionnant avec un ancien micrologiciel faible pourrait être le trou dont les pirates ont besoin pour contrôler votre système téléphonique.

Vérifiez les options de limite d’appel VoIP

Plus tôt, nous avons mentionné que l’un des hacks VoIP les plus courants est l’usurpation d’identité de l’appelant. Cela se produit lorsqu’un pirate accède à votre réseau VoIP et utilise votre compte pour effectuer des appels interurbains coûteux.

Cependant, votre fournisseur VoIP peut vous aider à vous protéger contre les attaques. Vérifiez les fonctionnalités qui limitent les appels par:

- Heure de la journée

- Périphérique

- Utilisateur

De cette façon, un grand afflux d’appels est immédiatement signalé. Les pirates utilisant vos informations pour passer des appels longue distance sont repérés (et bloqués) avant d’accumuler d’énormes factures.

Les piratages VoIP sont évitables

La VoIP est un système téléphonique sécurisé plus fiable et moderne qu’un système téléphonique traditionnel. Mais avec tout ce qui est stocké dans le cloud, vous avez besoin de fonctionnalités de sécurité supplémentaires pour vous assurer que votre configuration est sécurisée.

Il n’y a pas de meilleur moment que maintenant pour vérifier si votre système téléphonique VoIP est étanche à l’air. Le plus petit trou de sécurité peut exposer vos données aux pirates, qui peuvent utiliser ces informations contre vous et vos clients.

Mais n’oubliez pas que le fournisseur que vous choisissez est tout aussi important que les précautions que vous prenez.

Chez Nextiva, notre système cloud PBX possède les fonctionnalités de sécurité que nous avons mentionnées, et plus encore. De plus, notre réseau est soutenu par huit centres de données de niveau militaire. Dire que nous sommes attachés à la sécurité est un euphémisme.

Julie Bai est chef de produit chez Nextiva, évangéliste UCaaS, communicatrice sans taureau et traductrice pour les personnes, amoureuse des chiens et mère d’un garçon adorablement actif.