Cómo Detectar y Proteger Contra Malware Flashback Actualizado

Compartir

Apple ha lanzado actualizaciones a sus bibliotecas Java para usuarios de Mac OS X 10.7 Lion y 10.6 Snow Leopard (véase «Java para OS X Lion 2012-001 y Java para Mac OS X 10.6 Update 7″, 3 de abril de 2012). Las actualizaciones llevan el motor de tiempo de ejecución de Java a la versión 1.6.0_31 y corrigen múltiples vulnerabilidades en la versión 1.6 de Java.0_29, » la más grave de las cuales puede permitir que un applet de Java no confiable ejecute código arbitrario fuera del sandbox de Java.»Lo que esas notas de la versión no dicen es que las vulnerabilidades en cuestión estaban siendo explotadas en la naturaleza por una nueva variante del malware Flashback (ver «Cuidado

el Malware Morphing Flashback», 27 de febrero de 2012).

Tasas de infección significativas: Un desarrollador antivirus ruso, Doctor Web, dice que su investigación muestra que más de 550,000 Mac se han infectado después de que los usuarios visitaran sitios Web comprometidos que contienen código JavaScript para activar un applet Java malicioso. Sorokin Ivan de Doctor Web más tarde elevó esa estimación a más de 600,000 en un tweet.

Aunque no hemos visto nada de Doctor Web antes, la pregunta de quiénes son surgió en TidBITS Talk, donde el analista de seguridad Brian McNett dijo:

Lo primero que escuché de Doctor Web fue cuando se les hizo referencia, y cuando Sorokin Ivan respondió más tarde a través de Twitter a Mikko Hypponen, Director de Investigación de F-Secure. Conozco y confío en Mikko. Utiliza fuentes confiables. Doctor Web parece ser un equipo ruso, con una clientela en gran parte rusa, por lo que no sería inusual que su reputación fuera desconocida en otros lugares. Su descubrimiento clave es que Flashback utiliza la dirección MAC de la máquina infectada como Agente de usuario cuando se conecta a su servidor de comando y control. Este es un patrón único que les permitió rastrear las infecciones antes que nadie. El hecho de que compartieran este hallazgo públicamente, junto con sus datos, aumenta su credibilidad.

Mikko Hypponen dijo en un tweet que F-Secure ha hablado con Doctor Web y que el número de infecciones parece real. Y Kaspersky Labs ahora ha proporcionado una confirmación independiente de que los números de Doctor Web son razonables y, de hecho, son Mac.

De acuerdo con la empresa de seguridad de Mac Intego, las Mac infectadas con Flashback no muestran ningún síntoma, aparte de la comunicación con los servidores de comando y control de Flashback que podrían ser detectados por las herramientas de monitoreo de red. Aunque no hemos visto confirmación de esto con variantes recientes de Flashback, las versiones anteriores de Flashback intentaron capturar nombres de usuario y contraseñas inyectando código en navegadores Web y otras aplicaciones de red, como Skype. En tales casos, los programas afectados tendían a bloquearse con frecuencia. La firma de seguridad Sophos dice que, junto con el robo de contraseñas, el Flashback también puede envenenar los resultados de los motores de búsqueda para realizar fraude publicitario

(al aumentar fraudulentamente la tasa de clics) o dirigir a las víctimas a contenido malicioso adicional (aunque eso parece innecesario, si el Mac ya está comprometido).

Más preocupante es que Intego dice que ha visto docenas de variantes de Flashback en las últimas semanas, lo que indica que los programadores detrás de Flashback lo están modificando rápidamente para evitar la detección y aprovechar las nuevas vulnerabilidades. Eso puede hacer obsoleto cualquier consejo para prevenir, detectar y eliminar Flashback. Como nota al margen, Intego también dice que tiene evidencia de que Flashback fue creado por las mismas personas que crearon MacDefender en 2011 (ver «Beware Fake

MacDefender Antivirus Software», 2 de mayo de 2011 y «Apple Responde a una situación MacDefender cada vez más Grave», 25 de mayo de 2011).

Detectar la infección por Flashback, entonces, ¿cómo puedes saber si estás infectado? La empresa de seguridad F-Secure publicó instrucciones para detectar infecciones de retrocesos actuales; las instrucciones también incluyen pasos de eliminación que disuadiríamos a cualquier persona, excepto a los usuarios avanzados, de intentar.

Dicho esto, la detección se reduce a emitir los siguientes comandos defaults read en Terminal (F-Secure sugiere solo el primero y el último; los otros extienden la técnica de Safari a Google Chrome, Firefox e iCab). En cada caso, si ve «no existe» al final de la respuesta de cada comando, no está infectado. (El comando defaults read es completamente seguro, solo intenta determinar si existen algunos datos en la Información.archivo plist dentro de cada paquete de aplicación.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

Para un enfoque más simple, Marc Zeedar, editor de la revista Real Studio Developer, ha escrito una sencilla aplicación Test4Flashback que encapsula las comprobaciones defaults read y presenta un cuadro de diálogo que le indica si está infectado o no. No intenta hacer ninguna eliminación en absoluto.

Protéjase contra Flashback-Mientras tanto, si está utilizando 10.7 Lion y aún no ha instalado Java, espere a menos que lo necesite. Si ha instalado Java en Lion o está usando 10.6 Snow Leopard, instale inmediatamente las actualizaciones de Java de Apple a través de la actualización de software para evitar la infección de esta variante en particular de Flashback. Y aunque desinstalar Java es difícil, puede desactivarlo, ya sea en todo el sistema o en navegadores web individuales (Flashback se basa completamente en ataques basados en la Web, por lo que sabemos).

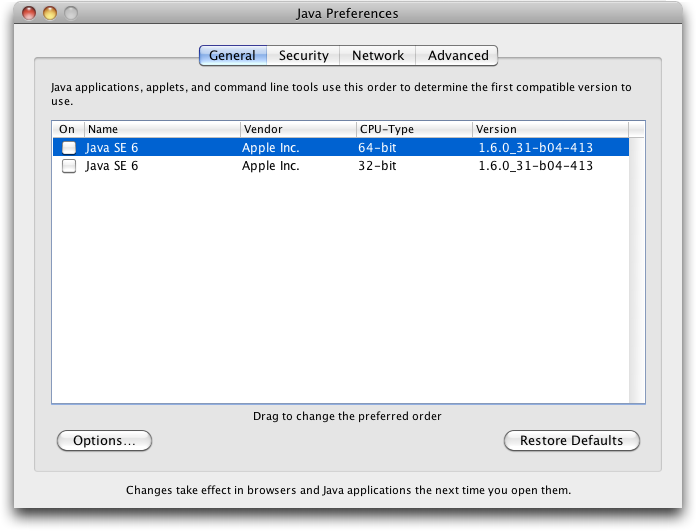

- Para deshabilitar Java por completo en su Mac, abra la utilidad de preferencias de Java en

/Applications/Utilitiesy desmarque las casillas de verificación. No lo haga si utiliza CrashPlan o cualquier otro software basado en Java, incluidas algunas aplicaciones de Adobe. -

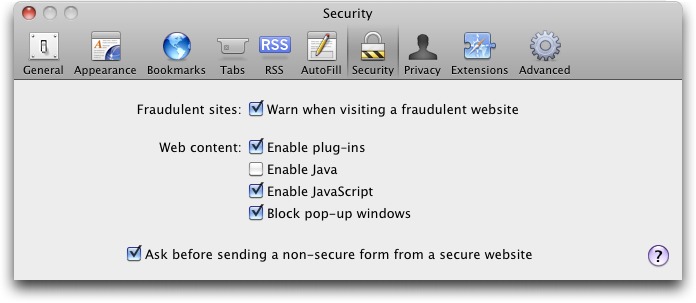

Para deshabilitar Java en Safari, seleccione Preferencias de Safari > y desactive Java en el panel de seguridad.

-

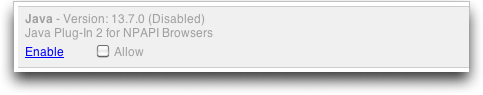

Para desactivar Java en Google Chrome, escriba

about:pluginsen la barra de direcciones, desplácese hacia abajo y haga clic en el enlace Deshabilitar para el complemento Java 2 para navegadores NPAPI. -

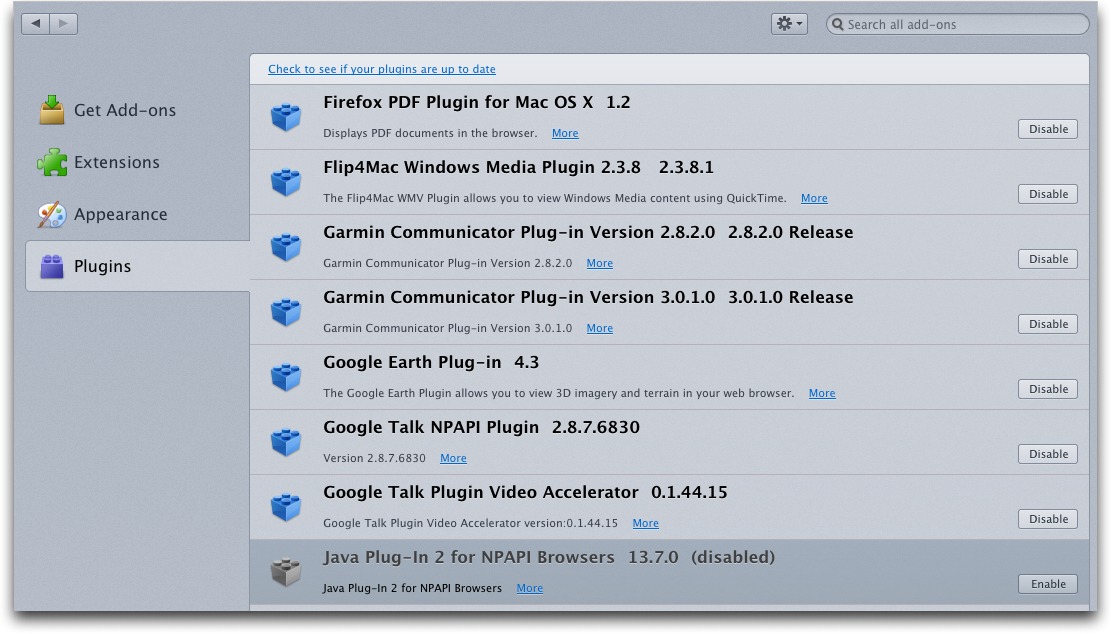

Para desactivar Java en Firefox, seleccione Herramientas > Complementos, haga clic en la pestaña Complementos y desactive el complemento Java 2 para navegadores NPAPI.

Si necesita usar Java solo ocasionalmente, considere dejarlo habilitado en un navegador que rara vez usa y confíe en ese navegador para aquellos sitios específicos, como las herramientas de conferencias Web, que requieren Java.

Instalar software antivirus como VirusBarrier de Intego también proporcionará protección, tanto desde la funcionalidad básica del software como porque el malware Flashback no se instala solo si detecta ciertos programas antivirus.

Por último, vale la pena señalar que algunas variantes del gusano Flashback se abren camino en Mac no a través de la explotación de vulnerabilidades de Java, sino engañando a los usuarios para que ingresen una contraseña de administrador. La única manera de protegerse contra tales trucos es sospechando de cualquier solicitud de contraseña que no venga en respuesta directa a una acción que acaba de realizar, como instalar una nueva pieza de software que descargó intencionalmente.

Ten cuidado ahí fuera.