So erkennen und schützen Sie sich vor aktualisierter Flashback-Malware

Teilen

Apple hat Updates für seine Java-Bibliotheken für Benutzer von Mac OS X 10.7 Lion und 10.6 Snow Leopard veröffentlicht (siehe „Java für OS X Lion 2012-001 und Java für Mac OS X 10.6 Update 7“, 3. April 2012). Die Updates bringen die Java Runtime Engine auf Version 1.6.0_31 und beheben mehrere Schwachstellen in Java Version 1.6.0_29, „Die schwerwiegendste davon kann es einem nicht vertrauenswürdigen Java-Applet ermöglichen, beliebigen Code außerhalb der Java-Sandbox auszuführen.“ Was diese Versionshinweise nicht sagen, ist, dass die fraglichen Sicherheitslücken in freier Wildbahn von einer neuen Variante der Flashback-Malware ausgenutzt wurden (siehe „Beware

the Morphing Flashback Malware“, 27. Februar 2012).

Signifikante Infektionsraten – Ein russischer Antiviren-Entwickler, Doctor Web, sagt, dass ihre Forschung zeigt, dass mehr als 550.000 Macs infiziert wurden, nachdem Benutzer kompromittierte Websites besucht haben, die JavaScript-Code enthalten, um ein bösartiges Java-Applet zu aktivieren. Sorokin Ivan von Doctor Web erhöhte diese Schätzung später in einem Tweet auf über 600.000.

Obwohl wir noch nichts von Doctor Web gesehen haben, kam die Frage, wer sie sind, auf TidBITS Talk, wo Sicherheitsanalyst Brian McNett sagte:

Das erste Mal hörte ich von Doctor Web, als sie referenziert wurden, und als Sorokin Ivan später über Twitter Mikko Hypponen, Chief Research Officer von F-Secure, antwortete. Ich kenne und vertraue Mikko. Er verwendet zuverlässige Quellen. Doctor Web scheint ein russisches Outfit zu sein, mit größtenteils russischer Kundschaft, daher wäre es nicht ungewöhnlich, dass ihr Ruf anderswo unbekannt ist. Ihre wichtigste Entdeckung ist, dass Flashback die MAC-Adresse des infizierten Computers als Benutzeragenten verwendet, wenn eine Verbindung zu seinem Befehls- und Steuerungsserver hergestellt wird. Dies ist ein einzigartiges Muster, das es ihnen ermöglichte, Infektionen vor allen anderen zu verfolgen. Dass sie diesen Befund zusammen mit ihren Daten öffentlich geteilt haben, trägt zu ihrer Glaubwürdigkeit bei.

Mikko Hypponen sagte in einem Tweet, dass F-Secure mit Doctor Web gesprochen hat und dass die Infektionszahlen real aussehen. Und Kaspersky Labs hat jetzt eine unabhängige Bestätigung geliefert, dass die Zahlen von Doctor Web vernünftig sind und tatsächlich Macs sind.

Laut der Mac-Sicherheitsfirma Intego zeigen Flashback-infizierte Macs überhaupt keine Symptome, abgesehen von der Kommunikation mit den Befehls- und Steuerungsservern von Flashback, die von Netzwerküberwachungstools erkannt werden könnten. Obwohl wir bei den letzten Flashback-Varianten keine Bestätigung dafür gesehen haben, haben frühere Versionen von Flashback versucht, Benutzernamen und Kennwörter zu erfassen, indem Code in Webbrowser und andere Netzwerkanwendungen wie Skype injiziert wurde. In solchen Fällen stürzten die betroffenen Programme häufig ab. Die Sicherheitsfirma Sophos sagt, dass Flashback neben dem Diebstahl von Passwörtern auch Suchmaschinenergebnisse vergiften kann, um

-Werbebetrug auszuführen (indem die Klickrate betrügerisch erhöht wird) oder um Opfer zu weiteren schädlichen Inhalten zu leiten (obwohl dies unnötig erscheint, wenn der Mac bereits kompromittiert ist).

Besorgniserregender ist, dass Intego in den letzten Wochen Dutzende von Varianten von Flashback gesehen hat, was darauf hindeutet, dass die Programmierer hinter Flashback es schnell modifizieren, um eine Erkennung zu vermeiden und neu entdeckte Schwachstellen auszunutzen. Dies kann alle Ratschläge zum Verhindern, Erkennen und Entfernen von Flashbacks überflüssig machen. Nebenbei bemerkt, sagt Intego auch, dass es Beweise dafür gibt, dass Flashback von denselben Leuten erstellt wurde, die MacDefender in 2011 erstellt haben (siehe „Beware Fake

MacDefender Antivirus Software“ , 2 May 2011 und „Apple reagiert auf zunehmend ernsthafte MacDefender-Situation“, 25 May 2011).

Flashback-Infektion erkennen – Wie können Sie also feststellen, ob Sie infiziert sind? Die Sicherheitsfirma F-Secure veröffentlichte Anweisungen zum Erkennen aktueller Flashback-Infektionen; die Anweisungen enthalten auch Entfernungsschritte, von denen wir alle außer fortgeschrittenen Benutzern abraten würden.

Die Erkennung läuft jedoch darauf hinaus, die folgenden defaults read -Befehle im Terminal auszugeben (F-Secure schlägt nur den ersten und den letzten vor; Die anderen erweitern die Technik von Safari auf Google Chrome, Firefox und iCab). Wenn Sie am Ende der Antwort jedes Befehls „Existiert nicht“ sehen, sind Sie in jedem Fall nicht infiziert. (Der Befehl defaults read ist völlig sicher — er versucht nur festzustellen, ob einige Daten in den Informationen vorhanden sind.plist-Datei in jedem Anwendungspaket.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

Für einen einfacheren Ansatz hat Marc Zeedar, Herausgeber des Real Studio Developer Magazine, eine einfache Test4Flashback-Anwendung geschrieben, die die defaults read -Prüfungen kapselt und einen Dialog anzeigt, in dem Sie erfahren, ob Sie infiziert sind oder nicht. Es wird überhaupt nicht versucht, etwas zu entfernen.

Schützen Sie sich vor Flashback — In der Zwischenzeit, wenn Sie 10.7 Lion verwenden und Java noch nicht installiert haben, halten Sie es aus, wenn Sie es brauchen. Wenn Sie Java in Lion installiert haben oder 10 verwenden.6 Snow Leopard, installieren Sie sofort Apples Java-Updates per Software-Update, um eine Infektion durch diese spezielle Variante von Flashback zu verhindern. Und obwohl die Deinstallation von Java schwierig ist, können Sie es entweder systemweit oder in einzelnen Webbrowsern deaktivieren (Flashback basiert unseres Wissens vollständig auf webbasierten Angriffen).

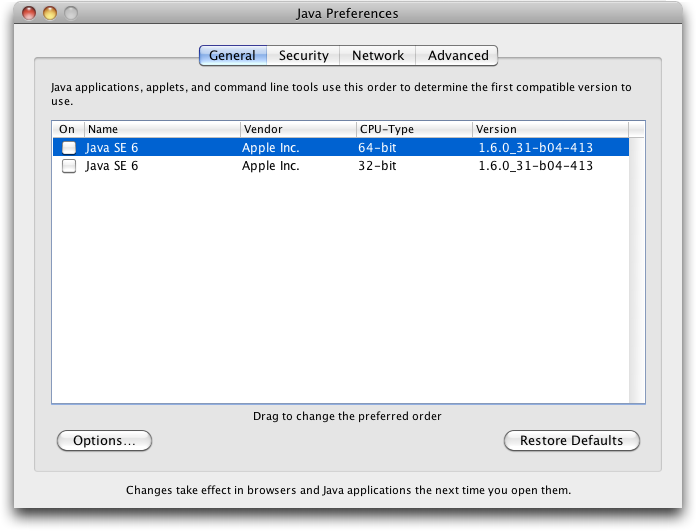

- Um Java auf Ihrem Mac vollständig zu deaktivieren, öffnen Sie das Dienstprogramm Java Preferences in

/Applications/Utilitiesund deaktivieren Sie die Kontrollkästchen. Tun Sie dies nicht, wenn Sie CrashPlan oder eine andere Java-basierte Software verwenden, einschließlich einiger Adobe-Anwendungen! -

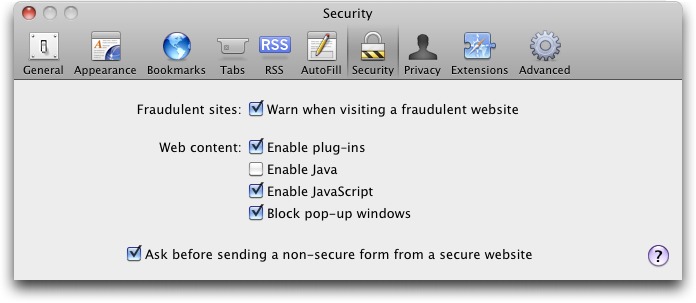

Um Java in Safari zu deaktivieren, wählen Sie Safari > Einstellungen und deaktivieren Sie Java im Sicherheitsbereich.

-

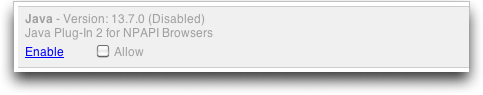

Um Java in Google Chrome zu deaktivieren, geben Sie

about:pluginsin die Adressleiste ein, scrollen Sie nach unten und klicken Sie auf den Link Deaktivieren für Java Plug-In 2 für NPAPI-Browser. -

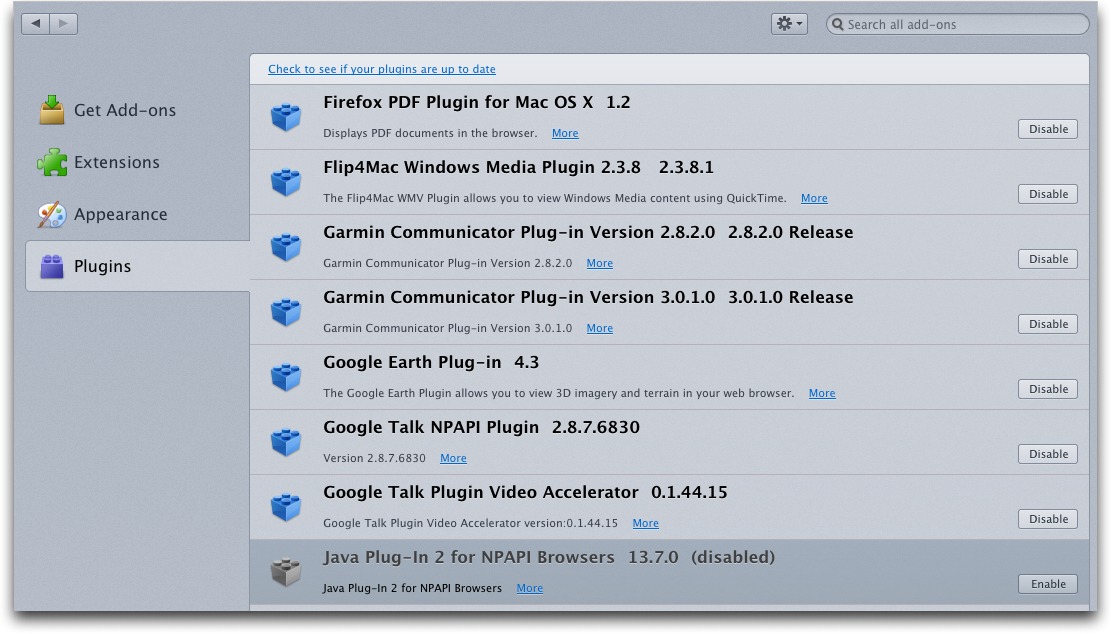

Um Java in Firefox zu deaktivieren, wählen Sie Extras > Add-Ons, klicken Sie auf die Registerkarte Plugins und deaktivieren Sie das Java-Plug-In 2 für NPAPI-Browser.

Wenn Sie Java nur gelegentlich verwenden müssen, sollten Sie es in einem Browser aktivieren lassen, den Sie selten verwenden, und sich auf diesen Browser für bestimmte Websites — wie Webkonferenztools — verlassen, für die Java erforderlich ist.

Die Installation von Antivirensoftware wie VirusBarrier von Intego bietet ebenfalls Schutz, sowohl vor der Basisfunktionalität der Software als auch, weil sich die Flashback-Malware nicht selbst installiert, wenn sie bestimmte Antivirenprogramme erkennt.

Schließlich ist es erwähnenswert, dass einige Varianten von Flashback-Wurm ihren Weg auf Macs nicht durch die Ausnutzung von Java-Schwachstellen, sondern durch die Täuschung der Benutzer in die Eingabe eines Administrator-Passwort. Die einzige Möglichkeit, sich vor solchen Tricks zu schützen, besteht darin, dass Sie einer Kennwortanforderung misstrauisch gegenüberstehen, die nicht direkt auf eine gerade durchgeführte Aktion reagiert, z. B. die Installation einer neuen Software, die Sie absichtlich heruntergeladen haben.

Seien Sie vorsichtig da draußen.