Sådan opdager og beskytter du mod opdateret Flashback-program

del

Apple har udgivet opdateringer til sine Java-biblioteker for brugere af Mac OS 10.7 Lion og 10.6 Sne Leopard (se “Java til os 2012-001 og Java til Mac OS 10.6 opdatering 7,” 3 April 2012). Opdateringerne bringer Java runtime engine op til version 1.6.0_31 og løser flere sårbarheder i Java version 1.6.0_29, “hvoraf den mest alvorlige muligvis tillader en Java-applet, der ikke er tillid til, at udføre vilkårlig kode uden for Java-sandkassen.”Hvad disse udgivelsesnotater ikke siger, er, at de pågældende sårbarheder blev udnyttet i naturen af en ny variant af Flashback-programmet (Se “pas på

morphing Flashback-programmet”, 27.februar 2012).

betydelige Infektionsrater — en russisk antivirusudvikler, læge, siger, at deres forskning viser, at mere end 550.000 Mac ‘ er er blevet inficeret, efter at brugere har besøgt kompromitterede hjemmesider, der indeholder JavaScript-kode for at aktivere en ondsindet Java-applet. Sorokin Ivan fra læge rejste senere dette skøn til over 600.000 i et kvidre.

selvom vi ikke har set noget fra lægen før, kom spørgsmålet om, hvem de er, op på TidBITS Talk, hvor sikkerhedsanalytiker Brian McNett sagde:

den første jeg hørte om Læge var, da de blev refereret, og da Sorokin Ivan senere reagerede via kvidre til Mikko Hypponen, Chief Research Officer i F-Secure. Jeg kender og stoler på Mikko. Han bruger pålidelige kilder. Læge ser ud til at være et russisk tøj, med stort set russisk klientel, så det ville ikke være usædvanligt, at deres omdømme var ukendt andre steder. Deres vigtigste opdagelse er, at Flashback bruger MAC-adressen på den inficerede maskine som brugeragent, når den opretter forbindelse til sin kommando-og-kontrol-server. Dette er et unikt mønster, der tillod dem at spore infektioner før nogen anden. At de delte dette fund offentligt sammen med deres data øger deres troværdighed.

Mikko Hypponen sagde i et kvidre, at F-Secure har talt med læge, og at infektionsnumrene ser virkelige ud. Og Kaspersky Labs har nu givet uafhængig bekræftelse på, at lægeens tal er rimelige og faktisk er Mac ‘ er.

ifølge Mac-sikkerhedsfirmaet Intego viser Flashback-inficerede Mac ‘ er slet ingen symptomer, bortset fra kommunikation med flashbacks kommando-og-kontrol-servere, der kunne detekteres af netværksovervågningsværktøjer. Selvom vi ikke har set bekræftelse på dette med de seneste Flashback-varianter, forsøgte tidligere versioner af Flashback at fange brugernavne og adgangskoder ved at injicere kode i internetsøgere og andre netværksapplikationer, som Skype. I sådanne tilfælde havde de berørte programmer en tendens til at gå ned ofte. Sikkerhedsfirmaet Sophos siger, at sammen med at stjæle adgangskoder, kan Flashback også forgifte søgemaskineresultater til at udføre

reklamesvindel (ved svigagtigt at øge klikfrekvensen) eller at lede ofre til yderligere ondsindet indhold (selvom det virker unødvendigt, hvis Mac allerede er kompromitteret).

mere om er, at Intego siger, at det har set snesevis af varianter af Flashback i de sidste uger, hvilket indikerer, at programmørerne bag Flashback ændrer det hurtigt for at undgå detektion og drage fordel af nyfundne sårbarheder. Det kan gøre forældede råd til forebyggelse, afsløring og fjernelse af Flashback. På en sidebemærkning siger Intego også, at det har bevis for, at Flashback blev oprettet af de samme mennesker, der oprettede MacDefender i 2011 (Se “pas på falske

MACDefender-antivirusprogrammer”, 2.maj 2011 og “Apple reagerer på stadig mere alvorlig MacDefender-Situation”, 25. maj 2011).

Opdag Flashback infektion — så hvordan kan du vide, om du er inficeret? Sikkerhedsfirma F-Secure indsendt instruktioner til påvisning af aktuelle Flashback infektioner; instruktionerne omfatter også fjernelse trin, som vi ville afholde alle, men avancerede brugere fra at forsøge.

når det er sagt, kommer detektion ned til at udstede følgende defaults read kommandoer i Terminal (F-Secure foreslår kun den første og den sidste; de andre udvider teknikken fra Safari til Google Chrome, firefoks og iCab). I hvert tilfælde, hvis du ser “findes ikke” i slutningen af svaret fra hver kommando, er du ikke inficeret. (Kommandoen defaults read er helt sikker — det forsøger bare at afgøre, om der findes nogle data i Info.plist-fil inden for hver applikationspakke.)

defaults read /Applications/Safari.app/Contents/Info LSEnvironment

defaults read /Applications/Google\ Chrome.app/Contents/Info LSEnvironment

defaults read /Applications/Firefox.app/Contents/Info LSEnvironment

defaults read /Applications/iCab\ 4/iCab.app/Contents/Info LSEnvironment

defaults read ~/.MacOSX/environment DYLD_INSERT_LIBRARIES

for en enklere tilgang har Marc Heedar, udgiver af Real Studio Developer-magasinet, skrevet en simpel Test4Flashback-applikation, der indkapsler defaults read – kontrollen og præsenterer en dialog, der fortæller dig, om du er inficeret eller ej. Det forsøger ikke at gøre nogen fjernelse overhovedet.

Beskyt dig selv mod Flashback — i mellemtiden, hvis du bruger 10.7 Lion og endnu ikke har installeret Java, skal du holde ud, medmindre du har brug for det. Hvis du har installeret Java i Lion eller bruger 10.6 Sne Leopard, installer straks Apples Java-opdateringer via programopdatering for at forhindre infektion fra denne særlige variant af Flashback. Og selvom det er svært at afinstallere Java, kan du deaktivere det, enten i hele systemet eller i individuelle internetsøgere (Flashback er helt afhængig af internetbaserede angreb, så vidt vi ved).

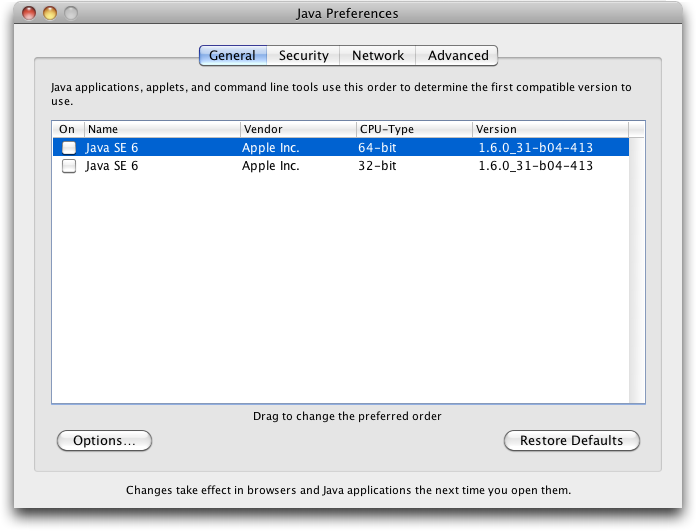

- for at deaktivere Java helt på din Mac skal du åbne Java Preferences utility i

/Applications/Utilitiesog fjerne markeringen i afkrydsningsfelterne. Gør ikke dette, hvis du bruger CrashPlan eller andre Java-baserede programmer, herunder nogle Adobe-programmer! -

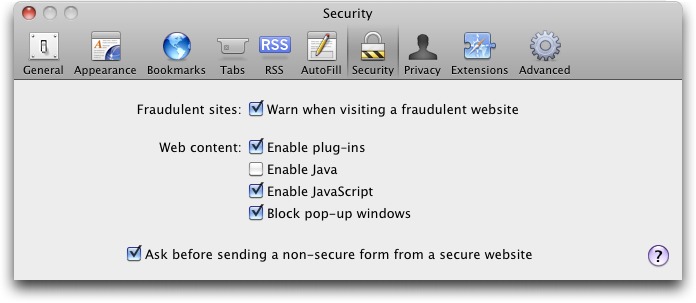

hvis du vil deaktivere Java i Safari, skal du vælge Safari > Indstillinger og slå Java fra i sikkerhedsruden.

-

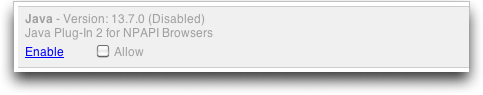

for at deaktivere Java i Google Chrome skal du skrive

about:pluginsi adresselinjen, rulle ned og klikke på Deaktiver linket til Java Plug-in 2 til NPAPI-bro.sere. -

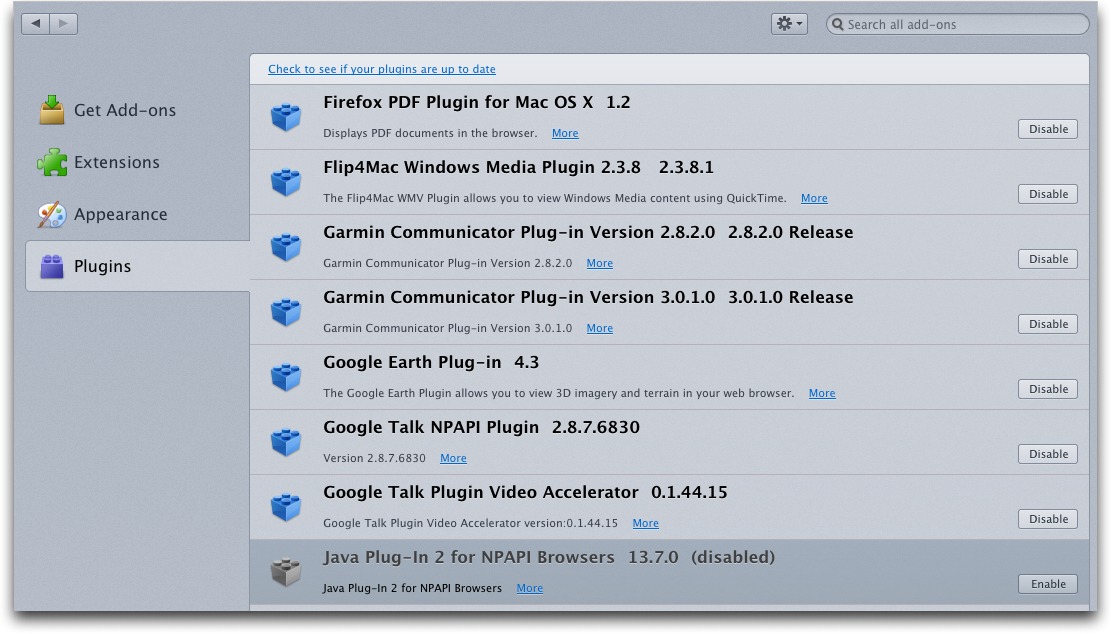

hvis du vil slå Java fra, skal du vælge Værktøjer > tilføjelser, klikke på fanen Plugins og deaktivere Java Plug-in 2 for NPAPI-brugere.

hvis du kun har brug for Java lejlighedsvis, kan du overveje at lade det være aktiveret i en bro.ser, som du sjældent bruger, og stole på denne bro. ser til de specifikke sider — som f. eks.

installation af antivirusprogrammer som Intego ‘ s VirusBarrier giver også beskyttelse, både fra programmets basisfunktionalitet og fordi Flashback-programmet ikke installerer sig selv, hvis det registrerer bestemte antivirusprogrammer.

endelig er det værd at bemærke, at nogle varianter af Flashback orm deres vej på Mac ‘ er ikke ved at udnytte Java sårbarheder, men ved at narre brugere til at indtaste en administratoradgangskode. Den eneste måde du kan beskytte dig selv mod sådan svindel er ved at være mistænksom over for enhver adgangskode anmodning, der ikke kommer i direkte svar på en handling, som du lige har taget, såsom at installere et nyt stykke program, som du har hentet med vilje.

vær forsigtig derude.